смотреть переполнение код 47

Как исправить ошибку Code 47 (Ошибка 47)

| Номер ошибки: | Ошибка 47 | |

| Название ошибки: | Code 47 | |

| Описание ошибки: | Windows не может использовать это устройство, поскольку оно было подготовлено для «безопасного извлечения», но так и не было извлечено из компьютера. Чтобы устранить эту проблему, извлеките это устройство из компьютера и вновь вставьте его обратно. | |

| Разработчик: | Microsoft Corporation | |

| Программное обеспечение: | Windows Operating System | |

| Относится к: | Windows XP, Vista, 7, 8, 10, 11 |

Типичные ошибки Code 47

«Синий экран смерти», связанный с Code 47, как правило, будет одним из следующих:

Большинство ошибок BSOD возникают после установки аппаратного или программного обеспечения, связанного с 47s. Во время установки 47 могут возникнуть ошибки Code 47, во время работы программы, связанной с Code 47, во время загрузки драйвера устройства, связанного с Microsoft Corporation, или во время запуска/завершения работы. При появлении ошибки BSOD Code 47 запишите все вхождения для устранения неполадок 47 и помогите найти причину.

Причины проблем Code 47

Ошибки Code 47 BSOD вызваны различными проблемами прошивки, оборудования, драйверов или программного обеспечения. Эти BSOD могут быть вызваны проблемами 47 или проблемами с оборудованием, связанным с Microsoft Corporation.

В частности, ошибки, связанные с Code 47, создаются:

Совместима с Windows 2000, XP, Vista, 7, 8, 10 и 11

Ремонт Код ошибки 47

Это ошибка драйвера устройства что пользователи сталкиваются, когда они используют операционную систему Windows 2000 и ее более поздние версии.

Ошибка возникает, когда подключенное периферийное устройство после удаления с помощью программы «Safe Removal Hardware» отключает проблему в процессе. Сообщение об ошибке, которое вы затем видите, в операционной системе называется кодом ошибки 47.

Обычно он появляется на экране вашего компьютера со следующим сообщением:

Windows не может использовать это оборудование, потому что оно было подготовлено к «безопасному удалению», но не было удалено с компьютера. (Код 47)

Решения

Причины ошибок

Причины ошибок

Код ошибки может быть вызван множеством факторов, основные из которых перечислены ниже:

Дополнительная информация и ручной ремонт

Код ошибки 47, как и другие коды ошибок драйверов устройств, относительно легко решить. Исправить код ошибки можно следующими способами:

Способ 1. Повторно подключите устройство к компьютеру.

Это поможет обновить систему и повысит вероятность того, что файлы драйверов устройств загрузятся и будут работать правильно.

Может случиться так, что ошибка, возникающая при подключении устройства, которое вы подключили, является просто временной проблемой, и после перезапуска возобновит нормальную работу.

Если оба вышеперечисленных метода не помогли решить проблему, возможно, вам придется прибегнуть к ручному удалению, а затем переустановке драйвера устройства, вызвавшего проблему.

Вы можете сделать это, сначала войдя в систему как администратор и открыть диспетчер устройств. Выберите устройство, вызывающее проблему, дважды щелкните его и убедитесь, что периферийное устройство правильно подключено к ПК.

После открытия щелкните вкладку «Драйвер» и выберите «Обновить драйвер». Обязательно ознакомьтесь с системной документацией, которую вы получили вместе со своим ПК или компьютером, чтобы проверить сведения о материнской плате и спецификациях драйверов.

Ручное удаление и переустановка драйвера обычно делают свое дело; Однако это может занять много времени, особенно когда вам придется прибегнуть к руководству пользователя вашего оборудования.

Поэтому с помощью такой программы, как DriverFIX Это поможет вам сэкономить много времени и сэкономить нервы, поскольку устройство правильно работает на вашем компьютере.

ВодительFIX, с его удобным для пользователя подходом, который поможет вам решить проблемы с вашим ПК, поставляется со встроенной базой данных, которая определяет, какие драйверы вам необходимо перенастроить, всего за несколько секунд и автоматически загружает их.

Это также гарантирует, что ваши драйверы установлены полностью, и не останется места для каких-либо неполных файлов, которые создают код ошибки 47.

Он также имеет дополнительное преимущество, заключающееся в возможности резервного копирования и восстановления ваших файлов в случае малейшей возможности повреждения системных файлов.

Таким образом, повреждение реестра можно предотвратить, позволив программному обеспечению откатить системные файлы до более ранней контрольной точки. ВодительFIX это ответ на точное и быстрое исправление кодов ошибок вашего ПК.

Нажмите скачать драйверFIX исправить код ошибки 47 быстро и эффективно!

❓ Что такое переполнение буфера и как с ним бороться

Перевод публикуется с сокращениями, автор оригинальной статьи Megan Kaczanowski .

Даже если код написан на «безопасном» языке (например, на Python), если используются любые написанные на C, C++ или Objective C библиотеки, он все равно может быть уязвим для переполнения буфера.

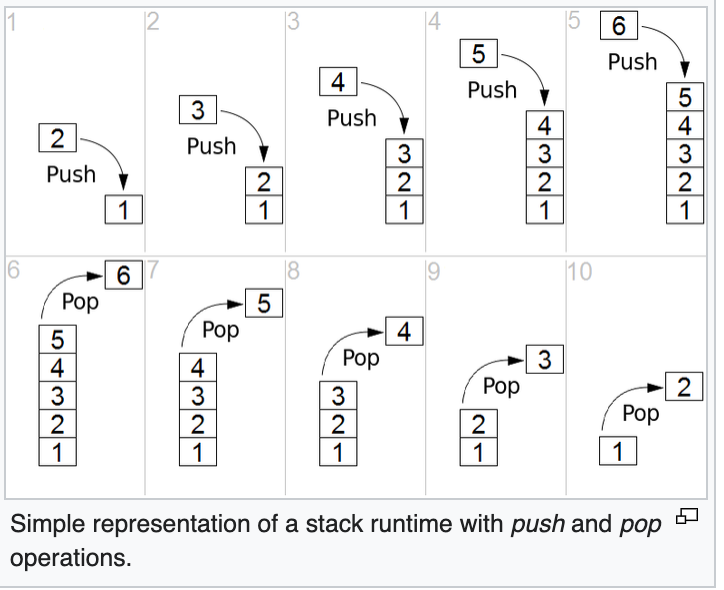

Выделение памяти

Чтобы понять механизм возникновения переполнения буфера, нужно немного разобраться с выделением памяти в программы. В написанном на языке С приложении можно выделить память в стеке во время компиляции или в куче во время выполнения.

Переполнение буфера может происходить в стеке (переполнение стека) или в куче (переполнение кучи). Как правило, переполнение стека встречается чаще. Он содержит последовательность вложенных функций: каждая из них возвращает адрес вызывающей функции, к которой нужно вернуться после завершения работы. Этот возвращаемый адрес может быть заменен инструкцией для выполнения фрагмента вредоносного кода.

Поскольку куча реже хранит возвращаемые адреса, гораздо сложнее (хотя в ряде случаев это возможно) запустить эксплойт. Память в куче обычно содержит данные программы и динамически выделяется по мере ее выполнения. Это означает, что при переполнении кучи, скорее всего, перезапишется указатель функции – такой путь более сложен и менее эффективен чем переполнение стека.

Поскольку переполнение стека является наиболее часто используемым типом переполнения буфера, кратко рассмотрим, как именно они работают.

Переполнение стека

Эксплуатация уязвимости происходит внутри процесса, при этом каждый процесс имеет свой собственный стек. Когда он выполняет основную функцию, то находит как новые локальные переменные (которые будут «запушены» в начало стека), так и вызовы других функций (которые создадут новый «стекфрейм»).

Что такое stackframe?

Стек вызовов – это в основном код ассемблера для конкретной программы. Это стек переменных и стекфреймов, которые сообщают компьютеру, в каком порядке выполнять инструкции. Для каждой функции, которая еще не завершила выполнение, будет создан стекфрейм, а функция, которая выполняется в данный момент, будет находиться в верхней части стека.

Чтобы отслеживать этот процесс, компьютер хранит в памяти несколько указателей:

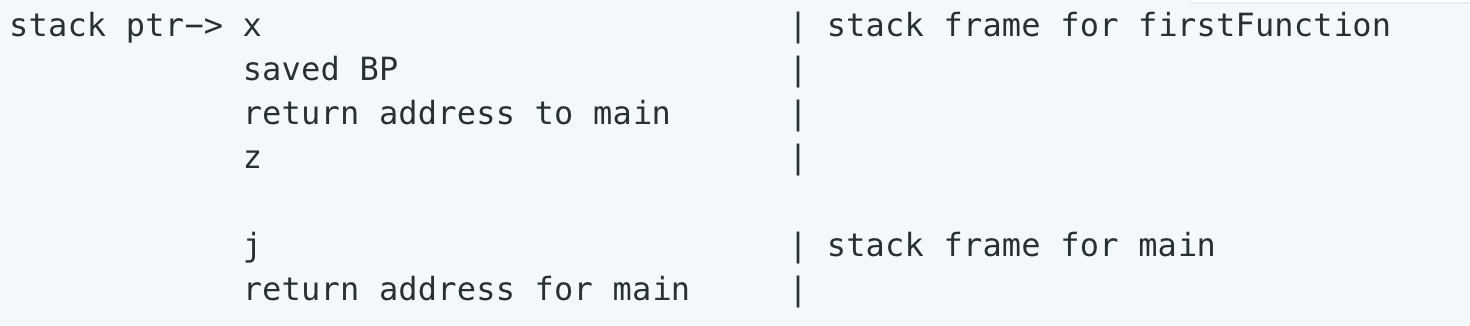

Для примера рассмотрим следующий код:

Стек вызовов будет выглядеть следующим образом, сразу после вызова firstFunction и выполнения оператора int x = 1+z :

Здесь main вызывает firstFunction (которая в данный момент выполняется), поэтому она находится в верхней части стека вызовов. Возвращаемый адрес – это адрес в памяти, относящийся к функции, которая его вызвала (он удерживается указателем инструкции при создании стекфрейма). Локальные переменные, которые все еще находятся в области видимости, также находятся в стеке вызовов. Когда они выполняются и выходят за пределы области действия, они удаляются из верха стека.

Пример уязвимости переполнения буфера:

Этот простой код считывает произвольное количество данных ( gets будет считывать до конца файла или символа новой строки). Рассмотрев его, можно понять опасность. Если пользователь вводит больше данных, чем помещается в выделенную для переменной область, введенная строка перезапишет следующие ячейки памяти в стеке вызовов. Если она достаточно длинная, перезапишется даже обратный адрес вызывающей функции.

Как компьютер отреагирует на это, зависит от реализации стеков и выделения памяти в конкретной системе. Реакция на переполнение буфера может быть совершенно непредсказуемой, начиная от сбоев программы и заканчивая выполнением вредоносного кода.

Почему происходит переполнение буфера?

Причина, по которой переполнение буфера стало такой серьезной проблемой, заключается в отсутствии проверки границ во многих функции управления памятью в C и C++. Хотя этот процесс сейчас довольно хорошо известен, он также очень часто эксплуатируется (например, зловред WannaCry использовал переполнение буфера).

Веб-серверы, серверные приложения и среды веб-приложений подвержены переполнению буфера. Исключение составляют написанные на интерпретируемых языках среды, хотя сами интерпретаторы тоже могут быть подвержены переполнению.

Как уменьшить влияние переполнения буфера:

Stack Underflow

Такая уязвимость возникает, когда две части программы по-разному обрабатывают один и тот же блок памяти. Например, если вы выделите массив размером X, но заполните его массивом размером x

Вы, возможно, извлекли данные, которые остались после использования этой области памяти ранее. В лучшем случае это мусор, который ничего не значит, а в худшем – конфиденциальные данные, которыми может злоупотребить злоумышленник.

Заключение

Рассмотренная уязвимость является очень серьезной угрозой стабильной работе любого продукта. Необходимо приложить все усилия и проверить ваши проекты на ее наличие, т. к. последствия могут быть весьма плачевными (уже упоминался Ransome ) и болезненными. Используйте советы из статьи и вы уменьшите вероятность успешного проникновения злоумышленников в ваш код. Удачи в обучении!

Начиная с этого момента нам будет не очень удобно работать напрямую с VM, т.е. взаимодействовать с ней. Особенно это касается копирование данных. Или когда нам надо запустить два окна сразу. Чтобы это исправить теперь мы будем не просто запускать VM и работать с ней, а теперь мы будем подключаться к VM по SSH используя клиент Putty. Для того, чтобы это сделать, надо в настройках VM в разделе «Сеть» включить виртуальный хост адаптера. После чего запустить VM, дальше выполнить команду

Затем посмотрев IP-адрес машины (192.168.56.101) подключиться с помощью клиента Putty.

Этот уровень находится в / opt / protostar / bin / stack5

Данный нам код уязвимой программы уже нам знаком, мы встречались уже с ним в stack4, единственное отличие здесь нет функции win(). Цель этого задания выполнить шеллкод. И так поговорим с вами о том, что такое шеллкод, что это такое и с чем его едят.

Существует множество различных шеллкод’ов.

Например, шеллкод который запускает командную оболочку ‘/bin/sh‘ или ‘cmd‘ или шеллкод, который скачает файл по URL и затем его выполнит, или же шеллкод который открывает TCP-порт, через который будет осуществляться дальнейший доступ к командной оболочке, или же шеллкод который запускает какую-то определенную программу, например калькулятор. Простым языком шеллкод, это код любой наш код, который мы хотим выполнить.

Собственно шеллкод может быть разного размера и написан под разные задачи в зависимости от преследуемой цели. Т.е. шеллкод который выполняет больше действий соответственно будет большего размера и наоборот. Теперь когда нам более менее понятно, что такое шеллкод в общих чертах, посмотрим, как он выглядит.

.е. как цепочка последовательности определенных байтов.

Что касается нашего ExploitMe. Шеллкод нам надо будет внедрить в память нашей уязвимой программы, после чего нам надо будет передать управление на шеллкод при переполнении буфера. Передача управления шеллкоду осуществляется перезаписью адреса возврата (RET) в стеке, адресом внедрённого шеллкода. Это классический метод исполнения шеллкода при написании эксплойтов.

Так, как, это первое знакомство с шеллкодом, будем использовать шеллкод, который запустит нам командную оболочку ‘/bin/sh’. Собственно это и есть цель нашего задания.

Получается эксплуатация уязвимой программы будет выглядеть следующем образом.

Мусорная строка + адрес шеллкода + сам шеллкод. Результатом этого будет выполнение нашего шеллкода, который откроет командную оболочку.

Далее создадим файл в домашней директории.

И скопируем 200 байт, уникальной мусорной строки в него.

Aa0Aa1Aa2Aa3Aa4Aa5Aa6Aa7Aa8Aa9Ab0Ab1Ab2Ab3Ab4Ab5Ab6Ab7Ab8Ab9Ac0Ac1Ac2Ac3Ac4Ac5Ac6Ac7Ac8Ac9Ad0Ad1Ad2Ad3Ad4Ad5Ad6Ad7Ad8Ad9Ae0Ae1Ae2Ae3Ae4Ae5Ae6Ae7Ae8Ae9Af0Af1Af2Af3Af4Af5Af6Af7Af8Af9Ag0Ag1Ag2Ag3Ag4Ag5Ag

Сохраняем F2,y,Enter.

Запускаем отладчик GDB.

Далее будем использовать python для проверки области которая перезаписывает регистр EIP. По идее следующие 4 байта перезапишут EIP. Поэтому перенаправим печать и создадим еще один файл используя питон.

И видим, действительно после 76 байт, следующие 4 байта попадают в регистр EIP. А вся область это 80 байт. Собственно, как и было в прошлый раз. Так же не забываем про little endian, что если бы мы не использовали реверс строки в печати ‘ABCD’, то в памяти они выглядели по другому, т.е. тоже перевернутыми. И в место 0x41424344 (ABCD)мы бы увидели 0x44434241 (DCBA).

Так, как же нам найти место где находится наш буфер?

Мы точно знаем, в какой момент наше значение попадает в регистр EIP, в тот момент, когда возвращается функция main(). Мы можем использовать отладчик, чтобы остановить выполнение программы на этом этапе, чтобы посмотреть память.

Для начала посмотрим состояние регистров

Мы видим, что регистр EBP уже имеет значение 0x41414141, это происходит, когда выполняется команда (RET) расположенная по адресу 0x80483da, которая выталкивает указатель сохраненного кадра из стека в EBP. К тому же, мы так же можем контролировать значение регистра EBP, как EIP. Адрес регистра EIP указывает на точку останова, как и было задумано. Теперь посмотрим память, так, как на этом этапе значение регистра ESP не затронуто. Наш буфер должен быть достаточно близко к вершине стека.

Помним что ESP указывает на вершину стека (младшие адреса).

Тут мы не увидели 64 символа из букв ‘A’, видно только значение ‘ABCD’.

Давайте теперь посмотрим на другую часть стека. Поскольку 80 байт это та область которая перезаписывает EIP, мы вычтем это значение из регистра ESP.

Отлично теперь мы видим не 64 байта. А все 80 байт. Включая 76 байт смещения (offset) и 4 байта которые перезапишут регистр EIP. По сути у нас есть 76 байт для шеллкода. Давайте попробуем исполнить наш шеллкод. Затем рассмотрим другой вариант.

Мы же возьмем шеллкод от сюда с сайта Shell-Storm. Сайт очень богат разной информацией, поэтому советую на нем полазить.

И так шеллкод у нас есть.

«\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x89\xc1\x89\xc2\xb0\x0b\xcd\x80\x31\xc0\x40\xcd\x80»

Еще одна важная деталь, чем шеллкод меньше весит, тем лучше. Иногда бывает, так что не хватает места для его размещения в памяти. Данная цепочка байтов составляет 28 байт.

12(мусор) + 28(шеллкод) + 36(мусор) + 4(адрес шеллкода) = 80 байт

/gdb_exploit.txt

Запускаем отладчик

Отлично наш шеллкод отработал мы получили оболочку. Рассмотрим второй вариант.

А что если этого буфера мало для шеллкода, т.е, нам не хватает места для размещения нашего шеллкода. Вопрос, можно ли выделить себе больше места? Для размещения шеллкода и что произойдет если мы добавим еще какое-то количество байтов. за пределами (RET).

Давайте создадим еще один файл и назовем его test_exploit.txt.

выйдем из отладчика. (quit)

Будем использовать 80 байт для всей области + дополнительно 256 байт из букв ‘B’. Так же мы точно не знаем, останутся ли эти байты не тронутыми. Воспользуемся отладчиком GDB и проверим.

Теперь мы видим, где можно разместить наш шеллкод, Знаем будущий адрес шеллкода в памяти.

А еще в первой строчке видно байты 0x42, сразу же после значения 0x41424344, эти байты нам мешают, иначе шеллкод не выполнится, как было задумано.

Поэтому, их надо заменить, но тут вопрос, чем их заметить? Есть такая инструкция процессора, как NOP. Опкод этой инструкции равен 0x90. Эта инструкция обозначает ничего, т.е. нет операции, пусто. Последовательность байтов из 0x90 называется срезом. Поэтому при выполнение программы когда процессор дойдет до выполнение инструкции NOP ничего не будет выполнено. По сути он пропустит этот опкод и перейдет к следующей инструкции. Тут главное еще то, что их должно быть не меньше 12 байт. Тогда шеллкод не выполнится. А если их будет 12 байт или больше, то шеллкод все равно отработает, мы можем хоть 100 байтов (0x90) запихнуть в стек. Да хоть 500 байтов. Всё равно отработает наш шеллкод, как положено. Желательно, конечно, чтобы их было больше 12.

Отлично наш шеллкод снова выполнился.

Если мы попробуем запустить файл-эксплойт в не отладчика GDB, то он не выполнится, все дело в том, что при запуске программы под отладчиком, адреса в стеке смещаются. Поэтому будем допиливать наш эксплойт, надо просто подправить адрес возврата. Чтобы получить другой адрес возврата на шеллкод. Нам нужен дамп памяти.

И так запускаем второе окно Putty и коннектимся по ssh с логином root и паролем godmode

И так выполняем следующие команды для того, чтобы получить дамп памяти.

Получаем дамп памяти

Segmentation fault (core dumped)

Новый адрес шеллкода теперь 0xbffffc80

Немного подкорректируем наш эксплойт

Хотя от того что мы в начале добавили 4 байта, а там отняли ничего не меняется. Самое главное тут адрес.

Теперь при запуске эксплойта, мы не получаем ошибку. сегментации памяти. Хоть мы и сидим под рутом, но оболочк мы все же получили.

Теперь займемся другим эксплойтом создаем файл.

Получаем дамп памяти

Segmentation fault (core dumped)

Адрес у нас есть 0xbffffcc0 добавим к нему +80, чтобы те байты которые находятся за RET адресом, исполнились, т.е. там где находится наш шеллкод.

Возвращаем к putty окну где мы зашли под user.

Теперь напишем более реалистичный эксплойт, будем использовать модуль struct, в котором есть функция pack() для работы со структурами данных.

nano exploit.py

Далее выполняем следующее.

Как видите эксплойт успешно отработал, мы получили оболочку с правами root и можем выполнять различные команды.

Ну или можно было сделать так.

Закрываем оболочку нажатием комбинацией клавиш

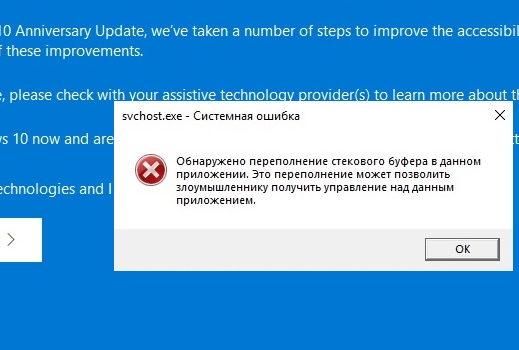

Обнаружено переполнение стекового буфера в данном приложении — как исправить?

Несмотря на то, что прошло уже много лет после появления первых компьютерных программ, они и сегодня не являются полностью надёжными. Любой программный продукт может сообщить о внутренних конфликтах и внезапно завершить свою работу. Сегодня мы узнаем, что делать, если при использовании определённого ПО мы видим ошибку «Обнаружено переполнение стекового буфера в данном приложении».

Причины возникновения ошибки переполнения стекового буфера

Известны также интернет-черви для получения доступа к ПК в UNIX-системах. Такое поведение программы достаточно просто организовать. Буфер является вместилищем данных, с которыми компьютер работает в любой программе или процессе. Буфер — это блок памяти с чётко определённым размером. Когда в него попадает или считывается больше памяти, вы видите ошибку о переполнении.

Что делать, если обнаружена уязвимость в данном приложении

Чистая загрузка ОС Windows

Если вы перезагрузили компьютер и даже переустановили программу, но всё равно видите на экране ошибку, попробуйте загрузку системы в «чистом» виде. Ведь ошибка «Обнаружено переполнение стекового буфера в данном приложении» может появляться и по другим причинам. Которые не имеют отношения к данной программе. Помимо программ, с которыми мы работаем в данным момент, в системе запущены другие процессы. Именно они могут способствовать появлению сбоя.

Чтобы выполнить чистую загрузку ОС, необходимо быть администратором Windows или войти с этой учётной записью. Когда вы войдёте в систему в чистом режиме, некоторые функции и программы могут быть недоступными. Но после возврата в стандартный режим, всё снова будет работать как раньше.

Итак, выполните последовательно ряд таких действий:

Перезагрузите свой ПК и проверьте, есть ли сейчас ошибка. Чтобы определить программу или процесс, который является причиной сбоя, необходимо включать по одной программе в автозагрузке и службах, затем следует перезагружать компьютер.

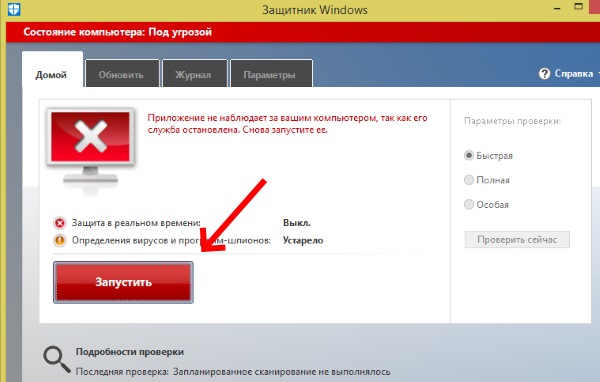

Использование антивирусного ПО

С этим видом уязвимости программ борются уже на протяжении 30 лет. Но каких-то уникальных средств обнаружено пока не было. Такому виду сбоя подвержены программы всех типов. Хакеры часто используются переполнение стекового буфера для взлома систем. Этот вид ошибки может позволить им завладеть любыми вашими данными на компьютере. Ведь они научились вызывать эту ошибку в программах искусственно, при помощи троянов и червей.

Если сбой не удаётся решить описанными выше методами, скорее всего у вас в компьютере появился вирус. Систему необходимо просканировать. Если вы загружали стороннюю антивирусную программу, то встроенный Windows Defender (Защитник) сейчас отключён. Так как два вируса не «уживаются» на одном ПК. Попробуйте найти Защитник через поисковую строку компьютера и активировать его.

После включения программы, запустите полное сканирование компьютера.

Специализированный софт

В интернете можно найти эффективные противовирусные и лечащие утилиты. Они просканируют ваш компьютер и предоставят подробный отчёт о состоянии системы. Это небольшие портативные программы, которые не нужно устанавливать. Их загрузка является временной. И, чтобы использовать её снова спустя какое-то время, нужно загружать новый пакет с обновлённой вирусной базой.

Причины ошибок

Причины ошибок