криптографические операторы windows 7

Управление криптографией и сертификатами

Cryptography

Криптография использует код для преобразования данных, чтобы только конкретный получатель считыл их с помощью ключа. Криптография обеспечивает конфиденциальность, чтобы никто, кроме получателя, не мог читать данные, целостность, чтобы гарантировать, что данные не подделываются, и проверку подлинности, проверяя подлинность для обеспечения безопасности связи. Стек криптографии в Windows распространяется от чипа до облака, позволяя Windows, приложения и службы для защиты системных и пользовательских секретов.

Шифрование в Windows сертифицировано федеральными стандартами обработки информации (FIPS) 140. Сертификация FIPS 140 гарантирует, что используются утвержденные правительством США алгоритмы (RSA для подписания, ECDH с кривыми NIST для ключевого соглашения, AES для симметричного шифрования и SHA2 для хаширования), тестирует целостность модуля, чтобы доказать, что не было взлома, и доказывает случайность для источников энтропии.

Windows криптографические модули предоставляют низкоуровневые примитивы, такие как:

Эти модули находятся на Windows через API Crypto (CAPI) и API следующего поколения криптографии (CNG), который на основе криптографической библиотеки SymCrypt Майкрософт с открытым исходным кодом. Разработчики приложений могут использовать эти API для выполнения низкоуровневой криптографической операции (BCrypt), операций хранения ключей (NCrypt), защиты статических данных (DPAPI) и безопасного обмена секретами (DPAPI-NG).

Управление сертификатами

Windows предлагает несколько API для работы и управления сертификатами. Сертификаты имеют решающее значение для инфраструктуры общедоступных ключей (PKI), так как они предоставляют средства для защиты и проверки подлинности информации. Сертификаты — это электронные документы, используемые для утверждения права собственности на общедоступный ключ. Общедоступные ключи используются для проверки идентификации сервера и клиента, проверки целостности кода и использования в защищенных сообщениях электронной почты. Windows предоставляет пользователям возможность автоматической регистрации и обновления сертификатов в Active Directory с помощью групповой политики, чтобы снизить риск потенциальных отключений из-за истечения срока действия сертификата или неправильной оценки. Windows проверяет сертификаты с помощью механизма автоматического обновления, который ежедневно скачивает списки доверия сертификата (CTL). Надежные корневые сертификаты используются приложениями в качестве ссылки для надежных иерархий PKI и цифровых сертификатов. Список доверенных и ненадзорных сертификатов хранится в CTL и может обновляться администраторами. В случае отзыва сертификата сертификат добавляется в CTL в качестве неоправданого сертификата, из-за чего он немедленно отменяется на всех устройствах пользователя.

Windows также предлагает вращающийся корпоративный сертификат, чтобы уменьшить атаки между пользователями, позволяя пользователям защищать свои внутренние доменные имена от цепочки до нежелательных сертификатов. Проверяется цепочка сертификатов проверки подлинности сервера веб-приложения, чтобы убедиться, что она соответствует ограниченному набору сертификатов. Любое веб-приложение, запуская несоответствие имени, запустит журнал событий и запретит доступ пользователей к Edge или Internet Explorer.

Служба криптографии Windows: исправление проблемы с производительностью и браузером

Мы поставили новую операционную систему на чистый, только что отформатированный жёсткий диск. Установили все возможные и невозможные драйверы и обновления, DirectX, и все другие мелочи, необходимые для правильной работы компьютера и приложений. Как же так получилось, что машина то и дело захлёбывается на самых простых задачах, подвисая секунд на десять даже при простом обращении к логическому диску? Почему страницы в браузере открываются через одну, а какое-нибудь видео часто посмотреть и вовсе невозможно? Может быть, это какой-то вирус — но откуда, система-то свежая?

В расстроенных чувствах мы открываем Диспетчер задач, смотрим процессы — и видим: процесс svchost.exe, отвечающий за Службу криптографии (в англоязычных системах — Cryptographic Services), потребляет, скажем, 30% ресурсов диска. Может быть, даже больше. Делает он это на, казалось бы, случайных интервалах, даже при полном простое системы. Если процесс «убить», всё внезапно становится хорошо. Но только до следующей перезагрузки или установки какой-либо программы. Упрямый сервис любит включать сам себя, после чего быстро пожирает свободные ресурсы компьютера.

Такая проблема проявляется особенно часто на системах Windows 10 Pro. Давайте разберёмся, как отключить навязчивую службу и как можно попытаться исправить проблему.

Что такое служба криптографии на Windows

Главная задача Службы криптографии — обеспечение работы и проверка подлинности так называемых сертификатов TSL/SSL. Чаще всего на практике мы сталкиваемся с такими сертификатами, когда просматриваем какую-нибудь интернет-страничку через протокол HTTPS. S здесь — сокращение от Secure, «безопасный». Такой протокол использует транспортные механизмы SSL для проверки подлинности посещаемых вами страниц и защиты от сетевых мошенников. За последние годы он начинает становиться стандартом безопасности в интернете — по нему работают около 25% сайтов по всему миру. Косвенно это также приводит к тому, что проблемы со службой сертификатов в Windows могут ограничить доступность некоторых ресурсов интернета.

Цифровая подпись используется также при установке программ, драйверов и обновлений Windows. Соответствующая служба включается всегда при использовании софта, вносящего изменения в систему (на практике это практически любые программы – как минимум, им нужно как-то прописать себя в Системном реестре Windows).

Формально Служба криптографии состоит из трёх компонентов:

Службу криптографии можно отключить, но любые процессы, хотя бы отдалённо связанные с этим функционалом, скорее всего, работать не будут (или будут, но попытаются перезапустить Службу). Особенно заметным это будет при взаимодействии с браузером Google Chrome или с любыми сервисами видеотрансляции (twitch.tv, YouTube).

Служба криптографии грузит диск Windows

Допустим, мы перебрали все возможные варианты возникновения проблемы, и видим, что это именно Служба криптографии грузит диск на нашей новенькой Windows 10. Что делать?

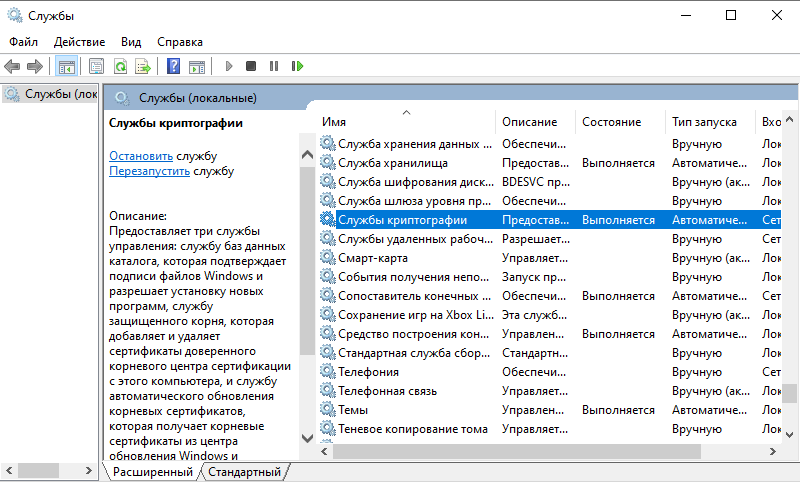

Открываем приложение Службы:

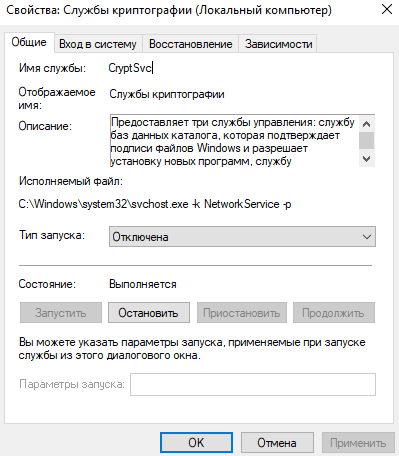

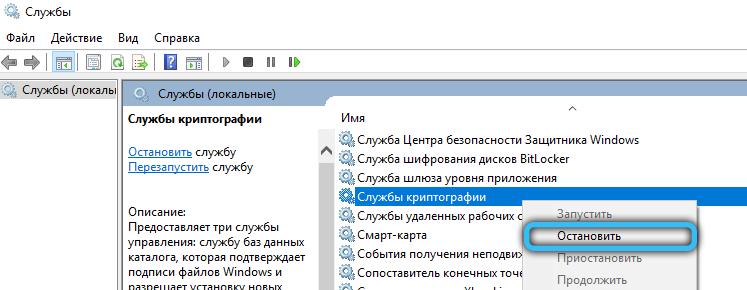

В появившемся списке ищем нашу Службу криптографии. Щёлкаем по ней левой кнопкой два раза — откроется окошко со всевозможными свойствами службы CryptSvc. Нас интересует строка «Тип запуска» (в англоязычных системах — Startup type): выбираем Отключена/Disabled. Для отключения текущего сеанса службы чуть ниже нажимаем кнопку «Остановить». Жмём «Применить» и ОК, чтобы закрыть окошко.

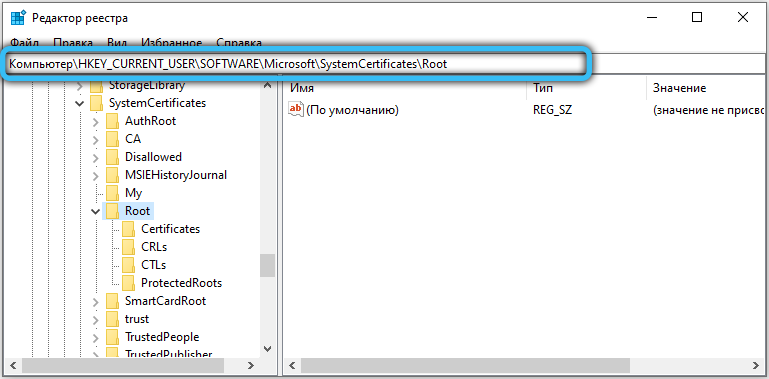

Открываем редактор системного реестра, аналогично предыдущей службе:

Слева в редакторе можно видеть дерево каталогов системного реестра. Справа будет открываться содержимое этих каталогов.

Вам необходимо будет добраться до следующего адреса:

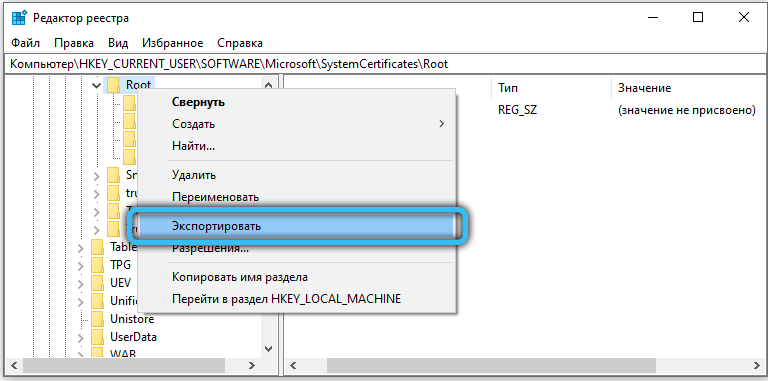

Жмём правой кнопкой на Root и выбираем опцию «Экспортировать». Сохраняем в любое удобное вам место. Этим мы создаём копию этой конкретной ветки реестра, которую впоследствии можно будет двойным щелчком добавить обратно, если что-то пойдёт не так.

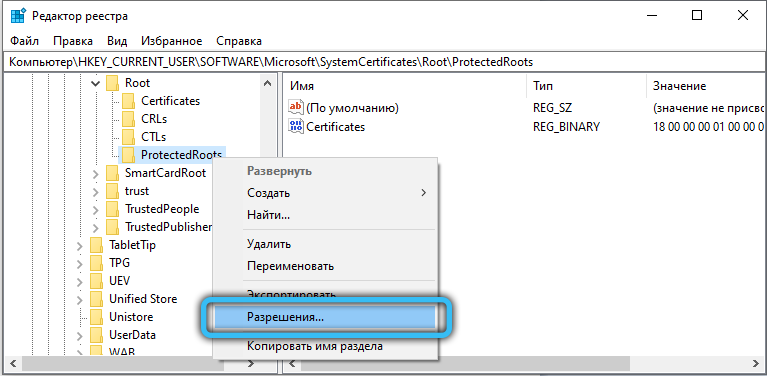

Затем находим по нашему адресу подкаталог ProtectedRoots.

Полный адрес будет выглядеть как HKEY_CURRENT_USER\Software\Microsoft\SystemCertificates\Root\ProtectedRoots

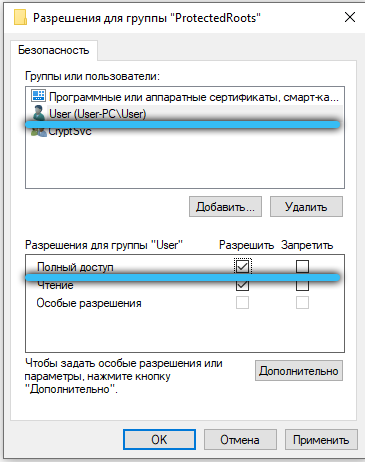

Кликаем по нему правой кнопкой, выбираем «Разрешения». В открывшемся окошке выбираем пользователя, от имени которого редактируется реестр, и ставим галочку напротив опции «Разрешить» у типа разрешения «Полный доступ». Жмём ОК.

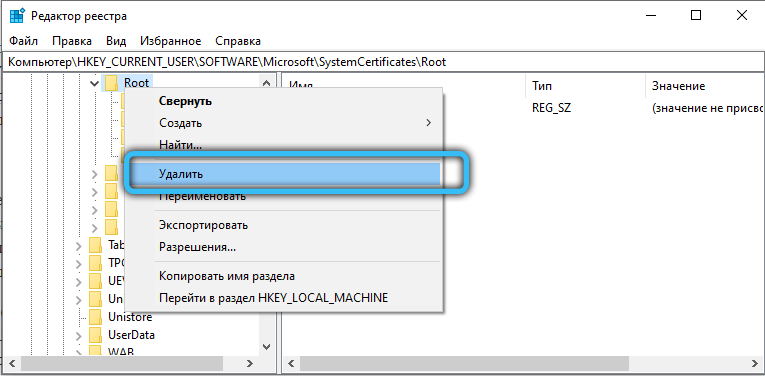

После этого удаляем (правая кнопка => Удалить, или клавиша Del), каталог Root со всем содержимым, и только его. Закрываем редактор реестра, перезагружаем компьютер. Операционная система создаст новые значения для реестра, после чего проблема с некорректным распределением ресурсов для процессов Службы криптографии будет решена, и службу, если она ещё не включилась, можно пробовать запускать заново.

Вам помогло решение, описанное в данной статье? Может быть, здесь чего-то не хватает или возникли какие-то вопросы? Оставляйте свои комментарии и пожелания и не забудьте поделиться своим способом решения проблемы, если вам помогло что-то ещё!

Права и группы пользователей в Windows

Группы пользователей Windows и их права

Мы уже обсуждали возможности Windows по настройке прав доступа пользователей к определенным объектам. Данными объектами выступали папки или файлы. Соответственно, мы могли дать некоторым пользователям доступ к выбранным объектам, а некоторым запретить. Права доступа к файлам это одно, а вот как настроить права доступа к определенным компонентам и возможностям операционной системы Windows? Как одному пользователю разрешить пользоваться удаленным рабочим столом, а второму запретить изменять настройки сети или времени? Тут уже обычными правами доступа NTFS не обойтись.

Для решения данной проблемы в Windows есть специальные группы пользователей с определенными правами доступа. Самые известные и наиболее используемые группы пользователей Windows — это группы Администраторы, Пользователи и Гости. Права пользователей входящих в данные группы приблизительно понятны, но сегодня я познакомлю Вас с ними поближе. Кроме этого не стоит забывать, что количество групп пользователей колеблется от 10 до 20-25, поэтому Вам будет интересно узнать про основные из них.

Как изменить права доступа пользователя?

Рассмотрим оба варианта.

Настройка групп пользователей Windows через консоль Управление компьютером

Как добавить пользователя в группу пользователей Windows:

Как удалить пользователя из группы:

Работа с группами пользователей Windows в Редакторе локальной групповой политики

Как добавить/удалить пользователя в/из группу/группы пользователей WIndows:

Разница политик от консоли Управление компьютера в том, что они позволяют настроить права доступа по винтикам. Если группы пользователей Windows в Управлении компьютером имеют довольно обширные права и запреты, то политики позволяют настроить права пользователей Windows до такой мелочи, как возможность изменения времени или часового пояса.

Группы пользователей в Windows и их права доступа

А вот и долгожданный список основных групп пользователей Windows:

Данный список может быть намного шире. Тут приведены только основные группы пользователей Windows, которые встречаются практически на всех машинах под управлением операционной системы от Microsoft.

службы шифрования

Общедоступные сети, такие как Интернет, не предоставляют средств обеспечения защищенного взаимодействия между объектами. При взаимодействии через такие сети может происходить чтение или даже изменение передаваемой информации неправомочными третьими лицами. Использование криптографии обеспечивает защиту данных от просмотра, обнаружение изменения данных и безопасный обмен данными на основе незащищенных каналов. Например, данные могут быть зашифрованы с помощью некоторого криптографического алгоритма, переданы в зашифрованном виде, а затем расшифрованы лицом, которому они предназначались. Если зашифрованные данные будут перехвачены третьим лицом, расшифровать их будет трудно.

Криптографические примитивы

В типичной ситуации, когда используется криптография, две стороны (Анна и Виктор) осуществляют связь по незащищенному каналу. Анна и Виктор хотят быть уверены в том, что передаваемые ими данные не могут быть прочитаны даже в случае возможного перехвата. Более того, так как Анна и Виктор находятся в удаленных друг от друга местах, Анна должна быть уверена, что информация, которую она получает от Виктора, не подвергается изменению во время передачи. Также она должна быть уверена в том, что получаемые ею данные действительно исходят от Виктора, а не от кого-то, выдающего себя за него.

Криптография используется для достижения следующих целей:

конфиденциальность: защита данных или личной информации пользователя от несанкционированного просмотра;

целостность данных: защита данных от несанкционированного изменения;

аутентификация: проверка того, что данные исходят действительно от определенного лица;

неотрекаемость: ни одна сторона не должна иметь возможность отрицать факт отправки сообщения.

Для достижения этих целей можно использовать алгоритмы и правила, известные как криптографические примитивы, для создания криптографической схемы. В таблице ниже приведены криптографические примитивы и описано их использование.

| Криптографический примитив | Использование |

|---|---|

| Шифрование с закрытым ключом (симметричное шифрование) | Осуществляет преобразование данных с целью предотвращения их просмотра третьей стороной. При таком способе шифрования для шифрования и расшифровки данных используется один общий закрытый ключ. |

| Шифрование с открытым ключом (асимметричное шифрование) | Осуществляет преобразование данных с целью предотвращения их просмотра третьей стороной. При таком способе шифрования для шифрования и расшифровки данных используется набор, состоящий из открытого и закрытого ключей. |

| Создание криптографической подписи | Позволяет проверить, действительно ли данные исходят от конкретного лица, с помощью уникальной цифровой подписи этого лица. Этот процесс также использует хэш-функции. |

| Криптографическое хэширование | Отображает данные любого размера в байтовую последовательность фиксированной длины. Результаты хэширования статистически уникальны; отличающаяся хотя бы одним байтом последовательность не будет преобразована в то же самое значение. |

Шифрование с закрытым ключом

При шифровании с закрытым ключом для шифрования и расшифровки данных используется один закрытый ключ. Необходимо обезопасить этот ключ от несанкционированного доступа, потому что любое обладающее им лицо может использовать его для расшифровки данных или шифрования собственных данных с подменой источника.

Шифрование с закрытым ключом называют также симметричным шифрованием, так как для шифрования и расшифровки используется один и тот же ключ. Алгоритмы шифрования с закрытым ключом являются очень быстрыми (по сравнению с алгоритмами шифрования с открытым ключом) и хорошо подходят для осуществления криптографических преобразований больших массивов данных. Асимметричные алгоритмы шифрования, такие как RSA, имеют математические ограничения на объем шифруемых данных. Для симметричных алгоритмов шифрования подобные проблемы обычно не возникают.

Одна из простейших форм блочного шифра называется режимом электронной кодовой книги (ECB). Режим ECB не считается безопасным, так как в нем не используется вектор инициализации для инициализации первого текстового блока. Для заданного закрытого ключа k простой блочный шифр, не использующий вектор инициализации, зашифрует одинаковые входные блоки текста в одинаковые выходные блоки зашифрованного текста. Поэтому, если во входном текстовом потоке есть одинаковые блоки, в зашифрованном потоке также будут одинаковые блоки. Такие повторяющиеся выходные блоки сообщают неправомочным пользователям о ненадежных алгоритмах шифрования, которыми можно воспользоваться, и о возможных типах атак. Шифр ECB поэтому очень уязвим для анализа и, в конечном итоге, для взлома ключа.

Классы блочных шифров, предоставляемые библиотекой базовых классов, используют режим сцепления, называемый сцеплением шифровальных блоков (CBC), хотя эту настройку по умолчанию можно изменить.

Шифры CBC решают проблемы, связанные с использованием шифров ECB, благодаря использованию вектора инициализации (IV) для шифрования первого текстового блока. Перед шифрованием каждого блока открытого текста он объединяется с зашифрованным текстом предыдущего блока с помощью поразрядной исключающей операции OR ( XOR ). Поэтому каждый блок зашифрованного текста зависит от всех предыдущих блоков. При использовании этой системы шифрования стандартные заголовки сообщений, которые могут быть известны неправомочному пользователю, не могут быть использованы им для восстановления закрытого ключа.

Одним из способов раскрытия данных, зашифрованных с помощью шифра CBC, является подбор ключа методом полного перебора возможных ключей. В зависимости от длины использованного для шифрования ключа такой подбор занимает очень много времени даже на самых быстрых компьютерах, поэтому он является практически неосуществимым. Шифры с большей длиной ключа труднее взломать. Несмотря на то что использование шифрования не гарантирует теоретическую невозможность раскрытия зашифрованных данных неправомочным лицом, стоимость такого взлома становится чрезвычайно высокой. Если процесс подбора ключа и раскрытия зашифрованных данных занимает три месяца, в то время как сами данные актуальны в течение всего нескольких дней, подбор ключа методом полного перебора не представляет практической ценности.

Недостатком шифрования с закрытым ключом является необходимость того, чтобы две стороны согласовали ключ и вектор инициализации, для чего может потребоваться их передача через систему связи. Вектор инициализации не считается секретным и может передаваться вместе с сообщением в текстовом формате. Однако ключ не должен стать известен неправомочным пользователям. Из-за этих проблем шифрование с закрытым ключом часто используется в сочетании с шифрованием с открытым ключом для безопасной передачи ключа и вектора инициализации.

Предположим, что Анна и Виктор являются двумя сторонами, которые хотят осуществлять связь по незащищенному каналу. Они могли бы воспользоваться шифрованием с закрытым ключом следующим образом. Анна и Виктор соглашаются использовать некоторый определенный алгоритм (например, AES) с определенным ключом и вектором инициализации. Алиса формирует сообщение и создает сетевой поток (например, именованный канал или сетевую почту), на который отправляется сообщение. Затем она шифрует текст с помощью ключа и вектора инициализации и по интрасети пересылает зашифрованное сообщение и вектор инициализации Виктору. Виктор принимает зашифрованный текст и осуществляет расшифровку, используя ранее согласованные ключ и вектор инициализации. Если передача перехватывается, перехватчик не сможет восстановить исходное сообщение, так как он не знает ключ. В этой ситуации в секрете должен сохраняться только ключ. В более реалистичном случае либо Анна, либо Виктор создает закрытый ключ и использует шифрование с открытым ключом (асимметричное) для передачи другой стороне закрытого (симметричного) ключа. Подробнее о шифровании с открытым ключом читайте в следующем разделе.

.NET предоставляет следующие классы, реализующие алгоритмы шифрования с закрытым ключом:

HMACSHA256, HMACSHA384 и HMACSHA512. (Это технически алгоритмы с закрытым ключом, так как они представляют коды проверки подлинности сообщений, вычисляемые с помощью криптографической хэш-функции в сочетании с секретным ключом. См. раздел хэш-значениядалее в этой статье.)

Шифрование с открытым ключом

При шифровании с открытым ключом используются закрытый ключ, который должен храниться в секрете от неправомочных пользователей, а также открытый ключ, который может предоставляться кому угодно. Открытый и закрытый ключи математически взаимосвязаны. Данные, зашифрованные с помощью открытого ключа, можно расшифровать исключительно с помощью соответствующего закрытого ключа, а цифровая подпись данных, подписанных с помощью закрытого ключа, может быть проверена только с помощью соответствующего открытого ключа. Открытый ключ можно предоставить любому лицу; он используется для шифрования данных, которые должны быть отправлены хранителю закрытого ключа. Алгоритмы шифрования с открытым ключом также известны как асимметричные алгоритмы, потому что для шифрования данных требуется один ключ, а для расшифровки — другой. Основное правило шифрования запрещает повторное использование ключа; оба ключа в каждом сеансе шифрования должны быть уникальными. Однако на практике асимметричные ключи обычно используются подолгу.

Две стороны (Анна и Виктор) могут использовать шифрование с открытым ключом следующим образом. Сначала Анна создает набор, состоящий из открытого и закрытого ключей. Если Виктор хочет послать Анне зашифрованное сообщение, он запрашивает у нее ее открытый ключ. Анна высылает Виктору свой открытый ключ через незащищенную сеть, и Виктор использует полученный ключ для шифрования своего сообщения. Виктор пересылает зашифрованное сообщение Анне, а она расшифровывает его с помощью своего закрытого ключа. Если Виктор получил ключ Анны по незащищенному каналу, например через открытую сеть, он оказывается уязвимым для атак типа «злоумышленник в середине». Поэтому Виктору необходимо убедиться в том, что Анна имеет правильную копию открытого ключа.

Во время передачи Виктору открытого ключа Анны может произойти несанкционированный перехват ключа третьим лицом. Более того, возможна ситуация, что то же самое лицо перехватит зашифрованное сообщение Виктора. Тем не менее неправомочная сторона не может расшифровать сообщение с помощью открытого ключа. Сообщение можно расшифровать только с помощью закрытого ключа Анны, который не передавался через какие-либо системы связи. Анна не использует свой закрытый ключ для шифрования ответного сообщения Виктору, потому что любое лицо может расшифровать это сообщение с помощью открытого ключа. Если Анна желает послать Виктору ответное сообщение, она запрашивает у Виктора его открытый ключ и шифрует свое сообщение, используя его. Затем Виктор расшифровывает сообщение с помощью своего соответствующего закрытого ключа.

В этом случае Анна и Виктор используют шифрование с открытым ключом (асимметричное) для передачи закрытого (симметричного) ключа, а затем пользуются шифрованием с этим закрытым ключом в течение сеанса связи.

В списке ниже сравниваются алгоритмы шифрования с открытым и закрытым ключом.

Алгоритмы шифрования с открытым ключом используют буфер фиксированного размера, в то время как алгоритмы шифрования с закрытым ключом могут использовать буфер переменного размера.

Алгоритмы шифрования с открытым ключом нельзя использовать для сцепления блоков данных в потоки тем же образом, как в алгоритмах шифрования с закрытым ключом, потому что можно шифровать только маленькие порции данных. Поэтому асимметричные операции не используют такую же потоковую модель, как симметричные операции.

Шифрование с открытым ключом имеет намного большее пространство ключей (диапазон возможных значений ключа), чем шифрование с закрытым ключом. Поэтому такое шифрование менее уязвимо к атакам полного перебора, когда проверяются все возможные значения ключа.

Открытые ключи можно легко распространять, так как они не требуют особой защиты при условии, что существует некий способ установления подлинности источника.

Некоторые алгоритмы шифрования с открытым ключом (такие как RSA и DSA, но не Диффи-Хелмана) можно использовать для создания цифровых подписей, служащих для подтверждения подлинности лица, от которого исходят данные.

Алгоритмы шифрования с открытым ключом являются весьма медленными по сравнению с алгоритмами шифрования с закрытым ключом и не предназначены для шифрования больших объемов данных. Использование шифрования с открытым ключом имеет смысл только при передаче очень малых массивов данных. Обычно шифрование с открытым ключом применяется для того, чтобы зашифровать ключ и вектор инициализации, которые будут использоваться при шифровании с закрытым ключом. После передачи ключа и вектора инициализации используется уже шифрование с закрытым ключом.

.NET предоставляет следующие классы, реализующие алгоритмы с открытым ключом:

RSA допускает шифрование и подписывание, но DSA можно использовать только для подписывания. DSA не так безопасен, как RSA, и мы рекомендуем RSA. Diffie-Hellman можно использовать только для создания ключей. В целом, алгоритмы с открытым ключом имеют более ограниченную сферу применения, чем алгоритмы с закрытым ключом.

цифровые подписи.

Алгоритмы шифрования с открытым ключом также можно использовать для создания цифровых подписей. Цифровые подписи удостоверяют подлинность источника данных (если вы доверяете открытому ключу источника) и защищают целостность данных. С помощью открытого ключа, созданного Анной, получатель отправленных ею данных может проверить, что их источником действительно является Анна, сравнив цифровую подпись полученных данных с открытым ключом Анны.

Чтобы использовать шифрование с открытым ключом для создания цифровой подписи сообщения, Анна сначала применяет к этому сообщению хэш-алгоритм, который создает хэш сообщения. Хэш сообщения является компактным и уникальным представлением данных. Для создания своей личной цифровой подписи Анна шифрует хэш сообщения с помощью своего закрытого ключа. При получении сообщения и цифровой подписи Виктор расшифровывает подпись с помощью открытого ключа Анны, восстанавливая хэш сообщения, а затем хэширует сообщение с помощью того же алгоритма, который использовала Анна. Если вычисленный Виктором хэш в точности совпадает с хэшем, полученным от Анны, Виктор может быть уверен в том, что сообщение пришло действительно от владельца закрытого ключа и что данные в нем не были изменены. Если Виктор уверен, что именно Анна владеет закрытым ключом, он удостоверяется в том, что сообщение пришло от нее.

Цифровая подпись может быть проверена любым лицом, потому что открытый ключ отправителя является общедоступным и обычно включается в формат цифровой подписи. Рассматриваемый метод не обеспечивает секретности сообщения; для обеспечения секретности его следует еще и зашифровать.

.NET предоставляет следующие классы, реализующие алгоритмы цифровых подписей:

Хэш-значения

Хэш-алгоритмы преобразуют двоичные последовательности произвольной длины в двоичные последовательности фиксированного меньшего размера, известные как хэш-значения. Хэш-значение является числовым представлением порции данных. Если в хэшированном абзаце текста изменяется хотя бы одна буква, результат хэширования также меняется. Если хэш является криптостойким, его значение значительно изменится. Например, если изменяется один бит сообщения, результат выполнения криптостойкой хэш-функции может отличаться на 50 %. Несколько входных значений могут преобразовываться в один хэш-код. Однако в вычислительном плане немыслимо найти два разных входных набора данных, результаты хэширования которых полностью совпадают.

Две стороны (Анна и Виктор) могут использовать хэш-функцию для проверки целостности сообщений. Им нужно выбрать хэш-алгоритм для подписывания сообщений. Анна будет писать сообщение, а затем создавать его хэш с помощью выбранного алгоритма. Затем стороны могут применять один из указанных ниже вариантов дальнейших действий.

Анна отправляет Виктору сообщение с открытым текстом и хэш сообщения (цифровую подпись). Виктор получает сообщение, применяет к нему хэш-алгоритм и сравнивает свое значение хэша со значением, полученным от Анны. Если хэш-значения совпадают, значит, данные не изменялись. Если хэш-значения не совпадают, значит, данные изменялись после создания.

К сожалению, этот способ не позволяет установить подлинность отправителя. Любой человек может выдавать себя за Анну и отправлять сообщения Виктору. Для этого достаточно подписывать сообщения с помощью такого же хэш-алгоритма, и Виктор сможет лишь проверить, соответствует ли сообщение подписи. Это одна из форм атаки «злоумышленник в середине». Дополнительные сведения см. в статье Пример защищенного обмена данными для криптографии следующего поколения (CNG).

Анна отправляет Виктору сообщение с открытым текстом по незащищенному открытому каналу. По защищенному закрытому каналу она оправляет Виктору хэш сообщения. Виктор получает сообщение с открытым текстом, хэширует его и сравнивает хэш со значением, полученным по закрытому каналу. Если хэши совпадают, Виктор может сделать два вывода:

сообщение не было изменено;

отправитель сообщения подлинный (Анна).

Для того чтобы такая система работала, Анна должна скрывать оригинальное хэш-значение от всех, кроме Виктора.

Анна по незащищенному открытому каналу отправляет Виктору сообщение в виде открытого текста, а хэш сообщения помещает на свой общедоступный веб-сайт.

Такой подход позволяет защититься от изменения хэша третьей стороной. Хотя сообщение и его хэш могут видеть все, изменить хэш может только Анна. Злоумышленнику, который хочет выдать себя за Анну, потребуется доступ к её веб-сайту.

Ни один из описанных выше способов не защищает Анну от чтения ее сообщений третьими лицами, так как сообщения передаются в виде открытого текста. Для обеспечения полной защиты обычно требуется использовать цифровые подписи и шифрование.

.NET предоставляет следующие классы, реализующие алгоритмы хэширования:

генерация случайных чисел

Класс RandomNumberGenerator является реализацией алгоритма генерации случайных чисел.

Манифесты ClickOnce

следующие классы шифрования позволяют получать и проверять сведения о подписанных манифестах для приложений, развернутых с помощью технологии ClickOnce:

Класс ManifestSignatureInformationCollection предоставляет коллекцию объектов проверенных подписей ManifestSignatureInformation только для чтения.

Кроме того, перечисленные ниже классы предоставляют сведения о конкретных подписях.

StrongNameSignatureInformation содержит сведения о строгом имени подписи для манифеста.

AuthenticodeSignatureInformation представляет сведения о подписи Authenticode для манифеста.

TimestampInformation содержит сведения о метке времени в подписи Authenticode.

TrustStatus предоставляет простой способ проверить, является ли подпись Authenticode достоверной.

Классы криптографии следующего поколения (CNG)

Класс CngKey используется для множества дополнительных операций, включая открытие, создание, удаление и экспорт ключей. Он также предоставляет доступ к базовому дескриптору ключа, используемому при непосредственном вызове собственных функций.

.NET также включает множество вспомогательных классов CNG, таких как следующие:

CngProvider поддерживает поставщика хранилища ключей.

CngAlgorithm поддерживает алгоритм CNG.

CngProperty поддерживает часто используемые свойства ключей.