smb direct windows 10 можно ли отключить

Microsoft отказалась от SMBv1 в Windows 10

Этой осенью Microsoft планирует полностью отключить протокол SMBv1 в Windows 10.

Сетевой протокол SMB первой версии был разработан Microsoft уже пару десятков лет назад. Компания четко осознает, что дни данной технологии уже давно сочтены.

Тем не менее, данное изменение коснется только новые установки Windows 10. Если вы просто выполните обновление до Windows 10 Fall Creators Update, протокол все еще останется в системе.

В тестовой сборке Windows 10 Insider Preview build 16226 SMBv1 уже полностью отключен. В версиях Домашняя и Pro по умолчанию удален серверный компонент, но клиент SMB1 по-прежнему остается в системе. Это означает, что вы можете подключаться к устройствам по SMB1, но никто не сможет подключиться к вашей машине по нему. В версиях Enterprise и Education SMB1 отключен полностью.

Нед Пайл (Ned Pyle) из Microsoft пояснил, что основной причиной для данного решения стало повышение уровня безопасности:

“Это главная, но не единственная причина. Старый протокол был заменен более функциональным SMB2, которые предоставляет более широкие возможности. Версия 2.02 поставляется с Windows Server 2008 и является минимальной рекомендуемой версией SMB. Чтобы получить максимальную безопасность и функциональность, стоит использовать версию SMB 3.1.1. SMB 1 уже давно морально устарел”.

Хотя SMBv1 все еще останется на устройствах, обновленных до Windows 10 Fall Creators Update, его можно отключить вручную.

Как отключить SMB1 в Windows 10

Удаление клиента SMB1

или с помощью PowerShell:

SMB Direct

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

В Windows Server 2012 R2, Windows Server 2012 и Windows Server 2016 включен новый компонент SMB Direct, который поддерживает использование сетевых адаптеров с функцией удаленного доступа к памяти (RDMA). Сетевые адаптеры с RDMA могут работать на полной скорости с очень малой задержкой, используя при этом очень малую часть ресурсов ЦП. При использовании этой функции для таких рабочих нагрузок, как Hyper-V и Microsoft SQL Server, работа с удаленным файловым сервером будет похожа на работу с локальным хранилищем. Особенности SMB Direct:

SMB Direct автоматически настраивается операционной системой Windows Server 2012 R2 и Windows Server 2012.

SMB Multichannel и SMB Direct

SMB Multichannel — это компонент, отвечающий за обнаружение функций RDMA у сетевых адаптеров для включения SMB Direct. Без SMB Multichannel при работе с сетевыми адаптерами с функцией RDMA в SMB используется обычный TCP/IP (стек TCP/IP имеется во всех сетевых адаптерах наряду с новым стеком RDMA).

SMB при помощи SMB Multichannel определяет, обладает ли сетевой адаптер функцией RDMA, и затем создает несколько RDMA-соединений для данной сессии (по два соединения на интерфейс). Это позволяет SMB использовать высокую пропускную способность, малую задержку и низкую загрузку ЦП, присущие сетевым адаптерам с функцией RDMA. К этому также добавляется отказоустойчивость, если используется несколько интерфейсов RDMA.

Не следует объединять несколько сетевых адаптеров, имеющих функцию RDMA, если вы планируете использовать функцию RDMA этих адаптеров. При объединении сетевые адаптеры не поддерживают RDMA. После того как создано хотя бы одно сетевое соединение RDMA, соединение TCP/IP, изначально использовавшееся для согласования протокола, больше не используется. Однако соединение TCP/IP сохраняется в случае отказа соединений RDMA.

Шифрование SMB с помощью SMB Direct

Начиная с Windows Server 2022 и Windows 11, SMB Direct теперь поддерживает шифрование. Раньше при включении шифрования SMB функция прямого размещения данных отключалась, что уменьшало производительность RDMA до уровня TCP. Теперь шифрование данных выполняется до размещения, благодаря чему происходит относительно небольшое снижение производительности при добавлении конфиденциальности пакетов, защищаемых с помощью AES-128 и AES-256. Дополнительные сведения о настройке шифрования SMB см. в разделе Улучшения системы безопасности SMB.

Кроме того, отказоустойчивые кластеры Windows Server теперь поддерживают гибкий контроль над шифрованием обмена данными внутри узлов для общих томов кластера (CSV) и уровня шины хранилища (SBL). Это означает, что при использовании локальных дисковых пространств и SMB Direct вы можете шифровать обмен данными в направлении с востока на запад в самом кластере для повышения безопасности.

Требования

Для поддержки SMB Direct необходимо соблюдать следующие требования.

Вопросы использования SMB Direct

Включение и отключение SMB Direct

SMB Direct включается по умолчанию при установке Windows Server 2012 R2 и Windows Server 2012. Клиент SMB автоматически определяет и использует несколько сетевых соединений, если обнаруживается соответствующая конфигурация.

Отключение SMB Direct

Обычно отключение SMB Direct не требуется, но при необходимости отключить его можно, выполнив один из следующих сценариев Windows PowerShell.

Чтобы отключить RDMA для определенного интерфейса, введите:

Чтобы отключить RDMA для всех интерфейсов, введите:

Если RDMA отключен на клиенте или сервере, система не может использовать его. Network Direct — это внутреннее имя для базовой сетевой поддержки интерфейсов RDMA в Windows Server 2012 R2 и Windows Server 2012.

Повторное включение SMB Direct

После отключения RDMA его можно снова включить, выполнив один из следующих сценариев Windows PowerShell.

Чтобы снова включить RDMA для определенного интерфейса, введите:

Чтобы снова включить RDMA для всех интерфейсов, введите:

Для того чтобы снова начать пользоваться RDMA, необходимо включить его и на клиенте, и на сервере.

Проверка производительности SMB Direct

Проверить производительность можно с помощью одной из следующих процедур.

Сравнение времени копирования файлов с использованием и без использования SMB Direct

Чтобы оценить увеличенную пропускную способность SMB Direct, выполните следующее.

Сымитируйте отказ одного из сетевых адаптеров во время копирования файлов с использованием SMB Direct

Чтобы подтвердить отказоустойчивость SMB Direct, выполните следующее.

Чтобы не допустить сбоев рабочей нагрузки, которая не использует SMB Direct, убедитесь, что отключенный сетевой тракт не используется другой рабочей нагрузкой.

Как отключить или включить протокол SMBv1 в Windows 10/Server 2016?

По-умолчанию в Windows Server 2016/2019 и Windows 10 (начиная с билда 1709) отключена поддержка сетевого протокола для общего доступа к файлам в сетевых папках Server Message Block 1.0 (SMBv1). Этот протокол в большинстве случаев нужно только для обеспечения работы устаревших систем, например снятых с поддержки Windows XP, Windows Server 2003 и т.д. В этой статье мы рассмотрим, как включить или корректно отключить поддержку клиента и сервера SMBv1 в Windows 10 и Windows Server 2016/2019.

В одной из предыдущих статей мы приводили таблицу совместимости версий протокола SMB на стороне клиента и сервера. Согласно этой таблице, старые версии клиентов (XP, Server 2003 и некоторые устаревшие *nix клиенты) могут использовать для доступа к файловым ресурсам только протокол SMB 1.0. Если таких клиентов в сети не осталось, можно полностью отключить SMB 1.0 на стороне файловых серверов (в том числе контролерах домена AD) и клиентских станциях.

В Windows 10 и Windows Server 2016 протокол SMBv1 разделен на два отдельных компонента – SMB клиент и SMB сервер, которые можно включать/отключать отдельно.

Аудит доступа к файловому серверу по SMB v1.0

Перед отключением и полным удалением драйвера SMB 1.0 на стороне файлового SMB сервера желательно убедится, что в сети не осталось устаревших клиентов, которые используют для подключения протокол SMB v1.0. Для этого, нужно включить аудит доступа к файловому серверу по SMB1 протоколу с помощью команды PowerShell:

Через пару дней откройте на сервере журнал событий Applications and Services -> Microsoft -> Windows -> SMBServer -> Audit и проверьте, были ли зафиксированы попытки доступа к ресурсам сервера по протоколу SMB1.

В нашем примере в журнале обнаружено событие с EventID 3000 от источника SMBServer, в котором указано что клиент 192.168.1.10 пытается обратиться к сервереу по протоколу SMB1.

Вам нужно найти в сети этот компьютер или устройство, при необходимости обновить ОС или прошивку, до версии поддерживающий, более новые протоколы SMB: SMBv2 или SMBv3.

В данном случае, мы проигнорируем эту информацию, но нужно учитывать тот факт, что в дальнейшем данный клиент не сможет получить SMB доступ к общим папкам на этом сервере.

Включение/отключение SMB 1.0 в Windows Server 2016/2019

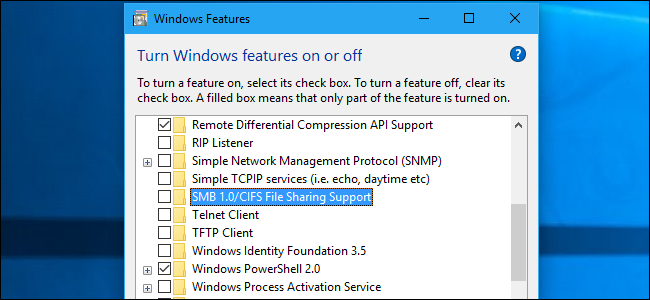

В Windows Server 2016, начиная с билда 1709, и Windows Server 2019 по умолчанию отключен протокол SMBv1. Чтобы включить поддержку клиентского протокола SMBv1в новых версиях Windows Server, нужно установить отдельный компонент SMB 1.0/CIFS File Sharing Support.

Вы можете установить компонент поддержки клиента SMBv1 с помощью Server Manager, или через PowerShell.

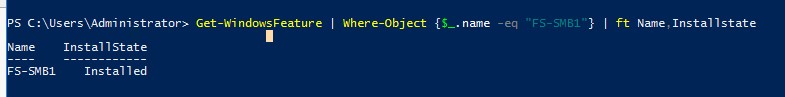

Проверить, что SMBv1 включен можно командой PowerShell:

Чтобы установить компонент FS-SMB1, выполните:

Для удаления SMBv1 клиента (понадобится перезагрузка), выполните:

Uninstall-WindowsFeature –Name FS-SMB1 –Remove

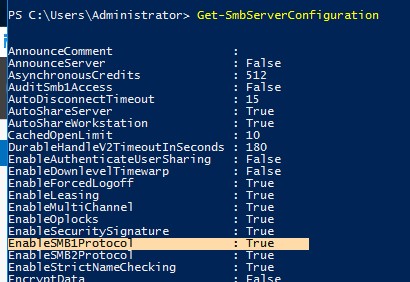

Чтобы ваш сервер мог обрабатывать доступ клиентов по протоколу SMBv1, кроме компонента FS-SMB1 нужно, чтобы поддержка протокола SMBv1 была включена на уровне файлового сервера SMB. Чтобы проверить, что на вашем сервере включен доступ по SMBv1 к сетевым папкам, выполните:

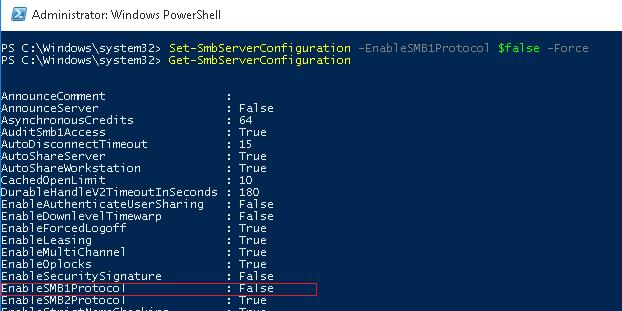

Строка “ EnableSMB1Protocol: True ” говорит о том, что у вас разрешен доступ по протоколу SMBv1 к сетевым папкам на сервере. Чтобы отключить поддержку сервера SMBv1 в Windows Server, выполните команду:

Теперь с помощью командлета Get-SmbServerConfiguration убедитесь, что протокол SMB1 отключен.

Чтобы включить поддержку протокола SMBv1 на сервере, выполните команду:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Включить/отключить SMB 1.0 в Windows 10

Как мы уже говорили, начиная с Windows 10 1709, во всех новых билдах поддержка протокола SMB1 отключена (также отключен гостевой доступ по протоколу SMBv2).

В Windows 10 вы можете проверить статус компонентов SMBv1 протокола командой DISM:

Dism /online /Get-Features /format:table | find «SMB1Protocol»

В нашем примере видно, что все компоненты SMBv1 отключены:

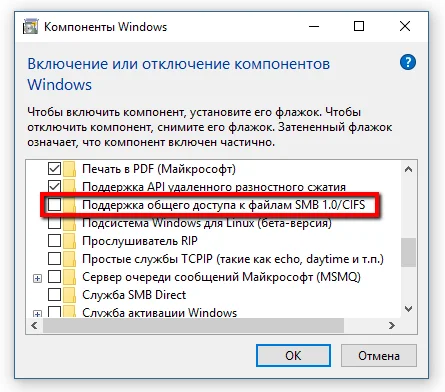

В Windows 10 также можно управлять компонентами SMB 1 из панели управления компонентами ( optionalfeatures.exe ). Разверните ветку Поддержка общего доступа к файлам SMB 1.0 /CIFS. Как вы видите здесь также доступны 3 компонента:

Вы можете включить клиент и сервер SMBv1 в Windows 10 из окна управления компонентами или командой:

Dism /online /Enable-Feature /FeatureName:»SMB1Protocol»

Dism /online /Enable-Feature /FeatureName:»SMB1Protocol-Client»

Dism /online /Enable-Feature /FeatureName:»SMB1Protocol-Server»

Если после включения SMBv1 клиента, он не используется более 15 дней, он автоматически отключается.

Чтобы отключить поддержку клиента и сервера SMB1 в Windows 10, выполните следующие команды DISM:

Dism /online /Disable-Feature /FeatureName:»SMB1Protocol»

Dism /online /Disable-Feature /FeatureName:»SMB1Protocol-Client»

Dism /online /Disable-Feature /FeatureName:»SMB1Protocol-Server»

Если вы отключили поддержку SMBv1 клиента в Windows 10, то при доступе к сетевой папке на файловом сервере, который поддерживает только SMBv1 (протоколы SMBv2 и v3 отключены или не поддерживаются), появятся ошибки вида:

;

Также при отключении клиента SMBv1 на компьютере перестает работать служба Computer Browser (Обозреватель компьютеров), которая используется устаревшим протоколом NetBIOS для обнаружения устройств в сети. Для корректгого отобрражения соседних компьютеров в сети Windows 10 нужно настроить службу Function Discovery Provider Host (см. статью).

Отключение SMBv1 с помощью групповых политик

В доменной среде Active Directory вы можете отключить протокол SMBv1 на всех серверах и компьютеров с помощью групповой политики. Т.к. в стандартных политиках Windows нет политики настройки компонентов SMB, придется отключать его через политику реестра.

Если вы хотите через GPO отключить на компьютерах SMB клиент, создайте дополнительно два параметра реестра:

Осталось обновить настройки групповых политик на клиентах и после перезагрузки проверить, что компоненты SMBv1 полностью отключены.

Как отключить SMBv1 в Windows 10? Защита от вымогателей

В последнее время вы, должно быть, слышали о многих атаках Ransomware, направленных на распространение внутренних протоколов. К ним относятся WannaCrypt и NotPetya Ransomware. Это вредоносное программное обеспечение предназначается для определенного протокола, называемого протоколом SMB. Здесь я расскажу, почему и как отключить SMBV1 в Windows 10!

Что такое служба протокола SMB?

Блок сообщений сервера (SMB) — это сетевой протокол обмена файлами, который используется для обмена файлами, принтерами и т. Д. Между компьютерами в локальной сети. SMBv1 — это старая версия протокола блокировки сообщений сервера, которая была заменена SMBv2 и SMBv3.

Старый протокол SMBv1 включен в Windows 10 только потому, что некоторые старые приложения еще не были обновлены, чтобы в полной мере использовать более новые SMBv2 и SMBv3. Microsoft поддерживает лифт продуктов, которые все еще используют SMBv1. Однако большинство случайных пользователей не используют приложения, которые все еще используют более старый протокол SMBv1, и, следовательно, вам лучше отключить протокол, чтобы защитить ваше устройство от этих уязвимостей.

Должен ли я отключить SMBv2 и SMBv3?

Заметка: Не рекомендуется отключать SMBv2 или SMBv3, так как отключение их удаляет многие функции, в том числе следующие:

Как отключить протокол SMBv1 в Windows 10?

Если вам тоже было интересно как отключить SMBv1, Здесь я расскажу о трех простых способах, которыми вы можете это сделать.

Способ 1: отключить протокол SMB через панель управления

Панель управления долгое время была одним из узлов, которые хранят переключатели для многих важных настроек Windows и приложений. Вы также можете отключить SMB с панели управления. Просто следуйте этим шагам:

Это отключит функцию SMBv1 на вашем компьютере.

Метод 2: Отключить или включить SMBv1 Windows 10 с помощью PowerShell

PowerShell — это интерпретатор командной строки на основе задач, который может помочь системным администраторам и опытным пользователям автоматизировать задачи, позволяющие быстро управлять операционными системами и их процессами. PowerShell очень мощный и может использоваться для отключения SMBv1, SMBv2 и SMBv3 при необходимости.

Заметка: При включении или отключении SMBv2 в Windows 10, 8 или Windows Server 2012 SMBv3 также включается или отключается. Это происходит потому, что эти протоколы используют один и тот же стек.

Включить SMBv1 Windows 10

Вы также можете включить SMBv1 в Windows 10, используя PowerShell администратора. Используйте следующие команды в PowerShell (Admin):

Способ 3: отключить SMBv1 с помощью редактора реестра

Вы также можете внести те же изменения, используя реестр Windows. Для этого вам нужно получить доступ к правильной записи реестра и изменить значение для Windows 10 SMBv1 включить или отключить.

Если вы когда-нибудь захотите снова включить SMBv1, вы можете сделать это, удалив DWORD из ключа Parameters.

Завершение

Так что у вас есть это. Теперь вы знаете, почему протокол SMBv1 имеет недостатки, и как отключить SMBv1 используя методы, представленные выше. Комментарий ниже, если вы нашли это полезным, и обсудить далее то же самое.

Гостевой доступ в SMB2 и SMB3 отключен по умолчанию в Windows

В этой статье описываются сведения Windows отключения гостевого доступа в SMB2 и SMB3 по умолчанию, а также параметров, позволяющих включить небезопасные гостевых логотипы в групповой политике. Однако это, как правило, не рекомендуется.

Применяется к: Windows 10 — все выпуски, Windows Server 2019

Исходный номер КБ: 4046019

Симптомы

Начиная с Windows 10 версии 1709 и Windows Server 2019 клиенты SMB2 и SMB3 больше не позволяют следующие действия по умолчанию:

В SMB2 и SMB3 в этих версиях Windows:

Такое Windows 10 происходит в Windows 10 1709, Windows 10 1803, Windows 10 1903, Windows 10 1909, а также Windows 10 2004, Windows 10 20H2, & Windows 10 21H1 до тех пор, пока Установлен KB5003173. Это поведение по умолчанию ранее было реализовано в Windows 10 1709 г., но позднее регрессивно в Windows 10 2004 г., Windows 10 20H2 и Windows 10 21H1, в котором по умолчанию гостевой auth не был отключен, но все равно может быть отключен администратором. Сведения о том, как отключить проверку подлинности гостей, см. ниже.

Если вы попробуете подключиться к устройствам, запрашивающие учетные данные гостя, а не соответствующими проверке подлинности, вы можете получить следующее сообщение об ошибке:

Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют недостоверный гостевой доступ. Эти политики помогают защитить компьютер от небезопасных или вредоносных устройств в сети.

Кроме того, если удаленный сервер пытается заставить вас использовать гостевой доступ, или если администратор включает гостевой доступ, в журнал событий SMB Client в журнале событий SMB-клиента в журнале регистрируются следующие записи:

Запись журнала 1

Рекомендации

Это событие указывает на то, что сервер пытался войти в систему пользователя в качестве недостоверного гостя, но ему было отказано. Гостевых логотипов не поддерживают стандартные функции безопасности, такие как подписание и шифрование. Таким образом, гостевых логотипов уязвимы для атак человека в середине, которые могут подвергать конфиденциальные данные в сети. Windows отключает небезопасные (несекреационные) гостевых логотипов по умолчанию. Рекомендуется не включить небезопасные гостевых логотипы.

Запись журнала 2

Значение реестра по умолчанию:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters] «AllowInsecureGuestAuth»=dword:0

Настроено значение реестра:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters] «AllowInsecureGuestAuth»=dword:1

Рекомендации

Это событие указывает на то, что администратор включил небезопасные гостевых логотипов. Ненадежный гостевых логотип возникает, когда сервер входит в систему пользователя в качестве недостоверного гостя. Обычно это происходит в ответ на сбой проверки подлинности. Гостевых логотипов не поддерживают стандартные функции безопасности, такие как подписание и шифрование. Таким образом, разрешение гостевых логонов делает клиента уязвимым для атак человека в центре, которые могут подвергать конфиденциальные данные в сети. Windows отключает небезопасные гостевых логотипов по умолчанию. Рекомендуется не включить небезопасные гостевых логотипы.

Причина

Это изменение в поведении по умолчанию по умолчанию по проекту и рекомендуется Корпорацией Майкрософт для обеспечения безопасности.

Вредоносный компьютер, который выдает себя за законный файл-сервер, может позволить пользователям подключаться в качестве гостей без их ведома. Рекомендуется не изменять этот параметр по умолчанию. Если удаленное устройство настроено на использование учетных данных гостей, администратор должен отключить гостевой доступ к этому удаленному устройству и настроить правильную проверку подлинности и авторизацию.

Windows и Windows Server не включили гостевой доступ и не разрешили удаленным пользователям подключаться в качестве гостей или анонимных пользователей с 2000 г. Windows 2000 г. Только сторонним удаленным устройствам может потребоваться гостевой доступ по умолчанию. Операционные системы, предоставляемые Корпорацией Майкрософт, не работают.

Решение

Если вы хотите включить небезопасный гостевой доступ, можно настроить следующие параметры групповой политики:

При изменении групповой политики на основе домена Active Directory используйте управление групповой политикой (gpmc.msc).

Для целей мониторинга и инвентаризации: эта группа политика устанавливает следующее значение реестра DWORD до 1 (небезопасная включенная система безопасности гостей) или 0 (отключена незащищенная система auth для гостей):

Чтобы задать значение без использования групповой политики, задайте следующее значение реестра DWORD: 1 (включена небезопасная возможность гостевого auth) или 0 (отключена незащищенная гостевая auth):

Как обычно, параметр значения в групповой политике переопределит значение параметра реестра политик, не входящего в группу.

Включив небезопасные гостевых логотипов, этот параметр снижает безопасность Windows клиентов.

Дополнительная информация

Этот параметр не влияет на поведение SMB1. SMB1 продолжает использовать гостевой доступ и откат гостей.