слив паролей майнкрафт база данных

Опубликована база с 320 млн уникальных паролей (5,5 ГБ)

Проверка аккаунтов на живучесть

Одно из главных правил при выборе пароля — не использовать пароль, который уже засветился в каком-нибудь взломе и попал в одну из баз, доступных злоумышленникам. Даже если в вашем пароле 100500 символов, но он есть там — дело плохо. Например, потому что в программу для брутфорса паролей можно загрузить эту базу как словарный список. Как думаете, какой процент хешей она взломает, просто проверив весь словарный список? Вероятно, около 75% (реальную статистику см. ниже).

Так вот, откуда нам знать, какие пароли есть у злоумышленников? Благодаря специалисту по безопасности Трою Ханту можно проверить эти базы. Более того, их можно скачать к себе на компьютер и использовать для своих нужд. Это два текстовых файла в архивах: с 306 млн паролей (5,3 ГБ) и с 14 млн паролей (250 МБ).

Базы лежат на этой странице.

Все пароли в базе представлены в виде хешей SHA1. Перед хешированием все символы переведены в верхний регистр (прописные буквы). Трой Хант говорит, что применил функцию HASHBYTES, которая переводит хеши в верхний регистр. Так что делая свой хеш, следует осуществить аналогичную процедуру, если хотите найти совпадение.

Прямые ссылки:

https://downloads.pwnedpasswords.com/passwords/pwned-passwords-1.0.txt.7z

(306 млн паролей, 5,3 ГБ), зеркало

SHA1 hash of the 7-Zip file: 90d57d16a2dfe00de6cc58d0fa7882229ace4a53

SHA1 hash of the text file: d3f3ba6d05b9b451c2b59fd857d94ea421001b16

В разархивированном виде текстовый файл занимает 11,9 ГБ.

https://downloads.pwnedpasswords.com/passwords/pwned-passwords-update-1.txt.7z

(14 млн паролей, 250 МБ), зеркало

SHA1 hash of the 7-Zip file: 00fc585efad08a4b6323f8e4196aae9207f8b09f

SHA1 hash of the text file: 3fe6457fa8be6da10191bffa0f4cec43603a9f56

Если вы глупы бесстрашны, то на той же странице можете ввести свой уникальный пароль и проверить его на наличие в базах, не скачивая их. Трой Хант обещает, что никак не будет использовать ваш пароль и его сервис абсолютно надёжен. «Не отправляйте свой активно используемый пароль ни на какой сервис — даже на этот!», — предупреждается на странице. Программные интерфейсы этого сервиса полностью документированы, они принимают хеши SHA1 примерно таким образом:

Но всё равно надёжнее проверять свой пароль в офлайне. Поэтому Трой Хант выложил базы в открытый доступ на дешёвом хостинге. Он отказался сидировать торрент, потому что это «затруднит доступ людей к информации» — многие организации блокируют торренты, а для него небольшие деньги за хостинг ничего не значат.

Хант рассказывает, где он раздобыл эти базы. Он говорит, что источников было много. Например, база Exploit.in содержит 805 499 391 адресов электронной почты с паролями. Задачей Ханта было извлечение уникальных паролей, поэтому он сразу начал анализ на совпадения. Оказалось, что в базе всего лишь 593 427 119 уникальных адресов и лишь 197 602 390 уникальных паролей. Это типичный результат: абсолютное большинство паролей (в данном случае, 75%) не уникальны и используются многими людьми. Собственно, поэтому и даётся рекомендация после генерации своего мастер-пароля сверять его по базе.

Вторым по величине источником информации был Anti Public: 562 077 488 строк, 457 962 538 уникальных почтовых адресов и ещё 96 684 629 уникальных паролей, которых не было в базе Exploit.in.

Остальные источники Трой Хант не называет, но в итоге у него получилось 306 259 512 уникальных паролей. На следующий день он добавил ещё 13 675 934, опять из неизвестного источника — эти пароли распространяются отдельным файлом.

Так что сейчас общее число паролей составляет 319 935 446 штук. Это по-настоящему уникальные пароли, которые прошли дедупликацию. Из нескольких версий пароля (P@55w0rd и p@55w0rd) в базу добавляется только одна (p@55w0rd).

После того, как Трой Хант спросил в твиттере, какой дешёвый хостинг ему могут посоветовать, на него вышла известная организация Cloudflare и предложила захостить файлы забесплатно. Трой согласился. Так что смело качайте файлы с хостинга, это бесплатно для автора.

В сеть утекла база логинов и паролей пользователей Minecraft Статьи редакции

В сети опубликована база из 1800 действительных логинов и паролей пользователей популярной игры Minecraft. Об этом сообщает немецкое издание Heise.

Как утверждает Heise, в базе действительно есть действующие пароли. Проверка TJ подтвердила эту информацию, однако к части находящихся в списке аккаунтов доступ получить не удалось.

Учитывая, что в одной только в PC-версии Minecraft зарегистрировано более 100 миллионов игроков, утечку из 1800 аккаунтов нельзя считать серьёзной, однако СМИ предполагают, что она может быть лишь пробной выборкой для демонстрации «качества» товара.

Так или иначе украденные логины и пароли позволяют не только зайти под чужим аккаунтом, но и скачать саму игру стоимостью порядка 20 евро. Кроме того, пользователи часто используют одинаковые пароли к разным аккаунтам, так что под угрозой «угона» могут находиться и их профили в других сервисах.

На момент написания заметки на официальном сайте Minecraft нет никакой информации о массовом взломе, однако 20 января разработчики опубликовали рекомендации по выбору надёжных паролей.

С середины сентября 2014 года будущим Minecraft заведует компания Microsoft: она приобрела студию Mojang за 2,5 миллиарда долларов. Основатель Маркус Пёрссон покинул своё детище и купил особняк в Беверли-Хиллз за 70 миллионов долларов, а Microsoft занялась активной монетизацией своего приобретения.

Как взламывают сервера в Minecraft

Привет, новый подраздел! Решил в честь открытия рассказать вам из личного опыта о том, как взламывали и взламывают сервера на RU Проектах!

Чтобы рассказать о более популярных методах взлома, я решил показать вам старый способ, очень древний.

Это на столько старый баг, что в то время существовал FalseBook.

Как всё работало:

1)Устанавливаем Nodus

2)Заходим в minecraft со стандартным ником (Своим)

3)Заходим на сервер, и смотрим ник модератора или админа

4)Выходим с сервера, запускаем во втором окне еще 1 minecraft

5)Заходим во вкладку Account Settings

6)Пишем слеш и ник админа или модератораПримерно так (/admin228 )

7)Заходим со второго minecraft на сервер со стандартным ником, ждем пока кикнет (Когда кикнет нечего не нажимать)

8)Когда кикнуло со второго аккаунта и пишем ( /op «свой ник» ) и выходим

9)Заходим с основного и у вас есть админка

Второй способ взлома админки (через табличку)

2)Выживаем, крафтим табличку, Ставим табличку на землю.

3)Пишем во второй строчке

Данная вещь уже по серьёзнее, и в свои времена трепала почти каждому третьему проекту нервы. Не только нервы, но и силы. Так как даже мы не понимали по началу каким образом ломали наши сервера.

Суть данного способа заключается в открытых портах, через которые подключался человек, после чего можно было творить всё что душе угодно. На самом деле способ тоже довольно старый, и я нашёл только способ его решения.

Ещё смешнее способ, суть его состоит в вшитом эксплоите в плагине. Точнее, в вшитой команде внутри плагина. Этим способом пользовались Ютуберы в Ру сегменте по майнкрафту, снимая «Сливы школо-серверов». Они загружали готовые сборки серверов на форумы по игре, загружали в эти сборки плагин, в котором сидел злой Эксплоит.

Список подобных команд, которые вшивали в плагины. После их выполнения выдавался полный доступ (в плагине Пермишенс выдавалась «*» эта звёздочка в плагине значит, что вам выдаются права на все команды)

/ncp delay op ник- выполняет команду от лица консоли

Найдена крупнейшая БД украденных паролей: что следует знать

В декабре компания 4iq, занимающаяся предотвращением нелегального использования персональных данных и несанкционированного доступа к пользовательским аккаунтам, обнаружила файл с БД на 1,4 млрд украденных «учеток». Находка стала возможной благодаря сканированию даркнета и дипвеба на предмет подобных «сливов», которыми могут воспользоваться злоумышленники.

Это «самая объемная» база данных такого рода на сегодняшний день. В этой статье мы поговорим об особенностях найденной базы, вспомним похожие утечки пользовательских данных и расскажем о том, что делать в ситуации, если вы «нашли себя» в такой БД.

Самая «удобная» база чужой информации

При анализе базы выяснилось, что в основном она содержит пользовательские учетные данные, украденные в 252 отдельных случаях. Они пересекаются с содержимым других банков, например, Anti Public Combo List, который хранит более 500 млн паролей. По оценкам экспертов, только 14% аккаунтов в новой базе можно называть оригинальными — эти пары имен пользователей и паролей не были расшифрованы ранее.

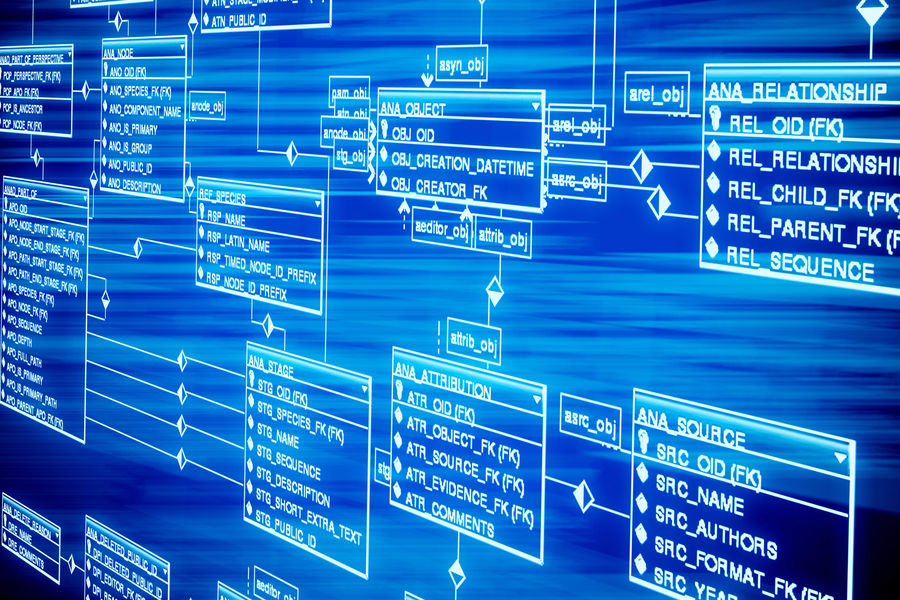

То, что отличает находку от других, — это формат, который представляет собой не обычный список, а интерактивную базу данных. Она позволяет без труда находить и использовать содержимое — упрощает подбор и показывает закономерности пользовательских предпочтений в выборе того или иного пароля.

С помощью такой БД злоумышленникам не составит труда автоматизировать процесс кражи персональных данных. С другой стороны, полнота базы, «удобная» организация данных и навигация открывает доступ к нелегальной деятельности даже для не самых опытных киберпреступников.

Другие крупные утечки последних лет

В 2016 году количество инцидентов, связанных с кражей персональных данных, выросло на 40% по сравнению с 2015-м. В течение 12 месяцев произошло сразу несколько масштабных «сливов».

В мае 2016 года (спустя 8 лет после предположительного взлома MySpace) 360 млн «доступов» к учетным записям были выставлены на продажу. То же самое произошло со 164 млн адресов электронной почты и паролей социальной сети LinkedIn — сведения были украдены в 2012 году, но появились на «черном рынке» только 4 года спустя.

По тому же сценарию была обнародована база из 100 млн «учеток» пользователей VK. Известный специалист по ИБ Трой Хант (Troy Hunt) считает, что нет очевидной причины, почему злоумышленники удерживают украденные данные годами, а после пытаются продать, — все зависит от их личных мотивов.

Еще один «запоздалый лот» — база данных адресов почт и паролей 57 млн пользователей сервиса для знакомств Badoo. Она оказалась на рынке в мае 2016 года, но взлом предположительно произошел в 2015-м.

Закончился год одними из самых крупных утечек в истории — Anti Public и Expoit.in. В совокупности они пополнили общую базу более чем миллиардом «доступов» к аккаунтам пользователей. Оба списка содержали несколько разных паролей одних и тех же пользователей в различных онлайн-системах, что упрощало доступ к ценной информации за счет анализа подходов к составлению паролей потенциальной «жертвы».

Итоги этого года еще предстоит подвести, но уже сейчас можно вспомнить громкие «сливы» 2017-го.

В марте этого года у группы спамеров, работающих от имени River City Media, случайно «утекли» данные 1,34 млрд получателей «маркетинговых» рассылок. Это произошло из-за неудачной настройки процесса резервного копирования. В базе нашлись email’ы, IP- и даже домашние и рабочие адреса получателей.

В середине 2017 года в интернете был обнаружен список персональных данных более чем 105 млн человек. Он носил название «B2B USA Businesses» и содержал адреса электронной почты работодателей с информацией о вакансиях, а также рабочие номера телефонов и физические адреса.

В августе был обнаружен каталог, содержащий результаты работы спам-бота Onliner Spambot. Он отправлял вредоносное ПО на уязвимые компьютеры под видом официальных документов или подтверждений бронирования из гостиниц, а затем крал пароли, данные кредитных карт и другую личную информацию. Всего было украдено более 710 млн учетных данных.

Позже стало известно об утечке, которую называют «худшей» с точки зрения значимости украденных сведений. Хакеры обладали доступом к базе Equifax, одного из трех крупнейших кредитных агентств США, с середины мая по июль, и «слили» данные 143 млн клиентов, в том числе номера социального страхования и водительских удостоверений.

Осенью подтвердились худшие опасения о громком сливе данных пользователей Yahoo. Verizon, которая приобрела компанию, подсчитала, что похищенные «учетки» имели отношение к 3 млрд аккаунтов в Tumblr, Fantasy и Flickr.

/ Flickr / Angie Harms / CC

Что делать, если вы «нашли себя»

Попасть в число людей, чьи данные были украдены и проданы, не так сложно, если счет «слитых» аккаунтов идет уже на миллиарды. Чтобы обезопасить себя, для начала нужно понимать, как злоумышленники могут воспользоваться вашими персональными данными.

Стоимость украденных ПД может измеряться в миллиардах. В первую очередь ценность представляют собой доступы к финансовым инструментам (например, к сервису онлайн-банкинга).

Такая информация используется для покупок в онлайн-магазинах и перепродажи другим пользователям в даркнете. Люди часто устанавливают одни и те же пароли для разных аккаунтов, поэтому пароль от учетной записи на одном сайте может открывать доступ к более ценной для злоумышленников информации, располагающейся уже на другой площадке.

Чтобы обезопасить свои личные данные, нужно:

1. Отслеживать утечки

Существует открытая база данных Data Breach, которая позволяет узнать о том, какие организации допустили «слив» данных. Упомянутый выше Трой Хант поддерживает работу аналогичного сервиса под названием «Have i been pwned?». Он помогает узнать (по адресу электронной почты), не был ли скомпрометирован ваш аккаунт на том или ином ресурсе, и получать уведомления о крупных утечках. Эта информация позволяет своевременно реагировать и менять пароли от соответствующих аккаунтов.

2. Не пренебрегать очевидными советами по безопасности

Из 1,4 млрд украденных аккаунтов в новой базе данных наиболее распространенным паролем оказался «123456». Это лишний раз подтверждает, что пользователи игнорируют элементарные правила безопасности. Они выбирают простые комбинации и используют их сразу для нескольких ресурсов. Устанавливать и хранить сложные пароли помогают специализированные приложения и сервисы.

Если сервис предлагает двухфакторную аутентификацию, ей стоит воспользоваться. Помимо этого, перед размещением конфиденциальных сведений в облаке, важно убедиться, что сервис обеспечивает высокий уровень безопасности: шифрование, двухфакторную аутентификацию, управление политиками доступа, регулярные проверки и другие меры (немного о том, как мы работаем над обеспечением безопасности данных клиентов IaaS-провайдера 1cloud — материал на Хабре и еще один в нашем корпоративном блоге).

3. Знать, как действовать в случае утечки ПД

В том случае, если под угрозой оказались ваши финансовые инструменты, следует немедленно связаться с банком или иной организацией и уведомить специалистов о возможных проблемах.

Не лишним также будет обратиться в кредитные организации, чтобы узнать, не пытались ли злоумышленники взять кредит на ваше имя. В России такой организацией выступает Национальное бюро кредитных историй. Оно позволяет проверить всю необходимую информацию. С подозрениями и фактами о краже ПД следует обращаться в правоохранительные органы. Заявление в будущем сыграет роль доказательства в возможных судебных спорах.

Важно помнить, что фрагмент «нейтральной» информации, например, адрес электронной почты без пароля, может использоваться для доступа к финансовым инструментам. Злоумышленники применяют нетехнические средства атаки, такие как методы социальной инженерии, то есть выясняют недостающие сведения в ходе контакта с «жертвой». Поэтому выяснив, что ваши ПД были «слиты», важно не терять бдительность и обращать внимание на все звонки и письма. В этот момент базовые рекомендации вроде «не сообщать паролей сотрудникам банка по телефону» важны как никогда.

4. Изучать материалы по теме (небольшой тематический дайджест)

В сети обнаружена база данных с 26 млн паролей от популярных сайтов

ИБ-исследователи компании NordLocker сообщили о выявлении в открытом доступе базы данных объемом свыше 1,2 ТБ, содержащей в себе персональную информацию о пользователях со всего мира, передает портал Ars Technica.

В базе можно обнаружить пары логин-пароль, куки-файлы, данные автозаполнения, а также платежную информацию — все это было похищено при помощи неизвестного вируса, происхождение которого еще предстоит установить.

Речь идет о 26 млн паролей, 1,1 млн уникальных электронных адресов и 6,6 млн различных документов.

Вредоносное ПО не только собирало данные с компьютера жертвы, но и делало скриншот экрана, а также снимок с веб-камеры. Известно, что оно было активно в период с 2018 по 2020 год и заразило порядка 3 млн систем.

Пароли, находящиеся в этой базе, подходят для доступа к миллиону популярных сайтов мира, в том числе для Facebook, Twitter, Amazon и Gmail. Агрегатор утечек Have I Been Pwned уже был обновлен в соответствии с новостями, пользователям рекомендуют проверить свой адрес электронной почты, используемый для входа на разные онлайн-платформы, чтобы узнать, не стали ли они жертвой загадочного вируса. В случае, если почта была скомпрометирована, нужно немедленно сменить ее пароль.

Украденные данные, позволяющие установить личность, могут быть использованы против жертвы в ходе целевого фишинга, обманов на основе социальной инженерии, а также для захвата учетных записей, в том числе с платной подпиской, сообщил «Газете.Ru» Тони Анскомб, главный ИБ-евангелист ESET.

«Опасность хранилищ персональных данных в том, что они остаются актуальными годами, и мошенники охотно приобретают их в даркнете. Велика вероятность, что за 3-5 лет вы не сменили номер телефона и e-mail, у вас все те же дата рождения и имя.

А если вы еще и пользуетесь одним или похожими простыми паролями много лет, то злоумышленник узнает достаточно, чтобы спланировать аферу.

Мошенник может начать контакт с SMS, подделанной под сообщение от магазина или сервиса, на который много лет подписана жертва. Дальше включаются приемы социальной инженерии на основе тех фактов, которые известны из утекших баз. Основная цель мошенников – заполучить от жертвы доступ или дополнительные данные, которые они затем смогут монетизировать», — заявил эксперт.

ИБ-евангелист компании Avast Луис Корронс в свою очередь отметил, что данные, обнаруженные NordLocker, не уникальны ни по количеству, ни по способу сбора, но кроме взлома учетных записей киберпреступники могут использовать их по-разному — например, для проведения Sextortion-кампаний, мошенничества, атак программ-вымогателями и для иных схем.

«Одной из обязательных целей любого вредоносного ПО в 90% случаев является негласный сбор информации с инфицированного устройства, а затем ее передача на управляющий сервер. Мошенники аккумулируют такие базы данных и затем торгуют ими на черном рынке скомпрометированной информации. Публикация еще одной большой базы данных ― обычная рыночная ситуация. Сейчас существует много компаний, которые занимаются аналитикой в области защиты информации. Они, в свою очередь, делают поисковые системы по таким базам, чтобы пользователь мог проверить, являются ли его данные или учетные записи скомпрометированными. Для пользователей масштабных рисков нет, но забывать про регулярную смену паролей и двухфакторную аутентификацию не стоит», — предупреждает Евгений Суханов, директор департамента информационной безопасности компании Oberon.