найти самостоятельно любую стандартную сетевую утилиту windows

Энциклопедия Windows

Все об использовании и настройке Windows

Утилиты Windows для диагностики и настройки сети

Нередко возникающие проблемы в работе сети, будь-то локальная сеть или интернет, можно решить с помощью различных утилит, любезно доступных в операционной системе Windows. В их установке нет необходимости – большинство таких утилит доступно в любой момент, именно тогда, когда они вам нужны.

Такие утилиты можно разделить на две категории – утилиты командной строки и утилиты с графическим интерфейсом. В этой статье представлены ссылки на описание некоторых таких утилит, основное предназначение которых – решение разнообразных сетевых проблем.

Решение сетевых проблем через командную строку

Для управления сетями на основе технологий компании Microsoft существует несколько утилит для командной строки. Перейдите по ссылке, чтобы узнать описание каждой утилиты, ее синтаксис и примеры использования.

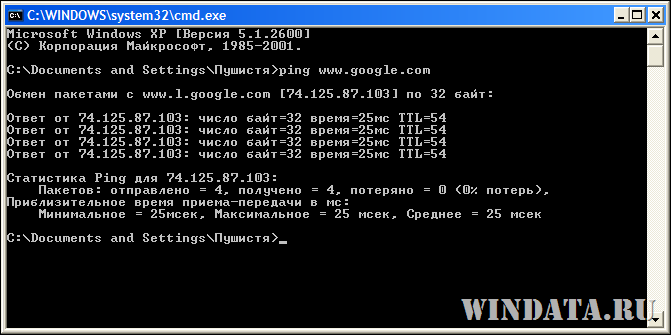

Пример использования популярной утилиты ping

Решение сетевых проблем через графический интерфейс

Теперь, когда вы насладились командной строкой по полной программе, неплохо бы ознакомится с двумя полезными утилитами для диагностики сети, которые обладают милым сердцу графическим интерфейсом.

Окно программы Диагностика сети (Network Diagnostics)

Постепенно мы будем дополнять данный список, так что спешите видеть скоро на экранах: полный список утилит командной строки для диагностики сети, ура, товарищи.

Мир цифровой информации

Операционная система Windows имеет множество вспомогательных инструментов для диагностики и настройки локальной сети и доступа в интернет. Большинство из предназначены в основном для системных администраторов. Но некоторые могут пригодиться и обычным домашним пользователям. Эти инструменты являются программами (командами) командной строки. Для их использования необходимо предварительно открыть окно командной строки (Пуск — Программы (Все программы) — Стандартные — Командная строка).

Инструмент настройки интернет протокола Windows (ipconfig)

Для просмотра сетевых подключений можно воспользоваться командой ipconfig. Для этого в командной строке введите ipconfig и нажмите клавишу Enter. Работа утилиты выведет в окно информацию о всех сетевых подключениях, в которых содержатся ip-адрес, маска подсети и ip-адрес шлюза. У подключений по локальной сети, которые не используются для выхода в интернет адрес шлюза может отсутствовать. Если компьютер имеет прямое подключение к интернету, то отображаемый адрес соответствует адресу компьютера в интернете. Если же компьютер подключен через маршрутизатор, то отображаемый адрес может отличаться от адреса, который используется для выхода в интернет.

Команду ipconfig также можно использоваться для просмотра и очистки кэша DNS.

Пинг (ping)

Команда ping предназначена для отправки сетевых пакетов по назначенному адресу для измерения времени ответа. С её помощью можно определить доступен ли адрес назначения, качество связи с точки зрения потери передаваемой информации и скорости доставки. Для использование команды введите в командной строке ping и нажать клавишу Enter, где вместо следует указать доменное имя или ip-адрес компьютера (например, ping yandex.ru). Результат работы команды будет содержать информацию об адресе пингуемого компьютера, количеству переданной информации и времени ответа, а также статистическую (суммарную) информацию по всем отправленным пакетам.

Трассировка (tracert)

Команда tracert предназначена для определения маршрута, по которому доставляется информация по указанному адресу. С её помощью можно определить через какие сегменты сети передается информация, и, в случае отсутствия связи с указанным компьютером, определить место «разрыва». Для трассировки маршрута следует ввести в командной строке tracert и нажать клавишу Enter, где вместо следует указать доменное имя или ip-адрес компьютера (например, tracert yandex.ru). В результате в командной строке появится список узлов в виде времени отклика (пинга) и ip-адреса, через которые проходят интернет пакеты при доставке до места назначения.

Пинг пути (pathping)

Команда pathping является совокупность трассировки и пингов к каждому узлу маршрута. Она позволяет определить на каком именно узле происходит потеря пакетов при их передачи до места назначения. Для использования команды следует ввести в командной строке pathping и нажать клавишу Enter, где вместо следует указать доменное имя или ip-адрес компьютера (например, pathping yandex.ru). В процессе выполнения команды вначале будет проведена трассировка, а затем пинг к каждому узлу в трассировке. В окне командной строке будет выведен отчет выполнения команды. Выполнение данной команды может занимать до 5-10 минут времени в связи с большим количеством пингов.

Статистика сетевых подключений (netstat)

4 утилиты командной строки Windows для управления и тестирования сети

Как и любая другая операционная система, Windows имеет свои собственные основные сетевые утилиты командной строки, которые широко используются для устранения неполадок и сбора информации. Этими сетевыми утилитами для Windows являются Ping, Tracert, IPConfig, и т.п., которые очень полезны и позволяют управлять и контролировать сетевые подключения без установки дополнительного программного обеспечения. Для тех, кто не в курсе таких инструментов, или не ясно, о том, как работать с этими инструментами, давайте обсудим, что эти сетевые утилиты для Windows могут делать.

Ping — это команда, использующаяся для проверки того, может ли исходный компьютер достичь указанного целевого компьютера. Как правило, Ping посылает пакеты ICMP запроса к удаленному хосту (компьютеру в сети), и, если удаленный адрес назначения отправляет ответ, то он считается активным (находиться в сети в данный момент). Кроме того, всякий раз, когда Вы «пингуете» хост и получает ответ, Вы можете видеть время, необходимое для того, чтобы пакет дошёл до адресата и вернулся отправителю. Если удаленный хост не доступен или настроен не отвечать на пакеты Ping, то вы будете иметь потери пакетов и получаю ошибки «Превышен интервал ожидания для запроса».

В общем случае команда ping выглядит примерно так:

Вы также можете использовать различные флаги, такие как -n, -f или -a для достижения различных результатов.

Также мы можем использовать параметр –t, который будет «пинговать» хост до тех пор, пока мы не остановим его вручную. Помимо URL, вы можете также ввести IP-адрес в качестве пункта назначения.

Tracert

В то время как команда ping используется, если исходный компьютер может добраться до места назначения, то команда Tracert в Windows, используется, чтобы увидеть путь, который проходит пакет от источника к заданной цели. Лучше всего в команде TRACERT является то, что в её выводе перечислены все маршрутизаторы, через которые она проходит, а также показывает время, необходимое для каждого хопа (каждого сетевого узла). Так же, как команда Ping, Tracert может быть использована для устранения неполадок. В общем случае команда Tracert выглядит примерно так:

Netstat

Netstat выступает в качестве сетевого статиста, и она может быть использован для отображения всей информации о входящих и исходящих соединений по сети. По умолчанию, команда Netstat показывает Вам простой список всех открытых соединений TCP наряду с IP-адресами источника и назначения. Например, выполнив следующую команду, Вы увидите все активные TCP соединения с компьютера Windows.

IPConfig

Начиная с Windows NT, Microsoft представила новую команду под названием IPConfig, которая предназначена для того, чтобы позволить пользователям управлять и просматривать все сетевые данные компьютера Windows. Ниже приведены некоторые из наиболее часто используемых команд Ipconfig.

Команда, использованная выше может быть применена для просмотра сведений о всех сетевых адаптерах, подключенных к компьютеру Windows.

Flushdns может использоваться для очистки кэша DNS, который в свою очередь заставляет Windows получить новые записи DNS от провайдера.

Команда может быть использована для того, чтобы освободить IP-адреса, используемые конкретными приложениями путем прекращения всех активных соединений TCP/IP.

Хотя есть несколько платных и бесплатных приложений с графическим интерфейсом для утилит командной строки, описанных выше, эти встроенные команды покажут Вам всю основную информацию для устранения неполадок и позволят управлять сетевыми подключениями в Windows PC. Так же в этой статье рассмотрены далеко не все параметры и примеры использования команд. Здесь даны только самые наиболее используемые. Чтобы просмотреть полный список параметров и их описания просто введите имя команды, а через пробел символы «/?». Этот параметр выведет полную справку по используемой команде.

На этом Всё. Если у вас есть комментарии, то оставляйте их ниже, а также подписывайтесь на наши новости и оставайтесь с нами.

Утилиты командной строки Windows для работы с сетью

Цель работы: Научиться применять сетевые утилиты командной строки Windows.

Содержание

Теория

Утилитами называются сравнительно небольшие программы, предназначенные для решения каких-либо узкоспециализированных задач. В данной работе рассматриваются утилиты операционной системы Windows, используемые для диагностики сетевых подключений. Обзор утилит мы совместим с изучением основ теории компьютерных сетей.

Утилита ipconfig

Компьютеры образуют сети, которые также имеют свои адреса. Например, компьютер с адресом 192.168.0.1 находится в сети с адресом 192.168.0.0. У адреса сети и адреса компьютера, как видим, совпадают первые три числа. Сколько же на самом деле должно совпадать чисел определяет так называемая маска подсети. Для нашего примера эта маска имеет вид 255.255.255.0. Такое значение маски чаще всего и встречается в локальных сетях. Более подробно об IP адресации и, соответственно, о маске подсети будет изложено в теоретической части данного курса.

Подытоживая вышесказанное, отметим, что таким образом для настройки сетевого интерфейса компьютера необходимо назначить ему IP адрес, маску подсети и указать основной шлюз.

Программа ipconfig предназначена для получения информации о настройках сетевых интерфейсов. Выполняется данная утилита в окне командной строки. Для этого необходимо нажать кнопку Пуск и выбрать пункт «Выполнить…». Далее следует ввести cmd и нажать Enter. В открывшемся окне командной строки

следует ввести команду ipconfig и нажать Enter. Пример результата выполнения данной утилиты:

| C:\Users\Анатолий> ipconfig Настройка протокола IP для Windows Ethernet adapter Сетевое подключение Bluetooth: Адаптер беспроводной локальной сети Беспроводное сетевое соединение: Ethernet adapter Подключение по локальной сети: Туннельный адаптер Подключение по локальной сети* 3: Туннельный адаптер isatap.Home: Утилита pingКомпьютеры и другие узлы сети помимо IP адресов имеют так называемые доменные адреса. Такие адреса удобны пользователям сети, так как они легче запоминаются. К примеру доменный адрес mаil.ru запомнить намного проще чем его IP аналог в виде 94.100.180.70. За соответствие доменных и IP адресов отвечает DNS служба. Когда с компьютера исходит запрос на какой-либо сетевой ресурс по его доменному адресу, то DNS служба позволяет определить соответствующий этому ресурсу IP адрес. Утилита ping позволяет проверить доступность какого-либо удаленного узла по сети. С этой целью на указанный узел отправляется сообщение в виде запроса, и утилита переходит в режим ожидания прихода ответного сообщения. По истечении некоторого времени посылается повторное сообщение. По результатам обмена сообщениями выводится статистика о качестве связи между двумя узлами. Для пингования удаленного узла можно использовать либо его IP адрес, либо его доменное имя. Команда ping 127.0.0.1 позволяет проверить настройку самого сетевого интерфейса. Адрес 127.0.0.1 является служебным и узлам сети не назначается. DNS аналог этого адреса: localhost. Сетевой интерфейс при использовании данного адреса пингует сам себя Обмен пакетами с 127.0.0.1 по с 32 байтами данных: |

В рассмотренном случае сетевой интерфейс настроен без ошибок, потери отсутствуют. Параметр TTL переводится как «время жизни» (time to life). Его создает узел, отправляющий в сеть свое сообщение. Маршрутизаторы, передавая данное сообщение из одной сети в другую, убавляют TTL на единицу. Если на каком-то маршрутизаторе TTL будет убавлено до нуля, то сообщение будет уничтожено. Маршрутизатор, удаливший из сети сообщение, извещает об этом отправителя, указывая свой адрес.

Второй вариант использования ping – это проверка состояния тупиковой сети, в которой находится сам узел. С этой целью пингуется основной шлюз:

Обмен пакетами с 192.168.0.10 по с 32 байтами данных:

Ответ от 192.168.0.10: число байт=32 время=11мс TTL=64

Ответ от 192.168.0.10: число байт=32 время=10мс TTL=64

Ответ от 192.168.0.10: число байт=32 время=9мс TTL=64

Ответ от 192.168.0.10: число байт=32 время=8мс TTL=64

Статистика Ping для 192.168.0.10:

Пакетов: отправлено = 4, получено = 4, потеряно = 0

(0% потерь)

Приблизительное время приема-передачи в мс:

Минимальное = 8мсек, Максимальное = 11 мсек, Среднее = 9 мсек

В данном примере маршрутизатор доступен. Он в свои ответные сообщения помещает TTL (64) отличное от TTL (128) сетевого интерфейса компьютера.

Для проверки доступности удаленного хоста, как правило, применяются доменные адреса:

Обмен пакетами с esstu.ru [212.0.68.2] с 32 байтами данных:

Ответ от 212.0.68.2: число байт=32 время=7мс TTL=57

Ответ от 212.0.68.2: число байт=32 время=8мс TTL=57

Ответ от 212.0.68.2: число байт=32 время=10мс TTL=57

Ответ от 212.0.68.2: число байт=32 время=7мс TTL=57

Статистика Ping для 212.0.68.2:

Пакетов: отправлено = 4, получено = 4, потеряно = 0

(0% потерь)

Приблизительное время приема-передачи в мс:

Минимальное = 7мсек, Максимальное = 10 мсек, Среднее = 8 мсек

Удаленный узел доступен. В данном случае мы видим, что DNS служба определила IP адрес узла в виде 212.0.68.2.

Утилита имеет несколько опций, из которых рассмотрим лишь одну: -i, позволяющую задать значение TTL:

Обмен пакетами с esstu.ru [212.0.68.2] с 32 байтами данных:

Ответ от 192.168.0.10: Превышен срок жизни (TTL) при передаче пакета.

Ответ от 192.168.0.10: Превышен срок жизни (TTL) при передаче пакета.

Ответ от 192.168.0.10: Превышен срок жизни (TTL) при передаче пакета.

Ответ от 192.168.0.10: Превышен срок жизни (TTL) при передаче пакета.

Статистика Ping для 212.0.68.2:

Пакетов: отправлено = 4, получено = 4, потеряно = 0

(0% потерь)

Здесь TTL был принят равным 1 и сообщение с пингом было уничтожено на шлюзе (192.168.0.10). В следующем примере TTL=2

Обмен пакетами с esstu.ru [212.0.68.2] с 32 байтами данных:

Ответ от 192.168.1.1: Превышен срок жизни (TTL) при передаче пакета.

Ответ от 192.168.1.1: Превышен срок жизни (TTL) при передаче пакета.

Ответ от 192.168.1.1: Превышен срок жизни (TTL) при передаче пакета.

Ответ от 192.168.1.1: Превышен срок жизни (TTL) при передаче пакета.

Статистика Ping для 212.0.68.2:

Пакетов: отправлено = 4, получено = 4, потеряно = 0

(0% потерь)

На этот раз сообщение дошло до маршрутизатора (192.168.1.1), который был вторым за шлюзом. Так, постепенно меняя значение TTL, можно получить список всех маршрутизаторов, находящихся между компьютером и удаленным узлом 212.0.68.2.

Утилита tracert

Эта утилита, последовательно применяя пинг с увеличивающимся TTL, позволяет получить список промежуточных маршрутизаторов:

Трассировка маршрута к esstu.ru [212.0.68.2]

с максимальным числом прыжков 30:

1 1 ms 1 ms 1 msWRT54GL [192.168.0.10]

2 3 ms 2 ms 2 ms 192.168.1.1

3 8 ms 4 ms 5 ms ULND-BRAS3.sib.ip.rostelecom.ru [213.228.116.203]

4 17 ms 5 ms 8 ms 213.228.114.27

5 8 ms 3 ms 3 ms core-gi-0-2.burnet.ru [212.0.64.90]

6 7 ms 5 ms 6 ms ws-70-71.burnet.ru [212.0.70.71]

7 8 ms 4 ms 3 ms 86.110.127.129

8 8 ms 4 ms 4 ms 212.0.68.2

Трассировка завершена.

Между двумя узлами в данном случае находится 7 маршрутизаторов. Трансляция сетевых адресов (NAT) реализуется на маршрутизаторе с адресом 192.168.1.1. Пояснение: Данный адрес является приватным и он назначен ближнему интерфейсу роутера. Дальний его интерфейс имеет публичный адрес, так как он находится в одной сети с интерфейсом следующего маршрутизатора (213.228.116.203). Следовательно на данном роутере настроен NAT, позволяющий подменять в сообщениях приватные адреса публичными.

Утилита pathping

Утилита pathping сочетает в себе черты команд ping и tracert, позволяя получить дополнительную информацию, которую не обеспечивают две последние. Команда определяет процент потерь сообщений на всех переходах, выявляя самые медленные и ненадежные участки маршрута.

| pathping esstu.ru Трассировка маршрута к esstu.ru [212.0.68.2] с максимальным числом прыжков 30: 0 EXPHOME.Home [192.168.0.206] 1 WRT54GL [192.168.0.10] 2 Broadcom.Home [192.168.1.1] 3 ULND-BRAS3.sib.ip.rostelecom.ru [213.228.116.203] 4 213.228.114.27 5 core-gi-0-2.burnet.ru [212.0.64.90] 6 ws-70-71.burnet.ru [212.0.70.71] 7 86.110.127.129 8 212.0.68.2 Трассировка завершена. |

В настройках некоторых маршрутизаторов может стоять запрет на выдачу ответа на пришедший пинг. В данном примере маршрутизатор с подобной настройкой имеет адрес 86.110.127.129. Попытка отправить пинг на этот адрес убеждает нас в справедливости этого утверждения:

| ping 86.110.127.129 Обмен пакетами с 86.110.127.129 по с 32 байтами данных: Превышен интервал ожидания для запроса. Превышен интервал ожидания для запроса. Превышен интервал ожидания для запроса. Превышен интервал ожидания для запроса. Статистика Ping для 86.110.127.129: |

Утилита arp

В данном случае мы видим, что основной шлюз (192.168.0.10) имеет MAC адрес 20-aa-4b-2a-d5-21.

Утилита netstat

Распределение потока сообщений, приходящих из сети на компьютер, по разным портам называется демультиплексированием. И, напротив, сбор сообщений от разных приложений в единый поток и отправляемый в сеть называется мультиплексированием.

Возможны конфликтные ситуации, вызванные применением одного и того же порта разными серверными программами. Если запускаемый сервер обнаружит, что его порт использует другое приложение, то он не сможет выполнять свои функции в своем обычном режиме. В то же время другой сервер, занимающий этот порт, будет получать сообщения от чужих клиентов, что может приводить к ошибкам его исполнения. Следовательно, важно распределять порты таким образом, чтобы серверные программы не конфликтовали между собой из-за совпадения используемых ими портов. За распределение портов отвечает организация IANA (Internet Assigned Numbers Authority, Администрация адресного пространства Интернет).

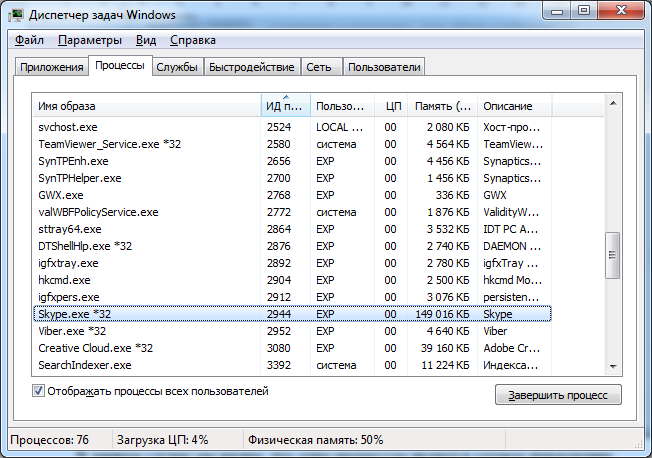

Команда netstat позволяет получить список сокетов. Ниже приведен вывод этой команды, полученный c использованием опций -a, -n и -o.

Первый тип состояния (LISTENING) означает, что сетевое приложение ждет установления соединения по определенному порту. Например, сокет 0.0.0.0:443 означает, что какое-то удаленное приложение может отправить на компьютер сообщение на порт 443 с целью установить виртуальное соединение.

В последней колонке (PID) выводятся номера процессов. Под процессами понимаются приложения. Из вывода мы видим, что процесс 2944 ждет подключения по портам 80, 443 и 61741. Как выше было сказано, какая-то программа с другого узла может отправить запрос на установление соединения с процессом 2944. Такая программа своё сообщение может адресовать на любой из указанных трех портов. Чтобы выяснить, какая программа запущена под видом процесса 2944, вызовем диспетчер задач (Ctrl+Alt+Delete). В окне диспетчера перейдем на вкладку Процессы и войдем в меню Вид. Далее выберем строчку Выбрать столбцы и активируем чекбокс ИД процесса (PID). Щелкнем по OK. Затем отсортируем таблицу по столбцу ИД процесса (PID), щелкнув по его названию. Находим запись, соответствующую процессу 2944.

В данном случае мы видим, что этим процессом является сетевое приложение Skype. Приведенный выше вывод netstat показывает, что данная программа поддерживает связь с шестью удаленными skype приложениями других пользователей. Для каждого соединения был создан отдельный сокет.

Подготовительная часть В начало

Все команды выполняются в окне командной строки и дублируются с помощью пакетного файла. Правила запуска окна командной строки были рассмотрены выше (рис. 1). Отметим лишь, что команды в окне вводятся с клавиатуры и выполняются нажатием на клавишу Enter. Предыдущие команды можно вызвать для редактирования и повторного выполнения с помощью клавиши Стрелка вверх. Скриншоты окна помещайте в файл отчета со всеми необходимыми комментариями.

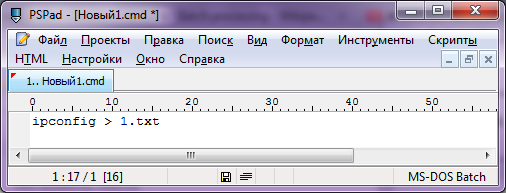

Рассмотрим приемы работы с пакетным файлом. Для этого Вам потребуется специализированный текстовый редактор PSPad. С помощью поисковых машин Интернета (Google, Яндекс и т.п.) найдите сайт разработчика данного редактора. Скачайте дистрибутив редактора и инсталлируйте его на своем компьютере. Также рекомендуется с данного сайта скачать русификатор, который следует распаковать в папку Lang.

Запустите PSPad и в его окне выполните команду Файл/Новый. Выберите тип файла MS-DOS Batch (второй вариант Windows Shell Script ). В созданный файл введите строку текста ipconfig > 1.txt

Сохраните файл на рабочий стол под именем script. На рабочем столе файл имеет вид

Для его выполнения выполните двойной щелчок по нему мышью. На рабочем столе появится новый файл в виде

Для открытия файла 1.txt следует вернуться в окно PSPad. В меню Формат PSPad’а выберите OEM и затем откройте файл 1.txt (Файл/Открыть…). Важно соблюдать порядок действий: вначале выбирать OEM и после открывать файл. Из данного файла некоторые фрагменты вывода можно скопировать в файл отчета по лабораторной работе.

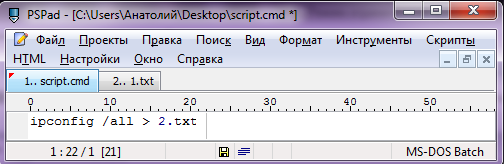

Поменяйте строку в скрипте на ipconfig /all > 2.txt

Красный уголок у названия скрипта предупреждает, что файл был изменен, но не сохранен. Сохраните файл. Уголок должен исчезнуть. При выполнении команды ipconfig /all вывод будет помещен в текстовый файл 2.txt. Запустите с рабочего стола скрипт и просмотрите в PSPad’е содержимое файла 2.txt.