настройка vnc viewer для windows 10

Подключение к удаленному компьютеру по VNC

Работа с VNC-клиентом. Материал ориентирован на неопытного пользователя.

1. Установка VNC-клиента

2. Подключение VNC-клиента к удаленному компьютеру

3. Отключение VNC-клиента от удаленного компьютера

4. Тюнинг VNC-клиента

5. Частые проблемы

Для работы с удаленным компьютером по VNC на компьютере пользователя нужно запустить программу-клиент (VNC viewer, VNC client). Эта программа передает на удаленный компьютер данные о нажатиях на клавиши и о движениях мыши, сделанных пользователем, и показывает информацию, предназначенную к выводу на экран.

1. Установка VNC-клиента

Для ОС Windows можно бесплатно скачать и инсталлировать VNC-клиент UltraVNC и TightVNC.

Mac OS X начиная с версии 10.5 имеет поддержку VNC-клиента в RemoteDesktop. Для предыдущих версий можно использовать VNC-клиенты JollysFastVNC и Chicken.

Для Linux ветви Debian (Ubuntu) VNC-клиент устанавливается из репозитория командой:

apt-get install vncviewer

Для ветви RedHat (CentOS, Fedora) — командой:

Для FreeBSD VNC-клиент (TightVNC) устанавливается из пакетов командой:

2. Подключение VNC-клиента к удаленному компьютеру

Для подключения VNC-клиента к удаленному компьютеру требуется указать его IP-адрес или DNS-имя, и номер дисплея (по умолчанию, :0) или номер TCP-порта (по умолчанию, 5900). Если VNC-сервер требует авторизации, то при подключении к нему VNC-клиент запросит пароль. Обратите внимание, что пароль доступа к VNC-серверу не связан с каким-либо аккаунтом (учетной записью пользователя) на удаленном компьютере, а служит только для ограничения доступа к дисплею VNC-сервера.

После установки соединения и открытия экрана, в зависимости от настроек VNC-сервера может потребоваться авторизация пользователя на виртуальном сервере или может быть открыта уже запущенная рабочая сессия какого-либо пользователя.

Так как на компьютере одновременно могут работать несколько VNC-серверов, для их разделения используют параметр номер дисплея. Например, один VNC-сервер может быть запущен на дисплее :0, другой — на дисплее :1. Каждому номеру дисплея соответствует номер TCP-порта, на котором VNC-сервер принимает соединения. Номер порта для дисплея получается прибавлением номера дисплея к базовому номеру порта — 5900. Дисплею :0 соответствует TCP-порт 5900, дисплею :1 — порт 5901.

3. Отключение VNC-клиента от удаленного компьютера

При закрытии окна VNC-клиента или после выхода из окружения средствами рабочего стола, в зависимости от настроек VNC-сервера, рабочая сессия пользователя может закрыться с остановкой всех используемых программ, или продолжать работу и быть доступной снова при повторном подключении к VNC-серверу.

4. Тюнинг VNC-клиента

Большое количество передаваемой на экран информации влечет за собой повышенные требования к скорости канала — к его пропускной способности и времени передачи пакетов. Нахватка пропускной способности приводит к некомфортным задержкам при больших изменениях показывамой на экране информации — открытии новых окон, скроллинге и т.д. Особенно большие задержки будут возникать при показывании фотографий и других изображений или элементов интерфейса, имеющих большое количество цветов и сложные формы.

Главный параметр, который влияет на объем передаваемых данных — алгоритм кодирования передаваемой графики. Для уменьшения объема и, соответственно, ускорения работы, рекомендуется использовать алгоритмы Tight, ZLib, ZRLE — по сравнению с несжатыми данными (Raw), они обеспечивают сжатие в десятки раз, заметно нагружая процессор. Эти алгоритмы кодирования обеспечивают комфортную работу даже на каналах со скоростью 256-512 Кбит/сек.

Для сокращения объема передаваемой по сети информации также можно устанавливать высокий уровень сжатия (Compression Level, Compression Value), низкий уровень качества JPEG (JPEG Quality) и включать режим уменьшения количества цветов (-bgr233, Restricted colors). Самый большой эффект из них при заметном снижении качества изображения дает режим уменьшения количества цветов — объем передаваемой информации уменьшается в 1.5-3 раза, соответственно, в 1.5-3 раза ускоряется отображение на экране.

JPEG применяется алгоритмом кодирования Tight для сжатия участков экрана, содержащих фотографии и другие сложные изображения с большим числом цветов. Использование Tight+JPEG сокращает в 2-5 раз объем передаваемых при этом данных. Другие алгоритмы кодирования JPEG не поддерживают.

| Полноцветный режим | 256 цветов (BGR233) | |||

|---|---|---|---|---|

| Объем | Время | Объем | Время | |

| ZLib | 11 Кб | 0.09 сек | 7 Кб | 0.06 сек |

| HexTile | 208 Кб | 1.6 сек | 118 Кб | 0.95 сек |

| Raw | 248 Кб | 2 сек | 128 Кб | 1 сек |

5. Частые проблемы

Не удается подключиться к VNC-серверу

Медленная работа через достаточно быстрый канал

Если VNC-клиент не может согласовать с VNC-сервером использование алгоритм кодирования графики с компрессией данных, выбирается алгоритм по умолчанию — Raw, который передает данные без сжатия. Также кодирование без сжатия или с низким уровнем сжатия может автоматически выбираться VNC-клиентом при работе через быструю локальную сеть. Данную проблему можно исправить, принудительно указав в настройках VNC-клиента алгоритм кодирования с высоким уровнем сжатия — ZLib, ZRLE, Tight.

Однако, для некоторых сочетаний клиента и сервера такое решение может быть бесполезным из-за ошибок в согласовании алгоритма кодирования. Например, клиент TightVNC с сервером RealVNC часто могут работать только с кодировкой Raw. Решением в этом случае будет смена VNC-клиента или VNC-сервера.

Как подключиться к серверу по VNC

Начинающие разработчики часто сталкиваются со сложностью в администрировании Unix-систем. Привычный способ подключения через SSH-туннель или веб-интерфейс для многих оказывается сложным на первых порах. Чтобы не потерять мотивацию в своих начинаниях, часто используются программы с графическим интерфейсом, позволяющие вести удаленную связь с сервером. В них пользователь может администрировать сервер точно так же, будто он работает за своим компьютером. За все это отвечает особая система VNC, о которой мы сегодня и поговорим. Что такое VNC и как с помощью нее подключиться к серверу, разберемся далее.

Что такое VNC

VNC (от англ. Virtual Network Computing) – система, позволяющая подключаться к удаленному компьютеру через протокол RFB. Алгоритм работы реализован следующим образом: для соединения используется специальная программа либо панель управления VMmanager, в нее вводятся данные для авторизации, и в результате пользователь получает полноценный доступ к запрашиваемой системе. С помощью этого протокола мы можем работать с компьютером, который находится в другой точке планеты.

Близким по понятию является соединение по RDP, но такой способ обычно ассоциируется с ОС Windows. VNC же больше относится к системам Linux, но также поддерживает и Windows, MacOS, Chrome, iOS, Android и даже Raspberry Pi.

Программное обеспечение распространяется в свободном доступе. Популярные утилиты, которые можно скачать – Ultra VNC remote access tools, TightVNC и VNC Viewer. Подробнее о том, как ими воспользоваться, мы поговорим чуть позднее, а пока давайте рассмотрим преимущества подключения по ВНС.

Особенности VNC

Удаленное подключение обычно осуществляется через протоколы RDP и SSH – они чаще используются для получения доступа к VDS. Но если есть они, зачем использовать ВНС?

Вот некоторые особенности, полезные для некоторых сценариев:

Важно: для соединения сервер должен использовать KVM. Это аппаратная виртуализация, позволяющая воссоздать физический сервер на виртуальной машине. Также существует другая виртуализация под названием OpenVZ – она разрешает запускать несколько ОС на одной машине.

Как только вы убедитесь, что сервер использует KVM, можно переходить к подключению по ВНС. О том, как это сделать, мы поговорим уже в следующем разделе.

Подключаемся к серверу по VNC

Существует два способа подключения к VDS/VPS по VNS: через панель управления VMmanager и с помощью VNC-клиента. Первый вариант подразумевает установленную панель с приобретенной лицензией. Второй – установленную на компьютер программу (Ultra VNC remote access tools, TightVNC или VNC Viewer). Давайте рассмотрим, как всем этим можно воспользоваться и подключиться к VDS/VPS.

Способ 1: Через панель управления VMmanager

Перед тем как воспользоваться панелью, ее нужно установить к себе на сервер и получить лицензию. На Ubuntu это реализуется посредствам выполнения команд в консоли. Рекомендуем установить к себе на компьютер помощник для удаленного соединения PuTTY, чтобы легко вводить команды в консоль без каких-либо хлопот.

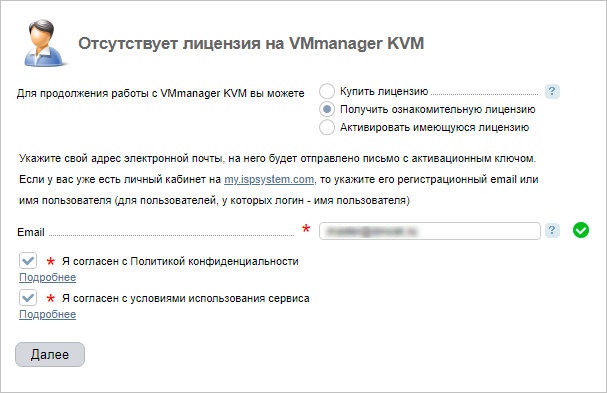

Таким образом на машине будет установлена панель управления. Чтобы в нее войти, нужно в браузере ввести ссылку: https:// :1500/vmmgr. В результате будет отображено окно, где нужно активировать лицензию либо воспользоваться ознакомительной версией.

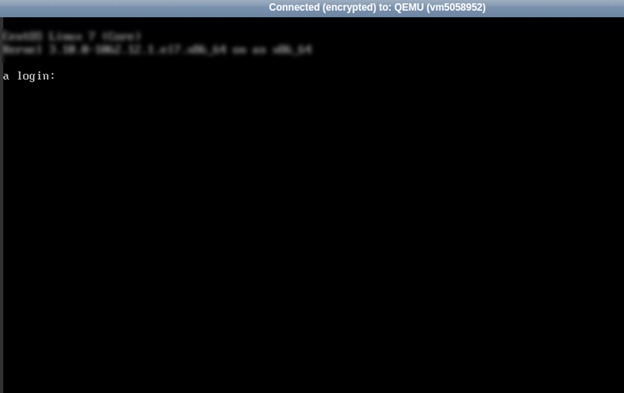

Далее будет запущена консоль, в которой следует ввести логин и пароль от VDS.

Вот такими несложными действиями мы смогли подключиться к VDS/VPS через VMmanager. Теперь давайте рассмотрим более простой способ с использованием специальной утилиты.

Способ 2: Через VNC-клиент

Как мы говорили ранее, существует множество различных программ, позволяющих подключаться по протоколу RFB. Не будем рассматривать все возможные варианты, а разберемся в работе утилиты VNC Viewer.

Подключаемся через VNC-клиент:

Почему не удается подключиться?

Ошибки подключения могут быть связаны со следующим:

На этом наша статья подходит к концу. Надеемся, что у вас не осталось вопросов, и подключение к серверу по VNC прошло без затруднений. Спасибо за внимание!

Настройка удалённого доступа к Windows с помощью noVNC

Это руководство о том, как настроить noVNC для удалённого доступа к компьютерам на Windows.

Почему noVNC?

— У Windows есть «родное» средство для удалённого доступа — Remote Desktop Connection. Но оно есть не во всех версиях Windows — например нет в Home edition.

— Также существует множество VNC серверов и клиентов для любой версии Windows. Но для их использования нужно ставить VNC клиент. А бывают случаи, когда ставить ничего нельзя (ограничение прав), или нежелательно, чтобы не оставлять следов на чужом компьютере.

— Ещё есть Chrome Remote Desktop, которому на стороне клиента нужно только расширение в браузере. Но у меня был случай, когда протокол Хрома был заблокирован организацией (там почто всё было заблокировано), а noVNC использует обычный HTTP и поэтому работал.

Насколько я знаю, noVNC — единственное средство, которое позволяет подключиться к удалённому компьютеру без установки какого-либо клиента — используется лишь браузер.

Ещё есть SPICE, но для него я не нашёл сервера под Windows.

В результате этого руководства, мы сможем просто открыть линк в браузере, ввести пароль и пользоваться удалённой системой.

Необходимым условием является проброс портов, или белый IP удалённого компьютера. Также можно воспользоваться VNC repeater. Но это уже выходит за рамки этой статьи.

Общая схема

Сначала мы поставим обычный VNC сервер на порт 5900.

Затем поставим noVNC и WebSockify на порт 5901.

WebSockify — это своего рода прокси, который с одной стороны умеет разговаривать с VNC, который у нас на порту 5900, а с другой — умеет транслировать это браузеру через вебсокет, который у нас будет на порту 5901.

noVNC — это просто html-приложение, или как сегодня это называют Single Page Application, которое и будет работать в клиентском браузере и «говорить» с WebSockify на сервере.

Вообще-то в природе существуют VNC серверы, которые умееют сразу соединяться через вебсокеты:

— MobileVNC, но он платный (10 Евро за устройство)

— Есть библиотека LibVNCServer, которая поддерживает вебсокеты, и теоретически работает под Windows, но я не нашёл ни одного готового сервера под Windows с этой библиотекой.

В этом случае WebSockify уже не будет нужен.

Ставим VNC

Сам VNC протокол стандартизован, поэтому теоретически можно использовать любой VNC сервер.

Сначала я попробовал поставить TightVNC, но у noVNC были с ним какие-то проблемы с аутентификацией. Думаю, что можно было разобраться, но я поставил UltraVNC (осторожно, у них там тонны рекламы, реальные ссылки — внизу страницы) и всё заработало.

Скорее всего будут работать большинство VNC серверов, которые поддерживают Windows.

VNC сервер я поставил на порт 5900. Не забудьте установить пароль на VNC соединение. UltraVNC не даст подсоединиться до тех пор, пока вы не установите пароль.

Проверьте, что VNC сервер работает, подключившись к нему с помощью VNC клиента с другого компьютера или смартфона.

noVNC и WebSockify

Создаём папку в удобном для себя месте, и загружаем туда:

Цель, чтобы получилось приблизительно вот так:

Теперь запускаем command prompt с администраторскими правами:

Первый параметр выше — порт на котором noVNC будет слушать: 5901. Этот порт нужно сделать доступным для клиентов.

Второй параметр — IP и порт, где стоит VNC сервер: 127.0.0.1:5900

Третий параметр —web инструктирует noVNC, чтобы он отдавал содержимое директории c:\noVNC\noVNC-master по HTTP(s). По умолчанию noVNC отдаёт только VNC вебсокет, но этот параметр позволяет иметь и HTTP сервер на этом же порту.

В директории c:\noVNC\noVNC-master переименуйте файл vnc.html в index.html, чтобы он отдавался по умолчанию.

Теперь noVNC клиент должен быть доступен на порту 5901:

Попробуйте также открыть noVNC страницу с другого компьютера/смартфона, чтобы удостовериться, что она доступна снаружи. Если нет — то проверьте:

— что у вас Windows Firewall не блокирует внешние подключения на этот порт,

— что ваш роутер правильно перенаправляет запросы на этот порт на нужный компьютер; если надо гуглите «проброс портов».

Соединяемся (Connect), вводим VNC пароль и видим рабочий стол удалённого компьютера!

Если что-то пошло не так, то ошибки должны показаться в нашей консоли.

Остановить noVNC сервер можно нажав Ctrl-C в консоли. Описанная выше конфигурация работает по HTTP (и по WS).

Добавляем SSL с самоподписанным сертификатом

Добавлять SSL — необязательно. Создать самоподписанный сертификат можно вот так:

Для Windows openssl можно взять здесь.

В результате получаем файл self.pem, на который надо указать при старте noVNC:

Теперь у нас работает HTTPS и WSS (WebSocket Secure). Для WSS в настройках (Settings) нужно указать Encrypt. Интересно, что noVNC использует один и тот же порт для HTTP и HTTPS — он «умеет» различать запросы и правильно отвечать.

Так как сертификат самоподписанный, то в браузере нужно будет принять этот сертификат.

Let’s Encrypt

У меня нет инструкций о том, как настроить систему, чтобы Let’s Encrypt автоматически генерировал сертификат специально для нашей системы. Для этого потребовалось бы, чтобы noVNC работал на порту 80, что конечно же возможно, но может быть неудобно, и найти способ интегрировать certbot, чтобы эти файлы публиковались в нужную директорию. Думаю, что это возможно, но я этого не сделал. Если вы допилите — поделитесь в комментариях.

В моём случае, у меня уже есть домашний сервачок с NGINX и DDNS именем, который настроен автоматически получать сертификат от Lets Encrypt.

Вы можете запустить что-то похожее у себя. Здесь есть инструкции о настройке Let’s Encrypt для Linux и Windows.

Поэтому для noVNC я просто использую уже существующие pem-файлы, сгенерированные для nginx.

Let’s Encrypt создаёт следующие файлы:

На Ubuntu их можно найте по вот такому пути: /etc/letsencrypt/live/your_domain_name

Нужно скопировать (объединить) fullchain.pem и privkey.pem в один файл, например назовём его encrypt.pem, и этот файл мы будем использовать для noVNC.

Конечно, работать это будет только если nginx сервер и noVNC — на одном домене. Порты могут быть разными.

И нужно не забывать, что сертификаты годны только несколько месяцев, а потом надо копировать обновлённые файлы.

Добавляем noVNC, как Windows-сервис

Загружаем zip-архив, и распаковываем файлы оттуда так, чтобы они лежали в той же папке, где и файл websockify.exe, то есть в нашем случае в c:\noVNC\websockify.

При запуске, сервис будет использовать параметры из файла noVNCConfig.ini. Вот пример моего конфига:

В консоли, запущенной с администраторскими привилегиями создаём новый сервис:

Если нужно будет удалить сервис, то вот так:

Открываем сервисы (Control Panel → Administrative Tools → Services) и запускаем noVNC Websocket Server. Также здесь можно настроить, чтобы сервис стартовал каждый раз вместе с Windows:

Известные недоработки

Раскладка клавиатуры

Я обнаружил, что русская раскладка клавиатуры работает довольно необычным образом:

Если у клиента выбран русский язык, то на удалённый компьютер нажатия клавиш не передаются вообще.

Поэтому, чтобы печатать по русски на удалённом компьютере:

— на клиенте должна быть выбрана английская раскладка

— на удалённой системе должна быть выбрана русская раскладка

VNC клиент для Windows. Как скачать, установить и настроить!

Что такое TightVNC и как ей пользоваться

TightVNC — это следующий клиент-сервер VNC.

TightVNC — это бесплатный программный пакет для дистанционного управления. С TightVNC вы можете видеть рабочий стол удалённого компьютера и управлять им с помощью локальной мыши и клавиатуры, как если бы вы делали это, сидя перед этим компьютером. TightVNC — это:

Общие сведения о программе VNC Viewer

You will be interested:How dangerous is the new coronavirus?

Для начала кратко остановимся на том, что представляет собой этот программный продукт, рассмотрим, для чего он предназначен. Исходя из выше приведенной аналогии, можно сказать, что VNC-клиент — это универсальное приложение, позволяющее в считаные минуты организовать доступ к удаленному компьютеру.

То есть данную программу можно отнести к классу RDP-приложений, предназначенных для подключения к удаленному «Рабочему столу». Однако только доступом к удаленным компьютерам дело не ограничивается, поскольку в самой программе имеется еще немало дополнительных возможностей:

Сразу же стоит отметить, что технология Virtual Network Computing (VNC)имеет и еще одно неоспоримое преимущество, если сравнивать с аналогами. Дело в том, что в ней есть возможность установки серверной и клиентской части (в зависимости от того, какой именно тип подключения будет использоваться в дальнейшем), плюс, тонкая настройка ПО для каждого варианта установки с целью обеспечения максимальной производительности.

Установка TightVNC

Скачать TightVNC: https://www.tightvnc.com/download.php

Typical установка подходит в большинстве случаев:

Дополнительные задачи во время установки:

Сразу после установки предлагается установить 2 вида паролей:

Шаг 3 — Безопасная настройка рабочего стола VNC

Сервер VNC не использует защищенные протоколы при подключении. Мы используем туннель SSH для безопасного подключения к серверу, а затем укажем клиенту VNC использовать этот туннель, а не создавать прямое соединение.

Создайте на локальном компьютере соединение SSH, которое безопасно перенаправляется в соединение localhost для VNC. Для этого можно ввести черех терминал в Linux или macOS следующую команду:

Не забудьте заменить sammy и your_server_ip именем пользователя sudo без привилегий root и IP-адресом вашего сервера.

Если вы используете графический клиент SSH (например, PuTTY), используйте your_server_ip как IP-адрес для подключения, и задайте localhost:5901 как новый порт переадресации в настройках туннеля SSH программы.

После запуска туннеля используйте клиент VNC для подключения к localhost:5901. Вам будет предложено пройти аутентификацию, используя пароль, заданный на шаге 1.

После подключения вы увидите рабочий стол Xfce по умолчанию.

Выберите пункт

«Использовать конфигурацию по умолчанию» для быстрой настройки системы.

Для доступа к файлам в каталоге home вы можете использовать менеджер файлов или командную строку, как показано здесь:

Нажмите CTRL+C на локальном компьютере, чтобы остановить туннель SSH и вернуться к командной строке. При этом сеанс VNC также будет отключен.

Теперь мы настроим сервер VNC как службу.

Ярлыки TightVNC

После установки TightVNC создаются следующие ярлыки для запуска и управления VNC.

TightVNC Server (Application Mode) — TightVNC сервер (режим приложения)

TightVNC Server (Service Mode) — TightVNC сервер (режим службы)

4: Создание файла сервиса VNC

Теперь нужно настроить сервер VNC как сервис system.

Создайте новый файл /etc/systemd/system/:

sudo nano /etc/systemd/system/

Скопируйте и вставьте в него следующий код:

: Укажите имя своего пользователя вместо 8host.

Сохраните и закройте файл.

sudo systemctl daemon-reload

Включите новый файл:

sudo systemctl enable

Остановите текущий экземпляр сервера VNC, если он ещё запущен:

Теперь попробуйте запустить его как любой другой сервис systemd:

sudo systemctl start

Чтобы убедиться, что сервер запущен, проверьте его состояние:

sudo systemctl status

Если сервер запущен, команда вернёт:

systemd: pam_unix(login:session): session opened for user finid by (uid=0) systemd: Started TightVNC server on Ubuntu 16.04.

Настройка сервера TightVNC

Обратите внимание, что настройки TightVNC Server в режиме приложения и в режиме сервиса настраиваются индивидуально! Настройки сервиса TightVNC Server являются общесистемными, а настройки приложения TightVNC Server индивидуальны для каждого пользователя! Но при этом настройки паролей доступа являются общими для сервиса и приложения.

Для настройки сервера TightVNC вы можете открыть окно настроек с помощью ярлыка или найти его иконку в системном трее (рядом с часами) и кликнуть правой кнопкой мыши:

Затем выберите Configuration (настройка) и перейдите во вкладку Server (сервер):

Здесь установите Primary password (Set, Change, Unset) — главный пароль (установить, изменить, удалить).

Быстрый старт с TightVNC

Если вы хотите включить сервер TightVNC, то достаточно запустить службу или приложение сервера TightVNC, это ярлык TightVNC Server или ярлык Start TightVNC Service.

Если вы это ещё не сделали, установите пароль для подключения по VNC.

Сообщите ваш IP адрес пользователям, которые должны подключиться к вашему компьютеру.

Если вы хотите подключиться по VNC с помощью TightVNC, то запустите TightVNC Viewer.

Введите IP адрес и нажмите кнопку Connect:

Добавляем SSL с самоподписанным сертификатом

В результате получаем файл self.pem, на который надо указать при старте noVNC:

C:\noVNC\websockify> websockify.exe 5901 127.0.0.1:5900 —web c:\noVNC\noVNC-master —cert=c:\noVNC\self.pem Теперь у нас работает HTTPS и WSS (WebSocket Secure). Для WSS в настройках (Settings) нужно указать Encrypt. Интересно, что noVNC использует один и тот же порт для HTTP и HTTPS — он «умеет» различать запросы и правильно отвечать.

Так как сертификат самоподписанный, то в браузере нужно будет принять этот сертификат.

Let»s Encrypt

У меня нет инструкций о том, как настроить систему, чтобы Let»s Encrypt автоматически генерировал сертификат специально для нашей системы. Для этого потребовалось бы, чтобы noVNC работал на порту 80, что конечно же возможно, но может быть неудобно, и найти способ интегрировать certbot, чтобы эти файлы публиковались в нужную директорию. Думаю, что это возможно, но я этого не сделал. Если вы допилите — поделитесь в комментариях.

В моём случае, у меня уже есть домашний сервачок с NGINX и DDNS именем, который настроен автоматически получать сертификат от Lets Encrypt.

Вы можете запустить что-то похожее у себя. есть инструкции о настройке Let»s Encrypt для Linux и Windows.

я просто использую уже существующие

pem

-файлы, сгенерированные для

nginx

.

Let»s Encrypt создаёт следующие файлы:

Cert.pem: Your domain»s certificate chain.pem: The Let»s Encrypt chain certificate fullchain.pem: cert.pem and chain.pem combined privkey.pem: Your certificate»s private key На Ubuntu их можно найте по вот такому пути: /etc/letsencrypt/live/your_domain_name

Нужно скопировать (объединить) fullchain.pem

и

privkey.pem

в один файл, например назовём его

encrypt.pem

, и этот файл мы будем использовать для

noVNC

.

Конечно, работать это будет только если nginx

сервер и

noVNC

— на одном домене. Порты могут быть разными.

И нужно не забывать, что сертификаты годны только несколько месяцев, а потом надо копировать обновлённые файлы.

Как пользоваться TightVNC

В верхней левой части экрана расположена панель инструментов:

Для выхода из полноэкранного режима нажмите Ctrl+Alt+Shift+F.

При выборе Transfer files (передача файлов) вы сможете переносить файлы с удалённого компьютера на свой локальный и в обратном направлении:

Добавляем noVNC, как Windows-сервис

При запуске, сервис будет использовать параметры из файла noVNCConfig.ini

. Вот пример моего конфига:

5901 127.0.0.1:5900 —web C:\noVNC\noVNC-master —cert=c:\noVNC\encrypt.pem В консоли, запущенной с администраторскими привилегиями создаём новый сервис:

Sc create «noVNC Websocket Server» binPath= «c:\noVNC\websockify\noVNC Websocket Service.exe» DisplayName= «noVNC Websocket Server» Если нужно будет удалить сервис, то вот так:

Sc delete «noVNC Websocket Server» Открываем сервисы (Control Panel → Administrative Tools → Services) и запускаем noVNC Websocket Server. Также здесь можно настроить, чтобы сервис стартовал каждый раз вместе с Windows: