настройка lanman windows 10

Записки ИТ специалиста.

MS Windows 10 не подключается к сетевой папке на сервере SAMBA

После обновления на домашнем ПК MS Windows до версии 1709 перестал подключаться к сетевой папке. Отваливается с ошибкой 0x80004005. Решение проблемы далее

Имеется домашний сервер на базе FreeBSD, на нем поднят SAMBA сервер, на котором расшарена папка. Безопасность в домашней сети нулевая, на SAMBA настроен гостевой доступ с полными правами к единственной сетевой папке. Все работало до обновления домашнего ПК с MS Windows 10 до версии 1709. После обновления этот комп перестал видеть шару. Остальные устройства видят шару как и раньше, без проблем. После обновления в MS Windows 10 «подкрутили гайки» с безопасностью и гостевой доступ стал недоступен.

Ослабляем гайки и возвращаем доступ

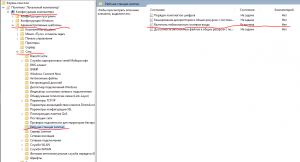

Для этого запускаем редактор групповой политики на ПК

Политика «Локальный компьютер»\Конфигурация компьютера\Административные шаблоны\Сеть\Рабочая станция Lanman\

Параметр «Включить небезопасные гостевые входы» — Состояние «Включена»

Перезагружаем ПК и проверяем, что доступ к сетевой папке появился

Где искать в английской версии:

Group Policy settings:

Computer configuration\administrative templates\network\Lanman Workstation

«Enable insecure guest logons»

Настройки можно произвести и через реестр

Default Registry Value:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters]

«AllowInsecureGuestAuth»=dword:0

Configured Registry Value:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters]

«AllowInsecureGuestAuth»=dword:1

Не открываются общие сетевые SMB папки в Windows 10

Если вы из Windows 10 не можете открыть сетевые папки на других сетевых устройствах (NAS, Samba сервера Linux) или на компьютерах со старыми версиями Windows (Windows 7/ XP /2003), скорее всего проблема связана с тем, что в вашей новой версии Windows 10 отключена поддержка устаревших и небезопасных версий протокола SMB (используется в Windows для доступа к общим сетевым папкам и файлам). Так, начиная с Windows 10 1709, был отключен протокол SMBv1 и анонимный (гостевой) доступ к сетевым папкам по протоколу SMBv2.

Конкретные действия, которые нужно предпринять зависят от ошибки, которая появляется в Windows 10 при доступе к общей папке и от настроек удаленного SMB сервера, на котором хранятся общие папки.

Вы не можете получить гостевой доступ к общей папке без проверки подлинности

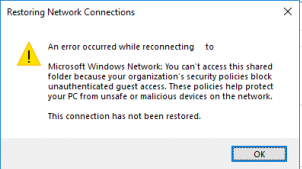

Начиная с версии Windows 10 1709 (Fall Creators Update) Enterprise и Education пользователи стали жаловаться, что при попытке открыть сетевую папку на соседнем компьютере стала появляться ошибка:

При это на других компьютерах со старыми версиями Windows 8.1/7 или на Windows 10 с билдом до 1709, эти же сетевые каталоги открываются нормально. Эта проблем связана с тем, что в современных версиях Windows 10 (начиная с 1709) по умолчанию запрещен сетевой доступ к сетевым папкам под гостевой учетной записью по протоколу SMBv2 (и ниже). Гостевой (анонимный) доступ подразумевают доступ к сетевой папке без аутентификации. При доступе под гостевым аккаунтом по протоколу SMBv1/v2 не применяются такие методы защиты трафика, как SMB подписывание и шифрование, что делает вашу сессию уязвимой против MiTM (man-in-the-middle) атак.

При попытке открыть сетевую папку под гостем по протоколу SMB2, в журнале клиента SMB (Microsoft-Windows-SMBClient) фиксируется ошибка:

В большинстве случае с этой проблемой можно столкнуться при использовании старых версий NAS (обычно для простоты настройки на них включают гостевой доступ) или при доступе к сетевым папкам на старых версиях Windows 7/2008 R2 или Windows XP /2003 с настроенным анонимным (гостевым) доступом (см. таблицу поддерживаемых версий SMB в разных версиях Windows).

В этом случае Microsoft рекомендует изменить настройки на удаленном компьютере или NAS устройстве, который раздает сетевые папки. Желательно переключить сетевой ресурс в режим SMBv3. А если поддерживается только протокол SMBv2, настроить доступ с аутентификацией. Это самый правильный и безопасный способ исправить проблему.

В зависимости от устройства, на котором хранятся сетевые папки, вы должны отключить на них гостевой доступ.

Есть другой способ – изменить настройки вашего SMB клиента и разрешить доступ с него на сетевые папки под гостевой учетной записью.

В Windows 10 Home, в которой нет редактора локальной GPO, вы можете внести аналогичное изменение через редактор реестра вручную:

Или такой командой:

reg add HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

Вашей системе необходимо использовать SMB2 или более позднюю

Другая возможная проблема при доступе к сетевой папке из Windows 10 – поддержка на стороне сервера только протокола SMBv1. Т.к. клиент SMBv1 по умолчанию отключен в Windows 10 1709, при попытке открыть шару вы можете получить ошибку:

При этом соседние устройства SMB могут не отображаться в сетевом окружении и при открытии по UNC пути может появляться ошибка 0x80070035.

Т.е. из сообщения об ошибке четко видно, что сетевая папка поддерживает только SMBv1 протокол доступа. В этом случае нужно попытаться перенастроить удаленное SMB устройство для поддержки как минимум SMBv2 (правильный и безопасный путь).

Если сетевые папки раздает Samba на Linux, вы можете указать минимально поддерживаемую версию SMB в файле smb.conf так:

В Windows 8.1 отключите SMBv1, разрешите SMBv2 и SMBv3 и проверьте что для вашего сетевого подключения используется частный или доменный профиль:

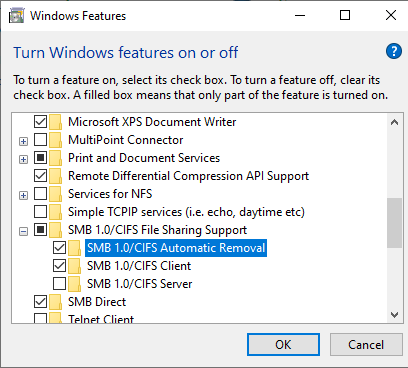

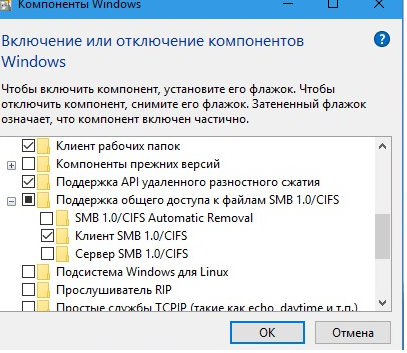

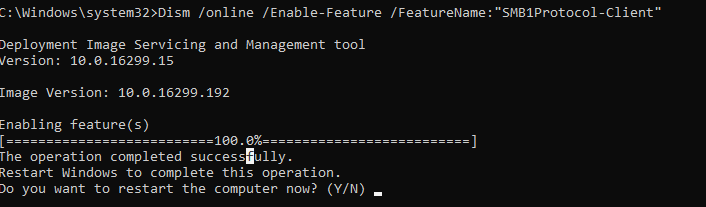

Если ваше сетевое устройство (NAS, Windows XP, Windows Server 2003), поддерживает только протокол SMB1, в Windows 10 вы можете включить отдельный компонент SMB1Protocol-Client. Но это не рекомендуется.

Запустите консоль PowerShell и проверьте, что SMB1Protocol-Client отключен ( State: Disabled ):

Включите поддержку протокола SMBv1 (потребуется перезагрузка):

В Windows 10 1709 и выше клиент SMBv1 автоматически удаляется, если он не использовался более 15 дней (за это отвечает компонент SMB 1.0/CIFS Automatic Removal).

После установки клиента SMBv1, вы должны без проблем подключиться к сетевой папке или принтеру. Однако, нужно понимать, что использование данного обходного решения не рекомендовано, т.к. подвергает вашу систему опасности.

Сетевая безопасность: уровень проверки подлинности LAN Manager

Относится к:

Описывает лучшие практики, расположение, значения, управление политиками и соображения безопасности для сетевой безопасности: параметр политики безопасности уровня проверки подлинности LAN Manager.

Справочники

Этот параметр политики определяет, какой протокол проверки подлинности вызовов или ответов используется для сетевых логотипов. Lan Manager (LM) включает клиентский компьютер и серверное программное обеспечение корпорации Майкрософт, которое позволяет пользователям связывать личные устройства в одной сети. Возможности сети включают прозрачный обмен файлами и печатью, функции безопасности пользователей и средства администрирования сети. В доменах Active Directory протокол Kerberos — это протокол проверки подлинности по умолчанию. Однако если протокол Kerberos по каким-либо причинам не согласован, Active Directory использует LM, NTLM или версию NTLM 2 (NTLMv2).

Проверка подлинности LAN Manager включает варианты LM, NTLM и NTLMv2, и это протокол, используемый для проверки подлинности всех клиентских устройств, работающих в операционной системе Windows при выполнении следующих операций:

Возможные значения

Параметр сетевой безопасности: параметр уровня проверки подлинности LAN Manager определяет, какой протокол проверки подлинности вызовов и ответов используется для логотипов сети. Этот выбор влияет на уровень протокола проверки подлинности, который используют клиенты, уровень безопасности сеанса, который ведут переговоры компьютеры, и уровень проверки подлинности, который принимают серверы. В следующей таблице определяются параметры политики, описываются параметры и определяется уровень безопасности, используемый в соответствующем параметре реестра, если вы решите использовать реестр для управления этим параметром вместо параметра политики.

| Параметр | Описание | Уровень безопасности реестра |

|---|---|---|

| Отправка ответов & NTLM LM | Клиентские устройства используют проверку подлинности LM и NTLM и никогда не используют безопасность сеансов NTLMv2. Контроллеры домена принимают проверку подлинности LM, NTLM и NTLMv2. | 0 |

| Отправка & NTLM LM — используйте безопасность сеансов NTLMv2 при согласовании | Клиентские устройства используют проверку подлинности LM и NTLM и используют безопасность сеансов NTLMv2, если сервер поддерживает ее. Контроллеры домена принимают проверку подлинности LM, NTLM и NTLMv2. | 1 |

| Отправка только ответа NTLM | Клиентские устройства используют проверку подлинности NTLMv1 и используют безопасность сеансов NTLMv2, если сервер поддерживает ее. Контроллеры домена принимают проверку подлинности LM, NTLM и NTLMv2. | 2 |

| Отправка только ответа NTLMv2 | Клиентские устройства используют проверку подлинности NTLMv2 и используют безопасность сеансов NTLMv2, если сервер поддерживает ее. Контроллеры домена принимают проверку подлинности LM, NTLM и NTLMv2. | 3 |

| Отправьте только ответ NTLMv2. Отказ от LM | Клиентские устройства используют проверку подлинности NTLMv2 и используют безопасность сеансов NTLMv2, если сервер поддерживает ее. Контроллеры домена отказываются принимать проверку подлинности LM, и они принимают только проверку подлинности NTLM и NTLMv2. | 4 |

| Отправьте только ответ NTLMv2. Отказ от & NTLM | Клиентские устройства используют проверку подлинности NTLMv2 и используют безопасность сеансов NTLMv2, если сервер поддерживает ее. Контроллеры домена отказываются принимать проверку подлинности LM и NTLM, и они будут принимать только проверку подлинности NTLMv2. | 5 |

Рекомендации

Расположение политики

Конфигурация компьютера\Windows Параметры\Security Параметры\Local Policies\Security Options

Расположение реестра

Значения по умолчанию

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Default Domain Policy | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию для автономного сервера | Отправка только ответа NTLMv2 |

| Dc Effective Default Параметры | Отправка только ответа NTLMv2 |

| Действующие параметры по умолчанию для рядового сервера | Отправка только ответа NTLMv2 |

| Действующие параметры по умолчанию для клиентского компьютера | Не определено |

Управление политикой

В этом разделе описываются функции и средства, доступные для управления этой политикой.

Необходимость перезапуска

Нет. Изменения в этой политике становятся эффективными без перезапуска устройства при локальном сбережении или распространении через групповую политику.

Групповая политика

Изменение этого параметра может повлиять на совместимость с клиентские устройства, службы и приложения.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

В Windows 7 и Windows Vista этот параметр неопределяется. В Windows 2008 R2 и более поздней среде этот параметр настроен только для отправки ответов NTLMv2.

Противодействие

Настройка сетевой безопасности: параметр уровня проверки подлинности lan-менеджера для отправки только ответов NTLMv2. Корпорация Майкрософт и ряд независимых организаций настоятельно рекомендуют этот уровень проверки подлинности, когда все клиентские компьютеры поддерживают NTLMv2.

Возможное влияние

Клиентские устройства, которые не поддерживают проверку подлинности NTLMv2, не могут проверить подлинность в домене и получить доступ к ресурсам домена с помощью LM и NTLM.

Гостевой доступ в SMB2 и SMB3 отключен по умолчанию в Windows

В этой статье описываются сведения Windows отключения гостевого доступа в SMB2 и SMB3 по умолчанию, а также параметров, позволяющих включить небезопасные гостевых логотипы в групповой политике. Однако это, как правило, не рекомендуется.

Применяется к: Windows 10 — все выпуски, Windows Server 2019

Исходный номер КБ: 4046019

Симптомы

Начиная с Windows 10 версии 1709 и Windows Server 2019 клиенты SMB2 и SMB3 больше не позволяют следующие действия по умолчанию:

В SMB2 и SMB3 в этих версиях Windows:

Такое Windows 10 происходит в Windows 10 1709, Windows 10 1803, Windows 10 1903, Windows 10 1909, а также Windows 10 2004, Windows 10 20H2, & Windows 10 21H1 до тех пор, пока Установлен KB5003173. Это поведение по умолчанию ранее было реализовано в Windows 10 1709 г., но позднее регрессивно в Windows 10 2004 г., Windows 10 20H2 и Windows 10 21H1, в котором по умолчанию гостевой auth не был отключен, но все равно может быть отключен администратором. Сведения о том, как отключить проверку подлинности гостей, см. ниже.

Если вы попробуете подключиться к устройствам, запрашивающие учетные данные гостя, а не соответствующими проверке подлинности, вы можете получить следующее сообщение об ошибке:

Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют недостоверный гостевой доступ. Эти политики помогают защитить компьютер от небезопасных или вредоносных устройств в сети.

Кроме того, если удаленный сервер пытается заставить вас использовать гостевой доступ, или если администратор включает гостевой доступ, в журнал событий SMB Client в журнале событий SMB-клиента в журнале регистрируются следующие записи:

Запись журнала 1

Рекомендации

Это событие указывает на то, что сервер пытался войти в систему пользователя в качестве недостоверного гостя, но ему было отказано. Гостевых логотипов не поддерживают стандартные функции безопасности, такие как подписание и шифрование. Таким образом, гостевых логотипов уязвимы для атак человека в середине, которые могут подвергать конфиденциальные данные в сети. Windows отключает небезопасные (несекреационные) гостевых логотипов по умолчанию. Рекомендуется не включить небезопасные гостевых логотипы.

Запись журнала 2

Значение реестра по умолчанию:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters] «AllowInsecureGuestAuth»=dword:0

Настроено значение реестра:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters] «AllowInsecureGuestAuth»=dword:1

Рекомендации

Это событие указывает на то, что администратор включил небезопасные гостевых логотипов. Ненадежный гостевых логотип возникает, когда сервер входит в систему пользователя в качестве недостоверного гостя. Обычно это происходит в ответ на сбой проверки подлинности. Гостевых логотипов не поддерживают стандартные функции безопасности, такие как подписание и шифрование. Таким образом, разрешение гостевых логонов делает клиента уязвимым для атак человека в центре, которые могут подвергать конфиденциальные данные в сети. Windows отключает небезопасные гостевых логотипов по умолчанию. Рекомендуется не включить небезопасные гостевых логотипы.

Причина

Это изменение в поведении по умолчанию по умолчанию по проекту и рекомендуется Корпорацией Майкрософт для обеспечения безопасности.

Вредоносный компьютер, который выдает себя за законный файл-сервер, может позволить пользователям подключаться в качестве гостей без их ведома. Рекомендуется не изменять этот параметр по умолчанию. Если удаленное устройство настроено на использование учетных данных гостей, администратор должен отключить гостевой доступ к этому удаленному устройству и настроить правильную проверку подлинности и авторизацию.

Windows и Windows Server не включили гостевой доступ и не разрешили удаленным пользователям подключаться в качестве гостей или анонимных пользователей с 2000 г. Windows 2000 г. Только сторонним удаленным устройствам может потребоваться гостевой доступ по умолчанию. Операционные системы, предоставляемые Корпорацией Майкрософт, не работают.

Решение

Если вы хотите включить небезопасный гостевой доступ, можно настроить следующие параметры групповой политики:

При изменении групповой политики на основе домена Active Directory используйте управление групповой политикой (gpmc.msc).

Для целей мониторинга и инвентаризации: эта группа политика устанавливает следующее значение реестра DWORD до 1 (небезопасная включенная система безопасности гостей) или 0 (отключена незащищенная система auth для гостей):

Чтобы задать значение без использования групповой политики, задайте следующее значение реестра DWORD: 1 (включена небезопасная возможность гостевого auth) или 0 (отключена незащищенная гостевая auth):

Как обычно, параметр значения в групповой политике переопределит значение параметра реестра политик, не входящего в группу.

Включив небезопасные гостевых логотипов, этот параметр снижает безопасность Windows клиентов.

Дополнительная информация

Этот параметр не влияет на поведение SMB1. SMB1 продолжает использовать гостевой доступ и откат гостей.

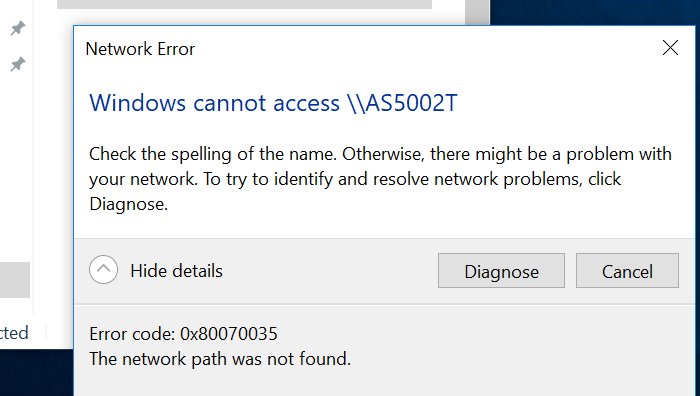

Ошибка 0x80070035: Не найден сетевой путь в Windows 10

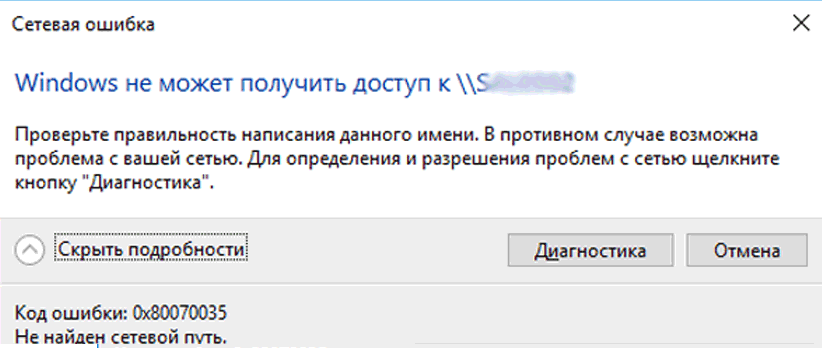

После обновления билда Windows 10 до 1803 или выше (1809, 1903, 1909) некоторые пользователи заметили, что они теперь не могут подключиться к общим папкам сетевым папкам на соседних компьютерах в сети, или к каталогу на сетевом NAS хранилище.

Проводник Windows не может даже отобразить список общих сетевых папок на соседних компьютерах (как с Windows 10, так и с Windows 7). При попытке открыть любую сетевую папку появляется ошибка:

Windows не может получить доступ к \\NAS

Проверьте правильность написания данного имени. В противном случае возможно проблема с вашей сетью. Для определения проблем с сетью щёлкните кнопку «Диагностика».

Код ошибки 0x80070035.

Не найден сетевой путь.

В английской версии Windows 10 эта ошибка выглядит так:

Error code: 0x80070035.

The network path not found.

При этом с других компьютеров (с более старыми версиями Windows 10, 8.1 или 7), телефонов и других устройств вы можете спокойно открывать и использовать сетевые папки в локальной сети.

Попробуем разобраться, как исправить ошибку с кодом “0x80070035. Не найден сетевой путь” в Windows 10.

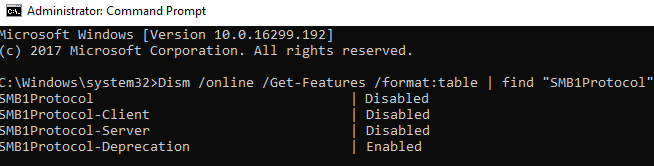

В Windows 10 по-умолчанию отключен протокол SMB v1

В первую очередь нужно понять, связана ли проблема с тем, что в Windows 10 1709 и выше по умолчанию отключен устаревший и небезопасный протокол доступа к сетевым файлам и папкам – SMB v1.0. Если сетевое устройство, к которому вы подключаетесь поддерживает доступ к общим файлам только по протоколу SMBv1 (например, старая версия NAS хранилища, компьютер с Windows XP/Windows Server 2003), то последние билды Windows 10 по-умолчанию не смогут подключиться к сетевым папкам на таком устройстве. И при доступе к ресурсу \\SharedDeviceName вы можете получить ошибку “0x80070035”.

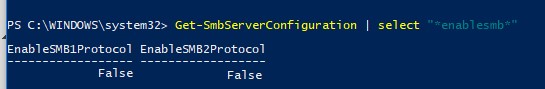

В Windows 10 вы можете проверить, включен ли у вас протокол доступа к сетевым ресурсам SMBv1 с помощью команды:

Dism /online /Get-Features /format:table | find «SMB1Protocol»

В нашем примере видно, что на компьютере отключен протокол SMB1:

Либо вы можете включить клиент SMB 1 командой DISM:

Dism /online /Enable-Feature /FeatureName:»SMB1Protocol-Client»

После установки клиента SMBv1 нужно перезагрузить компьютер.

После перезагрузки проверьте, появился ли доступ к сетевой папке.

В Windows 10 17090 и выше клиент SMBv1 автоматически удаляется, если он не использовался более 15 дней.

Гостевой вход без проверки подлинности

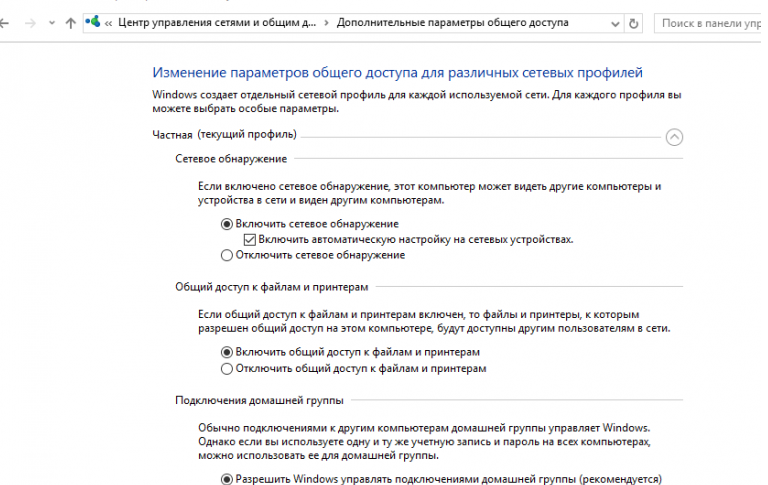

Если вы используете анонимный доступ к NAS хранилищам или другим компьютерам, нужно включить политику небезопасные гостевые входы. В Windows 1803/1709 она блокирует доступ к сетевым папкам по протоколу SMB 2.0 под анонимным (гостевым) аккаунтом. Для этого нужно в редакторе локальных политик Windows 10 (gpedit.msc) включить политику Enable insecure guest logons (Включить небезопасные гостевые входы) в секции GPO Computer Configuration -> Administrative templates -> Network (Сеть)-> Lanman Workstation.

Или вы можете разрешить сетевой доступ под гостевой записью командой:

reg add HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

Отключение SMB1 и SMB2

Если в вашей сети остались только устройства с поддержкой SMB v3 (Windows 8.1/Windows Server 2012 R2 и выше, см. таблицу версий SMB в Windows), вы можете исправить ошибку 0x80070035, отключив SMB1 и SMB2. Дело в том, что ваш компьютер может пытаться использовать протокол SMB 2.0 для доступа к сетевым папкам, которые разрешают только SMB 3.0 подключения (возможно с шифрованием трафика).

Сначала отключите протокол SMB 1 через Панель управления или командами:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc.exe config mrxsmb10 start= disabled

Dism /online /Disable-Feature /FeatureName:»SMB1Protocol»

Затем отключите протокол SMB2.0 в консоли PowerShell:

Вы можете проверить, что протоколы SMB 1 и SMB 2 отключены, выполнив команду PowerShell:

Get-SmbServerConfiguration | select «*enablesmb*»

Настройки просмотра сетевого окружения в Windows 10

Если ваши компьютеры находятся в рабочей группе, настоятельно советую выполнить рекомендации из статьи Windows 10 перестала видеть сетевое окружение. В частности:

В разделе Network and Sharing Center панели управления на обоих компьютерах проверьте, что в качестве текущего сетевого профиля используется частный профиль – Private (Current profile). Убедитесь, что включены следующие опции:

В разделе All Networks (Все сети) включите опции:

На обоих компьютерах сбросьте кэш DNS:

И перезагрузите оба компьютера.

Что еще стоит проверить: