настройка брандмауэра windows 10 для 1с сервера

Как правильно настроить Брандмауэр Windows Server 2012 для 1C + MS SQL?

Добавление правила в брандмауэр Windows Server 2012 R2 для 1С: Предприятие

В процессе работы различных служб и программного обеспечения по сетевым протоколам, данные рабочие элементы используют конкретные порты, через которые происходит обмен данными.

В конфигурации бранмауэра Windows Server 2008/2012 R2 по умолчанию предусмотрена блокировка сетевой активности. Чтобы дать возможность вашим клиентским программам работать через соответствующие порты с серверными компонентами, необходимо добавить в Windows Firewall правила, которые позволят производить обмен данными в сети с использованием определенных портов.

Зачастую пользователи сталкиваются с ситуациями, в которых клиентскому ПО не удается найти сервер «1С:Предприятие», запущенный в серверной среде, управляемой Win Server 2012. При этом могут вылетать ошибки следующего характера:

ошибка доступа к серверу по сети;

ошибка при выполнении операций с информационной базой;

безуспешная попытка установить соединение, не был получен нужный отклик от другого компьютера;

было разорвано уже установленное соединение из-за неверного отклика уже подключенного компьютера.

Данные ошибки указывают на то что клиентскому ПО не удалось по указанному адресу найти сервер для 1С. Нередко случается так, что на сервере требуемый для подключения порт просто закрыт. В случае с 1С-сервером это порт под номером 1541.

Чтобы открыть данный порт, необходимо зайти на сервер через RDP-подключение и запустить управление Windows Firewall. Эту операцию можно произвести двумя способами. Первый вариант – перейти в «Панель управления», далее в подраздел «Система и безопасность», гд е нужно запустить, собственно, брандмауэр.

Также для этого можно воспользоваться командной строкой, выполнив в ней команду firewall.cpl – для этого нажимаем горячие клавиши Win+R, после чего переходим в раздел «Открыть», вводим имя команды и жмем подтверждение действия.

После того, как мы получили доступ к брандмауэру Windows, в его активном окне нам нужно выбрать раздел дополнительных параметров, который расположен в левом меню. Дальше в левой части открывшегося нового окна необходимо перейти к разделу правил для входящих подключений и через меню «Действия» выбрать «Создать новое правило».

Перед нами откроется мастер создания правил для новых входящих подключений. На титульной странице необходимо выбрать тип выбираемого правила, помеченный названием «Для портов» и можно перейти дальше. Теперь укажем протокол передачи сетевых данных (в нашем случае указываем TCP), а также номер открываемого порта.

На следующей вкладке нам нужно будет указать непосредственно действие, которое будет связано с создаваемым нами правилом. Нас интересует действие «Разрешить подключения». Выбираем его и жмем «Далее». Теперь отмечаем требуемые профили Windows Firewall, на которые должно распространяться создаваемое нами действие. Последняя страница мастера предлагает нам ввести имя для нового правила, а также добавить для него описание по желанию. Жмем готово и завершаем работу с мастером.

После создания правила нужно снова попробовать подключиться к 1С-серверу. При подключении мы увидим ту же самую ошибку, но теперь в сообщении говорится уже о другом порте под номером 1560.

По аналогии с описанной выше схемой добавления портов добавляем еще одно правило, в котором указываем диапазон портов 1560-1591. Эти порты требуются для обеспечения различных рабочих процессов программы 1C. Порты, входящие в этот диапазон, указываем через дефис в разделе «Protocol and Ports».

После проделанных манипуляций переходим в оснастку «Windows Firewall with Advanced Security». Здесь, в разделе правил для входящего подключения мы сможем увидеть созданные нами правила. При этом теперь клиент 1С должен свободно подключаться к серверному окружению. Если требуется подключение к вашему серверу через консоль серверного администрирования 1C, вам потребуется создать отдельное правило, открывающее порт 1540.

При необходимости добавления правил к исходящим подключениям можно воспользоваться той же схемой создания правил для отдельных протоколов и программ.

Настройка Windows Firewall для Win Server 2012 на 1С-сервере + MS SQL

Теперь несколько слов о том, как произвести настройку брандмауэра под Windows Server 2012 в указанной конфигурации. Такая связка – не редкость для современных офисов, но иногда требуется дополнительное время, чтобы разобраться в принципе работы Windows Firewall относительно серверного окружения 1С.

При условии, что сервер осуществляет прием подключения на стандартный TCP-порт 1433, нужно просто разрешить этот порт, воспользовавшись созданием правил для брандмауэра, принцип которого мы рассмотрели выше. Чтобы проверить, действительно ли работа идет через этот порт, можно запустить оснастку «Диспетчер конфигурации SQL Server» в Server 2012 и перейти на вкладку сетевой конфигурации. Здесь нужно выбрать вкладку протоколов для MSSQLSERVER и в левом окне найти TCP/IP-протокол. Выбираем его и кликаем «Свойства», после чего ищем вкладку «IP-адреса» и раскрываем ветку «IPAII».

Если же SQL-порт динамический, потребуется разрешение подключения к следующему приложению %ProgramFiles%\Microsoft SQL Server\MSSQL10_50.MSSQLSERVER\MSSQL\Binn\sqlservr.exe.

Как уже было сказано выше, 1С-сервер работает с портом 1541 и портами в диапазоне 1560-1591. Однако нередко случается так, что по непонятным причинам данный список откртых портов все равно не дает выполнять подключение к серверу. Чтобы все работало на 100% нужно всего лишь расширить этот диапазон, указав в нем порты от 1540 до 1591.

Настройка Firewall для сервера 1С

Продолжая небольшой цикл публикаций о серверах для программ 1С, поговорим сегодня о настройках на них файрвола. Начать следует с того, что дефолтные настройки брандмауэра Windows Server 2008/2012 R2 подразумевают блокировку сетевой активности. Следовательно, чтобы клиентские программы получили возможность взаимодействовать через соответствующие порты с серверными компонентами, в Windows Firewall нужно прописать правила, регламентирующие обмен данными в сети посредством конкретных портов.

Распространена ситуация, когда клиентское ПО сотрудников не может найти сервер «1С:Предприятие», который работает в серверной среде под управлением Windows Server 2012. Среди наиболее частых ошибок можно назвать ошибку доступа к серверу по сети, ошибку при работе с базой данной, отсутствие нужного отклика от другого терминала, разрыв соединения из-за неверного отклика от терминала, который уже подключен.

Добавляем правила в файрвол для «1С Предприятие»

Получив доступ к файрволу Windows, необходимо перейти в «дополнительные параметры» из левого меню, а оттуда – в раздел правил для входящих подключений. Там следует создать новое правило, воспользовавшись меню «Действия». После этого откроется окно с мастеров правил для новых входящих подключений. Среди представленных на главной странице типов правил, необходимо выбрать «для портов», указать TCP в качестве протокола передачи сетевых данных и номер порта, который будет открыт.

После нажатия «далее» потребуется выбрать действие «разрешить подключения», которое свяжется с генерируемым правилом. Вслед за этим нужно будет пометить те профили Windows Firewall, на которые это действие будет распространяться, при желании – как-то его озаглавить и добавить краткое описание.

Завершив создание правила, необходимо будет повторить попытку соединения с 1С-сервером. Скорее всего, появится аналогичная ошибка за тем исключением, что речь будет идти о порте номер 1560. Не нужно переживать, зато нужно повторить те же действия, что и для порта 1541, только в новом правиле в разделе «Protocol and Ports». указать через дефис диапазон портов 1560-1591, которые необходимы для ряда рабочих процессов 1C, а, если это не поможет, расширить диапазон до 1540-1591.

Затем будет необходимо переключиться на оснастку «Windows Firewall with Advanced Security», где можно будет просмотреть созданные правила списком. Клиент 1С к этому моменту уже должен спокойно подключаться к серверному окружению. В том случае, если это нужно сделать через консоль серверного администрирования 1C понадобится последнее правило, которое откроет порт 1540.

В случае, если потребуется добавить правило к исходящим подключениям, следует воспользоваться тем же алгоритмом создания правил для разных программ и протоколов.

Настраиваем файрвол под Windows Server 2012

Несколько слов нужно сказать о настройке файрвола в конфигурации 1C + MS SQL. Эта связка – популярна во многих современных компаниях, однако требует времени на вникание в механику работы Windows Firewall с серверным окружением 1С.

Если подключение к серверу идет на TCP-порт 1433 – просто создаем правило и открываем к нему доступ по той же схеме, которая расписывалась выше. Удостовериться, что работа осуществляется через это порт можно через оснастку «Диспетчер конфигурации SQL Server» в Server 2012, где во вкладке протоколов для MSSQLSERVER можно найти TCP/IP-протокол, в свойствах которого есть вкладка «IP-адреса», а в ней – ветка «IPAII».

Бывают однако и ситуации, когда SQL-порт – динамический. В этом случае потребуется подключиться к приложению %ProgramFiles%\Microsoft SQL Server\MSSQL10_50.MSSQLSERVER\MSSQL\Binn\sqlservr.exe.

Подытоживая, можно сказать, что понимание алгоритма настройки файрвола для 1С-сервера может облегчить задачу любом сисадмину, столкнувшемуся с неполадками с подключением.

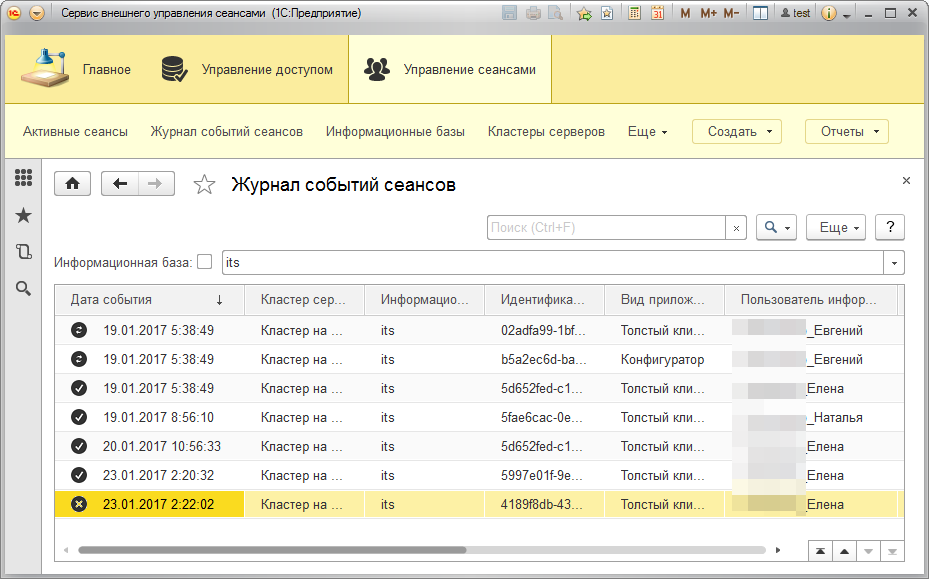

Сервис внешнего управления сеансами предназначен для управления возможностью начала (возобновления) работы с информационными базами, работающими в клиент-серверном режиме (механизмы для файлового варианта в планах развития), и позволяет решать различные задачи:

Применяйте данное решение для создания своего сервиса внешнего управления сеансами, либо используйте опубликованный в качестве брандмауэра для вашего сервера 1С.

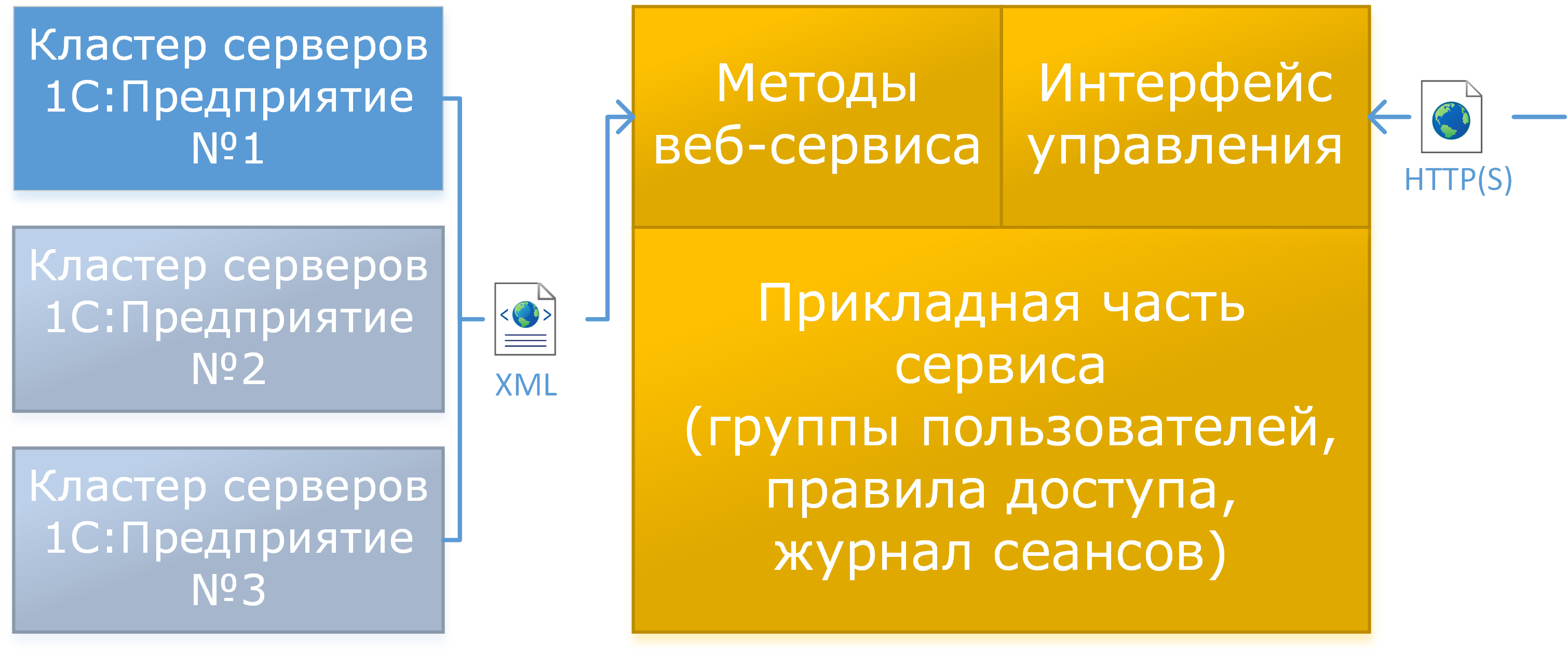

Работа сервиса внешнего управления сеансами реализована по следующей схеме:

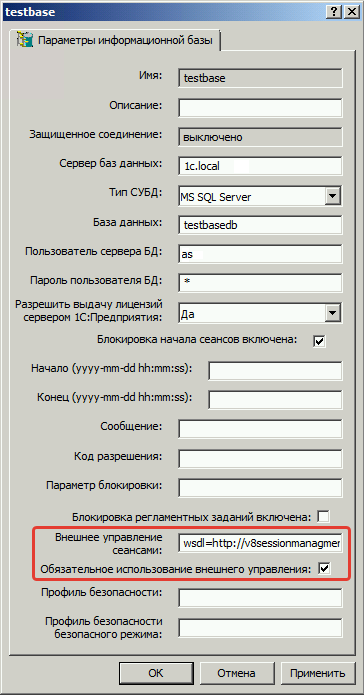

Основная функциональность представлена прикладной частью сервиса, управление которой осуществляется администратором кластера посредством тонкого или веб-клиента (http, https протокол). Взаимодействие серверов 1С:Предприятие 8 с прикладной частью производится посредством веб-сервиса (xml). Адрес веб-сервиса указывается в свойствах информационной базы:

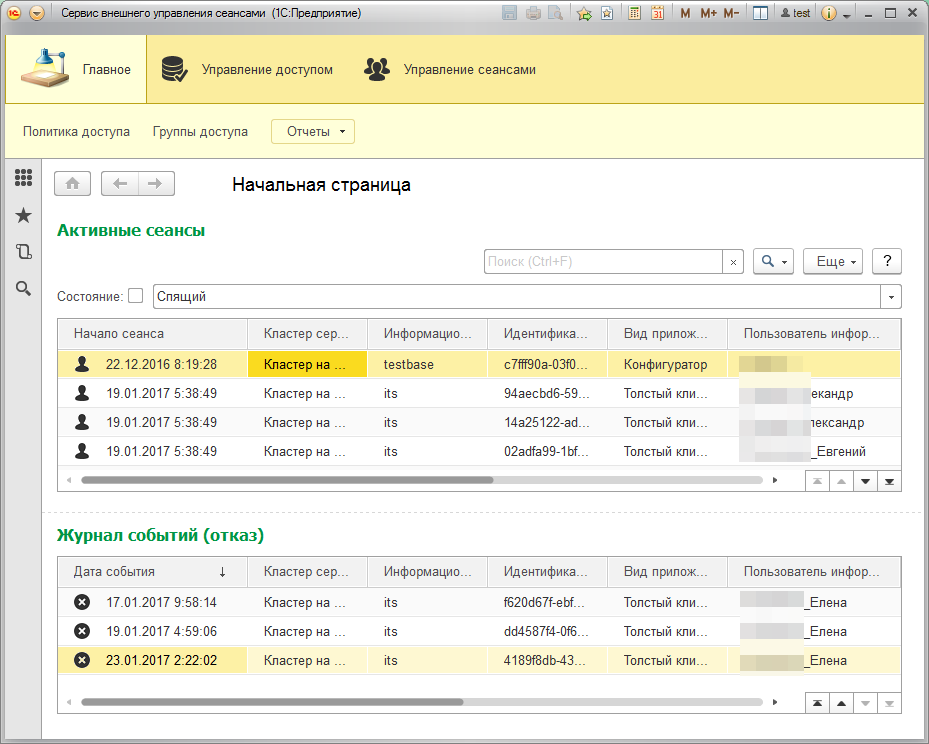

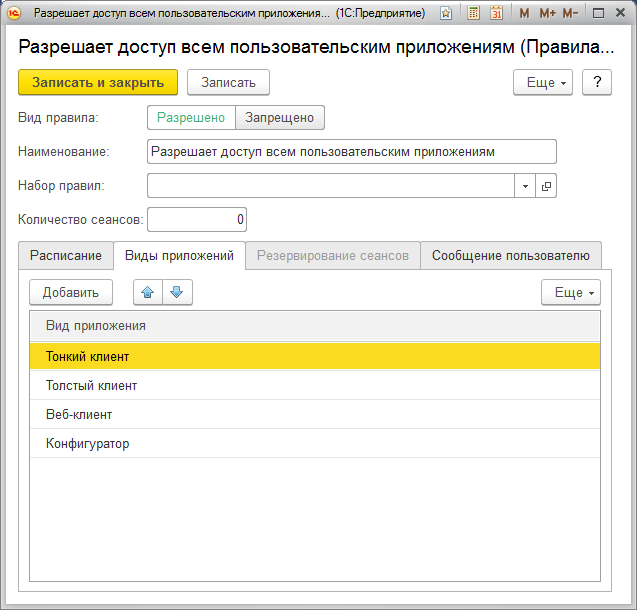

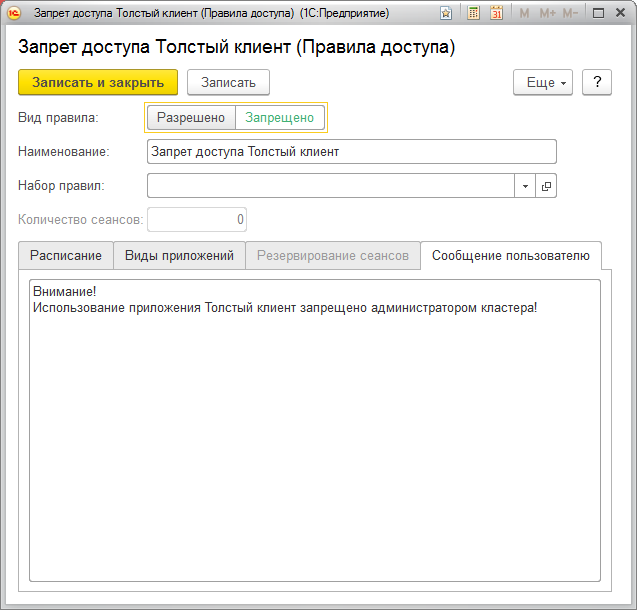

Управление правилами разрешения/запрещения начала (возобновления) сеанса, получение сведений о сеансах, журнала регистрации событий доступа предусмотрено в прикладном решении 1С Предприятие 8:

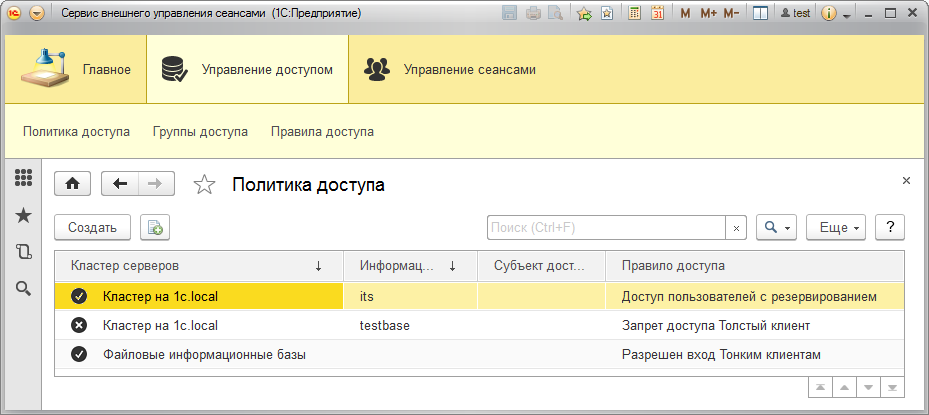

Здесь представлен функционал описания политики доступа:

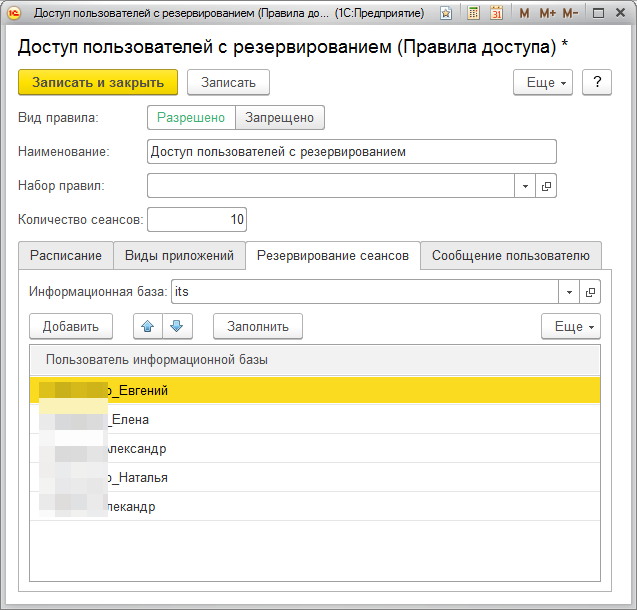

Правила ограничения (разрешения) начала (возобновления) сеанса могут содержать указания:

Применение такого правила (для 10 возможных сеансов и списка резервирования) разрешит вход (кроме пользователей из списка) только 5 произвольным пользователям.

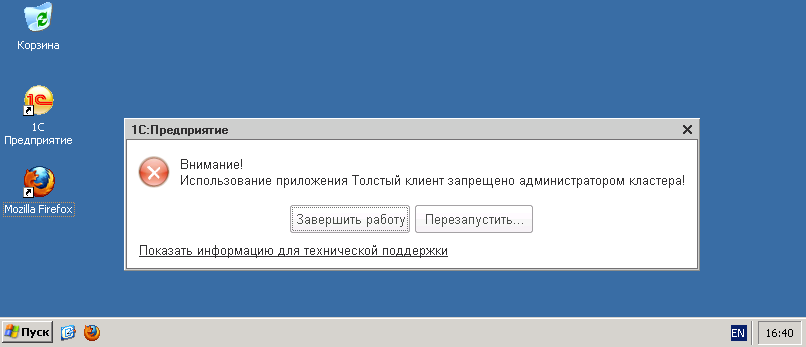

Пользователь получит сообщение в форме приложения:

При необходимости, все события сервиса (попытки и успешные) отражаются в журнале:

Демонстрационная версия продукта (версии 2.1) представлена по кнопке Показать демо страницы публикации, открытой с использованием прокола http.

Причины купить

Достоинства

Приобретение и поддержка:

Если решение не подходит вам по причине отсутствующего функционала, сообщите об этом. Возможно, он будет реализован без дополнительной оплаты.

Сравнение версий

Версия опубликованного сервиса без ограничений:

Персональный сервис без ограничений:

Новое в версии 2.5

Добавлена возможность проверки Политики доступа посредством формы, отображающей то, каким правилом будет разрешен/запрещен доступ для того или иного пользователя, приложения, ИБ, времени доступа и т.д.

Новое в версии 2.6

Добавлена возможность автоматического принудительного завершения сеансов, удаленных на стороне сервиса. Взаимодействие с серверами кластеров организовано посредством comcntr.dll. Таким образом, можно предоставить пользователям доступ к собственному сервису (с ограниченным доступом), для контроля удаления лишних сеансов (которые на Кластере будут завершены принудительно). Так же, администратору кластеров не требуется подключаться к каждому Кластеру для завершения сеансов, достаточно удалить активный сеанс в ИБ сервиса.

Важно! Для работы механизма автоматического завершения сеансов все компоненты должны быть одинаковой версии.

Настройка брадмауэра Windows Server 2012 для доступа к 1С

Доступ к приложениям сервера отчетов и опубликованным отчетам производится по URL-адресам, которые состоят из IP-адреса, номера порта и имени виртуального каталога. Если включен брандмауэр Windows, то порт, на который настроен сервер отчетов, скорее всего, закрыт. Обычно это выражается в том, что при обращении с удаленного клиентского компьютера к отчету или к диспетчеру отчетов выдается пустая страница.

Открыть порт можно при помощи брандмауэра Windows на компьютере сервера отчетов. Службы Reporting Services не открывают порты автоматически, этот шаг необходимо выполнить вручную.

По умолчанию сервер отчетов слушает HTTP-запросы для порта 80. Следующие пошаговые инструкции позволяют настроить порт. Если URL-адреса сервера отчетов настроены на другой порт, при выполнении описанных ниже инструкций необходимо указывать его номер.

При обращении к реляционным базам данных SQL Server на внешних компьютерах или при размещении базы данных сервера отчетов на внешнем экземпляре SQL Server необходимо открыть порт 1433 и 1434 на внешнем компьютере. Дополнительные сведения см. в разделе Настройка брандмауэра Windows для доступа к компоненту Database Engine электронной документации по SQL Server. Дополнительные сведения о параметрах по умолчанию брандмауэра Windows, а также описание портов TCP, от которых зависит работа компонента Database Engine, а также служб Службы Analysis Services, Службы Reporting Services и Integration Services, см. в разделе Настройка брандмауэра Windows для разрешения доступа к SQL Server электронной документации по SQL Server.

Предварительные требования

Выполнение следующих инструкций предполагает, что создана база данных сервера отчетов, настроена учетная запись службы и URL-адреса диспетчера отчетов и веб-службы сервера отчетов. Дополнительные сведения см. в разделе Разделы руководства по настройке служб Reporting Services.

Кроме этого, необходимо проверить доступность экземпляра сервера отчетов из веб-браузера через локальное соединение. Этот шаг необходим для проверки работоспособности установки. Прежде чем приступать к открытию портов, необходимо проверить правильность настройки установки. Чтобы выполнить этот шаг в Windows Vista или Windows Server 2008, потребуется также добавить сервер отчетов к доверенным сайтам. Дополнительные сведения см. в разделе настроить сервер отчетов для локального администрирования в Windows Vista и в Windows Server 2008.

Открытие портов в брандмауэре Windows

В разных версиях брандмауэра Windows эта процедура выполняется по-разному.

Открытие порта 80 в Windows 7 или Windows Server 2008 R2

В меню Пуск выберите Панель управления, Система и безопасность и Брандмауэр Windows. Если на панели управления не включено представление по категориям, сразу выберите Брандмауэр Windows.

Выберите Дополнительные настройки.

Выберите Правила для входящих подключений.

Выберите Создать правило в окне Действия.

Выберите Тип правила в разделе Порт.

Нажмите кнопку Далее.

На странице Протокол и порты выберите TCP.

Выберите Указанные локальные порты и введите значение 80.

Нажмите кнопку Далее.

На странице Действие выберите Разрешить соединение.

Нажмите кнопку Далее.

На странице Профиль выберите необходимые параметры для среды.

Нажмите кнопку Далее.

На странице Имя введите имяReportServer (TCP через порт 80)

Нажмите кнопку Готово.

Перезагрузите компьютер.

Открытие порта 80 в Windows Vista или Windows Server 2008

В меню Пуск последовательно выберите Панель управления, Безопасность, Брандмауэр Windows.

Щелкните Разрешить доступ через брандмауэр Windows.

Нажмите кнопку Продолжить.

На вкладке «Исключения» нажмите кнопку Добавить порт.

В поле «Имя» введите ReportServer (TCP по порту 80).

В поле «Порт» введите 80.

Убедитесь, что выбран параметр TCP.

Нажмите кнопку Изменение области.

Выберите Только локальная сеть (подсеть), а затем нажмите кнопку ОК.

Чтобы закрыть диалоговое окно, нажмите кнопку ОК.

Перезагрузите компьютер.

Следующие шаги

После открытия порта, прежде чем удаленные пользователи смогут производить доступ к серверу отчетов, им необходимо предоставить доступ к корневой папке и на уровне сайта. Даже если порт правильно открыт, пользователи не смогут соединяться с сервером отчетов, если им не предоставлены необходимые разрешения. Дополнительные сведения см. в разделе Предоставление пользователям доступа к серверу отчетов (диспетчер отчетов) электронной документации по SQL Server.

Правильность открытия порта можно также проверить, открыв диспетчер отчетов с другого компьютера. Дополнительные сведения см. в разделе Диспетчер отчетов (службы SSRS) электронной документации по SQL Server.

Настройка брандмауэра Windows из командной строки cmd

Способ управления брандмауэром через командную строку имеет массу незаменимых преимуществ перед оконным способом. Если вы хорошо владеете командной строкой, то гораздо быстрей выполните необходимые настройки написав нужные команды в cmd, чем кликая курсором по окнам. К тому же, консольный способ дает возможность управлять брандмауэром удаленного компьютера незаметно для его пользователя.

Рассмотрим подробнее какие команды есть для настройки брандмауэра Windows из командной строки CMD.

Для управление брандмауэром с помощью команд, командную строку CMD необходимо запустить с правами администратора.

Выключение и включение

Выключение сетевых профилей:

Включение сетевых профилей:

Запрет всех входящих соединений и разрешение исходящих:

Разрешение протоколов

Следующее правило принимает входящий трафик по ICMP-протоколу, проще говоря разрешает ping:

Закрытие и открытие портов

Разрешение входящих протоколов TCP и UDP на 80 порт:

Запрет входящих протоколов на 80 порт:

Открыть диапозон портов для исходящего UDP трафика

Удаление правил по имени

Ограничения по IP адресам

правило ограничивающие подключение одно ip-адреса

Ограничение подключений с диапазона ip-адресов или сетей.

Правила для приложений

Разрешить соединения для программы MyApp.exe

Комбинирования параметров

Можно использовать длинные выражения путем комбинирования сразу нескольких параметров:

Мы создали правило, которое разрешает входящие соединения к приложению MyApp из сетей с ip-адресами 157.60.0.1,172.16.0.0/16 и доменным профилем сетевого подключения.

На официальном сайте Microsoft можно ознакомится с примерами сравнения старого контекста Windows XP и нового, который начал использоваться в Windows 7.