на сколько блокируется учетная запись в windows при неправильном вводе пароля

Учетная запись пользователя заблокирована, что делать?

В статье рассказано как войти в систему, если Windows выдает сообщение «Учетная запись пользователя заблокирована и не может быть использована для входа в сеть».

Как правило, учетные записи пользователей корпоративных компьютеров всегда защищены паролем. Зачем нужна такая защита, полагаем, объяснять не нужно, в конце концов, таковы могут быть правила организации.

Но представьте себе такую ситуацию. Сотрудник садится за компьютер, вводит свой пароль и получает уведомление о том, что его учетная запись заблокирована и не может быть использована для входа в сеть. Что же случилось и почему, недоумевает он?

Причины блокировки учетной записи Windows

А случилось вот что. Сам пользователь или кто-то до него по ошибке ввели несколько раз неправильный пароль, в результате чего учетная запись была заблокирована.

Хорошо, но почему подобное не происходит на других компьютерах, скажем, домашних. Всё очень просто. Скорее всего, обслуживающий компьютеры предприятия системный администратор установил ограничение на количество неудачных попыток авторизации в учетной записи. Направлена эта дополнительная мера безопасности на защиту от подбора пароля.

ПРИМЕЧАНИЕ : данный метод защиты работает только для локальных учетных записей без использования пин-кода.

Задается настройка в редакторе локальных групповых политик. Там, в разделе параметров безопасности есть политика блокировки учетных записей, для которой доступны три опции:

По умолчанию время блокировки для включенной настройки составляет 30 минут, но что мешает администратору его увеличить?

Получается, чтобы ввести пароль повторно, вам придется ждать, пока не истечет установленный срок, кстати, время система не сообщает, либо дожидаться прихода администратора.

Решаем проблему

Впрочем, решить проблему вы можете и самостоятельно. Самый простой способ — это зайти в Windows под учетной записью администратора и снять блокировку. Возможно это, однако, только в том случае, если админ по доброте душевной доверил вам свой пароль. Предположим, что он у вас есть.

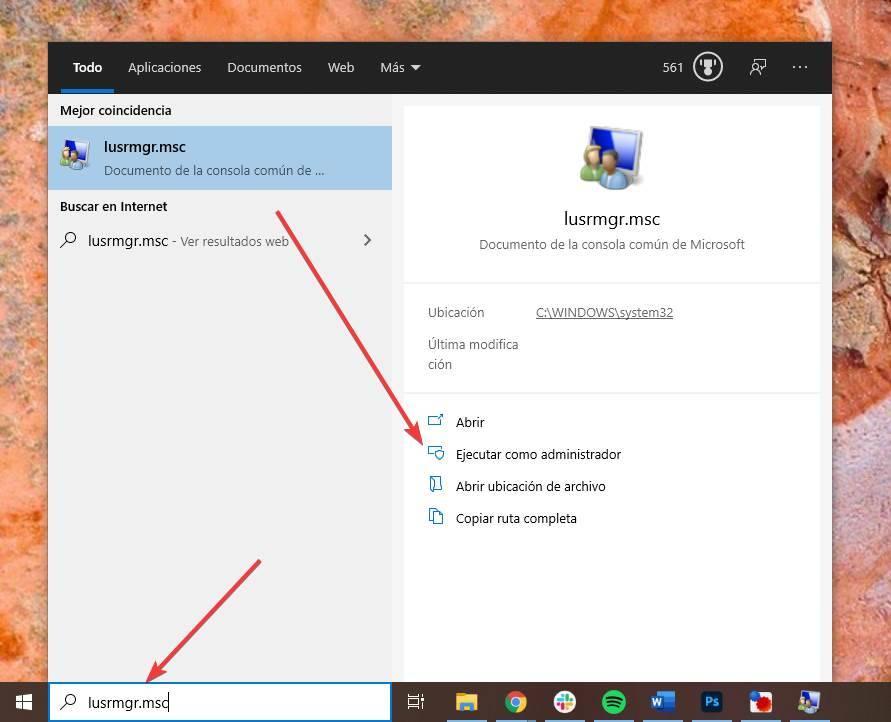

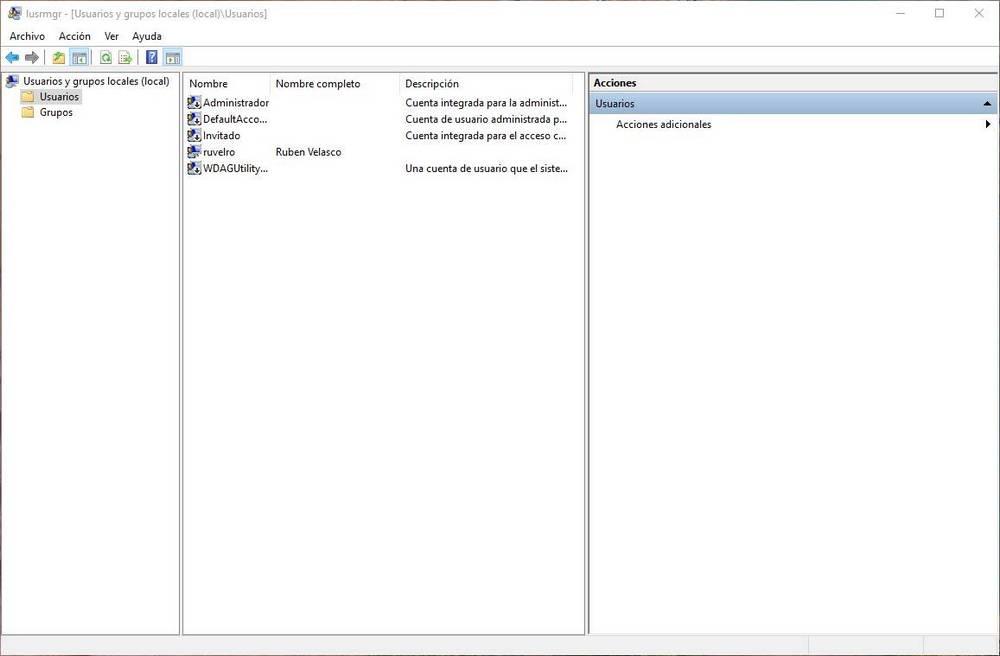

Зайдите в учетную запись, откройте командой lusrmgr.msc оснастку управления пользователями и группами, выделите слева каталог «Пользователи» и дважды кликните по названию своей учетной записи в средней колонке.

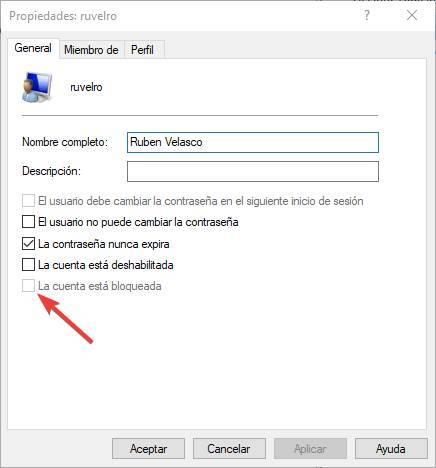

В открывшемся окошке на вкладке «Общие» снимите галочку с пункта «Заблокировать учётную запись». Примените настройки войдите свою учетную запись с правильным паролем.

Если доступа к учетной записи с правами администратора нет, придется действовать в обход. Для этого вам понадобиться обычный установочный диск с Windows.

Загрузитесь с диска, а когда на экране появится приглашение мастера, нажмите Shift + F10 и выполните в открывшейся командной строке команду regedit.

Запустится редактор реестра. Выделите в его левой колонке раздел HKEY_LOCAL_MACHINE, проследуйте в меню «Файл» и выберите пункт «Загрузить куст».

В открывшемся окне обзора зайдите в «Этот компьютер», выберите системный раздел → Windows → System32 → config.

Обратите внимание, что буква системного раздела в загрузочной среде отличается. У нас это D, у вас она может быть другой, ориентируйтесь по содержимому раздела.

В папке config у вас будет файл SAM, откройте его в окне обзора, это и есть нужный вам куст.

Редактор тут же предложит присвоить ему имя. Название может быть любым, пусть будет data. Теперь, если вы раскроете раздел HKEY_LOCAL_MACHINE, то увидите, что в нём появился новый каталог Data.

Разверните его до следующей папки:

В последнем подразделе найдите вложенную папку с именем вашей заблокированной учетной записи, кликните по ней и запишите число, отображаемое в правой части окна редактора в колонке «Тип».

Теперь перейдите на уровень выше, в подраздел Users и выделите подраздел, в качестве имени которого будет записанное вами число.

Его формат несколько иной, с нулями спереди и заглавными символами, главное, чтобы совпадали последние три символа. В этом подразделе будет двоичный параметр F.

Кликните по нему два раза, найдите в открывшемся окошке изменения значения параметра строку 0038 и замените первые два значения на 10 и 02. Сохраните результат, выделите мышкой загруженный куст (Data) и выберите в меню «Файл» опцию «Выгрузить куст».

Закройте редактор реестра, перезагрузите систему и попробуйте войти в систему с правильным паролем.

Если первый и второй способы не сработали?

Если этот способ не сработает, сбросьте пароль любым удобным вам способом, например, воспользовавшись утилитой NTPWEdit, входящей в состав загрузочного диска Live CD AOMEI PE Builder либо диском Active Password Changer — еще одной загрузочной средой, предназначенной для сброса забытых локальных паролей в Windows.

Если же оказия произошла на вашем домашнем компьютере с одной учетной записью, загрузитесь с помощью установочного диска с Windows в безопасный режим.

При этом у вас должна автоматически активироваться встроенная скрытая учетная запись администратора без пароля. Войдя в нее, разблокируйте свою учетку способом, описанным в четвертом абзаце.

Продолжительность блокировки учетной записи

Относится к:

Описывает лучшие практики, расположение, значения и соображения безопасности **** для параметра политики безопасности длительности блокировки учетной записи.

Справочники

Параметр политики длительности блокировки учетной записи определяет количество минут, которые заблокированная учетная запись остается заблокированной до автоматического разблокирования. Доступный диапазон составляет от 1 до 99 999 минут. Значение 0 указывает, что учетная запись будет заблокирована до тех пор, пока администратор не разблокирует ее. Если порог блокировки учетной записи установлен на число больше нуля, продолжительность блокировки учетной записи должна быть больше или равна значению счетчика блокировки учетной записи сброса после. Этот параметр политики зависит **** от заданного параметра порогового значения блокировки учетной записи, и оно должно быть больше или равно значению, указанному для счетчика блокировки учетной записи сброса после параметра политики.

Возможные значения

Если порог блокировки учетной записи настроен, после указанного количества неудачных попыток учетная запись будет заблокирована. Если продолжительность блокировки учетной записи установлена до 0, учетная запись будет заблокирована до тех пор, пока администратор не разблокирует ее вручную.

Рекомендуется установить продолжительность блокировки учетной записи примерно до 15 минут. Чтобы указать, что учетная запись никогда **** не будет заблокирована, установите пороговое значение блокировки учетной записи до 0.

Местонахождение

Конфигурация компьютера\Windows Параметры\безопасность Параметры\Политики учетной записи\Политика паролей

Значения по умолчанию

В следующей таблице приведены фактические и действующие значения по умолчанию для этой политики. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики (GPO) | Значение по умолчанию |

|---|---|

| Политика домена по умолчанию | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию отдельного сервера | Неприменимо |

| Эффективные параметры контроллера домена по умолчанию | Не определено |

| Параметры сервера-участника по умолчанию | Не определено |

| Параметры клиентского компьютера по умолчанию | Неприменимо |

Вопросы безопасности

Несколько неудачных представлений паролей при попытке войти на компьютер могут представлять попытки злоумышленника определить пароль учетной записи путем проб и ошибок. Операционные системы Windows и Windows Server могут отслеживать попытки логоса, и можно настроить операционную систему, чтобы отключить учетную запись в течение заданного периода времени после указанного количества неудачных попыток. Параметры политики блокировки учетной записи контролируют пороговое значение для этого ответа и действия, которые необходимо принять после того, как пороговое значение будет достигнуто.

Уязвимость

Условие отказа в обслуживании (DoS) может быть создано, если злоумышленник злоупотребляет параметром порогового значения блокировки учетной записи и неоднократно пытается войти в систему с определенной учетной записью. После настройки параметра порогового значения блокировки учетной записи учетная запись будет заблокирована после указанного количества неудачных попыток. Если настроить параметр политики длительности блокировки учетной записи до 0, учетная запись будет заблокирована до тех пор, пока вы не разблокируете ее вручную.

Противодействие

Настройка параметра политики длительности блокировки учетной записи до соответствующего значения для среды. Чтобы указать, что учетная запись будет заблокирована до тех пор, пока ее не разблокировать вручную, настройте значение до 0. При настройке параметра длительности блокировки учетной записи до значения nonzero автоматические попытки угадать пароли учетных записей задерживаются для этого интервала перед повторной попыткой повторного действия определенной учетной записи. Использование этого параметра в сочетании с параметром порогового значения блокировки учетной записи затрудняет попытки автоматического угадать пароль.

Возможное влияние

Настройка параметра длительности блокировки учетной записи до 0 таким образом, чтобы учетные записи не были разблокированы автоматически, может увеличить количество запросов, получаемых службой поддержки организации для разблокировки учетных записей, заблокированных по ошибке. ****

Порог блокировки учетной записи

Относится к:

Описывает лучшие практики, расположение, значения и соображения безопасности **** для параметра политики безопасности порогового уровня блокировки учетной записи.

Справочники

Параметр порогового значения блокировки учетной записи определяет количество неудачных попыток входа, из-за чего учетная запись пользователя будет заблокирована. Заблокированная учетная запись не может использоваться до сброса или до истечения срока действия указанного параметром политики блокировки учетной записи. Можно задать значение от 1 до 999 неудачных попыток регистрации или указать, что учетная запись никогда не будет заблокирована, установив значение 0. Если порог блокировки учетной записи установлен на число больше нуля, продолжительность блокировки учетной записи должна быть больше или равна значению счетчика блокировки учетной записи сброса после.

Атаки паролей brute force можно автоматизировать, чтобы попробовать тысячи или даже миллионы комбинаций паролей для любых или всех учетных записей пользователей. Ограничение количества неудачных входов, которые можно выполнить, практически исключает эффективность таких атак. Однако важно отметить, что атака с отказом в обслуживании (DoS) может быть выполнена на домене с настроенным порогом блокировки учетной записи. Вредоносный пользователь может программным образом предпринять серию атак паролей на всех пользователей в организации. Если количество попыток превышает значение порогового значения блокировки учетной записи, злоумышленник потенциально может заблокировать каждую учетную запись.

Неудачные попытки разблокировать рабочие станции могут привести к блокировке учетной записи, даже если отключена проверка подлинности контроллера домена для разблокирования параметра безопасности рабочей станции. Windows вам не нужно обращаться к контроллеру домена для разблокировки, если вы вводите тот же пароль, который вошел в систему, но если вы вводите другой пароль, Windows обратитесь к контроллеру домена в случае, если вы изменили пароль с другого компьютера.

Возможные значения

Можно настроить следующие значения для параметра порогового значения блокировки учетной записи:

Поскольку уязвимости могут существовать, когда это значение настроено, а когда оно отсутствует, организации должны взвешивать выявленные угрозы и риски, которые они пытаются смягчить. Сведения об этих параметрах см. в статье Countermeasure.

Рекомендации

Выбранный порог — это баланс между оперативной эффективностью и безопасностью и зависит от уровня риска организации. Чтобы разрешить ошибки пользователей и предотвратить грубые силовые атаки, Windows базовые показатели безопасности рекомендуют значение 10 может быть приемлемой отправной точкой для вашей организации.

Как и в случае с другими настройками блокировки учетных записей, это значение является скорее ориентиром, чем правилом или рекомендациями, так как «один размер не подходит всем». Дополнительные сведения см. в перенастройке блокировки учетной записи.

Реализация этого параметра политики зависит от операционной среды; векторы угроз, развернутые операционные системы и развернутые приложения. Дополнительные сведения см. в статье Implementation considerations in this article.

Местонахождение

Конфигурация компьютера\Windows Параметры\Security Параметры\Account Policies\Account Lockout Policy

Значения по умолчанию

В следующей таблице приведены фактические и действующие значения по умолчанию для этой политики. Значения по умолчанию также перечислены на странице свойств для параметра политики.

| Тип сервера или объект групповой политики (GPO) | Значение по умолчанию |

|---|---|

| Политика домена по умолчанию | 0 недействительных попыток регистрации |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию отдельного сервера | 0 недействительных попыток регистрации |

| Эффективные параметры контроллера домена по умолчанию | 0 недействительных попыток регистрации |

| Параметры сервера-участника по умолчанию | 0 недействительных попыток регистрации |

| Эффективные параметры по умолчанию GPO на клиентских компьютерах | 0 недействительных попыток регистрации |

Управление политикой

В этом разделе описываются функции и средства, доступные для управления этим параметром политики.

Требования к перезапуску

Нет. Изменения в этом параметре политики становятся эффективными без перезапуска компьютера при локальном сбережении или распространении через групповую политику.

Соображения реализации

Реализация этого параметра политики зависит от операционной среды. Рассмотрим векторы угроз, развернутые операционные системы и развернутые приложения. Пример:

Вероятность кражи учетной записи или атаки doS основана на разработке безопасности для систем и среды. Установите порог блокировки учетной записи с учетом известного и предполагаемого риска этих угроз.

При согласовании типов шифрования между клиентами, серверами и контроллерами домена протокол Kerberos может автоматически повторить попытки входа учетной записи, которые учитываются в пределах пороговых значений, установленных в этом параметре политики. В средах, где развернуты различные версии операционной системы, увеличивается число переговоров по типу шифрования.

Не все приложения, используемые в вашей среде, эффективно управляют количеством попыток пользователя войти. Например, если подключение многократно падает при запуске приложения пользователем, все последующие неудачные попытки входа засчитываются в порог блокировки учетной записи.

Дополнительные сведения о базовых рекомендациях Windows безопасности для блокировки учетных записей см. в дополнительных сведениях о настройке блокировки учетной записи.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Политика порогового уровня блокировки будет применяться как к локальным пользователям компьютеров-членов, так и к пользователям домена, чтобы разрешить смягчение проблем, описанных в статье «Уязвимость». Встроенная учетная запись администратора, в то время как учетная запись с высокой привилегией, имеет другой профиль риска и исключена из этой политики. Это гарантирует отсутствие сценария, в котором администратор не может войти для устранения проблемы. В качестве администратора доступны дополнительные стратегии смягчения, например надежный пароль. См. также приложение D. Защита Built-In учетных записей администратора в Active Directory.

Уязвимость

Атаки паролей грубой силы могут использовать автоматизированные методы, чтобы попробовать миллионы комбинаций паролей для любой учетной записи пользователя. Эффективность таких атак может быть практически устранена, если ограничить количество неудачных попыток войти, которые могут быть выполнены. Однако doS-атака может выполняться на домене с порогом блокировки учетной записи. Злоумышленник может программным образом предпринять серию атак паролей на всех пользователей организации. Если количество попыток превышает порог блокировки учетной записи, злоумышленник может заблокировать каждую учетную запись без особых привилегий или проверки подлинности в сети.

Автономные атаки паролей не противодействовать этому параметру политики.

Противодействие

Так как уязвимости могут существовать, когда это значение настроено, а не настроено, определяются два различных контрмеры. Организации должны взвешивать выбор между ними, исходя из выявленных угроз и рисков, которые они хотят смягчить. Два варианта противодействия:

Настройка порогового значения блокировки учетной записи до 0. Эта конфигурация гарантирует, что учетные записи не будут заблокированы, и предотвратит doS-атаку, которая намеренно пытается заблокировать учетные записи. Эта конфигурация также помогает уменьшить количество вызовов службы поддержки, так как пользователи не могут случайно заблокировать свои учетные записи. Поскольку это не предотвращает грубую силовую атаку, эту конфигурацию следует выбирать только в том случае, если оба следующих критерия явно выполнены:

Настройте **** параметр пороговой политики блокировки учетной записи на достаточно высокое значение, чтобы предоставить пользователям возможность случайно неправильно вводить пароль несколько раз до блокировки учетной записи, но убедитесь, что грубая атака пароля по-прежнему блокирует учетную запись.

Windows безопасности рекомендуется настроить пороговое значение в 10 недействительных попыток входа, что предотвращает случайные блокировки учетных записей и уменьшает число вызовов службы поддержки, но не предотвращает doS-атаку.

Использование такого типа политики должно сопровождаться процессом разблокирования заблокированных учетных записей. Эта политика должна быть реализована при необходимости, чтобы уменьшить массовые блокировки, вызванные атакой на системы.

Возможное влияние

Если этот параметр политики включен, заблокированная учетная запись не может быть сброшена администратором или до истечения срока блокировки учетной записи. Включение этого параметра, скорее всего, создает ряд дополнительных вызовов службы поддержки.

Если настроить параметр **** пороговой политики блокировки учетной записи до 0, существует вероятность того, что попытка злоумышленника обнаружить пароли с помощью грубой атаки принудительного пароля может не быть обнаружена, если не установлен надежный механизм аудита.

Если настроить этот параметр политики на число больше 0, злоумышленник может легко заблокировать любые учетные записи, для которых известно имя учетной записи. Эта ситуация особенно опасна, учитывая, что для блокировки учетных записей не требуется никаких учетных данных, кроме доступа к сети.

Разблокировать заблокированный аккаунт в Windows 10: разные способы

Разблокируйте учетную запись Windows 10 с другим пользователем-администратором

Появится окно, подобное приведенному ниже, в котором мы можем увидеть всех пользователей и все группы которые настроены на компьютере. Здесь будут пользователи каждого человека, использующего компьютер, а также другие пользователи и группы, автоматически созданные Windows и программами, которые мы устанавливаем.

Мы дважды щелкаем по пользователю, который заблокирован, и видим окно со всеми параметрами для этого пользователя. Если учетная запись заблокирована, поле, указывающее, что аккаунт заблокирован будет проверено.

Нам просто нужно снять этот флажок, применить изменения и все. Теперь нам нужно только закрыть сеанс с тем пользователем, который у нас есть, и снова запустить его с тем, который был заблокирован. Конечно, не ошибаясь с логином и паролем, чтобы предотвратить его повторную блокировку.

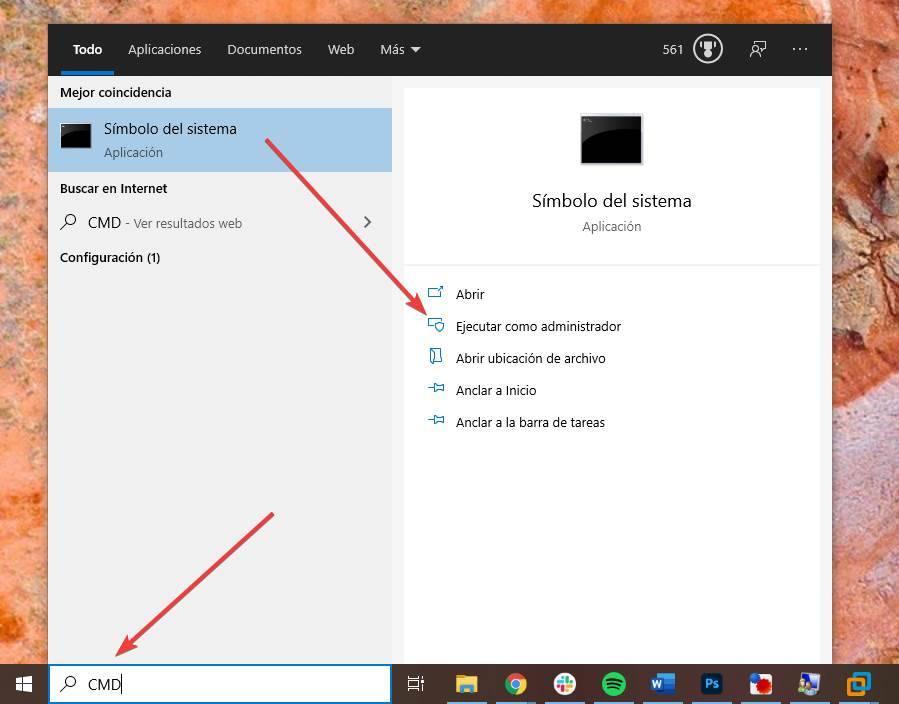

Сделайте это из CMD

Если мы не хотим использовать старый пользовательский менеджер, есть другой способ сделать это: из CMD. Для этого нам также понадобится рабочая учетная запись пользователя с разрешениями администратора, чтобы разблокировать учетную запись Windows 10.

Мы должны запустить окно CMD с правами администратора. Мы также можем сделать это из окна поиска Windows 10, набрав «CMD» и выбрав вариант, чтобы открыть его как администратор.

Как только мы откроем это окно, мы должны выполнить следующую команду, заменив «user» на имя пользователя, которого мы хотим разблокировать, между кавычками и соблюдая верхний и нижний регистр.

net user «usuario» /active=yes

После этого мы можем закрыть окно CMD, выйти из системы и начать заново с пользователем, который был заблокирован.

Разблокировать учетную запись Windows 10 с помощью программ

А также, если мы захотим, мы сможем прибегнуть к ряду дополнительных программ, которые позволят нам разблокировать эти заблокированные учетные записи Windows.

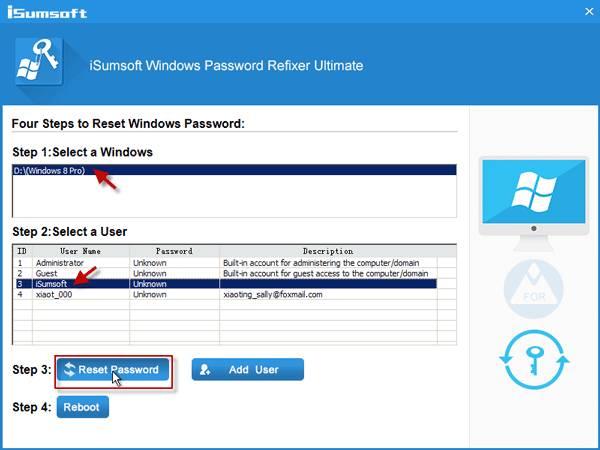

Инструмент iSumfost

Эту программу можно запускать в режиме реального времени, то есть с USB-накопителя, поэтому нам не потребуется доступ к любому пользователю ПК. После выполнения операций просто перезагрузите компьютер, и пользователь уже будет разблокирован, и мы сможем получить к нему доступ.

PCUnlocker

Его можно запустить в режиме реального времени с CD, DVD или USB, и он даже помогает нам войти в систему с любым из пользователей ПК, не сбрасывая их пароль, поэтому мы не оставим никаких следов.