локальная политика безопасности windows 10 где находится

Локальная политика безопасности в Windows 10

В операционных системах семейства Windows присутствует множество оснасток и политик, представляющих собой набор параметров для настройки различных функциональных составляющих ОС. Среди них находится оснастка под названием «Локальная политика безопасности» и отвечает она за редактирование защитных механизмов Виндовс. В рамках сегодняшней статьи мы обсудим компоненты упомянутого инструмента и расскажем о их влиянии на взаимодействие с системой.

Настройка «Локальной политики безопасности» в Windows 10

Как вы уже знаете из предыдущего абзаца, упомянутая политика состоит из нескольких компонентов, каждый из которых собрал в себе параметры по регулированию защищенности самой ОС, пользователей и сетей при обмене данными. Логично будет уделить время каждому разделу, поэтому давайте сразу же начнем детальный разбор.

Запускается «Локальная политика безопасности» одним из четырех способов, каждый будет максимально полезен определенным юзерам. В статье по следующей ссылке вы можете ознакомиться с каждым методом и выбрать подходящий. Однако хотим обратить ваше внимание, что все приведенные сегодня скриншоты сделаны в самом окне инструмента, а не в редакторе локальных групповых политик, из-за чего следует учитывать особенности интерфейсов.

Политики учетных записей

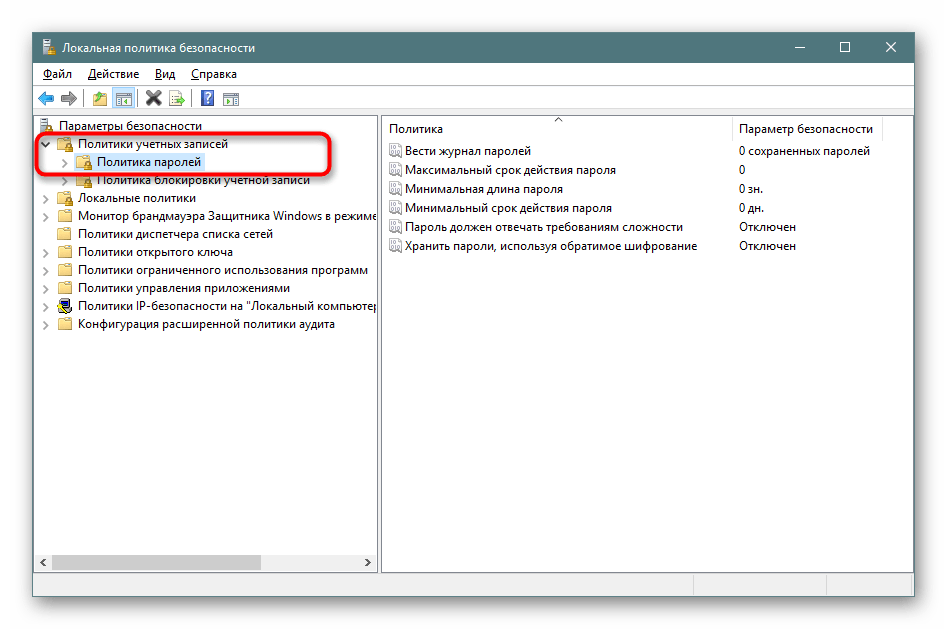

Начнем с первой категории под названием «Политики учетных записей». Разверните ее и откройте раздел «Политика паролей». Справа вы видите перечень параметров, каждый из которых отвечает за ограничения или выполнение действий. Например, в пункте «Минимальная длина пароля» вы самостоятельно указываете количество знаков, а в «Минимальный срок действия пароля» — количество дней на блокировку его изменения.

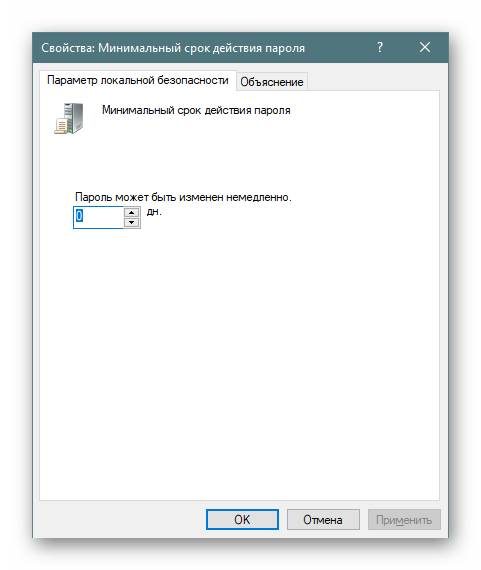

Дважды щелкните на одном из параметров, чтобы открыть отдельное окно с его свойствами. Как правило, здесь присутствует ограниченное количество кнопок и настроек. Например, в «Минимальный срок действия пароля» вы только выставляете количество дней.

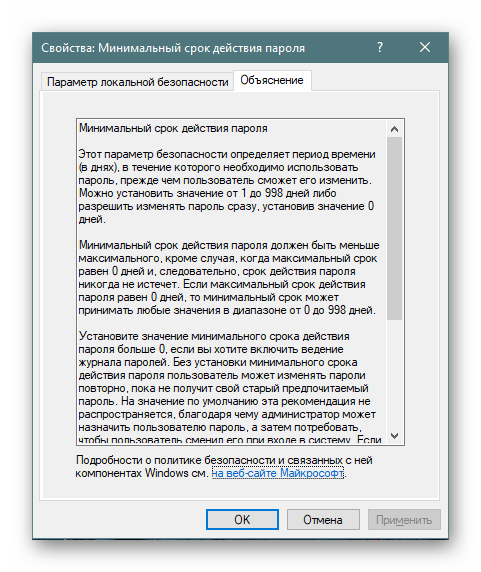

Во вкладке «Объяснение» находится детальное описание каждого параметра от разработчиков. Обычно оно расписано достаточно широко, но большая часть информации является бесполезной или же очевидной, поэтому ее можно опустить, выделив только основные моменты лично для себя.

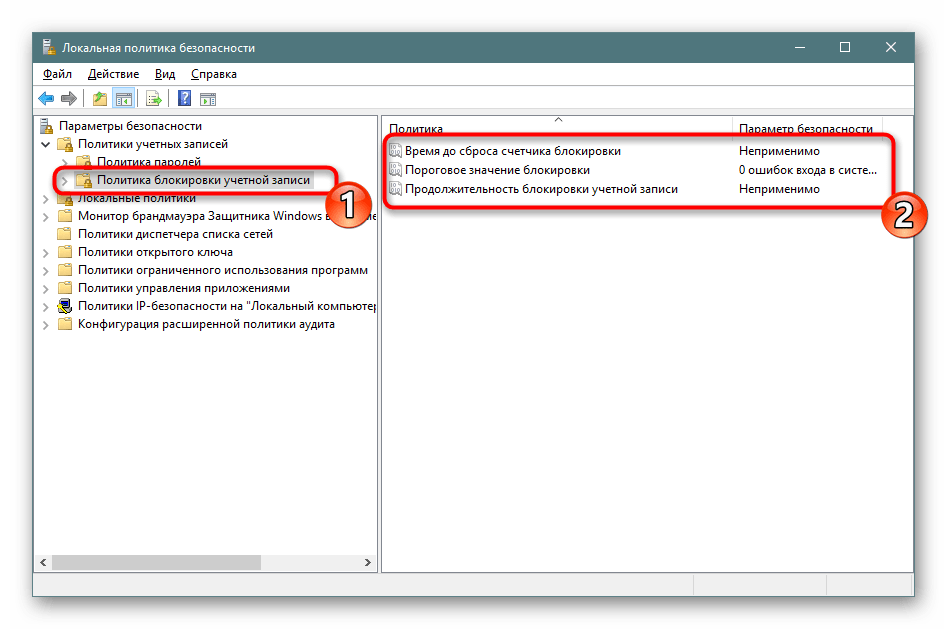

Во второй папке «Политика блокировки учетной записи» присутствует три политики. Здесь доступна установка времени до сброса счетчика блокировки, пороговое значение блокировки (количество ошибок ввода пароля при входе в систему) и продолжительность блокировки профиля пользователя. О том, как устанавливаются каждые параметры, вы уже узнали из информации выше.

Локальные политики

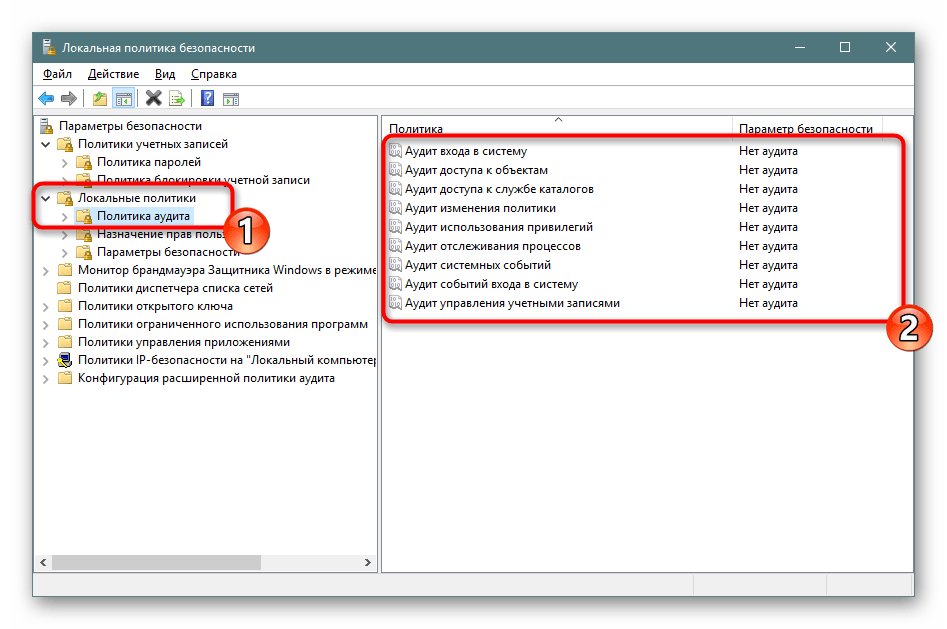

В разделе «Локальные политики» собрано сразу несколько групп параметров, разделенных по директориям. Первая имеет название «Политика аудита». Если говорить просто, аудит — процедура слежения за действиями юзера с дальнейшим занесением их в журнал событий и безопасности. Справа вы видите несколько пунктов. Их названия говорят сами за себя, поэтому отдельно останавливаться на каждом нет никакого смысла.

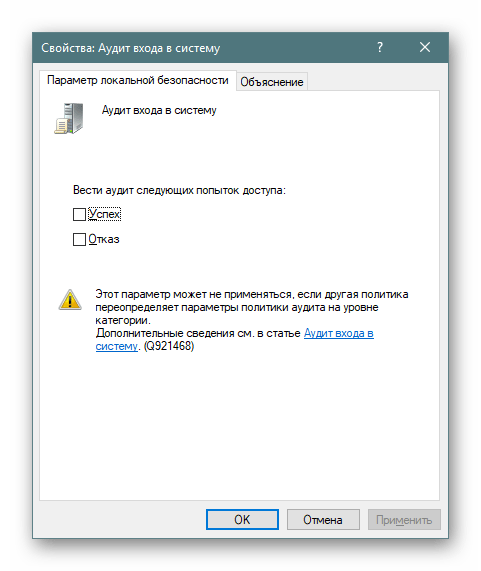

Если значение установлено «Нет аудита», действия отслеживаться не будут. В свойствах же на выбор предоставляется два варианта — «Отказ» и «Успех». Поставьте галочку на одном из них или сразу на обоих, чтобы сохранять успешные и прерванные действия.

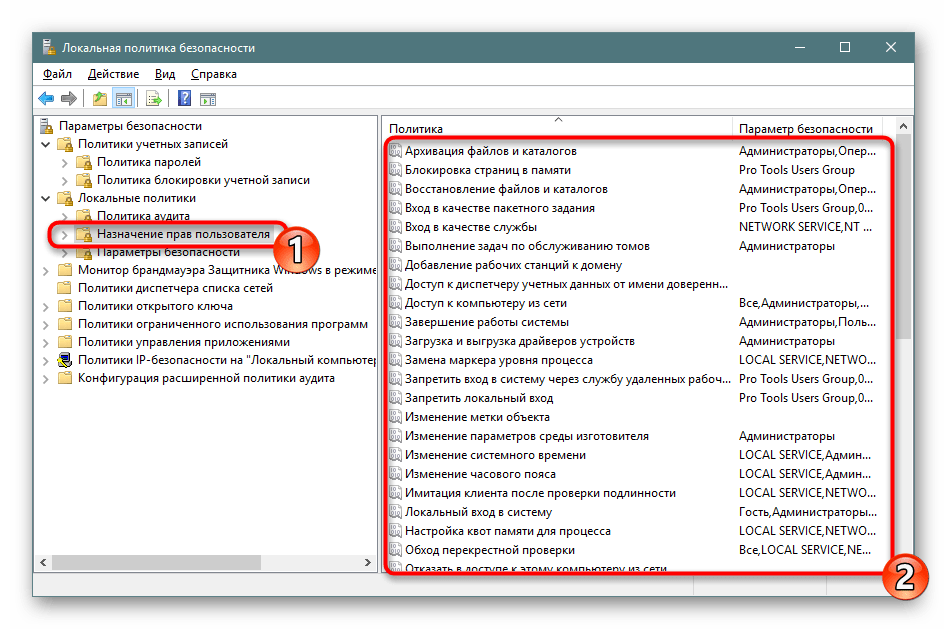

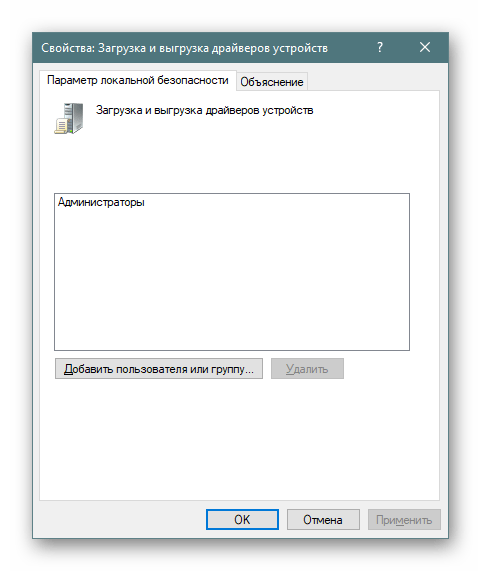

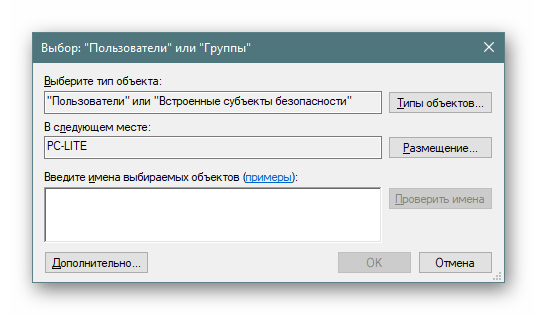

В папке «Назначение прав пользователя» собраны настройки, позволяющие предоставить группам юзеров доступ для выполнения определенных процессов, например, вход в качестве службы, возможность подключения к интернету, установка или удаление драйверов устройств и многое другое. Ознакомьтесь со всеми пунктами и их описанием самостоятельно, в этом нет ничего сложного.

В «Свойства» вы видите перечень групп пользователей, которым разрешено осуществление заданного действия.

В отдельном окне происходит добавление групп юзеров или только некоторых учетных записей из локальных компьютеров. От вас требуется лишь указать тип объекта и его размещение, а после перезагрузки компьютера все изменения вступят в силу.

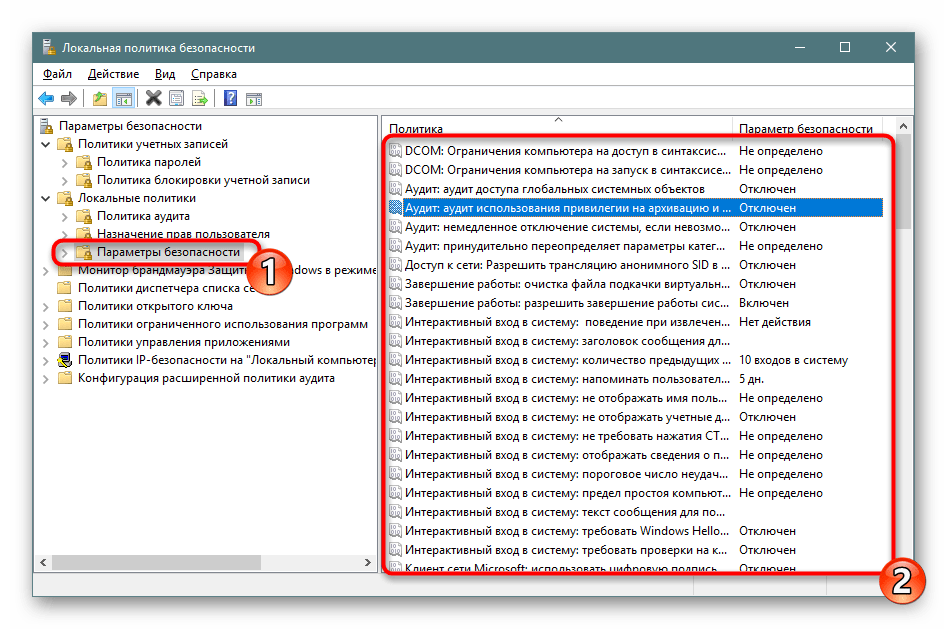

Раздел «Параметры безопасности» посвящен обеспечению защищенности двух предыдущих политик. То есть здесь вы можете настроить аудит, который будет отключать систему при невозможности добавления соответствующей записи аудита в журнал, либо же установить ограничение на количество попыток ввода пароля. Параметров здесь насчитывается более тридцати. Условно их можно разделить на группы — аудиты, интерактивный вход в систему, контроль учетных записей, сетевой доступ, устройства и сетевая безопасность. В свойствах вам разрешено активировать или отключать каждую из этих настроек.

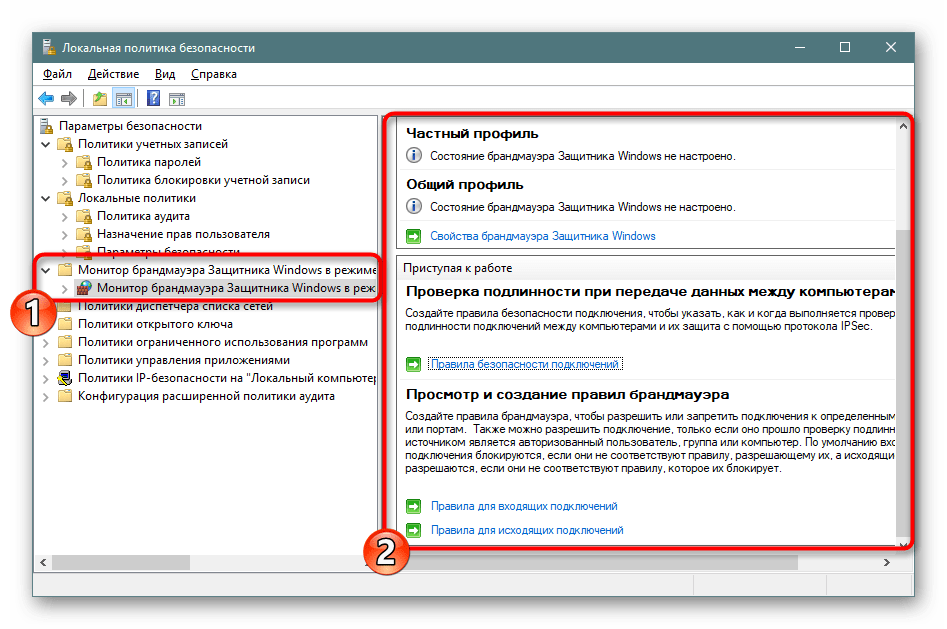

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

«Монитор брандмауэра Защитника Windows в режиме повышенной безопасности» — один из самых сложных разделов «Локальной политики безопасности». Разработчики попытались упростить процесс наладки входящих и исходящих подключений с помощью добавления Мастера настройки, однако начинающие пользователи все равно с трудом разберутся со всеми пунктами, но эти параметры и крайне редко нужны такой группе юзеров. Здесь доступно создание правил для программ, портов или предопределенных соединений. Вы блокируете либо разрешаете подключение, выбрав при этом сеть и группу.

В этом же разделе происходит определение типа безопасности подключения — изоляция, сервер-сервер, туннель или освобождение от проверки подлинности. Останавливаться на всех настройках нет смысла, ведь это пригодится только опытным администраторам, а они в состоянии самостоятельно обеспечить надежность входящих и исходящих соединений.

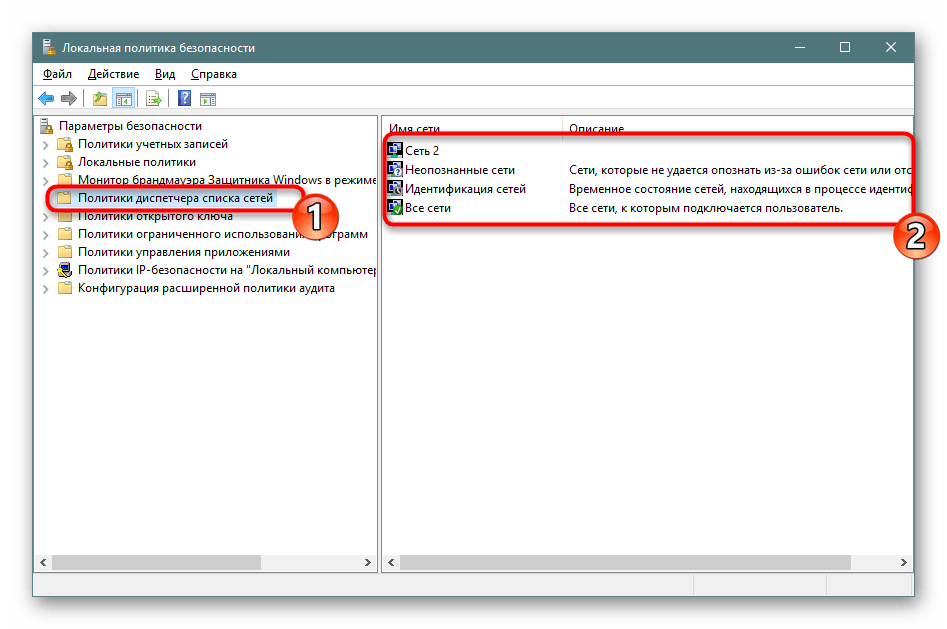

Политики диспетчера списка сетей

Обратите внимание на отдельную директорию «Политики диспетчера списка сетей». Количество отображаемых здесь параметров зависит от активных и доступных интернет-соединений. Например, пункт «Неопознанные сети» или «Идентификация сетей» будет присутствовать всегда, а «Сеть 1», «Сеть 2» и так далее — в зависимости от реализации вашего окружения.

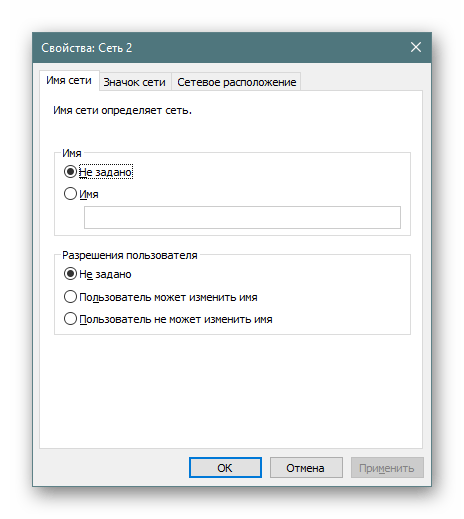

В свойствах вы можете указать имя сети, добавить разрешения для пользователей, установить собственный значок или задать расположение. Все это доступно для каждого параметра и должно применяться отдельно. После выполнения изменений не забывайте их применять и перезагружать компьютер, чтобы они вступали в силу. Иногда может потребоваться и перезагрузка роутера.

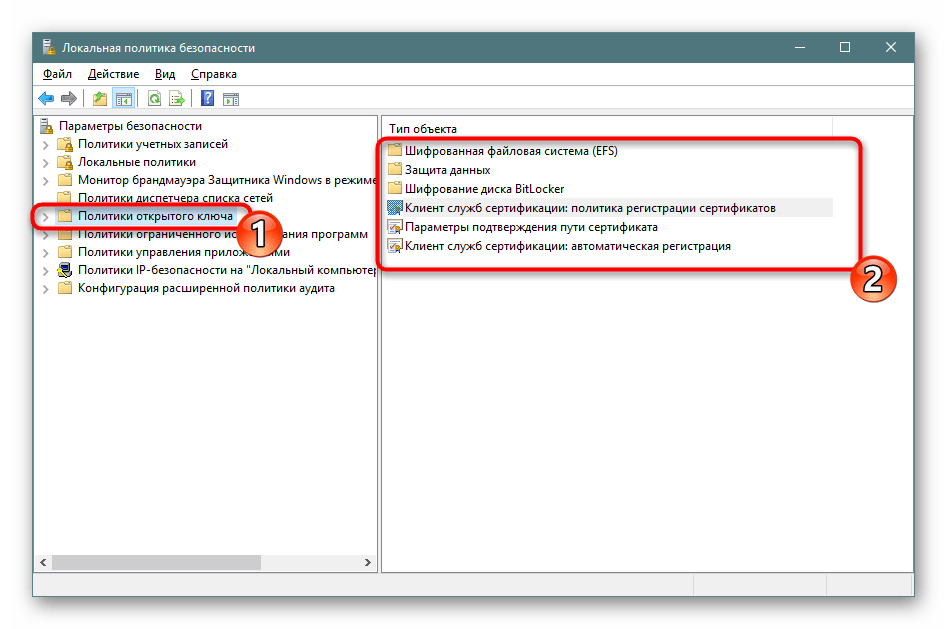

Политики открытого ключа

Полезным раздел «Политики открытого ключа» будет только для тех, кто использует компьютеры на предприятии, где для осуществления криптографических операций или других защищенных манипуляций задействованы открытые ключи и центры спецификаций. Все это позволяет гибко производить контроль доверительных отношений между устройствами, обеспечив стабильную и безопасную сеть. Внесения изменений зависят от активного на предприятии центра доверенности.

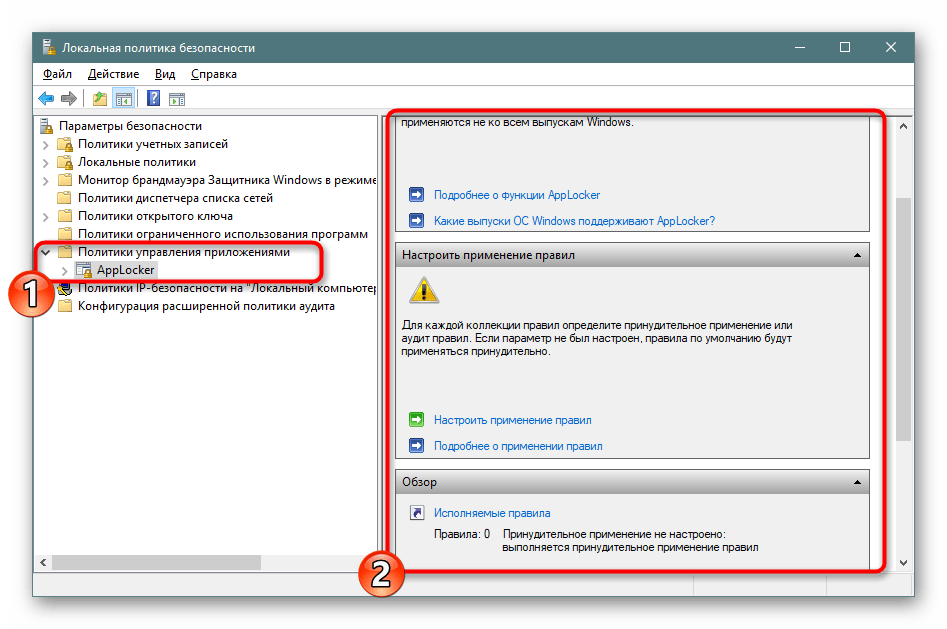

Политики управления приложениями

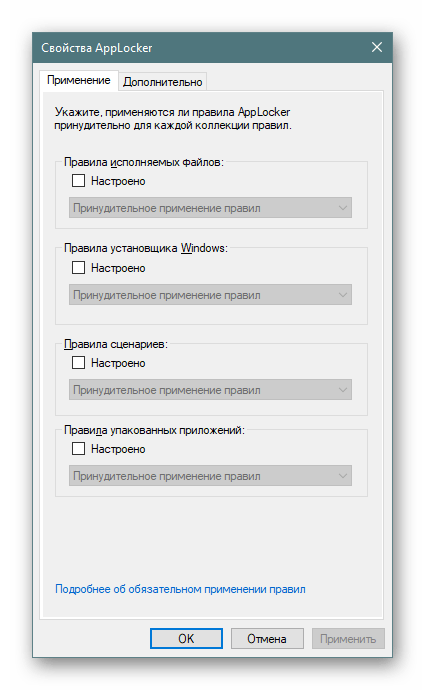

В «Политики управления приложениями» находится инструмент «AppLocker». Он включает в себя множество самых разнообразных функций и настроек, позволяющих регулировать работу с программами на ПК. Например, он позволяет создать правило, ограничивающее запуск всех приложений, кроме указанных, либо установить ограничение на изменение файлов программами, задав отдельные аргументы и исключения. Полную информацию по поводу упомянутого инструмента вы можете получить в официальной документации компании Microsoft, там все расписано максимально детально, с объяснением каждого пункта.

Что же касается меню «Свойства», то здесь применение правил настраивается для коллекций, например, исполняемые файлы, установщик Windows, сценарии и упакованные приложения. Каждое значение может применяться принудительно, в обход другим ограничениям «Локальной политики безопасности».

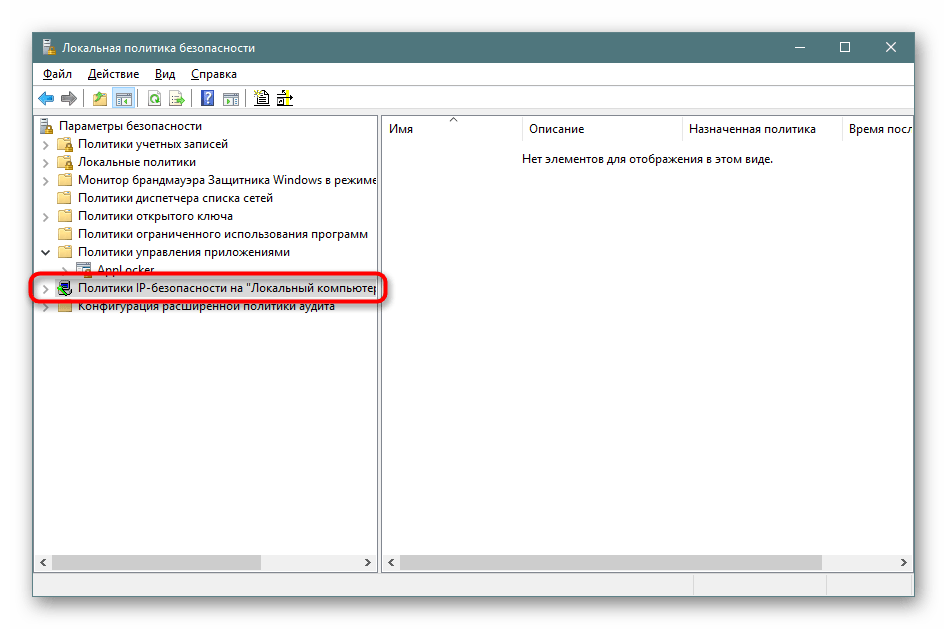

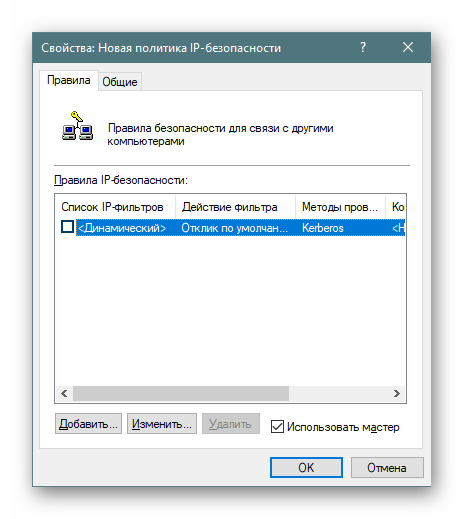

Политики IP-безопасности на «Локальный компьютер»

Настройки в разделе «Политики IP-безопасности на «Локальный компьютер»» имеют некое сходство с теми, что доступны в веб-интерфейсе роутера, например, включение шифрования трафика либо его фильтрация. Пользователь сам создает неограниченное количество правил через встроенный Мастер создания указывает там методы шифрования, ограничения на передачу и прием трафика, а также активирует фильтрацию по IP-адресам (разрешение или запрет на подключение к сети).

На скриншоте ниже вы видите пример одного из таких правил связи с другими компьютерами. Здесь присутствует список IP-фильтров, их действие, методы проверки, конечная точка и тип подключения. Все это задается пользователем вручную, исходя из его потребностей в обеспечении фильтрации передачи и приема трафика с определенных источников.

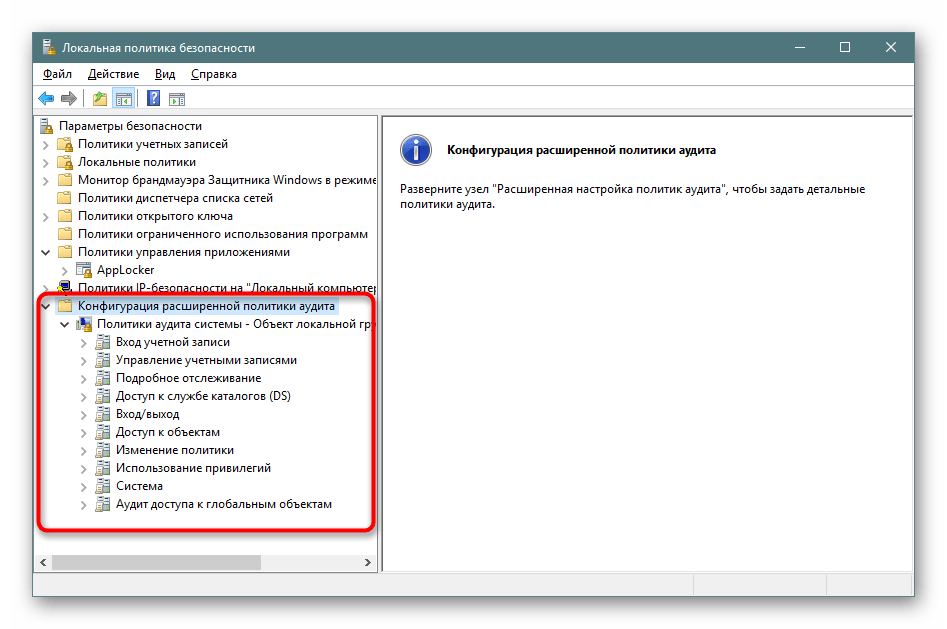

Конфигурация расширенной политики аудита

В одной из предыдущих частей сегодняшней статьи вы уже были ознакомлены с аудитами и их настройкой, однако существуют еще дополнительные параметры, которые вынесены в отдельный раздел. Здесь уже вы видите более обширное действие аудитов — создание/завершение процессов, изменение файловой системы, реестра, политик, управление группами учетных записей пользователей, приложений и многое другое, с чем можете ознакомиться самостоятельно.

Корректировка правил осуществляется точно так же — нужно лишь отметить галочкой «Успех», «Отказ», чтобы запустить процедуру слежения и записи в журнал безопасности.

На этом ознакомление с «Локальной политикой безопасности» в Windows 10 завершено. Как видите, здесь присутствует множество самых полезных параметров, позволяющих организовать хорошую защиту системы. Мы настоятельно советуем перед внесением определенных изменений внимательно изучить описание самого параметра, чтобы понять его принцип работы. Редактирование некоторых правил иногда приводит к серьезным проблемам работы ОС, поэтому делайте все крайне осторожно.

Помимо этой статьи, на сайте еще 12415 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Основы работы с редактором локальной групповой политики в ОС Windows 10

Групповые политики — это параметры, управляющие функционированием системы. Групповая политика упрощает администрирование, предоставляя администраторам централизованный контроль над привилегиями, правами и возможностями пользователей и компьютеров.

Изменять групповые политики можно с помощью Редактора локальной групповой политики.

В редакциях операционной системы Windows 7 Starter, Home Basic и Home Premium редактор локальной групповой политики недоступен. Также он недоступен в редакциях Home Windows 8 и 10.

Групповые политики в Windows 10 позволяют управлять различными штатными средствами системы:

Для настройки параметров в операционной системе MS Windows 10 используется оснастка Редактор локальной групповой политики. Данная оснастка служит для просмотра и редактирования объектов групповой политики (Group Policy Object, GPO), в которых хранятся параметры локальных политик для компьютера и пользователей.

Оснастку Редактор объектов групповой политики можно запустить, например, введя в окне Выполнить, либо в поисковой строке gpedit.msc.

Рис.1 Окно Выполнить

Оснастка Локальная политика безопасности входит в состав оснастки Редактор

Рис.2 Создание ярлыка для оснастки Редактор локальной групповой политики

Чтобы работать с объектами локальной групповой политики, необходимо войти в систему с учетной записью администратора.

Содержание

Структура редактора групповой политики

Оснастка Редактор локальной групповой политики позволяет изменять политики, распространяющиеся как на компьютеры, так и на пользователей.

В панели пространства имен оснастки Редактор локальной групповой политики представлено два узла: Конфигурация компьютера и Конфигурация пользователя.

Узел Конфигурация компьютера содержит параметры политик, определяющих работу компьютера. Эти политики регулируют функционирование операционной системы, определяют права пользователей в системе, работу системных служб и средств безопасности и т. д.

Узел Конфигурация пользователя содержит параметры политик, определяющих работу пользователей.

Рис.3 Редактор локальной групповой политики

Изменение в групповых политиках по умолчанию в операционной системе Windows применяются через полтора часа (90 мин.). За данную настройку опять же отвечает отдельная политика. Частота обновления определяется политикой Интервал обновления групповой политики для компьютеров, которая расположена в узле Конфигурация компьютера > Административные шаблоны > Система > Групповая политика. Интервал указывается в минутах и определяет, как часто компьютер будет предпринимать попытку обновления политик. Рационально уменьшать интервал обновления групповой политики при частом применении изменений.

Рис.4 Настройка частоты обновления политик

Рис.5 Настройка частоты обновления политик

Если необходимо чтобы изменения групповых политик вступили в силу немедленно, можно принудительно применить измененные параметры, которые были внесены в редакторе локальной групповой политики несколькими способами:

Рис.6 Обновление политик в командной строке

С использованием параметра /target можно указать, будет ли это обновление параметров применяться только для пользователя или только для компьютера. Если не указано, обновляются параметры обеих политик.

Рис.7 Обновление политик для пользователя в командной строке

Пример последовательности действий при редактировании определенной политики

Чтобы на примере рассмотреть настройку политик, в данной статье будет описан механизм скрытия всех апплетов Панели управления, кроме определенных. При администрировании рабочей станции иногда бывает целесообразно скрыть для неопытного пользователя большую часть апплетов Панели управления, оставив только необходимые. Для этого:

Рис.8 Редактирование параметра политики Отображать только указанные объекты панели управления

Рис.9 Редактирование параметра политики Отображать только указанные объекты панели управления

Рис.10 Список разрешенных элементов панели управления

Рис.11 Список элементов панели управления до изменения параметра локальной групповой политики

Рис.12 Список элементов панели управления после изменения параметра локальной групповой политики

Изменения, которые вносятся через редактор локальной групповой политики, будут применены для всех учетных записей, зарегистрированных в системе, включая учетную запись администратора, который инициировал изменения.

Чтобы настраивать политики для конкретных пользователей, в операционной системе Windows применяется многоуровневая локальная групповая политика:

Последовательность действий при добавлении объектов групповой политики через консоль управления (Microsoft Management Console, MMC)

Добавление объекта групповой политики первого уровня

Рис.13 Добавление оснастки через консоль управления

Рис.14 Диалоговое окно Добавление и удаление оснасток

Рис.15 Диалоговое окно выбора объекта групповой политики

Добавление объекта групповой политики второго уровня

Рис.16 Настройка объекта групповой политики второго уровня

Добавление объекта групповой политики третьего уровня

Рис.17 Консоль управления

Теперь, используя данную консоль, можно настраивать политики для определенных пользователей.

Параметры политики безопасности

Относится к:

В этой справочной статье описываются общие сценарии, архитектура и процессы для параметров безопасности.

Параметры политики безопасности — это правила, которые администраторы настраивают на компьютере или нескольких устройствах с целью защиты ресурсов на устройстве или сети. Расширение Параметры редактора локальной групповой политики позволяет определять конфигурации безопасности как часть объекта групповой политики (GPO). GPOs связаны с контейнерами Active Directory, такими как сайты, домены или организационные подразделения, и они позволяют управлять настройками безопасности для нескольких устройств с любого устройства, подключенного к домену. Политики параметров безопасности используются в рамках общей реализации системы безопасности, чтобы обеспечить безопасность контроллеров доменов, серверов, клиентов и других ресурсов в организации.

Параметры безопасности могут управлять:

Для управления конфигурациями безопасности для нескольких устройств можно использовать один из следующих вариантов:

Дополнительные сведения об управлении конфигурациями безопасности см. в введении параметров политики безопасности.

Расширение Параметры безопасности редактора локальной групповой политики включает следующие типы политик безопасности:

Политики учетных записей. Эти полицейские службы определяются на устройствах; они влияют на взаимодействие учетных записей пользователей с компьютером или доменом. Политики учетной записи включают следующие типы политик:

Локальные политики. Эти политики применяются к компьютеру и включают следующие типы параметров политики:

Политика аудита. Укажите параметры безопасности, которые контролируют ведение журнала событий безопасности в журнале безопасности на компьютере, и укажите, какие типы событий безопасности необходимо входить в журнал (успех, сбой или оба).

Для устройств Windows 7 и более поздней стадии рекомендуется использовать параметры в соответствии с конфигурацией политики аудита, а не параметры политики аудита в соответствии с локальными политиками.

Назначение прав пользователей. Укажите пользователей или группы, которые имеют права или привилегии логотипа на устройстве

Параметры безопасности. Укажите параметры безопасности компьютера, такие как имена администратора и гостевой учетной записи; доступ к дискетным дискам и дискам CD-ROM; установка драйверов; подсказки logon; и так далее.

Windows Брандмауэр с расширенным обеспечением безопасности. Укажите параметры для защиты устройства в сети с помощью государственного брандмауэра, который позволяет определить, какой сетевой трафик разрешен для прохода между устройством и сетью.

Политики диспетчера списков сети. Укажите параметры, которые можно использовать для настройки различных аспектов перечисления и отображения сетей на одном устройстве или на многих устройствах.

Политики общедоступных ключей. Укажите параметры для управления шифрованием файловой системы, защиты данных и шифрования диска BitLocker в дополнение к определенным путям сертификата и настройкам служб.

Политики ограничения программного обеспечения. Укажите параметры для определения программного обеспечения и управления его возможностью запуска на локальном устройстве, организационном подразделении, домене или сайте.

Политики управления приложениями. Укажите параметры, чтобы контролировать, какие пользователи или группы могут запускать определенные приложения в организации на основе уникальных удостоверений файлов.

Политики безопасности IP на локальном компьютере. Укажите параметры для обеспечения конфиденциальной и безопасной связи через IP-сети с помощью служб криптографической безопасности. IPsec устанавливает доверие и безопасность с исходных IP-адресов на ip-адрес назначения.

Расширенные настройки политики аудита. Укажите параметры, которые контролируют ведение журнала событий безопасности в журнале безопасности на устройстве. Параметры в статье Advanced Audit Policy Configuration обеспечивают более тонкий контроль за действиями, которые необходимо отслеживать, а не настройками политики аудита в соответствии с локальными политиками.

Управление настройками безопасности на основе политики

Расширение службы Параметры групповой политики предоставляет интегрированную инфраструктуру управления на основе политики, которая поможет вам управлять политиками безопасности и применять их.

Вы можете определять и применять политики параметров безопасности для пользователей, групп и сетевых серверов и клиентов с помощью групповой политики и служб домена Active Directory (AD DS). Можно создать группу серверов с одинаковой функциональностью (например, сервер Microsoft Web (IIS), а затем объекты групповой политики можно использовать для применения общих параметров безопасности к группе. Если позже в эту группу будет добавлено больше серверов, многие из общих параметров безопасности будут автоматически применены, что снижает нагрузку на развертывание и администрирование.

Распространенные сценарии использования политик параметров безопасности

Политики параметров безопасности используются для управления следующими аспектами безопасности: политикой учетных записей, локальной политикой, назначением прав пользователей, значениями реестра, списками управления доступом и реестром (ACLs), режимами запуска служб и другими.

В рамках стратегии безопасности можно создавать GPOs с политиками параметров безопасности, настроенными специально для различных ролей в организации, таких как контроллеры домена, файловые серверы, серверы членов, клиенты и так далее.

Можно создать структуру организационного подразделения (OU), которая группировать устройства в соответствии с их ролями. Использование OUs — это лучший метод для разделения определенных требований безопасности для различных ролей в сети. Этот подход также позволяет применять настраиваемые шаблоны безопасности для каждого класса сервера или компьютера. После создания шаблонов безопасности создается новый GPO для каждого из OUs, а затем импортируется шаблон безопасности (.inf file) в новый GPO.

Импорт шаблона безопасности в GPO гарантирует, что все учетные записи, к которым применяется GPO, автоматически получают параметры безопасности шаблона при обновлении параметров групповой политики. На рабочей станции или сервере параметры безопасности обновляются регулярно (со случайным смещением не более 30 минут), и на контроллере домена этот процесс происходит каждые несколько минут, если изменения произошли в любом из применимых параметров GPO. Параметры также обновляются каждые 16 часов независимо от того, произошли ли какие-либо изменения.

Эти параметры обновления различаются между версиями операционной системы и могут быть настроены.

С помощью конфигураций безопасности на основе групповой политики и в сочетании с делегирования администрирования можно обеспечить применение определенных параметров безопасности, прав и поведения на всех серверах и компьютерах в рамках OU. Этот подход упрощает обновление ряда серверов с помощью любых дополнительных изменений, необходимых в будущем.

Зависимости от других технологий операционной системы

Для устройств, которые являются членами домена Windows Server 2008 или более позднего домена, политики параметров безопасности зависят от следующих технологий:

Доменные службы Active Directory (AD DS)

Служба Windows каталогов AD DS хранит сведения о объектах в сети и делает эти сведения доступными администраторам и пользователям. С помощью AD DS можно просматривать и управлять сетевыми объектами в сети из одного расположения, а пользователи могут получать доступ к разрешенным сетевым ресурсам с помощью единого логотипа.

Групповая политика

Инфраструктура в AD DS, которая позволяет на основе каталога управления настройками пользователей и компьютеров на устройствах, работающих Windows Server. С помощью групповой политики можно определить конфигурации для групп пользователей и компьютеров, включая параметры политики, политики на основе реестра, установку программного обеспечения, скрипты, перенаправление папок, службы удаленной установки, обслуживание Internet Explorer и безопасность.

Служба доменных имен (DNS)

Иерархическая система именования, используемая для размещения доменных имен в Интернете и частных сетях TCP/IP. DNS предоставляет службу сопоставления доменных имен DNS с IP-адресами и IP-адресов доменных имен. Это позволяет пользователям, компьютерам и приложениям запрашивать DNS для указания удаленных систем по полностью квалифицированным доменным именам, а не по IP-адресам.

Winlogon

Часть операционной системы Windows, которая обеспечивает интерактивную поддержку логотипов. Winlogon разработана вокруг интерактивной модели логотипа, состоящей из трех компонентов: исполняемого Winlogon, поставщика учетных данных и любого числа сетевых поставщиков.

Настройка

Конфигурация безопасности взаимодействует с процессом установки операционной системы во время чистой установки или обновления из более ранних версий Windows Server.

Менеджер учетных записей безопасности (SAM)

Служба Windows, используемая во время процесса логотипа. SAM поддерживает сведения о учетной записи пользователя, в том числе группы, к которым принадлежит пользователь.

Local Security Authority (LSA)

Защищенная подсистема, которая аутентифизирует и регистрирует пользователей в локальной системе. Кроме того, LSA сохраняет сведения обо всех аспектах локальной безопасности в системе, совместно известной как Местная политика безопасности системы.

Инструментарий управления Windows (WMI)

Особенностью операционной системы Microsoft Windows WMI является реализация корпорацией Майкрософт Web-Based Enterprise Management (WBEM), которая является отраслевой инициативой по разработке стандартной технологии для доступа к сведениям об управлении в корпоративной среде. WMI предоставляет доступ к сведениям об объектах в управляемой среде. С помощью WMI и интерфейса программирования приложений WMI приложения (API) приложения могут запрашивать и вносить изменения в статическую информацию в репозитории общей информационной модели (CIM) и динамической информации, поддерживаемой различными типами поставщиков.

Результативный набор политик (RSoP)

Расширенная инфраструктура групповой политики, использующая WMI для упростить планирование и отлагивание параметров политики. RSoP предоставляет общедоступные методы, которые раскрывают действия расширения групповой политики в ситуации what-if и действия расширения в реальной ситуации. Это позволяет администраторам легко определить сочетание параметров политики, которые применяются к пользователю или устройству или будут применяться к этому пользователю или устройству.

Диспетчер управления службами (SCM)

Используется для настройки режимов запуска службы и безопасности.

Реестр

Используется для настройки значений реестра и безопасности.

Файловая система

Используется для настройки безопасности.

Преобразования файловой системы

Безопасность устанавливается, когда администратор преобразует файловую систему из FAT в NTFS.

Консоль управления Майкрософт (MMC)

Пользовательский интерфейс для средства Параметры безопасности является расширением оснастки редактора локальной групповой политики MMC.

Политики параметров безопасности и групповой политики

Расширение Параметры редактора локальной групповой политики является частью набора средств Диспетчер конфигурации безопасности. Следующие компоненты связаны с безопасностью Параметры: двигатель конфигурации; движок анализа; уровень интерфейса шаблона и базы данных; логика интеграции установки; и secedit.exe командной строки. Движок конфигурации безопасности отвечает за обработку запросов на безопасность редактора конфигурации безопасности для системы, на которой она выполняется. Движок анализа анализирует системную безопасность для данной конфигурации и сохраняет результат. Уровень интерфейса шаблона и базы данных обрабатывает запросы чтения и записи из шаблона или базы данных (для внутреннего хранения). Расширение службы Параметры редактора локальной групповой политики обрабатывает групповую политику с локального или доменного устройства. Логика конфигурации безопасности интегрируется с установкой и управляет системной безопасностью для чистой установки или обновления до более Windows операционной системы. Сведения о безопасности хранятся в шаблонах (.inf files) или в базе данных Secedit.sdb.

На следующей схеме показаны Параметры и связанные функции.

Политики Параметры безопасности и связанные функции

Scesrv.dll

Предоставляет основные функции двигателя безопасности.

Scecli.dll

Предоставляет клиентские интерфейсы в движок конфигурации безопасности и предоставляет данные в resultant Set of Policy (RSoP).

Wsecedit.dll

Расширение Параметры редактора локальной групповой политики. scecli.dll загружается в wsecedit.dll для поддержки пользовательского интерфейса Параметры безопасности.

Gpedit.dll

Привязка редактора локальной групповой политики MMC.

Архитектура Параметры расширения

Расширение Параметры редактора локальной групповой политики является частью средств диспетчера конфигурации безопасности, как показано на следующей схеме.

Архитектура Параметры безопасности

Средства настройки и анализа параметров безопасности включают движок конфигурации безопасности, который предоставляет локальный компьютер (не доменный член) и конфигурацию на основе групповой политики и анализ политик параметров безопасности. Движок конфигурации безопасности также поддерживает создание файлов политики безопасности. Основными функциями двигателя конфигурации безопасности являются scecli.dll и scesrv.dll.

В следующем списке описываются основные функции двигателя конфигурации безопасности и других Параметры связанных компонентов.

scesrv.dll

Scesrv.dll выполняет конфигурацию и анализ различных параметров системы безопасности, вызывая соответствующие API системы, включая LSA, SAM и реестр.

Scesrv.dll предоставляет API, такие как импорт, экспорт, настройка и анализ. Он проверяет, что запрос выполнен по LRPC (Windows XP) и не удается вызвать, если это не так.

Связь между частями расширения Параметры безопасности происходит с помощью следующих методов:

На контроллерах домена scesrv.dll уведомления об изменениях, внесенных в SAM и LSA, которые необходимо синхронизировать между контроллерами домена. Scesrv.dll эти изменения включаются в GPO политики контроллера домена по умолчанию с помощью APIscecli.dll изменения шаблонов. Scesrv.dll также выполняет операции настройки и анализа.

Scecli.dll

Командная версия конфигурации безопасности и анализ пользовательских интерфейсов secedit.exe использует scecli.dll.

Scecli.dll реализует клиентскую расширения для групповой политики.

Scesrv.dll использует scecli.dll для скачивания применимых файлов групповой политики из SYSVOL для применения параметров безопасности групповой политики на локальном устройстве.

Scecli.dll записи применения политики безопасности в WMI (RSoP).

Scesrv.dll политики использует scecli.dll для обновления GPO политики контроллера домена по умолчанию при внесении изменений в SAM и LSA.

Wsecedit.dll

Расширение Параметры редактора объектов групповой политики. Этот инструмент используется для настройки параметров безопасности в объекте групповой политики для сайта, домена или организационного подразделения. Вы также можете использовать Параметры безопасности для импорта шаблонов безопасности в GPO.

Secedit.sdb

Это постоянная база данных системы, используемая для распространения политики, включая таблицу настойчивых параметров для целей отката.

Базы данных пользователей

База данных пользователей — это любая база данных, помимо системной базы данных, созданной администраторами для настройки или анализа безопасности.

. Шаблоны Inf

Процессы и взаимодействия политик параметров безопасности

Для устройства, на котором осуществляется администрирование групповой политики, параметры безопасности обрабатываются совместно с групповой политикой. Не все параметры настраиваются.

Обработка групповой политики

Когда компьютер запускается и пользователь входит в систему, компьютерная политика и политика пользователя применяются в соответствии со следующей последовательностью:

Начинается сеть. Запуск службы удаленной системы вызовов процедур (RPCSS) и нескольких универсальных поставщиков конвенций именования (MUP).

Для устройства получен упорядоченный список объектов групповой политики. Список может зависеть от этих факторов:

Применяется компьютерная политика. Это параметры конфигурации компьютера из собранного списка. Это синхронный процесс по умолчанию и происходит в следующем порядке: локальном, сайте, домене, организационном подразделении, детском организационном подразделении и так далее. Пользовательский интерфейс не отображается во время обработки политик компьютера.

Запускать скрипты. Это скрыто и синхронно по умолчанию; каждый сценарий должен завершиться или выйти из игры до начала следующего. Время по умолчанию — 600 секунд. Для изменения этого поведения можно использовать несколько параметров политики.

Пользователь нажимает CTRL+ALT+DEL, чтобы войти в систему.

После проверки пользователя загружается профиль пользователя; она регулируется фактическими настройками политики.

Для пользователя получен упорядоченный список объектов групповой политики. Список может зависеть от этих факторов:

Применяется политика пользователя. Это параметры под конфигурацией пользователя из собранного списка. Это синхронно по умолчанию и в следующем порядке: локальный, сайт, домен, организационное подразделение, подразделение детской организации и так далее. Пользовательский интерфейс не отображается во время обработки политик пользователей.

Запускать скрипты Logon. Скрипты логотипов на основе групповой политики по умолчанию скрыты и асинхронны. Сценарий объекта пользователя выполняется последним.

Отображается пользовательский интерфейс операционной системы, назначенный групповой политикой.

Хранилище объектов групповой политики

Объект групповой политики (GPO) — виртуальный объект, который определяется глобальным уникальным идентификатором (GUID) и хранится на уровне домена. Сведения о параметре политики GPO хранятся в следующих двух расположениях:

Контейнеры групповой политики в Active Directory.

Контейнер групповой политики — это контейнер Active Directory, содержащий свойства GPO, такие как сведения о версии, состояние GPO, а также список других параметров компонентов.

Шаблоны групповой политики в папке системного объема домена (SYSVOL).

Структура GROUP_POLICY_OBJECT содержит сведения о GPO в списке GPO, в том числе номер версии GPO, указатель на строку, указываемую на часть Active Directory GPO, и указатель на строку, указываемую путь к части файловой системы GPO.

Порядок обработки групповой политики

Параметры групповой политики обрабатываются в следующем порядке:

Объект локальной групповой политики.

Каждое устройство с Windows операционной системой, начиная с Windows XP, имеет точно один объект групповой политики, который хранится локально.

Сайт.

Все объекты групповой политики, связанные с сайтом, обрабатываются далее. Обработка синхронна и в порядке, который вы указываете.

Домен.

Обработка нескольких объектов групповой политики, связанных с доменом, синхронна и в порядке, на который вы хотите.

Организационные подразделения.

Сначала обрабатываются объекты групповой политики, связанные с наиболее высоким уровнем организации в иерархии Active Directory, затем объекты групповой политики, связанные с его детским организационным подразделением, и так далее. Наконец, обрабатываются объекты групповой политики, связанные с организационным подразделением, которое содержит пользователя или устройство.

На уровне каждого организационного подразделения в иерархии Active Directory можно связывать один, многие или никакие объекты групповой политики. Если несколько объектов групповой политики связаны с организационным подразделением, их обработка синхронна и в порядке, который вы указываете.

Этот порядок означает, что сначала обрабатывается локальный объект групповой политики, а объекты групповой политики, связанные с организационным блоком, непосредственным участником которого является компьютер или пользователь, обрабатываются последними, что перезаписывает более ранние объекты групповой политики.

Это порядок обработки по умолчанию, и администраторы могут указывать исключения из этого порядка. Объект групповой политики, связанный с сайтом, доменом или организационным подразделением **** (а не локальным объектом групповой политики), может быть задан в принудительном отношении к этому сайту, домену или организационному подразделению, чтобы ни один из его параметров политики не был переопределен. На любом сайте, домене или организационном подразделении можно выборочно пометить наследование групповой политики как block Inheritance. Однако ссылки на объект групповой политики, установленные для Принудительного, всегда применяются и не могут быть заблокированы. Дополнительные сведения см. в группе Basics — часть 2. Понимание того, какие ГПО применять.

Обработка политик параметров безопасности

В контексте обработки групповой политики политика параметров безопасности обрабатывается в следующем порядке.

Во время обработки групповой политики движок групповой политики определяет, какие политики параметров безопасности применять.

Если политики параметров безопасности существуют в GPO, group Policy вызывает расширение Параметры безопасности на стороне клиента.

Расширение Параметры безопасности загружает политику из соответствующего расположения, например из определенного контроллера домена.

Расширение Параметры безопасности объединяет все политики параметров безопасности в соответствии с правилами приоритета. Обработка идет в соответствии с порядком обработки групповой политики локального, сайта, домена и организационного подразделения (OU), как описано ранее в разделе «Порядок обработки групповой политики». Если для данного устройства действует несколько GPOs и нет конфликтующих политик, политики являются накопительными и объединяются.

В этом примере используется структура Active Directory, показанная на следующем рисунке. Данный компьютер является членом OU2, с которым связан GPO GroupMembershipPolGPO. Этот компьютер также является объектом GPO UserRightsPolGPO, связанного с OU1, выше в иерархии. В этом случае не существует конфликтующих политик, поэтому устройство получает все политики, содержащиеся в интерфейсах UserRightsPolGPO и GroupMembershipPolGPO.

Несколько GPOs и объединение политики безопасности

Выполняемая политика безопасности хранится в базе данных параметров безопасности secedit.sdb. Система безопасности получает файлы шаблонов безопасности и импортирует их в secedit.sdb.

Политики параметров безопасности применяются к устройствам. На следующем рисунке иллюстрируется обработка политик параметров безопасности.

Обработка Параметры политики

Объединение политик безопасности в контроллерах доменов

Политики паролей, Kerberos и некоторые параметры безопасности объединяются только из GPOs, связанных на корневом уровне домена. Это делается для синхронизации этих параметров во всех контроллерах домена в домене. Объединяются следующие параметры безопасности:

Существует другой механизм, который позволяет администраторам вносить изменения в политику безопасности с помощью чистых учетных записей для слияния в GPO доменной политики по умолчанию. Изменения прав пользователей, внесенные с помощью API местного органа безопасности (LSA), фильтруются в GPO политики контроллеров домена по умолчанию.

Особые соображения для контроллеров домена

Если приложение установлено на основном контроллере домена (PDC) с главной ролью операций (также известной как гибкие однообъемные операции или FSMO) и приложение вносит изменения в права пользователей или политику паролей, эти изменения необходимо сообщить, чтобы обеспечить синхронизацию между контроллерами домена. Scesrv.dll получает уведомление о любых изменениях, внесенных в диспетчер учетной записи безопасности (SAM) и LSA, которые необходимо синхронизировать между контроллерами домена, а затем включает изменения в GPO политики контроллера домена по умолчанию с помощью API scecli.dll изменения шаблонов.

При применении параметров безопасности

После редактирования политик параметров безопасности параметры обновляются на компьютерах в организационном подразделении, связанном с объектом групповой политики в следующих экземплярах:

Сохранение политики параметров безопасности

Параметры безопасности могут сохраняться, даже если параметр больше не определен в применяемой политике.

Параметры безопасности могут сохраняться в следующих случаях:

Все параметры, применяемые с помощью локальной политики или объекта групповой политики, хранятся в локальной базе данных на компьютере. Всякий раз, когда параметр безопасности изменен, компьютер сохраняет значение параметра безопасности в локальной базе данных, которая сохраняет историю всех параметров, которые были применены к компьютеру. Если политика сначала определяет параметр безопасности, а затем больше не определяет этот параметр, то параметр берет на себя предыдущее значение в базе данных. Если предыдущее значение не существует в базе данных, то параметр не вернется к чему-либо и остается определенным как есть. Такое поведение иногда называют «татуировка».

Параметры безопасности реестра и файлов будут поддерживать значения, применяемые в групповой политике, до тех пор, пока этот параметр не задастся другим значениям.

Разрешения, необходимые для применения политики

Для того чтобы параметры объекта групповой политики применялись к пользователям или группам и компьютерам, требуется применять разрешения группы и разрешения на чтение.

Фильтрация политики безопасности

По умолчанию все GPOs имеют групповую политику чтения и применения, разрешенные для группы пользователей с проверкой подлинности. Группа пользователей с проверкой подлинности включает как пользователей, так и компьютеры. Политики параметров безопасности основаны на компьютере. Чтобы указать, на каких клиентских компьютерах будет применен объект групповой политики или нет, вы можете запретить им применять групповую политику или читать разрешения на этот объект групповой политики. Изменение этих разрешений позволяет ограничить область GPO определенным набором компьютеров в пределах сайта, домена или OU.

Не используйте фильтрацию политики безопасности на контроллере домена, так как это помешает политике безопасности применяться к ней.

Перенос GPOs, содержащих параметры безопасности

В некоторых ситуациях может потребоваться перенести GPOs из одной доменной среды в другую. Двумя наиболее распространенными сценариями являются перенос тестовой и производственной миграции. Процесс копирования GPO имеет последствия для некоторых типов параметров безопасности.

Данные для одного GPO хранятся в нескольких расположениях и в различных форматах; некоторые данные содержатся в Active Directory, а другие хранятся в совместной службе SYSVOL на контроллерах домена. Некоторые данные политики могут быть допустимы в одном домене, но могут быть недействительными в домене, в который копируется GPO. Например, идентификаторы безопасности (SID), хранимые в параметрах политики безопасности, часто являются конкретными доменами. Поэтому копирование GPOs не так просто, как взять папку и скопировать ее с одного устройства на другое.

В следующих политиках безопасности могут содержаться принципы безопасности, и для успешного перемещения из одного домена в другой может потребоваться дополнительная работа.

Чтобы обеспечить правильное копирование данных, можно использовать консоль управления групповой политикой (GPMC). При переносе GPO из одного домена в другой GPMC гарантирует правильное копирование всех соответствующих данных. GPMC также предлагает таблицы миграции, которые можно использовать для обновления данных, определенных для домена, до новых значений в процессе миграции. GPMC скрывает большую часть сложности, связанные с переносом операций GPO, и предоставляет простые и надежные механизмы для выполнения операций, таких как копирование и резервное копирование GPO.