коды лазерных принтеров на отпечатках

Для чего лазерные принтеры оставляют на бумаге желтые точки? Интересные факты

Не спешите закрывать эту статью, аргументируя это тем, что ваш лазерный принтер уж точно не печатает никаких желтых точек. Если посмотреть на отпечаток под увеличительным стеклом при голубом освещении, с большой долей вероятности можно увидеть едва заметные метки, расположенные на расстоянии 2,5 мм друг от друга. И дело вовсе не в дефекте фотобарабана, износе картриджа или конструктивной недоработке: многие производители намеренно прибегают к этой мере, чтобы… Но обо всем по порядку.

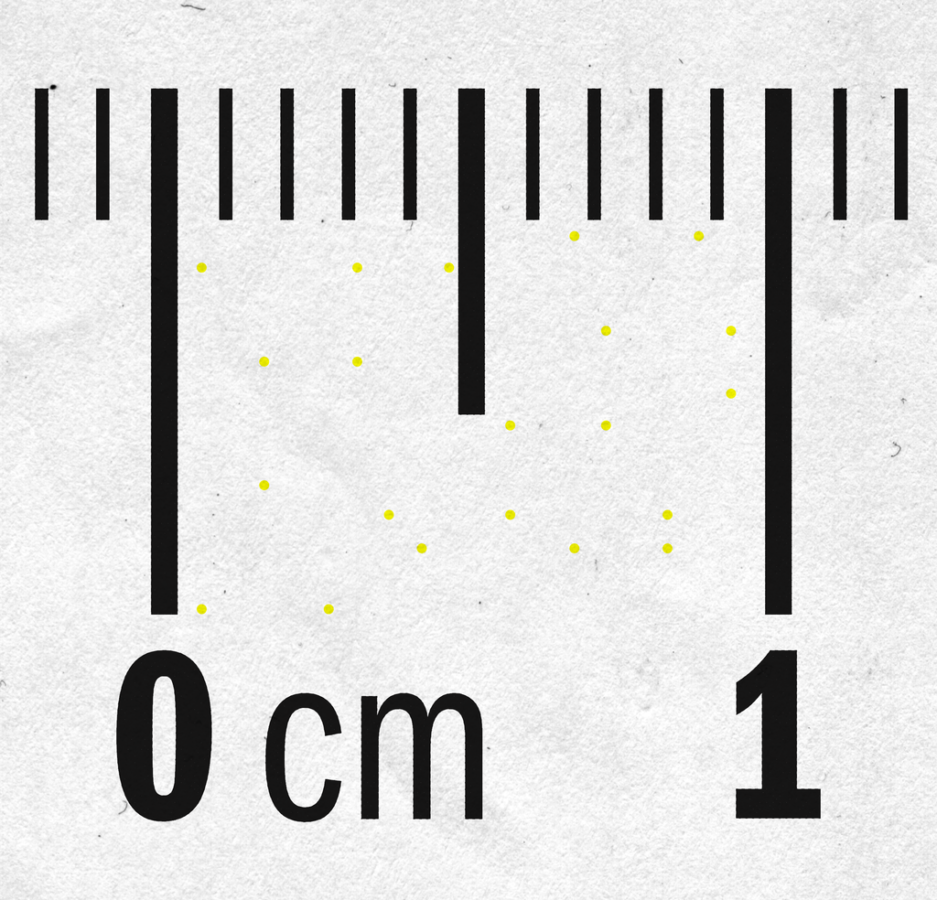

Как выглядят желтые точки на бумаге

В совокупности метки диаметром до 1 мм, выполненные в желто-белой цветовой гамме, занимают меньше тысячной части страницы. Благодаря низкой контрастности они совершенно незаметны невооруженному глазу. Точки располагаются на пересечении невидимых горизонтальных и вертикальных линий – по углам своеобразной сетки. Каждый принтер печатает эти знаки по-разному, зашифровывая серийный номер модели, дату и время печати страницы с точностью до минуты.

Устройство кодирования документов представляет собой миниатюрную микросхему, размещенную внутри корпуса рядом с лазер-сканером. Точки вставляются за считанные доли секунды до нанесения отпечатка на бумагу.

Рассмотреть опознавательные знаки на листе без специального освещения можно, как минимум, при 60-кратном увеличении. Использование светодиодной вспышки голубого цвета позволяет увидеть метки при увеличении в десять раз: последние окрашиваются в черный цвет и хорошо видны на контрастном фоне.

Немного предыстории

Технология нанесения скрытых кодов появилась в США почти сразу после выпуска цветных лазерных принтеров с дорогостоящими оригинальными картриджами. Мощные печатающие устройства могли составить весомую конкуренцию государственному казначейству, выпускающему национальную валюту. Поэтому правительство рьяно начало борьбу с потенциальными фальшивомонетчиками. В награду за старания производители Canon, Epson, HP, Ricoh, Xerox и др., которые пошли навстречу этой идее, получили право реализовывать свою продукцию на международном рынке.

Так государство обрело мощный инструмент борьбы с поддельными купюрами. Обнаружив очередную партию, представители ФБР отправляли ее эксперту, который раскодировал скрытую маркировку. Затем фальшивые денежные знаки поступали к производителю для выяснения номера, даты изготовления и в конечном итоге покупателя аппарата-«виновника» (в то время лазерные модели были прерогативой юридических лиц из-за высокой стоимости).

А что сегодня?

С одной стороны, кодирование информации о печати документов может расцениваться как вторжение в личную жизнь, что противоречит законодательству о свободе информации. Проще говоря, какому владельцу лазерного аппарата понравится, что на каждой копии стоят опознавательные знаки? Но с другой, по уверениям правоохранительных органов, эта информация становится достоянием общественности при единственном условии – совершении преступления.

Не стоит бить тревогу, если пристальное рассмотрение отпечатков не дало результатов: возможно, ваш принтер не относится к числу сверхбдительных. В линейках многих производителей есть и такие потребительские модели. В противном случае просто относитесь более внимательно к тому, какие отпечатки выходят «из-под его пера», и не доверяйте технику незнакомым лицам, которые могут быть нечисты на руку.

Печатающее устройство эксплуатируется ограниченным, хорошо знакомым вам кругом лиц? Бояться нечего. Защитная маркировка никак не отразится на качестве печати, не ускорит необходимость заправки цветного картриджа и никоим образом не помешает вам использовать все возможности современной техники для своих целей.

Специалисты научились обманывать желтые точки, через которые принтеры идентифицируют пользователей

Xakep #269. Реверс-шелл на 237 байт

Эксперты Дрезденского технического университета научились подделывать так называемые «желтые точки». Эти едва различимые метки наносят на бумагу многие цветные лазерные принтеры. Точки являются уникальной «подписью» устройства и помогают установить, где, когда и на каком устройстве был распечатан конкретный документ.

О проблеме желтых точек известно довольно давно, например, об этом оригинальном способе слежки еще в 2005 году предупреждали специалисты Фонда электронных рубежей (Electronic Frontier Foundation). В отчете EFF подробно описано, как именно нужно «читать» такой точечный рисунок, который содержит не только время и дату печати, но и серийный номер устройства.

Именно благодаря желтым точкам в 2017 году задержали 25-летнюю Риалити Лей Виннер (Reality Leigh Winner), сотрудницу компании-подрядчика АНБ Pluribus International Corporation. Женщину обвинили в том, что она передала журналистам секретные данные. Тогда ИБ-специалисты писали, что источник утечки удалось обнаружить так быстро, так как Виннер переслала журналистам копию (скан) отчета, распечатанного на лазерном принтере.

Исследователи из Дрезденского технического университета представили свой доклад на прошлой неделе, во время конференции ACM Workshop on Information Hiding and Multimedia Security, проходившей в Австрии.

Cпециалисты внимательно изучили 1286 документов, распечатанных с помощью принтеров 18 разных производителей. Таким образом им удалость создать алгоритм, выявляющий хорошо известные последовательности точек, а также обнаружить четыре ранее неизвестных кодовых комбинации (48-, 64-, 69- и 98-битные). При этом выяснилось, что устройства Brother, Samsung и Tektronix не снабжают все распечатанные документы «невидимыми» отметками, и ими можно пользоваться спокойно.

Исследователи подчеркивают, что выявление новых комбинаций – это очень важный шаг, ведь при помощи желтых точек во многих странах могут обнаруживать и преследовать активистов, информаторов, журналистов и так далее.

По итогам массового анализа различных принтеров специалисты создали инструментарий DEDA (Dots Extraction, Decoding and Anonymisation), исходные коды которого уже опубликованы на GitHub. С его помощью можно как читать и расшифровывать последовательности желтых точек, оставленные различными принтерами (эта функциональность предназначена для киберкриминалистов), так и обфусцировать их, изменяя «подпись» устройства до неузнаваемости, тем самым анонимизируя полученный в итоге документ. Специальный алгоритм экспертов добавляет в кодовые комбинации новые точки, что делает итоговый результат абсолютно бессмысленным.

Напомню, что это не первый инструмент для борьбы с желтыми точками. После произошедшего с вышеупомянутой Риалити Лей Виннер исследователь Габор Сатмари (Gabor Szathmari) из CryptoAUSTRALIA разработал собственный способ борьбы с желтыми точками. Со своей идеей исследователь обратился к разработчикам проекта PDF Redact Tools, который создан с целью редактирования документов перед публикацией и удаления из них любых метаданных.

Сатмари предложил добавить в PDF Redact Tools код, который будет автоматически конвертировать документы в черно-белый формат, таким образом «обезвреживая» желтые точки. В итоге точки становятся белыми и более не могут быть обнаружены.

Желтые точки, или ваш принтер следит за вами

На первый взгляд, лист бумаги выглядит совершенно невинно, но это нас не обманет:

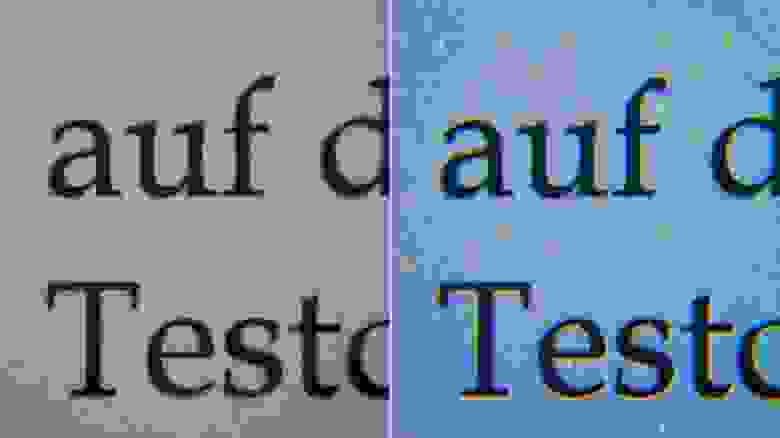

Если присмотреться к нему в отраженном свете или снять в хорошем разрешении, можно увидеть желтые точки, складывающиеся в узор на манер перфокарт (или игры «Жизнь»):

Блоки точек чередуются с пустым пространством в шахматном порядке:

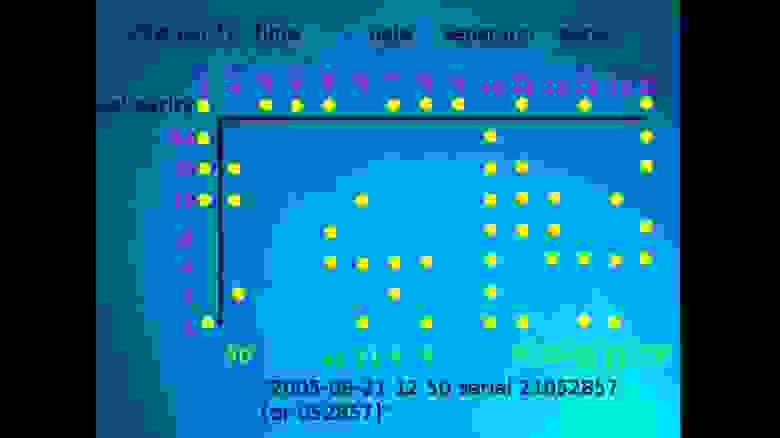

И имеют заданную структуру и назначение:

Верхний ряд отвечает за нечетность в столбцах, левый столбец — за нечетность в строках. Можно заметить, что в моем случае нет ошибок печати или считывания, количества точек в столбцах и строках нечетные.

В столбцах закодированы 7-битные числа, старший бит сверху, младший снизу. В столбцах содержится следующее:

— 1 помечает что-то неизвестное, но постоянное для данного устройства;

— 2-5 кодируют серийный номер устройства;

— 6 является разделителем;

— 7 не используется;

— 8-10 кодируют дату печати;

— 11 и 14 кодируют время печати;

— 12 и 13 не используются.

Таким образом, в моем отпечатке записано следующее, слева направо:

10 1 0 10 27 9 12 0 127 29 24 44 38 21

или «Документ был напечатан в 10:10 27.09.2012 на устройстве с серийным номером 38442429». Время указано точно, но без учета часового пояса. Что характерно, впечатляющей длины девайс в типографии был марки DocuPrint, как и в инструкции Фонда электронного фронтира!

Что это несет для обычных смертных? В первую очередь, знайте, что любой лист, вышедший из вашего цветного принтера практически стопроцентно может вас идентифицировать. А вообще же, как всегда, законопослушному гражданину не нужно ни опасаться скрытых знаков на бумаге, ни даже знать об их наличии (ха-ха). Всем же любопытствующим стоит знать, что полагаться на отсуствие идентификаторов в цифровой технике нельзя никогда. В мире то поймают взломщика, который оставил координаты места съемки в метаданных фотографии, то обнаружат водяные знаки в скриншотах ВоВа. Не расслабляйтесь!

Зачем принтеры ставят невидимые точки на документах

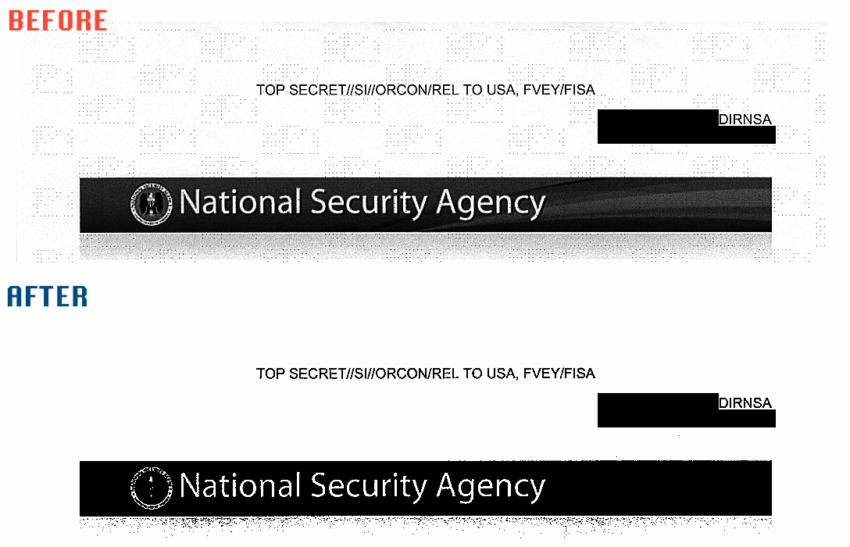

В этой истории есть интересный момент. Агенты ФБР утверждали, что для вычисления источника утечки они тщательно изучили копии документа, предоставленные The Intercept, и якобы «заметили складки, свидетельствующие о том, что страницы были напечатаны и вручную вынесены из защищённого пространства».

Но анализ независимых специалистов из компании Errata Security показал истинную картину. Дело в том, что документ PDF из утечки содержал отсканированные копии бумажных документов очень хорошего качества. Включая точки-маркеры, которые скрыто проставляют принтеры на каждую отпечатанную страницу. Судя по всему, по этим точкам и вычислили Уиннер.

Из судебных показаний ФБР следует, что после задержания Уиннер призналась, что действительно распечатала секретные документы и отправила их по электронной почте в The Intercept. Девушка была не таким опытным пользователем криптографических инструментов, как Эдвард Сноуден, и отправила документы прямо со своего рабочего места.

Вскоре после публикации утечки обвинения против Уиннер были обнародованы.

И вот тогда эксперты обратили пристальное внимание на файлы PDF, которые сейчас находятся в открытом доступе в интернете. Они обнаружили кое-что интересное: жёлтые точки в примерно прямоугольном узоре, который повторяется по всей странице. Едва заметны невооружённым глазом, они создавали закодированный рисунок.

Первый быстрый анализ показал, что по этим точкам можно определить дату и время распечатки документов: 06:20 9 мая 2017 года, по крайней мере, это, вероятно, время на внутренних часах принтера в тот момент. Точки также кодируют серийный номер принтера.

The date in the microdots is 6:20 2017/05/09 from a printer with serial number #5429535218, according to https://t.co/PVVm7AAjlL pic.twitter.com/6BY7Y3MFhL

Эти «микроточки» хорошо известны исследователям безопасности и правозащитникам, которые борются против слежки за гражданами. Многие цветные принтеры добавляют их в документы. В то же время некоторые пользователи даже не знают, что они там есть.

Точки от принтера HP Laserjet, подсвеченные синим цветом (фото: Florian Heise/Wikipedia)

В данном случае ФБР не признала публично, что использовала микроточки для идентификации подозреваемого, и отказалось отвечать на вопросы. Министерство юстиции США, которое опубликовало сведения о предъявленных обвинениях Уиннер, тоже отказалось предоставить дальнейшие разъяснения.

В заявлении The Intercept говорится: «Уиннер предъявлены обвинения, которые не доказаны. То же самое относится и к заявлениям ФБР о том, как они пришли к аресту Уиннер».

По иронии, именно наличие микроточек привлекло особый интерес к секретному документу, которого разведслужбы (вероятно) хотели бы избежать.

Одним из первых их заметил Тед Хан из компании Document Cloud. Он говорит, что при увеличении документа эти точки хорошо заметны. После этого исследователь безопасности Роб Грэм из компании Errata Security опубликовал сообщение в блоге, которое подробно объясняет, как идентифицировать и расшифровать микроточки. На основе их положения на сетке они обозначают определённый час, минуту, дату и число. Получилось 09.07.2017, 6:20 и число 29535218.

На сайте Фонда электронных рубежей (EFF) когда-то был даже инструмент, который помогает расшифровать картинку из микроточек на сетке. EFF ведёт список цветных принтеров, которые участвуют в этой программе и маркируют каждый распечатанный лист бумаги. И список принтеров, которые не ставят жёлтые микроточки (но возможно, они помечают документы каким-то другим, неизвестным образом).

Изображения ниже от EFF демонстрируют, как декодировать микроточки:

Жёлтые точки при увеличении в 60 раз, распечатка принтера Xerox (изображение: Electronic Frontier Foundation/CC BY 3.0)

Точки хорошо заметны освещении синим LED (изображение: Electronic Frontier Foundation/CC BY 3.0)

Для большей ясности здесь точки выделены (изображение: Electronic Frontier Foundation/CC BY 3.0)

Положение точек показывает время и дату распечатки, а также серийный номер устройства (изображение: Electronic Frontier Foundation/CC BY 3.0)

По мнению специалистов EFF, с высокой степенью вероятности все современные коммерческие цветные лазерные принтеры используют тот или иной способ стеганографии для идентификации распечаток. Это не обязательно жёлтые точки. Скорее всего, о некоторых видах секретной маркировки общественности не известно.

Формально эту технологию внедрили для защиты от подделки документов, но на практике она используется в разведке, исследовании происхождения и датировки документов. На самом деле стеганография через микроточки использовалась ещё немецкими разведчиками во Второй мировой войне (см. справку из архива АНБ).

Микроточки внутри этикетки конверта, отправленного немецкими шпионами из Мехико в Лиссабон во время Второй мировой войны (источник: Википедия)

Технологию можно использовать и в мирных, гражданских целях. Компании вроде британской Alpha Dot продают маленькие флаконы с перманентным клеем, который заполнен миниатюрными шариками диаметром 1 мм с номером PIN. Если полиция найдёт какой-то украденный предмет, то этот PIN теоретически доказывает ваше право собственности.

По поводу секретной маркировки документов принтерами давно идут споры. Проблема в том, что производители держат в секрете эту информацию и не уведомляют своих пользователей, которым продают эти принтеры. Отдельные используемые ими технологии стеганографии не известны до сих пор и внедряются с ведома спецслужб.

Некоторые формы текстовой стеганографии вообще не используют специальные символы. Например, известна система «снега», то есть стеганографических пробелов (Steganographic Nature Of Whitespace), когда информация кодируется через незаметные глазу изменения ширины пробелов и отступов между символами и строками текста.

Правозащитные организации считают это нарушением прав человека.

Тем не менее, спецслужбы и разведка сегодня полагаются на эти технологии. Пример с арестом Реалити Уиннер демонстрирует, как ФБР пытается скрыть информацию о методах, которые позволили вычислить информатора и арестовать её.

Как вас могут найти по распечатанному листу

Дело в том, что у большинства принтеров есть свой уникальный след и они намеренно оставляет желтые точки на документах незаметные для невооруженного глаза. Если взять лупу, а лучше микроскоп, то можно найти вот такие маленькие жёлтенькие крапинки, которые легче всего разглядеть, если подсветить бумагу фонариком.

Размещение данных точек не случайно и является одним из видов стеганографии. Так вот эти малюсенькие крапинки содержат на самом деле в себе достаточно много информации, при расшифровке которой становится известна марка, модель, серийный номер принтера, а так же дата печати информации на данном листке.

Википедия говорит, что подтверждено использование данного метода в принтерах, выпускаемых под торговыми марками Brother, Canon, Dell, Epson, Hewlett-Packard, IBM, Konica, Kyocera, Lanier, Lexmark, NRG, Panasonic, Ricoh, Savin, Toshiba, Xerox. Этот метод скрытого нанесения информации являлся частью сотрудничества с правительством, конкурирующими производителями и консорциумом банков, направленного на борьбу с фальшивомонетничеством.

Используется он и по сей день при накрыве фальшивомонетчиков, которые не знают данных «азов»производства принтеров, а так же чекистами при доказательстве, что именно этот человек распечатал ту или иную подделку. Расшифровка жёлтых точек разумеется у всех принтеров разная, в посте только один из примеров. Так что как-то так.

Найдены возможные дубликаты

Баяны

178K поста 11.9K подписчиков

Правила сообщества

Сообщество для постов, которые ранее были на Пикабу.

Интересно, откуда мой Чб лазерник возьмет желтый цвет?

Откуда мой лазерник возьмет лампу О_о я его уже бояться начинаю

ок, Гугл. как сделать шапочку из фольги.

Это характерно для цветных принтеров

А чб лазерник в такое может?

Вы до сих пор считаете, что фальшивомонетчики используют принтеры?

а как еще? не металлические матрицы и печатный пресс же использовать )

Глубокая печать в основном используется ))) Принтеров таких нет.

Глаза после лупы болят, ничего не нашёл.

Не знаю, считать ли это баяном, но тема известная и на Пикабу уже обсуждалась:

ок. в какой части листа точки? ща распечатаю и посмотрю.

Сука, даже принтеры против нас.

Раздай их бомжам. Их посадят в тюрьму. Будешь благодетелем.

Подземной тюрьмой под Петербургом владели экс-сотрудник ФСИН и похититель людей

Владельцами коттеджа с подземной тюрьмой в Ленинградской области в разное время были экс-сотрудник ФСИН и судимый за похищения людей уроженец Кронштадта по фамилии Эскобар. Об этом в понедельник, 19 июля, сообщает 47news.

По данным издания, первым собственником объекта во Всеволожском районе Ленинградской области был экс-капитан оперчасти следственного изолятора №4 ФСИН России Ренат Алмазов. В 2004 году он ушел на пенсию и основал две компании. Одна занималась разборкой и сносом зданий, вторая была охранным предприятием. В 2018 году Алмазов скончался в возрасте 51 года.

Среди владельцев объекта были ряд собственников, которых издание называет номиналами. Еще одним человеком, владевшим объектом, был уроженец Кронштадта по фамилии Мкртычян, судимый за разбойные нападения, вымогательства и похищение человека группой лиц по предварительному сговору. В 2010 году Мкртычян сменил фамилию на Эскобар.

По словам местных жителей, объект был возведен примерно в 2010 году. Некоторое время назад там появлялись сотрудники Следственного комитета России (СКР), которые сфотографировали здание и расспрашивали местных жителей о владельцах территории.

Ранее 19 июля сообщалось, что под Санкт-Петербургом обнаружили частную подземную тюрьму с крематорием. Сооружение находилось на территории заброшенного коттеджного поселка во Всеволожском районе.