код 4625 microsoft windows security auditing

Как найти источник 4625 Event ID в Windows Server 2012

У меня много ошибок аудита с идентификатором 4625 и типом входа 3 в моем журнале событий.

Эта проблема с моего сервера (внутренние службы или приложения)? Или это атака грубой силой? Наконец, как я могу найти источник этих логинов и решить проблему?

Это подробная информация на вкладке Общие:

У меня был такой же тип событий на сервере. Были сотни попыток входа в систему с разными именами пользователей, но не было видно ни идентификатора процесса, ни IP-адреса.

Я почти уверен, что он исходил от RDP-соединений через Интернет без аутентификации на уровне сети.

Идея проста: IDS отслеживает журнал безопасности вашего сервера на наличие подозрительных событий сбоя входа в систему. Затем он мягко блокирует IP-адрес (а), с которого была получена попытка. Вы также можете настроить жесткую блокировку, когда попытки с IP-адресов с программной блокировкой продолжатся.

Случалось ли, что Контроллер домена был закрыт, когда это произошло? Это выглядит очень похоже на сценарий, описанный в этой статье:

Когда Windows входит в состояние выключения, она должна сообщить новым клиентам, пытающимся пройти аутентификацию на контроллере домена, о том, что им нужно связаться с другим контроллером домена. Однако в некоторых случаях контроллер домена отвечает клиенту, что пользователь не существует. Это приведет к повторным ошибкам аутентификации, пока контроллер домена не завершит работу и клиент не будет вынужден переключать контроллеры домена.

Решение, предложенное в этой статье, заключается в остановке службы netlogon на контроллере домена перед выключением сервера. Это делает его недоступным для аутентификаций до его перехода в состояние завершения работы и вынуждает клиента находить новый DC.

Это событие обычно вызывается устаревшими скрытыми учетными данными. Попробуйте это из системы, выдавшей ошибку:

Удалите все элементы, которые появляются в списке сохраненных имен пользователей и паролей. Перезагрузите компьютер.

Код 4625 microsoft windows security auditing

Вопрос

Доброго всем времени суток!

Подскажите, пожалуйста, может кто в курсе.

На сервере Exchange много событий 4625 Аудит отказа.

Начал разбираться откуда ноги растут, выяснилось, что новое событие возникает каждый раз, когда пользователь запускает аутлук.

Событие такого вида:

An account failed to log on.

Account For Which Logon Failed:

Security ID: NULL SID

Account Name: Local user

Account Domain: Workstation

Failure Information:

Failure Reason: Unknown user name or bad password.

Status: 0xC000006D

Sub Status: 0xC0000064

Network Information:

Workstation Name: Workstation

Source Network Address: local_address

Source Port: 58202

При этом аутлук и почта в нем работают нормально, все папки синхронизируются, прием-отправка работают и т.д.

Не понятно, почему в логах сервера локальная учетная запись. В аутлук заведена одна учетка( в данном случае для тестирования), учетка настраивалась через autodiscover, все работает без проблем. В аутлуке на данный момент отключены все надстройки, кроме Microsoft Exchange.

4625(F): учетная запись не смогла войти в систему.

Описание события:

Это событие создает, если попытка логотипа учетной записи не удалась, когда учетная запись уже заблокирована. Он также создает для попытки логотипа, после которой учетная запись была заблокирована.

Он создается на компьютере, на котором была предпринята попытка логона, например, если попытка логона была предпринята на рабочей станции пользователя, то событие будет в журнале на этой рабочей станции.

Это событие создается на контроллерах доменов, серверах членов и рабочих станциях.

Рекомендации см. в Рекомендации мониторинга безопасности для этого события.

XML события:

Необходимые роли сервера: нет.

Минимальная версия ОС: Windows Server 2008, Windows Vista.

Версии события: 0.

Описания полей:

Тема:

Security ID [Type = SID]: SID учетной записи, сообщаемой о сбое логотипа. Средство просмотра событий автоматически пытается разрешить идентификатор безопасности SID и отобразить имя учетной записи. Если идентификатор безопасности разрешить не удается, в событии будут отображены исходные данные.

Идентификатор безопасности (SID) — это уникальное значение переменной длины, используемое для идентификации доверяемого (доверителем безопасности). Каждая учетная запись имеет уникальный идентификатор безопасности, выданный центром сертификации, таким как контроллер домена Active Directory, который хранится в базе данных безопасности. Каждый раз, когда пользователь входит в систему, система получает идентификатор безопасности этого пользователя из базы данных и помещает ее в маркер доступа этого пользователя. Система использует идентификатор безопасности в маркере доступа для идентификации пользователя во всех последующих операциях с Безопасностью Windows. Если идентификатор SID использовался как уникальный идентификатор для пользователя или группы, он не может использоваться повторно для идентификации другого пользователя или группы. Дополнительные сведения о SID см. в разделе Идентификаторы безопасности.

Имя учетной записи [Type = UnicodeString]: имя учетной записи, которая сообщила сведения о сбое логотипа.

Account Domain [Type = UnicodeString]: домен субъекта или имя компьютера. Вот несколько примеров форматов:

Пример имени домена NETBIOS: CONTOSO

Полное имя домена в нижнем регистре: contoso.local

Полное имя домена в верхнем регистре: CONTOSO.LOCAL

Для некоторых известных субъектов безопасности, таких как LOCAL SERVICE или ANONYMOUS LOGON, значение этого поля равно «NT AUTHORITY».

Для учетных записей локальных пользователей это поле будет содержать имя компьютера или устройства, к которым принадлежит эта учетная запись, например: «Win81».

Тип logon [Type = UInt32]— тип выполненного логотипа. «Таблица 11. Windows Типы logon» содержит список возможных значений для этого поля.

Таблица 11: Windows типы логотипов

| Тип входа в систему | Название типа входа | Описание |

|---|---|---|

| 2 | Interactive (Интерактивные) | Пользователь успешно вошел в систему на данном компьютере. |

| 3 | Network | Пользователь или компьютер вошли в систему на данном компьютере через сеть. |

| 4 | Batch | Пакетный тип входа используется пакетными серверами, исполнение процессов на которых производится по поручению пользователя, но без его прямого вмешательства. |

| 5 | Обслуживание | Служба была запущена диспетчером служб. |

| 7 | Unlock | Эта рабочая станция была разблокирована. |

| 8 | NetworkClearText | Пользователь вошел в систему на данном компьютере через сеть. Пароль пользователя передан в пакет проверки подлинности в нехешированной форме. Встроенная проверка подлинности упаковывает все хешированные учетные записи перед их отправкой через сеть. Учетные данные не передаются через сеть открытым текстом. |

| 9 | NewCredentials | Инициатор вызова клонировал свой текущий маркер и указал новые учетные данные для исходящих соединений. Новый сеанс входа в систему имеет то же самое локальное удостоверение, но использует другие учетные данные для других сетевых соединений. |

| 10 | RemoteInteractive | Пользователь выполнил вход в систему на этом компьютере через службы терминалов или удаленного рабочего стола. |

| 11 | CachedInteractive | Пользователь выполнил вход в систему на этом компьютере с сетевыми учетными данными, которые хранились локально на компьютере. Контроллер домена не использовался для проверки учетных данных. |

Учетная запись, для которой не удалось использовать logon:

Security ID [Type = SID]: SID учетной записи, указанной в попытке логотипа. Средство просмотра событий автоматически пытается разрешить идентификатор безопасности SID и отобразить имя учетной записи. Если идентификатор безопасности разрешить не удается, в событии будут отображены исходные данные.

Идентификатор безопасности (SID) — это уникальное значение переменной длины, используемое для идентификации доверяемого (доверителем безопасности). Каждая учетная запись имеет уникальный идентификатор безопасности, выданный центром сертификации, таким как контроллер домена Active Directory, который хранится в базе данных безопасности. Каждый раз, когда пользователь входит в систему, система получает идентификатор безопасности этого пользователя из базы данных и помещает ее в маркер доступа этого пользователя. Система использует идентификатор безопасности в маркере доступа для идентификации пользователя во всех последующих операциях с Безопасностью Windows. Если идентификатор SID использовался как уникальный идентификатор для пользователя или группы, он не может использоваться повторно для идентификации другого пользователя или группы. Дополнительные сведения о SID см. в разделе Идентификаторы безопасности.

Имя учетной записи [Type = UnicodeString]: имя учетной записи, указанной в попытке логотипа.

Домен учетной записи [Type = UnicodeString]: домен или имя компьютера. Вот несколько примеров форматов:

Пример имени домена NETBIOS: CONTOSO

Полное имя домена в нижнем регистре: contoso.local

Полное имя домена в верхнем регистре: CONTOSO.LOCAL

Для некоторых известных субъектов безопасности, таких как LOCAL SERVICE или ANONYMOUS LOGON, значение этого поля равно «NT AUTHORITY».

Для учетных записей локальных пользователей это поле будет содержать имя компьютера или устройства, к которым принадлежит эта учетная запись, например: «Win81».

Logon ID [Type = HexInt64]: шестнадцатеричное значение, которое может помочь сопоставить это событие с недавними событиями содержащими тот же идентификатор входа, например: “4624: Учетная запись успешно вошла в систему.”

Сведения о сбоях:

Причина отказа [Type = UnicodeString]: текстовое объяснение значения поля Status. Для этого события обычно используется значение «Учетная записьзаблокирована».

Состояние [Type = HexInt32]: причина сбой logon. Для этого события обычно используетсязначение «0xC0000234». Наиболее распространенные коды состояния перечислены в таблице 12. Windows коды состояния логотипа.

Таблица 12: Windows коды состояния логотипа.

| Код состояния\sub-status | Описание |

|---|---|

| 0XC000005E | В настоящее время нет серверов с логотипами, доступных для обслуживания запроса на логотип. |

| 0xC0000064 | Логотип пользователя с ошибкой или плохой учетной записью пользователя |

| 0xC000006A | Логотип пользователя с ошибкой или плохим паролем |

| 0XC000006D | Причиной является либо плохое имя пользователя, либо сведения о проверке подлинности |

| 0XC000006E | Указывает, что указанные имена пользователей и сведения о проверке подлинности допустимы, но некоторые ограничения учетных записей пользователей препятствуют успешной проверке подлинности (например, ограничения по времени). |

| 0xC000006F | Логотип пользователя за пределами разрешенных часов |

| 0xC0000070 | Логотип пользователя с несанкционированной рабочей станции |

| 0xC0000071 | Логос пользователя с истекшим паролем |

| 0xC0000072 | Логотип пользователя для учетной записи, отключенной администратором |

| 0XC00000DC | Указывает, что сервер Sam Server оказался в неправильном состоянии для выполнения нужной операции. |

| 0XC0000133 | Слишком далеко не синхронизируются часы между DC и другим компьютером |

| 0XC000015B | Пользователю не был предоставлен запрашиваемого типа логотипа (также называемого правойэмблемой) на этом компьютере |

| 0XC000018C | Запрос logon не удалось, так как связь доверия между основным доменом и доверенным доменом не удалось. |

| 0XC0000192 | Была предпринята попытка логотипа, но служба Netlogon не была запущена. |

| 0xC0000193 | Логотип пользователя с просроченной учетной записью |

| 0XC0000224 | Пользователь должен изменить пароль в следующем логотипе |

| 0XC0000225 | Очевидно, ошибка в Windows, а не риск |

| 0xC0000234 | Логотип пользователя с заблокированной учетной записью |

| 0XC00002EE | Причина отказа: ошибка произошла во время Logon |

| 0XC0000413 | Отказ от логона. Компьютер, на который вы вошел, защищен брандмауэром проверки подлинности. Указанной учетной записи не разрешается проверка подлинности на компьютере. |

| 0x0 | Состояние ОК. |

Чтобы увидеть значение других кодов состояния или подштатных кодов, можно также проверить код состояния в файле ntstatus.h главы окна в Windows SDK.

Сведения о процессе:

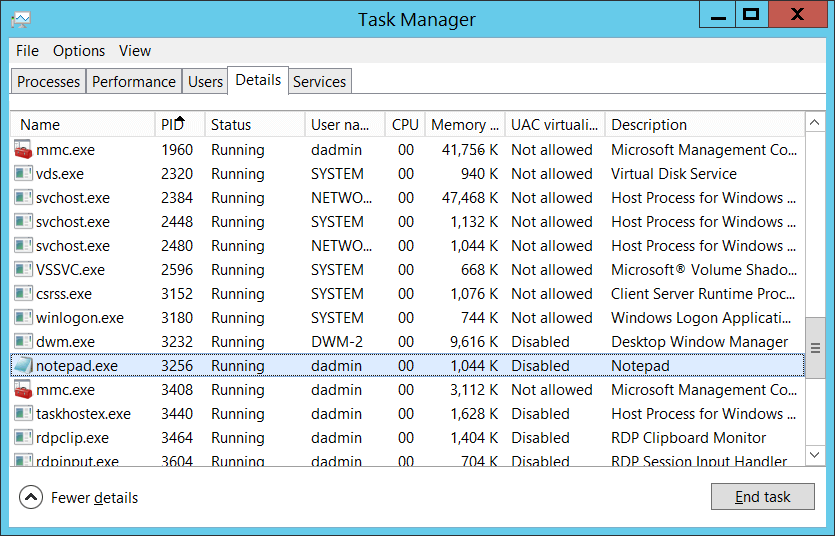

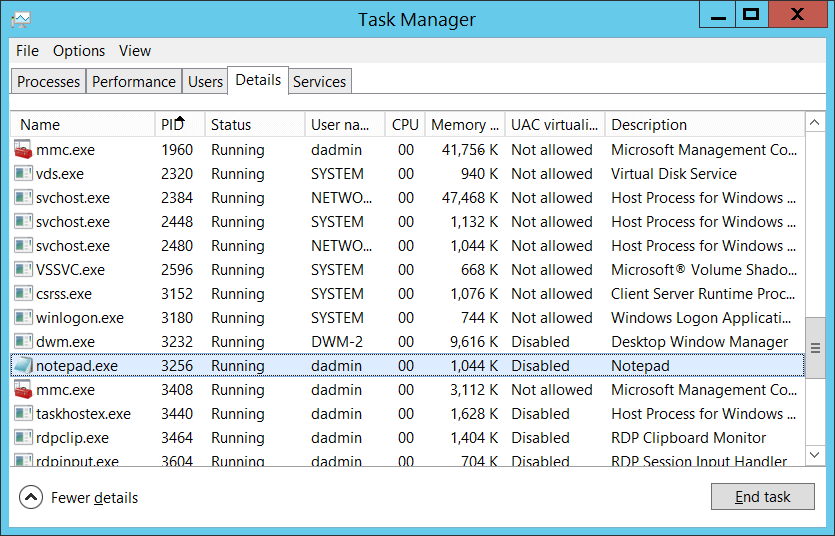

Caller Process ID [Type = Pointer]: hexadecimal Process ID of the process that attempted the logon. ИД процесса (PID) — это число, которое операционная система использует для идентификации активного процесса уникальным образом. Узнать значение PID для определенного процесса можно, например, в диспетчере задач (вкладка «Подробности», столбец «ИД процесса»):

Если преобразовать шестнадцатеричное значение в десятичное, можно сравнить его со значениями в диспетчере задач.

Кроме того, можно сопоставить этот ИД процесса с ИД процесса в других событиях, например в событии «4688: создан процесс» Информация о процессе\ ИД нового процесса.

Имя процесса вызова [Тип = UnicodeString]: полный путь и имя исполняемого для процесса.

Сведения о сети:

Имя рабочей станции [Type = UnicodeString]: имя машины, с которого была выполнена попытка логотипа.

Исходный сетевой адрес [Type = UnicodeString]: IP-адрес компьютера, с которого была выполнена попытка логотипа.

Адрес IPv6 или ::ffff:IPv4 адреса клиента.

::1 или 127.0.0.1 означает localhost.

Исходный порт [Type = UnicodeString]: исходный порт, который использовался для попытки логотипа с удаленного компьютера.

Подробные сведения о проверке подлинности:

Logon Process [Type = UnicodeString]: имя доверенного процесса логотипа, который использовался для попытки логотипа. Дополнительные сведения см. в описании события»4611:доверенный процесс логона, зарегистрированный в локальном органе безопасности».

Пакет проверки подлинности [Type = UnicodeString]: имя пакета проверки подлинности, который использовался для процесса проверки подлинности логотипа. Пакеты по умолчанию, загруженные на запуск LSA, расположены в ключе реестра HKLM\SYSTEM\CurrentControlSet\Control\Lsa\OSConfig. Другие пакеты можно загрузить во время запуска. При загрузке нового пакета регистрируется событие»4610:пакет проверки подлинности, загруженный местным органом безопасности» (как правило, для NTLM) или»4622:пакет безопасности был загружен местным органом безопасности» (обычно для Kerberos), чтобы указать, что новый пакет был загружен вместе с именем пакета. Наиболее распространенные пакеты проверки подлинности:

NTLM — проверка подлинности семейства NTLM

Kerberos — проверка подлинности Kerberos.

Согласование — пакет безопасности Negotiate выбирает между протоколами Kerberos и NTLM. Согласование выбирает Kerberos, если она не может быть использована одной из систем, участвующих в проверке подлинности или вызываемого приложения не предоставили достаточно информации для использования Kerberos.

Transited Services [Type = UnicodeString] [Kerberos-only]: список передаваемых служб. Передаваемые службы заполняются, если логотип был результатом процесса логотипа S4U (Service For User). S4U — это расширение Майкрософт до протокола Kerberos, позволяя службе приложений получать билет на службу Kerberos от имени пользователя — чаще всего это делается на интерфейсной веб-сайте для доступа к внутреннему ресурсу от имени пользователя. Дополнительные сведения о S4U см. в https://msdn.microsoft.com/library/cc246072.aspx

Имя пакета (только для NTLM) [Type = UnicodeString]: имя подпакета lan Manager (имя протоколасемейства NTLM), которое использовалось во время попытки логотипа. Возможные значения:

Заполняется только в том случае, если «Пакет проверки подлинности» = «NTLM».

Длина ключа [Тип = UInt32]: длина ключа безопасности сеанса NTLM. Как правило, она имеет длину 128 битов или 56 битов. Этот параметр всегда 0, если «Пакет проверки подлинности» = «Kerberos», так как он не применим к протоколу Kerberos. Это поле также будет иметь значение «0», если kerberos был согласован с помощью пакета проверки подлинности Negotiate.

Рекомендации по контролю безопасности

Для 4625 (F): учетная запись не смогла войти в систему.

В этом событии также см. рекомендации по мониторингу безопасности для многих событий аудита.

Если у вас есть заранее определенное «Имяпроцесса» для процесса, о чем сообщалось в этом событии, отслеживайте все события с помощью «Имяпроцесса», не равного вашему определенному значению.

Вы можете отслеживать, не находится ли «Имяпроцесса» в стандартной папке (например, не в System32 или Program Files) или в ограниченной папке (например, **** Временные файлы Интернета).

Если у вас есть заранее определенный список ограниченных подстройок или слов в именах процессов (например,«mimikatz» или** «cain.exe»), **проверьте эти подстройки в «Имяпроцесса».

Если Subject\Account Name — это имя учетной записи службы или учетной записи пользователя, может быть полезно узнать, разрешена ли эта учетная запись (или ожидается) запрашивать логос для учетной записи, для которой не удалось использовать logon\Security ID.

Чтобы отслеживать несоответствие между типом логотипа и используемой учетной записью (например, если тип Logon 4-Batch или 5-Service используется членом административной группы домена), в этом событии отслеживайте тип Logon Type.

Если у вас есть домен высокой стоимости или локализованная учетная запись, для которой необходимо отслеживать каждую блокировку, отслеживайте все события 4625 с помощью «Subject\Security ID», соответствующего учетной записи.

Рекомендуется следить за всеми событиями 4625 для локальных учетных записей, так как эти учетные записи обычно не должны быть заблокированы. Мониторинг особенно важен для критически важных серверов, административных рабочих станций и других ценных активов.

Рекомендуется следить за всеми событиями 4625 для учетных записей служб, так как эти учетные записи не должны быть заблокированы или не должны функционировать. Мониторинг особенно актуален для критически важных серверов, административных рабочих станций и других ценных активов.

Если ваша организация ограничивает логотипы следующими способами, вы можете использовать это событие для мониторинга соответствующим образом:

Если «Account For Which Logon failed \Security ID» никогда не следует использовать для входа из определенного имени Network Information\Workstation.

Если определенная учетная запись, например учетная запись службы, должна использоваться только из внутреннего списка IP-адресов (или другого списка IP-адресов). В этом случае можно отслеживать сетевой сетевой адрес и сравнивать сетевой адрес со списком IP-адресов.

Если в организации всегда используется определенная версия NTLM. В этом случае вы можете использовать это событие для мониторинга имени пакета (только для NTLM), например для поиска событий, в которых только имя пакета (только NTLM) не равно NTLM V2.

Если NTLM не используется в организации или не должна использоваться определенной учетной записью (New Logon\Security ID). В этом случае отслеживайте все события, в которых пакет проверки подлинности является NTLM.

Если пакет проверки подлинности — это NTLM. В этом случае **** монитор для длины ключа не равен 128, так как все Windows операционные системы, начиная с Windows 2000, поддерживают 128-битную длину ключа.

Если Logon Process не из списка доверенных процессов логона.

Мониторинг всех событий с полями и значениями в следующей таблице:

4625(F): An account failed to log on.

Event Description:

This event generates if an account logon attempt failed when the account was already locked out. It also generates for a logon attempt after which the account was locked out.

It generates on the computer where logon attempt was made, for example, if logon attempt was made on user’s workstation, then event will be logged on this workstation.

This event generates on domain controllers, member servers, and workstations.

For recommendations, see Security Monitoring Recommendations for this event.

Event XML:

Required Server Roles: None.

Minimum OS Version: Windows Server 2008, Windows Vista.

Event Versions: 0.

Field Descriptions:

Subject:

Security ID [Type = SID]: SID of account that reported information about logon failure. Event Viewer automatically tries to resolve SIDs and show the account name. If the SID cannot be resolved, you will see the source data in the event.

A security identifier (SID) is a unique value of variable length used to identify a trustee (security principal). Each account has a unique SID that is issued by an authority, such as an Active Directory domain controller, and stored in a security database. Each time a user logs on, the system retrieves the SID for that user from the database and places it in the access token for that user. The system uses the SID in the access token to identify the user in all subsequent interactions with Windows security. When a SID has been used as the unique identifier for a user or group, it cannot ever be used again to identify another user or group. For more information about SIDs, see Security identifiers.

Account Name [Type = UnicodeString]: the name of the account that reported information about logon failure.

Account Domain [Type = UnicodeString]: subject’s domain or computer name. Here are some examples of formats:

Domain NETBIOS name example: CONTOSO

Lowercase full domain name: contoso.local

Uppercase full domain name: CONTOSO.LOCAL

For some well-known security principals, such as LOCAL SERVICE or ANONYMOUS LOGON, the value of this field is “NT AUTHORITY”.

For local user accounts, this field will contain the name of the computer or device that this account belongs to, for example: “Win81”.

Logon Type [Type = UInt32]: the type of logon that was performed. “Table 11. Windows Logon Types” contains the list of possible values for this field.

Table 11: Windows Logon Types

| Logon Type | Logon Title | Description |

|---|---|---|

| 2 | Interactive | A user logged on to this computer. |

| 3 | Network | A user or computer logged on to this computer from the network. |

| 4 | Batch | Batch logon type is used by batch servers, where processes may be executing on behalf of a user without their direct intervention. |

| 5 | Service | A service was started by the Service Control Manager. |

| 7 | Unlock | This workstation was unlocked. |

| 8 | NetworkCleartext | A user logged on to this computer from the network. The user’s password was passed to the authentication package in its unhashed form. The built-in authentication packages all hash credentials before sending them across the network. The credentials do not traverse the network in plaintext (also called cleartext). |

| 9 | NewCredentials | A caller cloned its current token and specified new credentials for outbound connections. The new logon session has the same local identity, but uses different credentials for other network connections. |

| 10 | RemoteInteractive | A user logged on to this computer remotely using Terminal Services or Remote Desktop. |

| 11 | CachedInteractive | A user logged on to this computer with network credentials that were stored locally on the computer. The domain controller was not contacted to verify the credentials. |

Account For Which Logon Failed:

Security ID [Type = SID]: SID of the account that was specified in the logon attempt. Event Viewer automatically tries to resolve SIDs and show the account name. If the SID cannot be resolved, you will see the source data in the event.

A security identifier (SID) is a unique value of variable length used to identify a trustee (security principal). Each account has a unique SID that is issued by an authority, such as an Active Directory domain controller, and stored in a security database. Each time a user logs on, the system retrieves the SID for that user from the database and places it in the access token for that user. The system uses the SID in the access token to identify the user in all subsequent interactions with Windows security. When a SID has been used as the unique identifier for a user or group, it cannot ever be used again to identify another user or group. For more information about SIDs, see Security identifiers.

Account Name [Type = UnicodeString]: the name of the account that was specified in the logon attempt.

Account Domain [Type = UnicodeString]: domain or computer name. Here are some examples of formats:

Domain NETBIOS name example: CONTOSO

Lowercase full domain name: contoso.local

Uppercase full domain name: CONTOSO.LOCAL

For some well-known security principals, such as LOCAL SERVICE or ANONYMOUS LOGON, the value of this field is “NT AUTHORITY”.

For local user accounts, this field will contain the name of the computer or device that this account belongs to, for example: “Win81”.

Logon ID [Type = HexInt64]: hexadecimal value that can help you correlate this event with recent events that might contain the same Logon ID, for example, “4624: An account was successfully logged on.”

Failure Information:

Failure Reason [Type = UnicodeString]: textual explanation of Status field value. For this event, it typically has “Account locked out” value.

Status [Type = HexInt32]: the reason why logon failed. For this event, it typically has “0xC0000234” value. The most common status codes are listed in Table 12. Windows logon status codes.

Table 12: Windows logon status codes.

| Status\Sub-Status Code | Description |

|---|---|

| 0XC000005E | There are currently no logon servers available to service the logon request. |

| 0xC0000064 | User logon with misspelled or bad user account |

| 0xC000006A | User logon with misspelled or bad password |

| 0XC000006D | The cause is either a bad username or authentication information |

| 0XC000006E | Indicates a referenced user name and authentication information are valid, but some user account restriction has prevented successful authentication (such as time-of-day restrictions). |

| 0xC000006F | User logon outside authorized hours |

| 0xC0000070 | User logon from unauthorized workstation |

| 0xC0000071 | User logon with expired password |

| 0xC0000072 | User logon to account disabled by administrator |

| 0XC00000DC | Indicates the Sam Server was in the wrong state to perform the desired operation. |

| 0XC0000133 | Clocks between DC and other computer too far out of sync |

| 0XC000015B | The user has not been granted the requested logon type (also called the logon right) at this machine |

| 0XC000018C | The logon request failed because the trust relationship between the primary domain and the trusted domain failed. |

| 0XC0000192 | An attempt was made to logon, but the Netlogon service was not started. |

| 0xC0000193 | User logon with expired account |

| 0XC0000224 | User is required to change password at next logon |

| 0XC0000225 | Evidently a bug in Windows and not a risk |

| 0xC0000234 | User logon with account locked |

| 0XC00002EE | Failure Reason: An Error occurred during Logon |

| 0XC0000413 | Logon Failure: The machine you are logging on to is protected by an authentication firewall. The specified account is not allowed to authenticate to the machine. |

| 0x0 | Status OK. |

To see the meaning of other status or substatus codes, you might also check for status code in the Window header file ntstatus.h in Windows SDK.

Process Information:

Caller Process ID [Type = Pointer]: hexadecimal Process ID of the process that attempted the logon. Process ID (PID) is a number used by the operating system to uniquely identify an active process. To see the PID for a specific process you can, for example, use Task Manager (Details tab, PID column):

If you convert the hexadecimal value to decimal, you can compare it to the values in Task Manager.

You can also correlate this process ID with a process ID in other events, for example, “4688: A new process has been created” Process Information\New Process ID.

Caller Process Name [Type = UnicodeString]: full path and the name of the executable for the process.

Network Information:

Workstation Name [Type = UnicodeString]: machine name from which logon attempt was performed.

Source Network Address [Type = UnicodeString]: IP address of machine from which logon attempt was performed.

IPv6 address or ::ffff:IPv4 address of a client.

::1 or 127.0.0.1 means localhost.

Source Port [Type = UnicodeString]: source port that was used for logon attempt from remote machine.

Detailed Authentication Information:

Logon Process [Type = UnicodeString]: the name of the trusted logon process that was used for the logon attempt. See event “4611: A trusted logon process has been registered with the Local Security Authority” description for more information.

Authentication Package [Type = UnicodeString]: The name of the authentication package that was used for the logon authentication process. Default packages loaded on LSA startup are located in “HKLM\SYSTEM\CurrentControlSet\Control\Lsa\OSConfig” registry key. Other packages can be loaded at runtime. When a new package is loaded a “4610: An authentication package has been loaded by the Local Security Authority” (typically for NTLM) or “4622: A security package has been loaded by the Local Security Authority” (typically for Kerberos) event is logged to indicate that a new package has been loaded along with the package name. The most common authentication packages are:

NTLM – NTLM-family Authentication

Kerberos – Kerberos authentication.

Negotiate – the Negotiate security package selects between Kerberos and NTLM protocols. Negotiate selects Kerberos unless it cannot be used by one of the systems involved in the authentication or the calling application did not provide sufficient information to use Kerberos.

Transited Services [Type = UnicodeString] [Kerberos-only]: the list of transmitted services. Transmitted services are populated if the logon was a result of a S4U (Service For User) logon process. S4U is a Microsoft extension to the Kerberos Protocol to allow an application service to obtain a Kerberos service ticket on behalf of a user – most commonly done by a front-end website to access an internal resource on behalf of a user. For more information about S4U, see https://msdn.microsoft.com/library/cc246072.aspx

Package Name (NTLM only) [Type = UnicodeString]: The name of the LAN Manager subpackage (NTLM-family protocol name) that was used during the logon attempt. Possible values are:

Only populated if “Authentication Package” = “NTLM”.

Key Length [Type = UInt32]: the length of NTLM Session Security key. Typically, it has a length of 128 bits or 56 bits. This parameter is always 0 if «Authentication Package» = «Kerberos», because it is not applicable for Kerberos protocol. This field will also have “0” value if Kerberos was negotiated using Negotiate authentication package.

Security Monitoring Recommendations

For 4625(F): An account failed to log on.

If you have a pre-defined “Process Name” for the process reported in this event, monitor all events with “Process Name” not equal to your defined value.

You can monitor to see if “Process Name” is not in a standard folder (for example, not in System32 or Program Files) or is in a restricted folder (for example, Temporary Internet Files).

If you have a pre-defined list of restricted substrings or words in process names (for example, “mimikatz” or “cain.exe”), check for these substrings in “Process Name.”

If Subject\Account Name is a name of service account or user account, it may be useful to investigate whether that account is allowed (or expected) to request logon for Account For Which Logon Failed\Security ID.

To monitor for a mismatch between the logon type and the account that uses it (for example, if Logon Type 4-Batch or 5-Service is used by a member of a domain administrative group), monitor Logon Type in this event.

If you have a high-value domain or local account for which you need to monitor every lockout, monitor all 4625 events with the “Subject\Security ID” that corresponds to the account.

We recommend monitoring all 4625 events for local accounts, because these accounts typically should not be locked out. Monitoring is especially relevant for critical servers, administrative workstations, and other high-value assets.

We recommend monitoring all 4625 events for service accounts, because these accounts should not be locked out or prevented from functioning. Monitoring is especially relevant for critical servers, administrative workstations, and other high value assets.

If your organization restricts logons in the following ways, you can use this event to monitor accordingly:

If the “Account For Which Logon Failed \Security ID” should never be used to log on from the specific Network Information\Workstation Name.

If a specific account, such as a service account, should only be used from your internal IP address list (or some other list of IP addresses). In this case, you can monitor for Network Information\Source Network Address and compare the network address with your list of IP addresses.

If a particular version of NTLM is always used in your organization. In this case, you can use this event to monitor Package Name (NTLM only), for example, to find events where Package Name (NTLM only) does not equal NTLM V2.

If NTLM is not used in your organization, or should not be used by a specific account (New Logon\Security ID). In this case, monitor for all events where Authentication Package is NTLM.

If the Authentication Package is NTLM. In this case, monitor for Key Length not equal to 128, because all Windows operating systems starting with Windows 2000 support 128-bit Key Length.

If Logon Process is not from a trusted logon processes list.

Monitor for all events with the fields and values in the following table: