как установить сертификат pem в windows 10

Как установить сертификат pem в windows 10

На данный момент работа через защищённое соединение c устройств Apple не поддерживается.

На данный момент работа через защищённое соединение c Android-устройств не поддерживается.

Установка сертификатов — для Windows 10 (Vista, 7, 8)

Шаг 1. Загрузите сертификаты КриптоПро CSP

cacer.p7b [7 кБ] — (обновлен 23 сентября 2021 г) контейнер с сертификатами удостоверяющего центра ООО КРИПТО-ПРО, необходимыми для функционирования сертификата ssl.croinform.cer.

Шаг 2. Установка основного сертификата ssl.croinform.cer

Для установки сертификата веб-узла ssl.croinform.ru выполните следующие действия. Щелкните правой клавишей мыши по файлу ssl.croinform.cer. В открывшемся контекстном меню выберите команду «Установить сертификат».

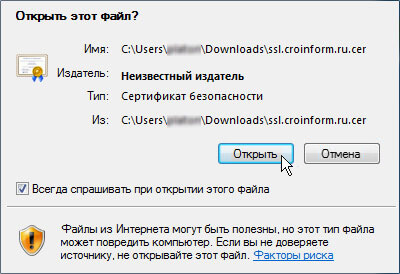

При запуске может быть открыто окно предупреждения системы безопасности. Нажмите кнопку «Открыть».

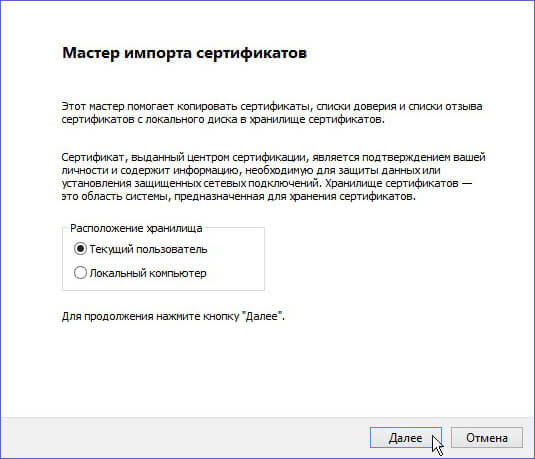

Откроется окно «Мастер импорта сертификатов».

В последующих шагах установки нажимайте на кнопку «Далее», не меняя параметров установки. После завершения установки, на экран будет выведено окно оповещения.

Нажмите на кнопку «ОК», окно будет закрыто. Поздравляем! Вы установили основной сертификат ssl.croinform.cer.

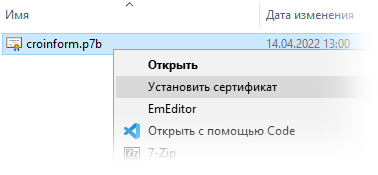

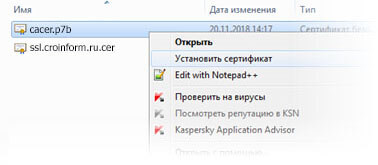

Шаг 3. Установка сертификатов из контейнера cacer.p7b

Щелкните правой клавишей мыши по файлу cacer.p7b. В открывшемся контекстном меню выберите команду «Установить сертификат».

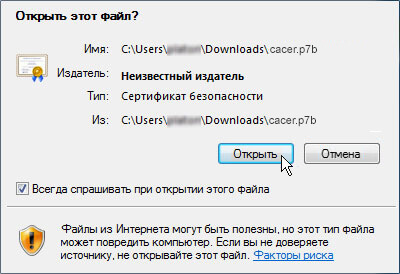

При запуске может быть открыто окно предупреждения системы безопасности. Нажмите кнопку «Открыть».

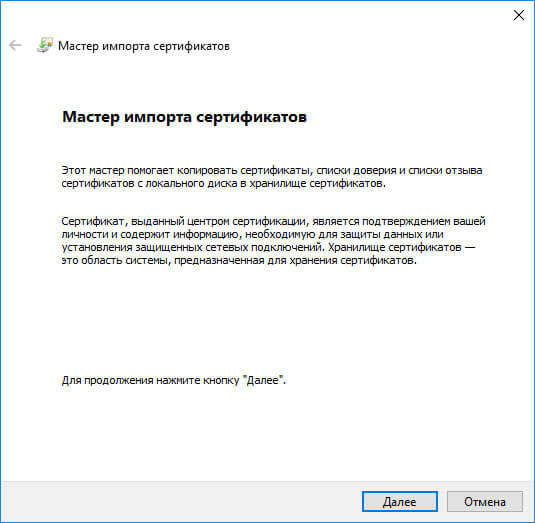

Откроется окно «Мастер импорта сертификатов».

Нажмите кнопку «Далее». Мастер перейдет к выбору хранилища для размещения сертификатов

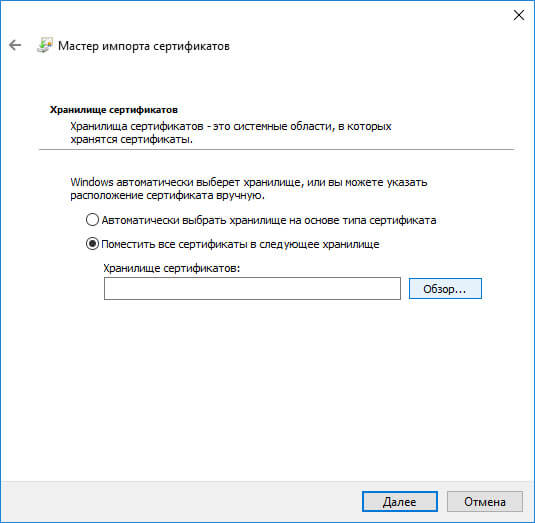

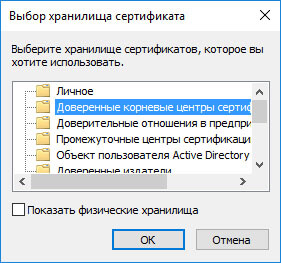

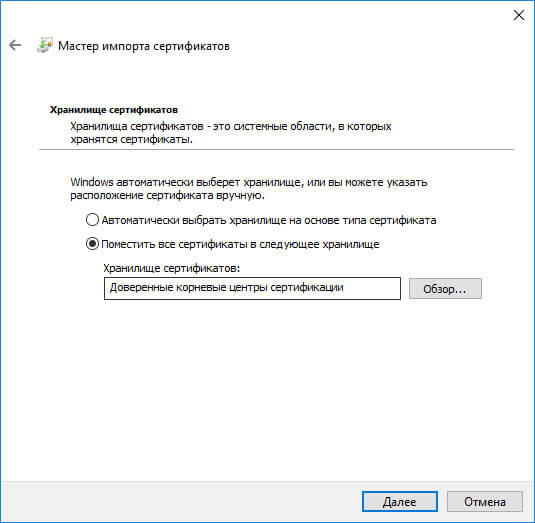

Установите переключатель в положение «Поместить все сертификаты в следующее хранилище» и нажмите кнопку «Обзор». Появится окно «Выбор хранилища сертификатов».

Выберите в списке пункт «Доверенные корневые центры сертификации» и нажмите кнопку «ОК». Окно «Выбор хранилища сертификатов» будет закрыто, и Вы вернетесь в окно «Мастер импорта сертификатов». В поле «Хранилище сертификатов» появится выбранное хранилище сертификатов.

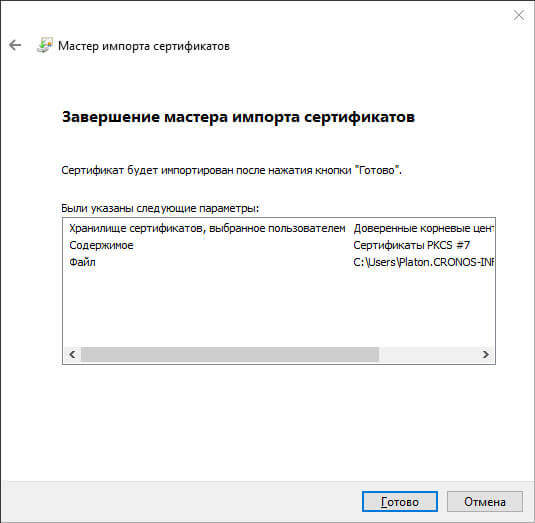

Нажмите кнопку «Далее». Окно «Мастер импорта сертификатов» откроется на шаге «Завершение мастера импорта сертификатов».

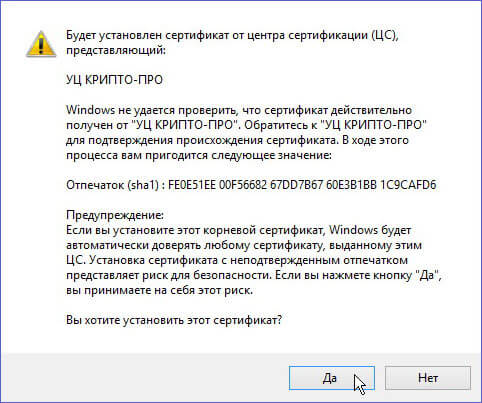

Нажмите кнопку «Готово». На экране появится окно предупреждения системы безопасности.

Нажмите на кнопку «ОК», кно будет закрыто. Во всех последующих окнах предупреждения системы безопасности (они будут аналогичны первому) также нажмите кнопку «ОК». После завершения установки всех сертификатов на экран будет выведено окно оповещения.

Установка электронной подписи в Windows 7 и Windows 10

Давайте, рассмотрим последовательность действий при установке личного сертификата электронной подписи на компьютерное устройство. Кстати, в Windows 7 она будет такой же, как и в Windows 10.

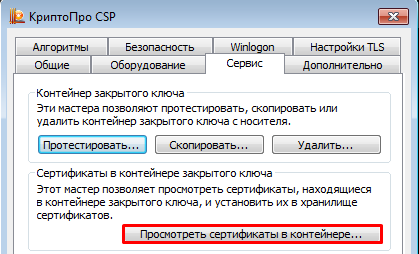

Для этого, прежде всего, запустите программу «КриптоПро CSP» (меню «Пуск» → «Панель управления» → «КриптоПро CSP»). После этого перейдите на закладку «Сервис» и нажмите кнопку «Просмотреть сертификаты в контейнере…».

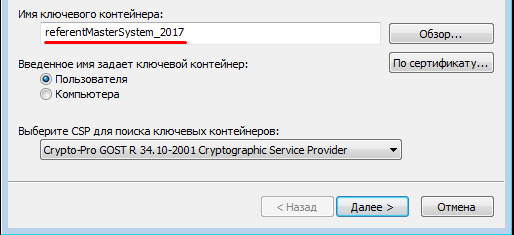

В окне «Сертификаты в контейнере закрытого ключа» нажмите кнопку «Обзор» и выберите контейнер. После этого нажмите на кнопку «Далее».

Если при нажатии кнопки «Далее» появится окно выбора носителя с сообщением «Набор ключей не существует», скопируйте ключи с ключевого носителя (резервная копия).

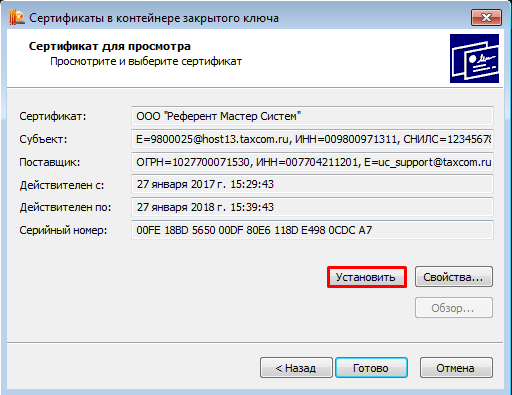

В следующем окне с данными сертификата нажмите клавишу «Установить».

После этого последовательно кликните «Далее» → «Поместить все сертификаты в следующее хранилище», «Обзор» → «Личные» → «Далее» → «Готово».

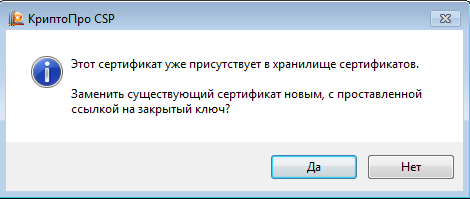

В том случае, если сертификат на данном рабочем месте уже был до этого установлен, появится сообщение, что такой сертификат уже есть в хранилище. В такой ситуации нажмите «Да», чтобы заменить его, и «Ок» в ответ на сообщение об успешной установке, а затем «Готово».

На этом установка сертификата считается завершенной. Каждый сертификат устанавливается отдельно.

Установка SSL сертификата в Microsoft IIS 10

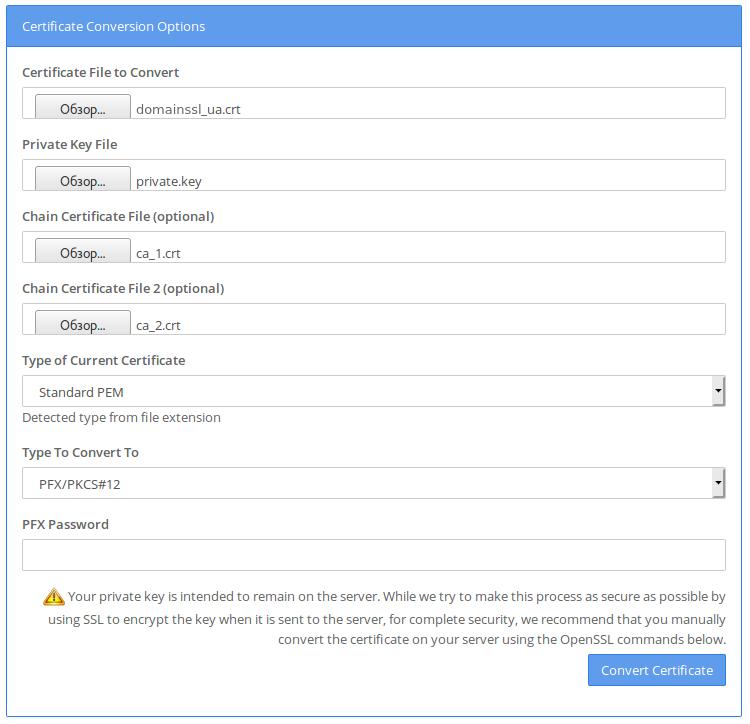

В данной статье описан Импорт SSL сертификата в IIS 10, выпуск SSL сертификата был описан ранее. Для импорта нам потребуется конвертировать сертификат из PEM в PFX. Для этого используем OpenSSL на сервере, если его нет или вы не знаете его команд, можно использовать онлайн Конвертер или его аналоги.

Для надежности заполняем PFX Password и запоминаем/записываем пароль (желательно символьно-числовой), без него сертификат не установить.

Импорт SSL сертификата

Поиском открываем консоль Microsoft Management Console (MMC), достаточно ввести mmc и ее нам найдет.

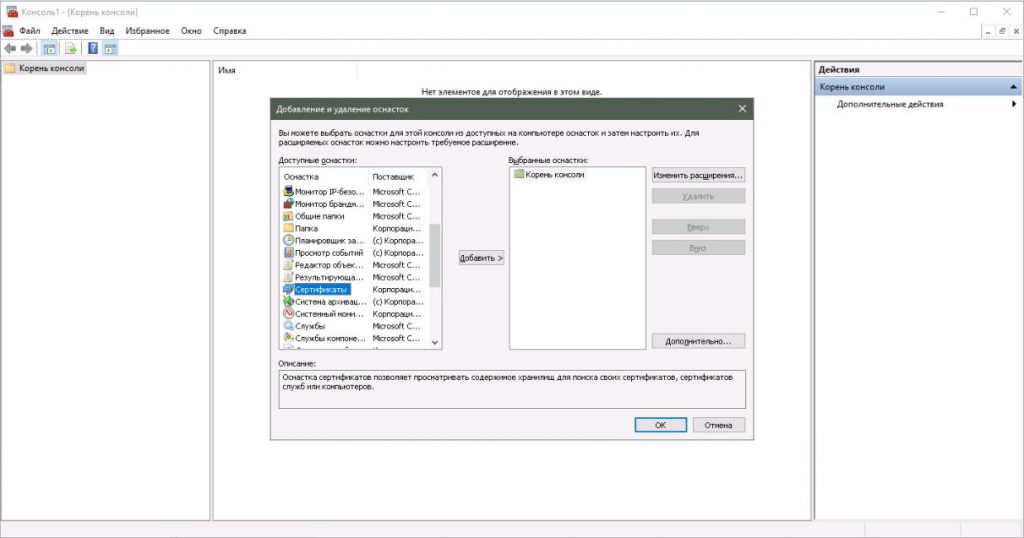

В окне консоли «Файл» > «Добавить/удалить оснастку»

Далее, в окне «Добавление и удаление оснасток» на панели «Доступные оснастки» (слева) выберите «Сертификаты» и нажмите «Добавить>».

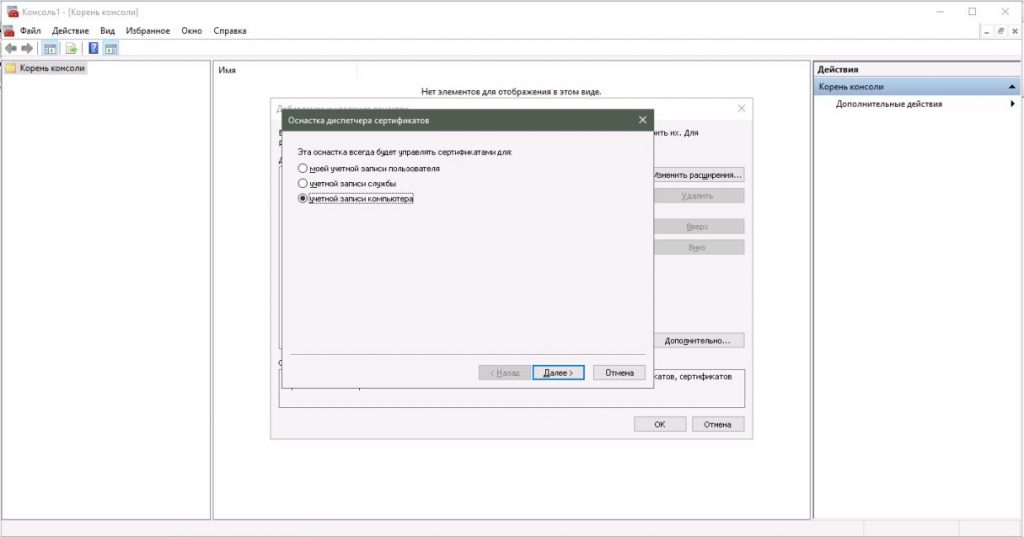

Видим окно «Оснастка диспетчера сертификатов» > выберите «учетной записи компьютера» и нажмите «Далее>».

В окне «Выбор компьютера» выберите «Локальным компьютером (тем, на котором выполняется эта консоль)» и нажмите «Готово».

В окне «Добавление и удаление оснасток» нажмите «ОК».

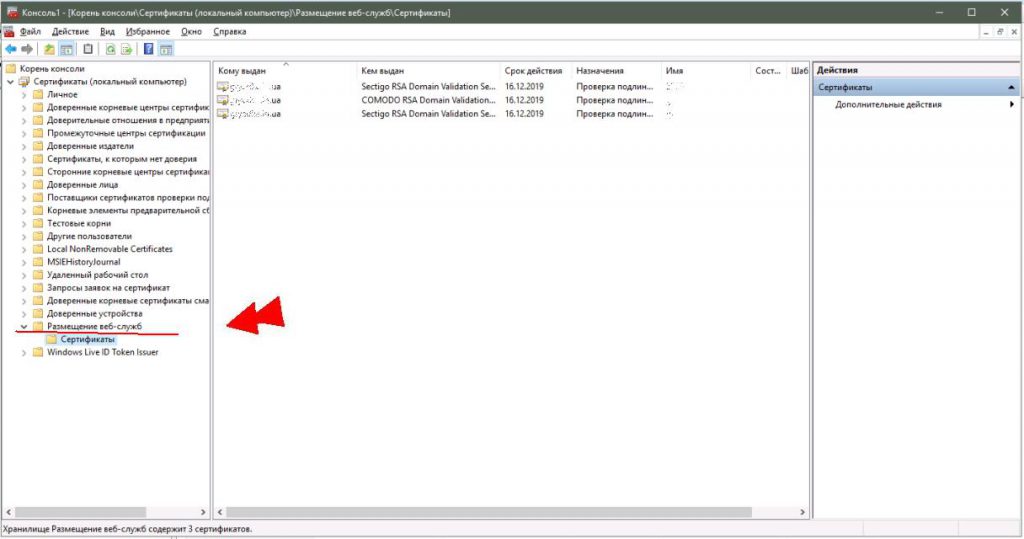

В окне консоли (Корень консоли, слева), щелкните правой кнопкой мыши (ПКМ) на папку «Размещение Веб-служб» и выберите «Все задачи» > «Импорт».

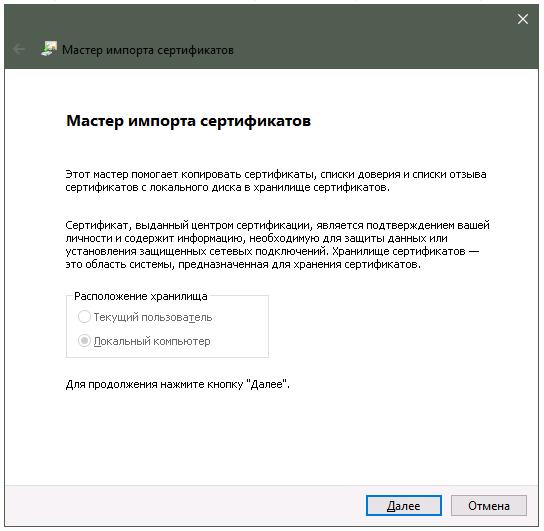

Видим окно Мастер импорта сертификатов и нажимаем кнопку Далее.

На странице импорта найдите через «Обзор» и выберите файл, который вы хотите импортировать, а затем нажмите «Далее».

Заранее файл был добавлен в C:\Windows\System32\ (Вы можете поместить его в иной каталог). Примечание: в окне «Проводника» в раскрывающемся списке «Тип файла» обратите внимание на типов файлов и выберите «Все файлы» (*.*) или (*.pfx), для поиска файла сертификата.

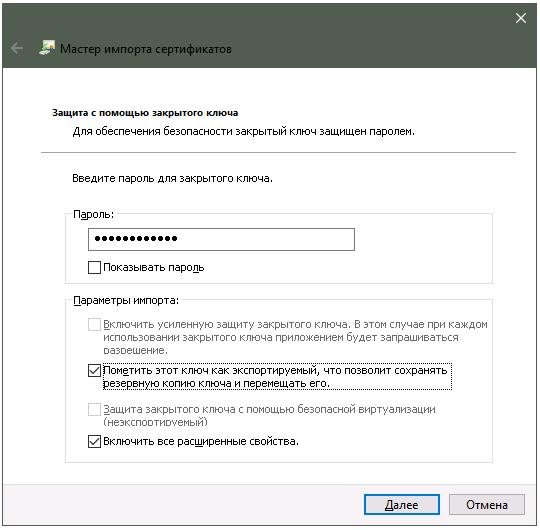

В окне «Защита с помощью закрытого ключа» задаем пароль, который указывали при конвертации сертификата в PFX и проверяем галочки, как на изображении ниже:

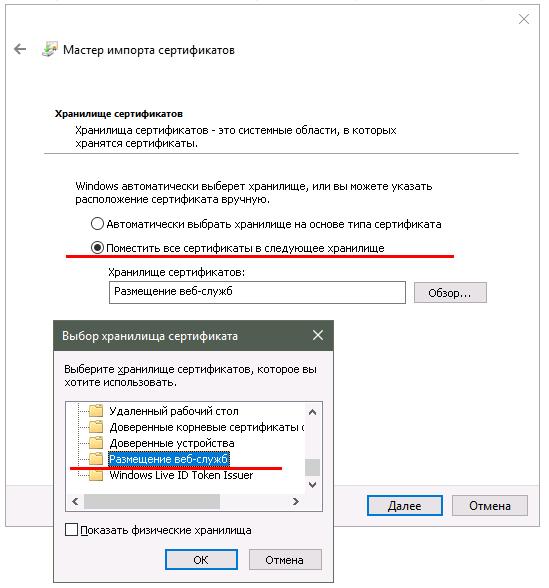

На странице «Хранилища сертификатов» выбираем «Поместить все сертификаты в следующее хранилище», где в окне «Выбор хранилища сертификатов» выберите «Размещение Веб-служб» и нажмите «ОК». Нажмите кнопку «Далее»

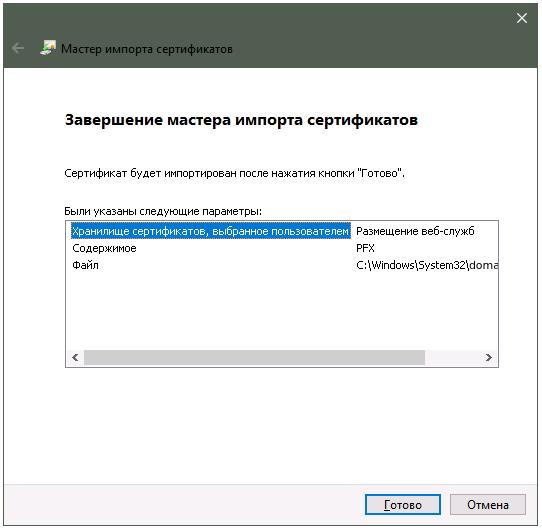

На странице «Завершение мастера импорта сертификатов» проверяем правильность настроек и нажимаем кнопку Готово.

Вы должны получить сообщение «Импорт выполнен успешно».

Как настроить Windows Server для использования импортированного сертификата SSL

После импорта сертификата SSL в Windows Server необходимо настроить IIS 10, чтобы импортированный сертификат давал защиту вашему сайту.

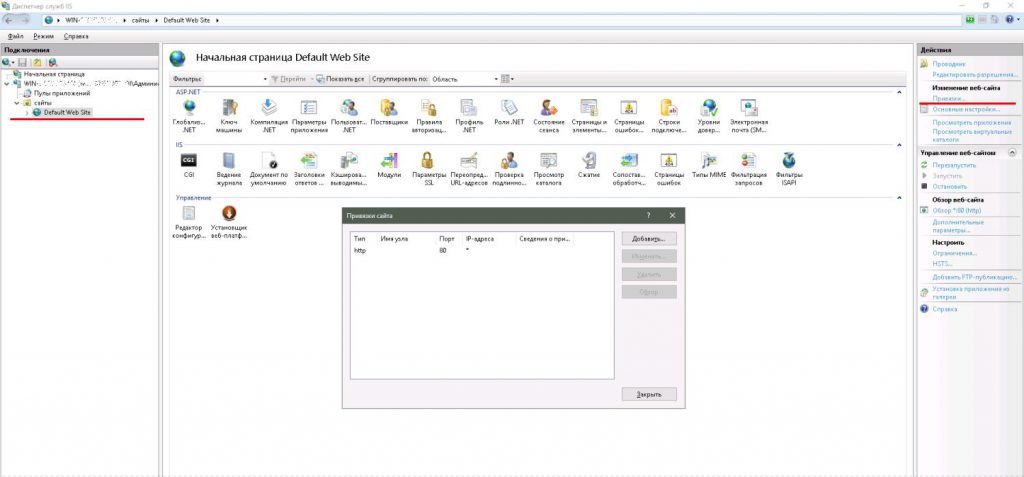

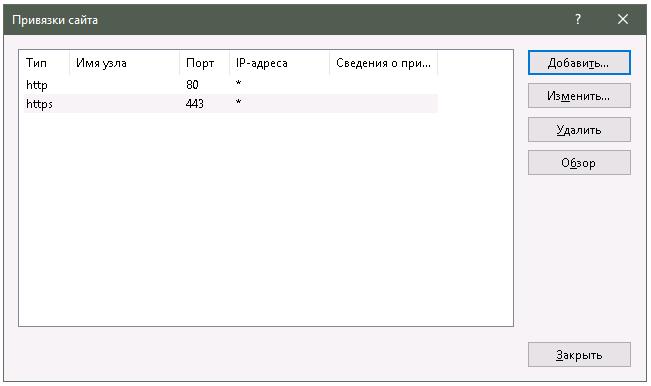

Откройте «Диспетчер служб IIS» > в дереве меню Подключения (левая панель) разверните панель и выберите сайт (у нас это Default Web Site). Видим «Начальная страница Default Web Site» (по центру), где в меню «Действия» (правая панель) в разделе «Изменение веб-сайта» щелкните на ссылку «Привязки…». В окне «Привязки сайта» нажмите «Добавить»

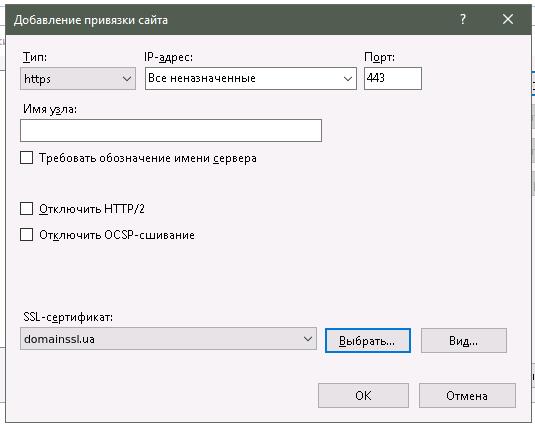

В окне «Добавление привязки сайта» выполните следующие действия и нажмите кнопку «ОК»:

Тип: из списка выберите https

IP-адрес: выберите «Все неназначенные»

Порт: 443 (Порт, через который трафик будет зашифрован с помощью SSL по умолчанию 443)

SSL-Сертификат: В раскрывающемся списке выберите сертификат SSL (надо указать точное имя установленного сертификата, у нас domainssl.ua)

Готово, SSL-сертификат установлен и сайт настроен на безопасное соединение. Можно закрыть окно.

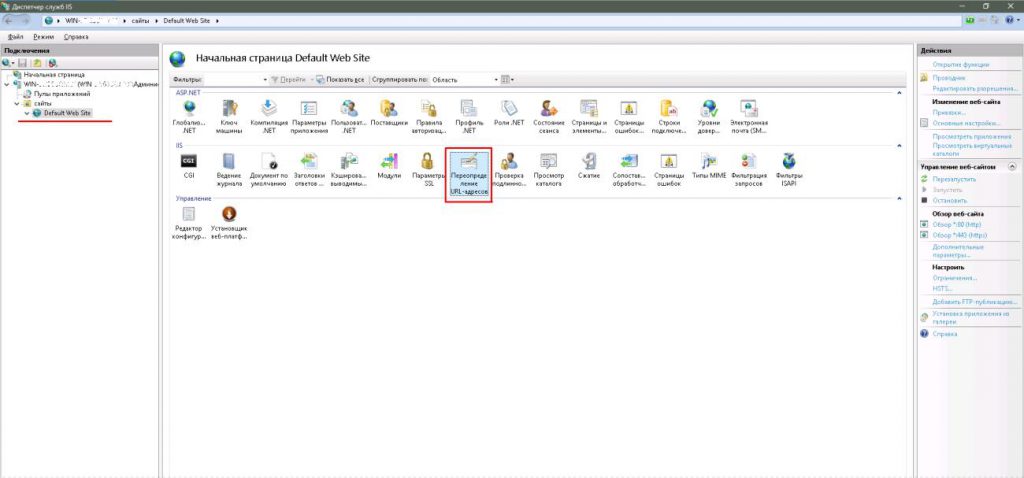

Настройка перенаправления HTTP на HTTPS в IIS

После того как мы установили сертификат SSL, сайт по-прежнему остается доступным через обычное соединение HTTP, которое считается небезопасным. Для безопасного подключения посетители должны самостоятельно указать https:// при вводе адреса вашего сайта (домена) в своих браузерах и зачастую этого никто не делает.

Чтобы установить безопасное соединение на вашем сайте, необходимо настроить правило перенаправления (редирект) HTTP на HTTPS. После чего, любой посетитель вашего сайта переходя/вводя домен «yourdomain.com», будет перенаправлен на «https://yourdomain.com» или «https://www.yourdomain.com» (в зависимости от вашего выбора), где весь трафик зашифрован при передаче между сервером и клиентом.

Откройте «Диспетчер служб IIS» > в дереве меню Подключения (левая панель) разверните панель и выберите сайт (у нас это Default Web Site). Видим «Начальная страница Default Web Site», где дважды щелкнуть (ЛКМ) на значок «Переопределение URL-адресов».

Если URL Rewrite Module отсутствует, качаем его на сайте IIS

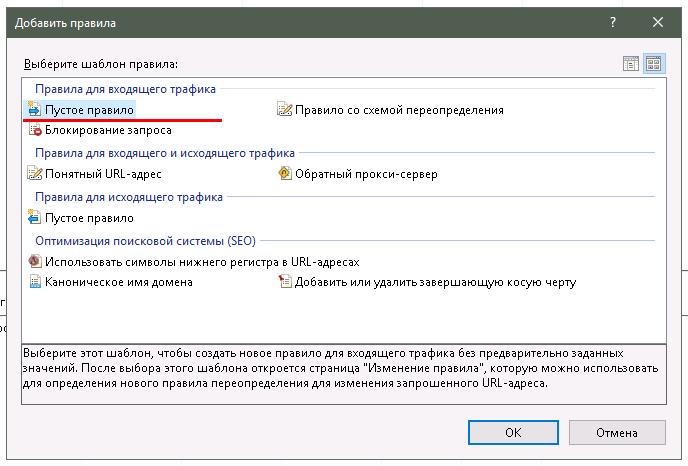

В окне «Добавить правила» меню «Правила для входящего трафика» выберите «Пустое правило», затем нажмите ОК.

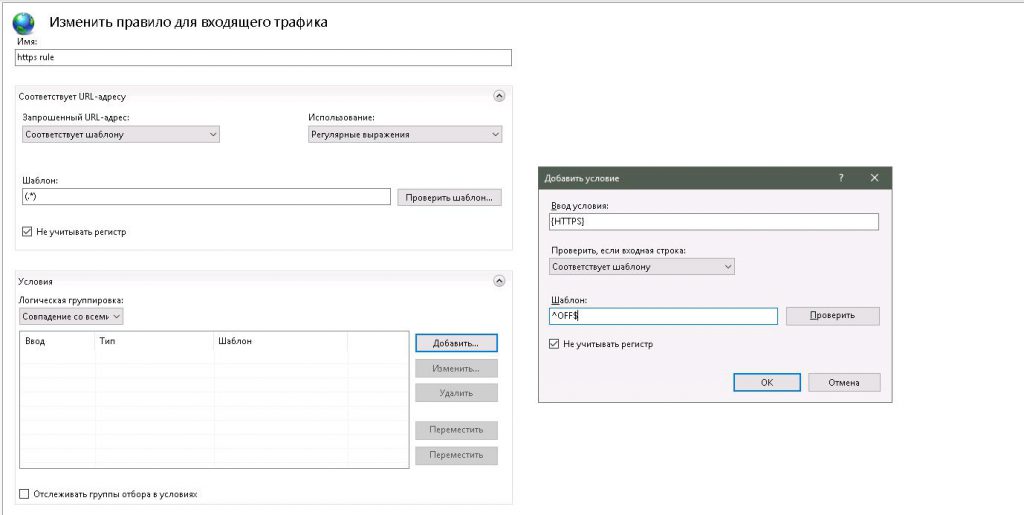

Указываем Имя правилу и заполняем ниже расположенные разделы:

В разделе «Соответствует URL-адресу»:

– Указать «Соответствует шаблону» из меню «Запрошенный URL-адрес».

– Указать «Регулярные выражения» из меню «Использование».

– Шаблон: (. *)

– Установить флажок «Не учитывать регистр»

В разделе «Условия» выберите «Совпадение со всеми» из меню «Логическая группировка» и нажмите «Добавить».

В появившемся окне «Добавить условие»:

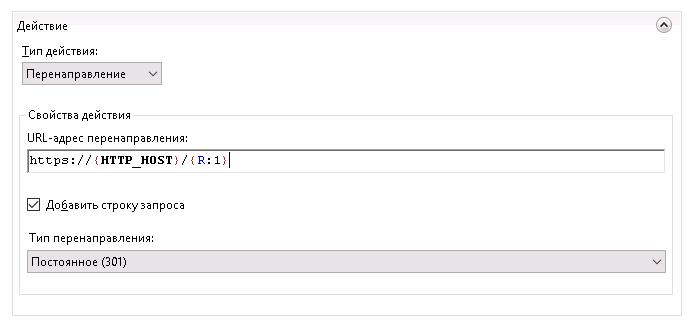

В разделе «Действие» выберите «Перенаправление» из меню «Типа действия» и укажите в поле «URL-адрес перенаправления»:

Установите флажок «Добавить строку запроса»

Выберите «Постоянное (301)» из меню «Тип перенаправления»

Нажмите «Применить» вверху справа из меню «Действия».

Теперь нам нужно применить правило к самому сайту.

В «Диспетчер служб IIS» щелкните ПКМ на свой сайт (у нас это Default Web Site) и выберите «Проводник», откроется корневой каталог сайта, где найдите файл web.config и откройте его. Проверьте содержимое на следующий блок кода (если его нет, добавьте). Также, не лишним будет сделать бекап файла web.config в случае неудачи, можно вернуть старый файл. Главное вписать код в соответствующие блоки в файле.

Если web.config отсутствует, создайте новый файл ТХТ (например, 1.txt) и вставьте в него код, сохраните, а потом переименуйте файл в web.config

Теперь перенаправление можно проверить, перейдя на сайт по адресу http:// но откроет https:// и браузер покажет Безопасное соединение и замочек.

Можно использовать анонимный режим браузера (Ctrl+Shift+N для Chrome) и отладчик (F12).

Пример настройки двухфакторной аутентификации в ОС Windows

В приведенном ниже примере используется последняя версия OpenSSL для ОС Windows. Предполагается использование конфигурации с сервером безопасности, настроенном на веб-сервере IIS. В примере продемонстрированы шаги для создания трех сертификатов:

Для настройки двухфакторной аутентификации необходимо выполнить все этапы данной инструкции.

1. Предварительные настройки OpenSSL

Для выполнения примера были заданы следующие предварительные настройки OpenSSL:

Создана папка « C:\iis » и « C:\iis\newcerts ».

В папке « C:\iis » создано два файла: пустой « index.txt » и файл без расширения « serial », содержащий значение « 01 ».

2. Создание и установка корневого сертификата

Корневой сертификат необходим для подписания сертификата клиента и сервера.

Создание корневого сертификата

Для создания корневого сертификата:

Перейдем в директорию с установленным OpenSSL с помощью командной строки:

cd C:\Program Files\OpenSSL-Win64

При выполнении команды будут запрошены дополнительные данные: PEM пароль и пользовательские данные о владельце сертификата.

Установка созданного сертификата

Созданный сертификат необходимо установить в хранилище доверенных центров:

Вызовем консоль управления, выполнив (горячая клавиша WIN+R) команду « mmc ».

Добавим (горячая клавиша CTRL+M) оснастку сертификаты для учетной записи локального компьютера.

Импортируем, ранее созданный сертификат, в папку « Доверенные корневые центры сертификации > Сертификаты »:

3. Создание и установка сертификата сервера

Сертификат сервера используется веб-сервером IIS для проверки подлинности сертификатов клиентов, для создания и подписания сертификата сервера выполните следующие шаги:

Создание запроса сертификата

В диспетчере служб IIS перейдем на страницу настройки сертификатов, нажав кнопку

Выполним команду « Создать запрос сертификата » контекстного меню или боковой панели.

Заполним поля о пользователе сертификата.

При запросе имени файла сохраним запрос в папке « C:\iis » под именем « server.csr ».

Подписание запроса сертификата

Созданный запрос необходимо подписать корневым сертификатом. Откроем консоль OpenSSL и введем команду:

При выполнении команды будет получен запрос PEM пароля и уточняющие вопросы. После введения данных будет создан сертификат.

Установка сертификата сервера в IIS

Подписанный файл сертификата сервера необходимо установить на веб-сервер IIS:

В диспетчере служб IIS перейдем на страницу настройки сертификатов, нажав кнопку

Выполним команду « Запрос установки сертификата » контекстного меню или боковой панели.

Укажем путь до подписанного сертификата « C:\iis\server.cer ».

В результате на веб-сервер IIS будет установлен подписанный сертификат сервера.

Сохранение сертификата в формате PEM

Сохранение сертификата server.cer в формате PEM необходимо в том случае, если выполняется настройка входа через OAuth, при которой используется утилита PP.Util для сохранения сгенерированного сертификата в репозиторий. Откроем консоль OpenSSL и введем команду:

После выполнения команды сертификат будет сохранен в формате PEM и доступен для использования утилитой PP.Util.

4. Настройки параметров подключения

Добавление https привязки

В диспетчере служб IIS перейдем на страницу сайта, например « Default Web Site ».

Выполним команду « Привязки » контекстного меню или боковой панели.

Добавим новую привязку: в поле Тип укажем « https », в выпадающем списке укажем созданный ранее сертификат сервера.

Параметры SSL

Включим параметры SSL для используемого веб-сайта/приложения:

В диспетчере служб IIS перейдем на страницу настройки параметров SSL, нажав кнопку

Установим флажок « Требовать SSL » и переключатель « Требовать сертификат клиента ».

Настройка параметров подключения

При двухфакторной аутентификации для подключения к веб-сервису используется протокол https.

В настройках подключения пользователя к серверу безопасности необходимо указать адрес до веб-сервиса с учетом защищенного протокола:

https:// / fp SS_App_v9.x/axis2/services/PP.SOM.SomSec

При использовании BI-сервера совместно с сервером безопасности необходимо задать https соединение на всех этапах.

5. Создание сертификата клиента

Создание запроса сертификата клиента

Для создания запроса в консоли OpenSSL введем команду:

При выполнении команды будет предложено задать PEM пароль и дополнительную информацию и владельце сертификата.

После введения всех данных будет создан ключ и запрос на сертификат клиента.

Подписание запроса сертификата

Созданный запрос необходимо подписать корневым сертификатом. Откроем консоль OpenSSL и введем команду:

При выполнении команды будет получен запрос PEM пароля и уточняющие вопросы. После введения данных будет создан сертификат.

Сохранение сертификата в контейнере

Для возможности импортировать сертификат в хранилище сертификатов вместе с ключом, необходимо конвертировать сертификат с ключом в контейнер *.pfx.

Введем в консоли OpenSSL команду:

При выполнении команды будет получен запрос PEM пароля.

После создания контейнера его необходимо передать на компьютер клиента и импортировать в хранилище сертификатов.

6. Привязка сертификата к пользователю

Привязка сертификата к конкретному пользователю производится на вкладке «Общие свойства» в свойствах пользователя:

Выполним команду « Из файла » раскрывающегося меню кнопки « Добавить » и укажем созданный для клиента сертификат.

В результате доступ пользователя к репозиторию будет разрешен только при предъявлении сертификата пользователя.

7. Проверка работы сертификатов

Перед проверкой работы сертификатов перезагрузим веб-сервер IIS.

Для проверки работы запросов сертификатов проверим доступ к веб-сервису сервера безопасности. В браузере перейдем по адресу:

https:// / fp SS_App_v9.x/axis2/services

При корректной настройке будет показано окно выбора сертификата для аутентификации на сайте.

Если сертификат был указан корректно, будет отображена страница с доступными операциям веб-сервиса.

Установка цифровых сертификатов в Windows 10 Mobile

Относится к

Цифровые сертификаты привязывают удостоверение пользователя или компьютера к паре ключей, которую можно использовать для шифрования и подписания цифровой информации. Сертификаты выдаются центром сертификации (ЦС), подтверждающим удостоверение владельца сертификата, и обеспечивают безопасную связь клиента с веб-сайтами и службами.

В Windows 10 Mobile сертификаты применяются преимущественно для следующих целей:

В Windows10 версии 1607, если у вас есть несколько сертификатов, подготовленных на устройстве, а в подготовленном профиле Wi-Fi отсутствуют строгие критерии фильтрации, то при подключении к сети Wi-Fi могут наблюдаться сбои сетевого подключения. Подробнее об этой известной проблеме в версии 1607

Установка сертификатов с помощью Microsoft Edge

Сертификат можно разместить на веб-сайте и сделать доступным для пользователей посредством URL-адреса, перейдя по которому на устройстве, они смогут скачать сертификат. Когда пользователь заходит на страницу и касается сертификата, сертификат открывается на устройстве. Пользователь может проверить сертификат, и в случает подтверждения сертификат устанавливается на устройство с Windows 10 Mobile.

Установка сертификатов с помощью электронной почты

Установщик сертификатов Windows 10 Mobile поддерживает файлы CER, P7B, PEM и PFX. Некоторые почтовые программы блокируют CER-файлы из соображений безопасности. Если в вашей организации существует такая практика, воспользуйтесь альтернативным способом развертывания сертификата. Сертификаты, отправляемые по электронной почте, отображаются в виде вложений сообщения. После получения сертификата пользователь может коснуться один раз для просмотра содержимого и еще раз — для установки сертификата. Как правило, после установки сертификата удостоверения пользователю предлагается ввести пароль (или парольную фразу), который используется для его защиты.

Установка сертификатов с помощью системы управления мобильными устройствами (MDM)

Windows 10 Mobile поддерживает настройку через систему MDM корневых и клиентских сертификатов, а также сертификатов ЦС. С помощью MDM администратор может напрямую добавлять, удалять или запрашивать корневые сертификаты и сертификаты ЦС, а также настроить устройство для регистрации клиентского сертификата на сервере регистрации сертификатов, поддерживающем протокол SCEP. Зарегистрированные SCEP сертификаты клиента используются Wi-Fi, VPN, электронной почтой и браузером для проверки подлинности клиента на основе сертификатов. Сервер MDM также может запрашивать и удалять зарегистрированные SCEP сертификаты клиента (включая установленные пользователем) и инициировать новый запрос на регистрацию до истечения срока действия текущего сертификата.

Не используйте SCEP для сертификатов шифрования для S/MIME. Для поддержки S/MIME в Windows 10 Mobile необходимо использовать профиль сертификата PFX. Инструкции по созданию профиля сертификат PFX в Microsoft Intune см. в разделе Разрешение доступа к ресурсам компании с помощью Microsoft Intune.

Процесс установки сертификатов с помощью MDM

Сервер MDM создает первоначальный запрос на регистрацию сертификата, который содержит пароль вызова, URL-адрес сервера SCEP и другие связанные с регистрацией параметры.

Политика преобразовывается в запрос OMA DM и отправляется на устройство.

Сертификат доверенного ЦС устанавливается непосредственно во время запроса MDM.

Устройство принимает запрос на регистрацию сертификата.

Устройство создает пару из закрытого и открытого ключей.

Устройство подключается к предоставленной MDM-сервером точке доступа в Интернете.

Сервер MDM создает сертификат, подписанный соответствующим ЦС, и возвращает его на устройство.

Устройство поддерживает функцию ожидания, которая позволяет провести на стороне сервера дополнительную проверку перед выдачей сертификата. В этом случае устройству отправляется состояние ожидания. Устройство периодически связывается с сервером с учетом заданных параметров количества и периода повторений. Повторные попытки прекращаются в любом из следующих случаев:

Сертификат установлен на устройство. Браузер, Wi-Fi, VPN, электронная почта и другие основные приложения имеют доступ к этому сертификату.

Если MDM запрашивает сохранение закрытого ключа в доверенном платформенном модуле (TPM) (настраивается в ходе запроса на регистрацию), закрытый ключ будет сохранен в TPM. Обратите внимание, что зарегистрированные SCEP сертификаты, защищенные TPM, не защищаются ПИН-кодом. При этом сертификаты, импортированные в поставщик хранилища ключей (KSP) службы Windows Hello для бизнеса, защищены ПИН-кодом Hello.