как удалить шифрованные разделы диска windows 10

Как удалить шифрованный EFI раздел с USB флешки в Windows 10

Всем привет! Сегодня я расскажу о том, как можно удалить шифрованный EFI раздел с USB флешки в Windows 10 без установки и использования каких-то сторонних приложений, т.е. способ, который будет рассмотрен в данной статье, подразумевает использование стандартных инструментов операционной системы Windows.

Зачем удалять шифрованный EFI раздел с USB флешки

В одном из прошлых материалов я рассказывал о том, как создать мультизагрузочную USB флешку с помощью программы Ventoy. И в процессе создания такой мультизагрузочной флешки на самой флешке создается шифрованный EFI раздел, который используется для загрузки.

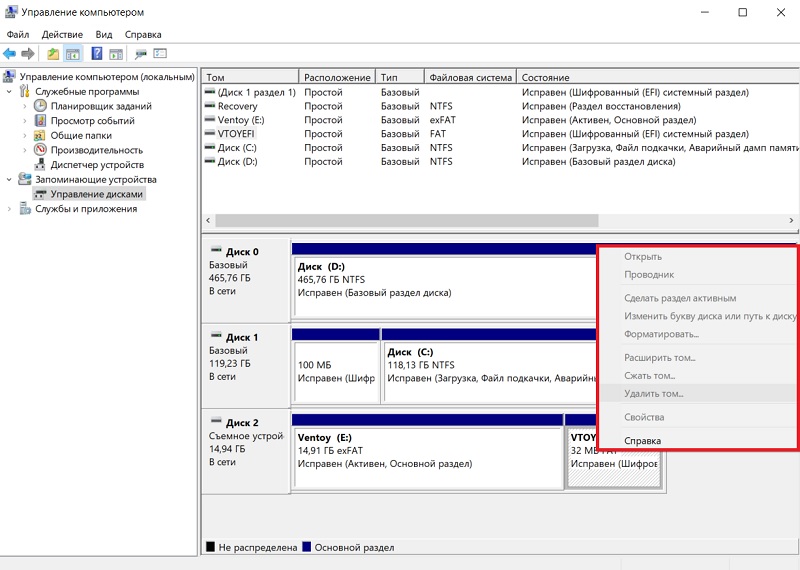

Данный раздел не отображается в интерфейсе операционной системы Windows, что на самом деле удобно, ведь создается впечатление, что мы пользуемся обычной флешкой, но при этом она загрузочная.

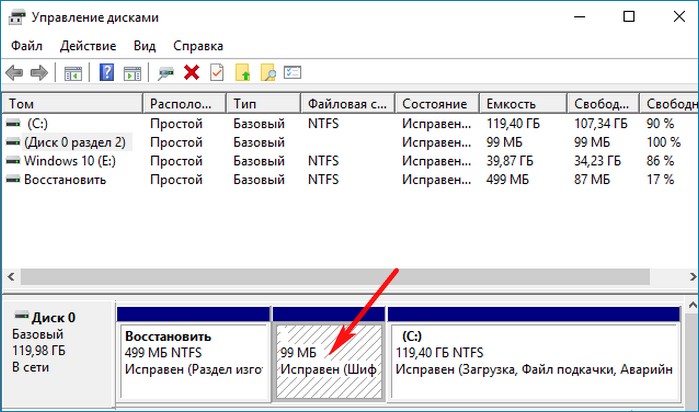

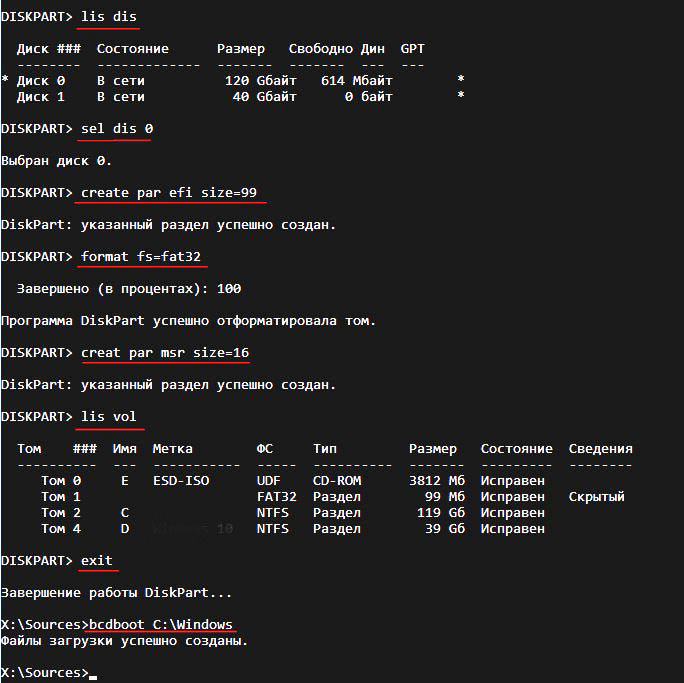

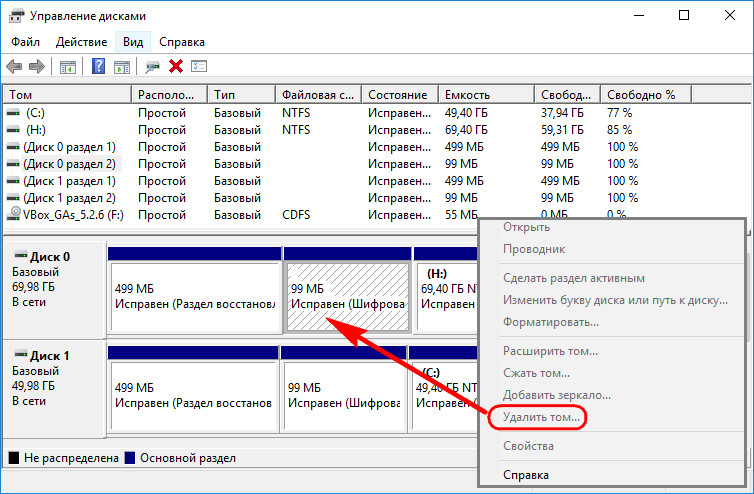

Однако в стандартной оснастке «Управление дисками» этот раздел не активен, т.е. мы с ним ничего не можем сделать, например, мы не можем отформатировать его или удалить, все пункты контекстного меню, связанные с действиями над этим разделом, просто не активны.

И таким образом, если мы захотим вернуть все как было, т.е. сделать флешку обычной, нам необходимо будет прибегать к помощи каких-то сторонних приложений, которые предназначены для работы с жёсткими дисками, ведь для того чтобы сделать такую мультизагрузочную флешку обычной, нужно удалить этот шифрованный EFI раздел с USB флешки, а как Вы уже поняли, стандартным компонентом «Управление дисками» мы это сделать не можем.

Как удалить шифрованный EFI раздел с флешки в Windows

В операционной системе Windows, кроме стандартного компонента «Управление дисками», существуют и стандартные консольные утилиты для работы с дисками, с помощью которых мы можем удалить даже шифрованный EFI раздел с USB флешки.

Поэтому нет никакой необходимости устанавливать и использовать сторонние приложения для работы с дисками, однако если у Вас уже установлена такая программа и есть опыт работы с ней, то Вы, конечно же, можете ее использовать.

Но в данной статье я расскажу о способе удаления EFI раздела с флешки, который подразумевает использование стандартной консольной утилиты DiskPart, тем более, что сделать это на самом деле достаточно просто.

DiskPart – интерпретатор команд для управления дисками и разделами компьютера в операционной системе Windows.

Примечание! Если на флешке есть нужные и важные для Вас данные, то перед началом всей процедуры их нужно сохранить (например скопировать на жесткий диск), так как процесс удаления EFI раздела таким способом подразумевает удаление всех разделов и, соответственно, всех данных с USB флешки.

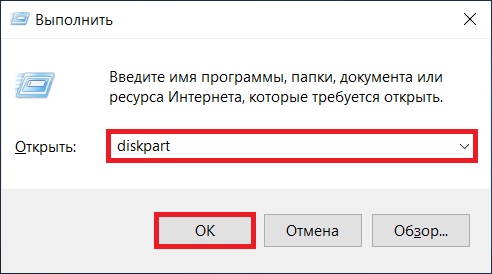

Шаг 1 – Запускаем утилиту DiskPart

Для запуска утилиты DiskPart можно использовать диалоговое окно «Выполнить», чтобы запустить данное окно, нажимаем на клавиатуре сочетание клавиш «Win+ R».

После запуска вводим название утилиты, т.е. в нашем случае diskpart, и нажимаем «ОК».

Примечание! Для работы с данной утилитой требуются права администратора, поэтому если Вы работаете в системе от имени пользователя, то на данном этапе Вам необходимо будет ввести учетные данные администратора компьютера.

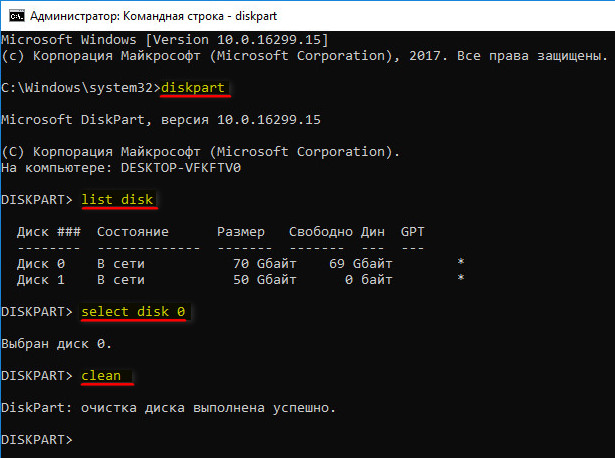

Шаг 2 – Вводим команды для удаления EFI раздела

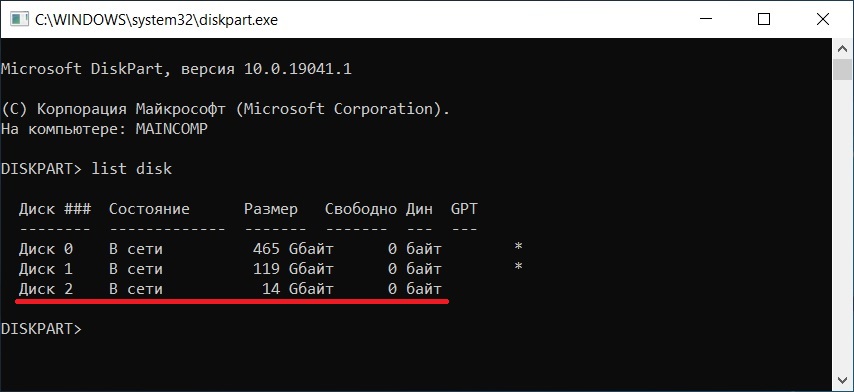

В результате запустится программа, где нам необходимо ввести команды для удаления разделов с флешки.

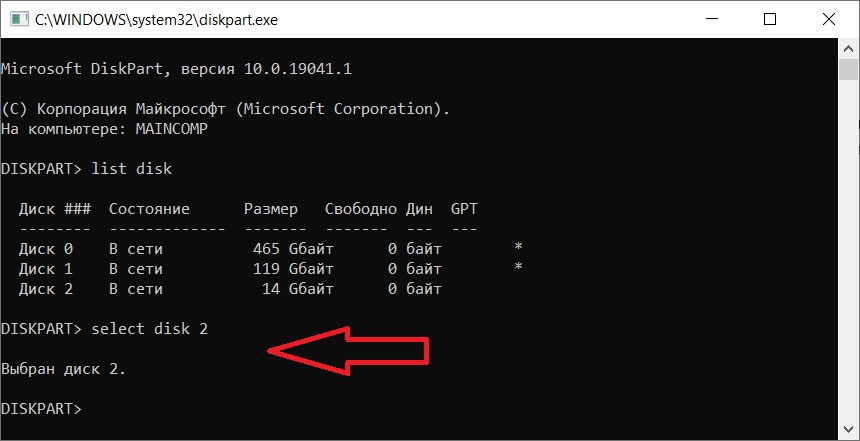

Сначала нам необходимо вывести список всех дисков, чтобы мы могли определить диск, с которым мы будем работать. Для этого вводим команду

В итоге мы получим список дисков, в моем случае их три (два диска и одна флешка).

Чтобы определить нужный нам диск, т.е. USB флешку, которую мы будем очищать, можно ориентироваться на размер разделов, ведь размер USB флешки определенно будет значительно меньше, чем размер основных дисков в системе, в моем случае флешка это Диск 2. Главное, не перепутайте с основными дисками, так как снова повторюсь, все данные с выбранного диска будут удалены.

После того, как мы определили USB флешку, вводим следующую команду, где Вы вместо цифры 2 указываете номер Вашего диска.

Таким образом, мы выбираем диск, т.е. получаем нужный нам фокус, в контексте которого мы и будем выполнять все команды.

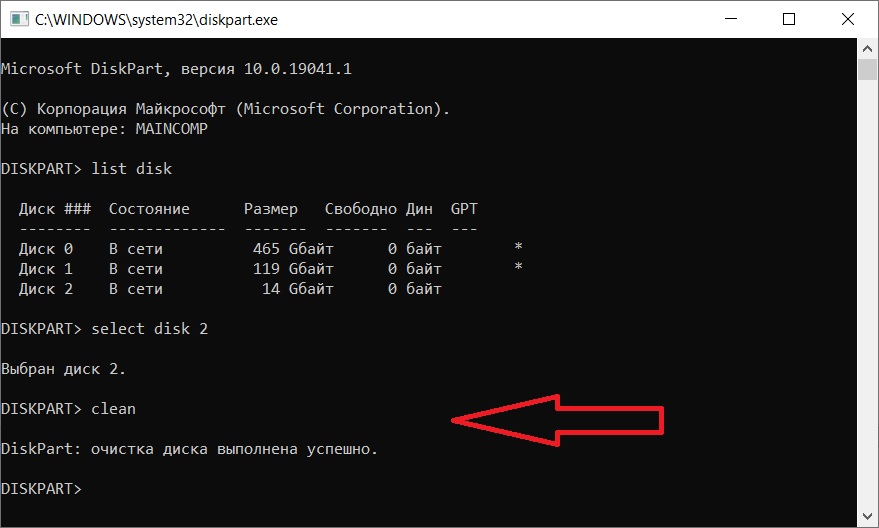

Затем вводим команду, которая удалит все разделы с данного диска.

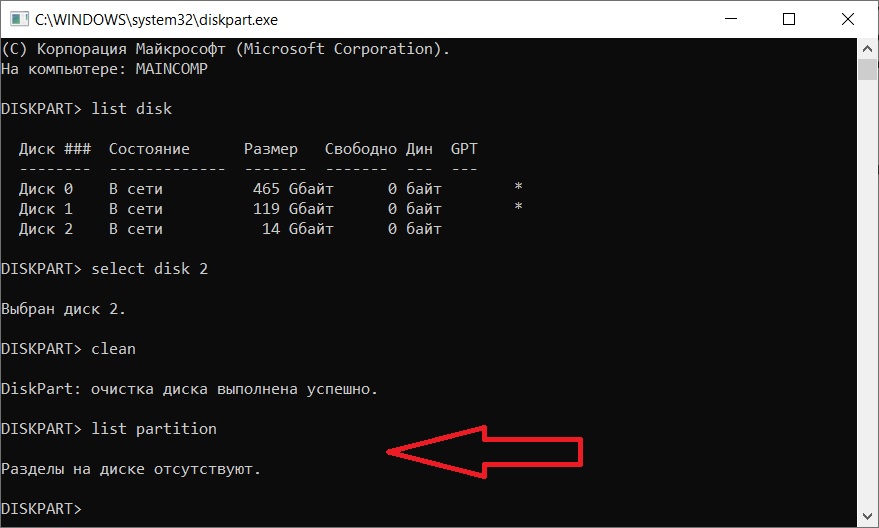

Для проверки того, что все разделы удалены, можем ввести команду

Как видим, все разделы удалены, и мы можем закрывать эту программу.

Данный способ подойдет и для удаления других скрытых разделов на USB флешке, так как в данном случае, как Вы понимаете, удаляются абсолютно все разделы с флешки.

Шаг 3 – Создаем новый раздел на флешке

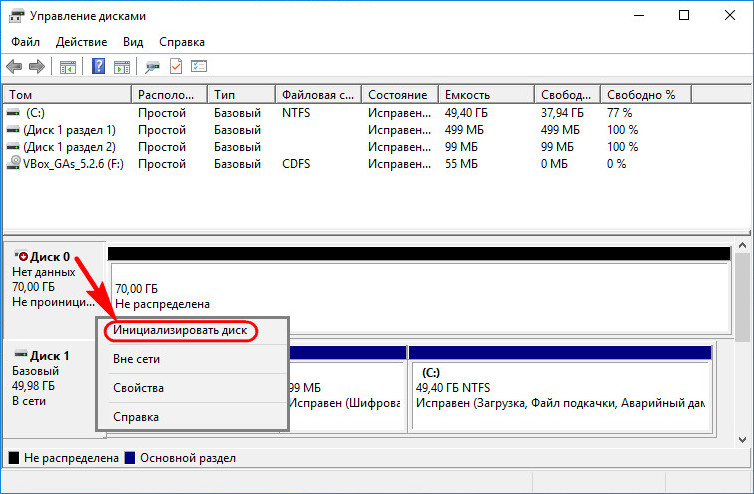

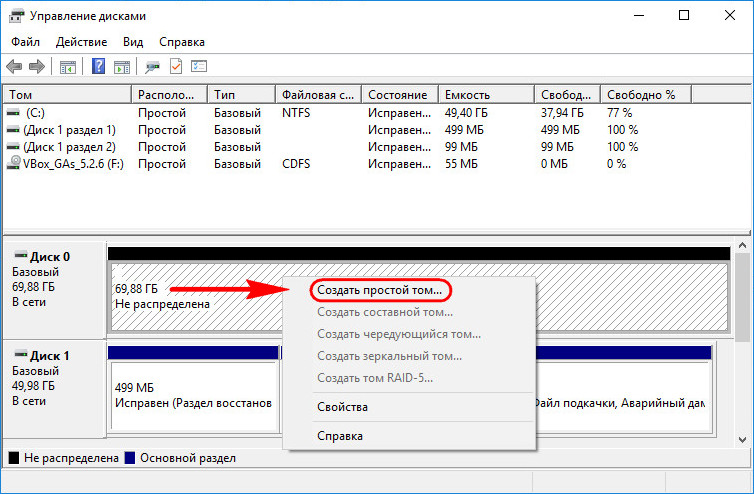

После перечисленных выше действий все разделы и файловые системы с USB флешки будут удалены, т.е. образуется неразмеченное пространство, поэтому теперь нам необходимо создать новый раздел на этой флешке, а это можно сделать стандартными инструментами, например, в оснастке «Управление дисками».

Для этого щелкните правой кнопкой мыши по нераспределенной области (флешке) и нажмите «Создать простой том».

Затем следуйте указаниям мастера:

Видео-инструкция – Удаление шифрованного EFI раздела с USB флешки в Windows 10

На этом все, мы удалили шифрованный EFI раздел с USB флешки и теперь эта флешка не загрузочная, а обычная.

Содержание:

↑ Создание загрузчика Windows 10 заново. Удаляем шифрованный (EFI) системный раздел 99 Мб, а также раздел MSR 16 Мб и создаём их заново

Ещё мы создадим заново не отображаемый в Управлении дисками служебный раздел MSR, обязателен для разметки GPT в системах UEFI (размер 16 Мб).

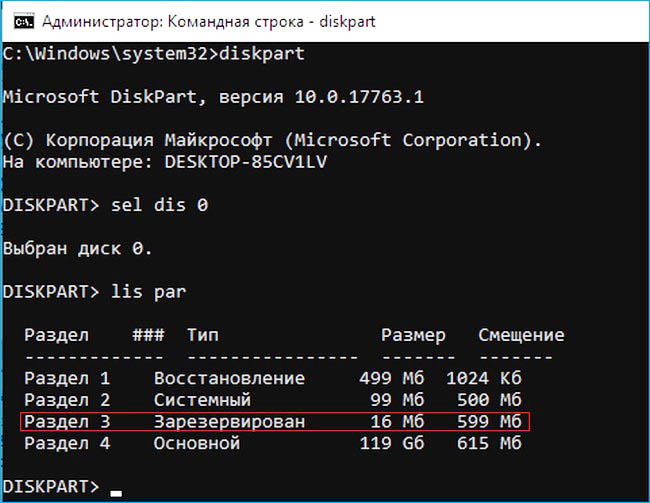

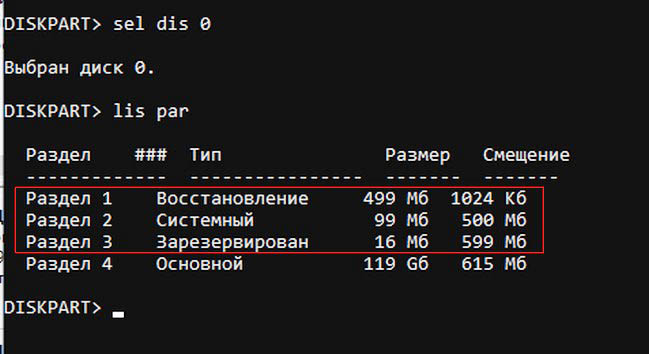

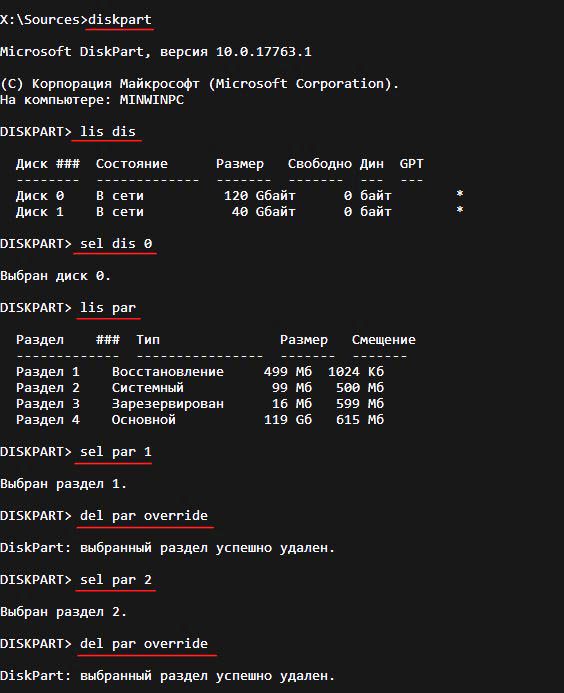

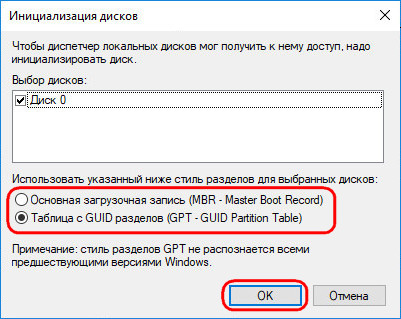

Итак, перед работой ещё раз уточним, какие именно разделы мы б удем удалять и затем создавать заново:

1. Раздел (499 Мб) содержащий среду восстановления Windows 10 (от данного раздела можно избавиться и пользоваться при необходимости средой восстановления, находящейся на загрузочном носителе с Win 10).

2. Раздел (99 Мб), шифрованный (EFI) системный раздел, содержащий все файлы загрузчика Windows 10.

3. Служебный раздел MSR (Microsoft System Reserved) 16 Мб, обязательный для разметки дисков GPT.

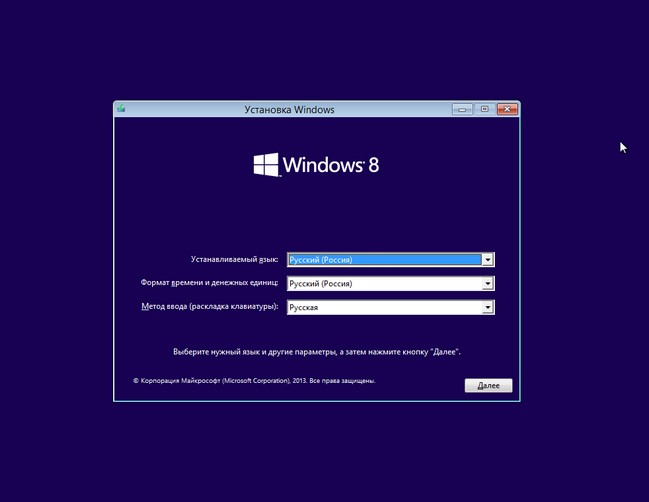

Загружаем ноутбук с загрузочной флешки с Windows 10 и в начальном окне установки системы жмём клавиатурное сочетание Shift + F10,

открывается окно командной строки, вводим команды:

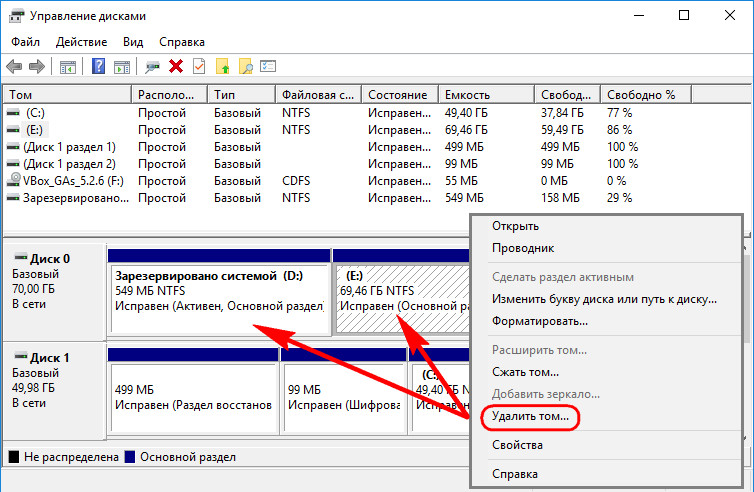

lis dis (выводит список физических дисков).

sel dis 0 (выбираем жёсткий диск ноутбука 120 Гб).

lis par (показ всех разделов выбранного диска, первые три раздела будем удалять).

sel par 1 (выбираем первый раздел

del par override (удаляем раздел, для удаления раздела ESP и MSR или раздела OEM-изготовителя ноутбука, необходимо указать параметр override)

Всё, все три скрытых раздела мы удалили.

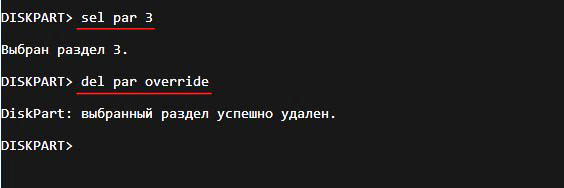

↑ Создаём заново шифрованный (EFI) системный раздел 99 Мб, а также раздел MSR 16 Мб

Комментарии (66)

Рекламный блок

Подпишитесь на рассылку

Навигация

Облако тегов

Архив статей

Сейчас обсуждаем

admin

Смотрите в этой статье

Сергей Яшин

Дмитрий, а где можно скачать Windows 11 SE? ещё читал, что переустановить её нельзя?

Гость Владимир

Цитата: admin Обычно ОЕМ-ключ привязывается к ID материнской платы. Давно вы произвели замену HDD?

Дмитрий

Dante, благодарю Вас! У меня аналогичная ошибка на запаковке windows 7, там переписал на : Oscdimg

Антон П

Самый простой способ первый! Про второй можно было не писать, хотя.

О проекте RemontCompa.ru

RemontCompa — сайт с огромнейшей базой материалов по работе с компьютером и операционной системой Windows. Наш проект создан в 2010 году, мы стояли у истоков современной истории Windows. У нас на сайте вы найдёте материалы по работе с Windows начиная с XP. Мы держим руку на пульсе событий в эволюции Windows, рассказываем о всех важных моментах в жизни операционной системы. Мы стабильно выпускаем мануалы по работе с Windows, делимся советами и секретами. Также у нас содержится множество материалов по аппаратной части работы с компьютером. И мы регулярно публикуем материалы о комплектации ПК, чтобы каждый смог сам собрать свой идеальный компьютер.

Наш сайт – прекрасная находкой для тех, кто хочет основательно разобраться в компьютере и Windows, повысить свой уровень пользователя до опытного или профи.

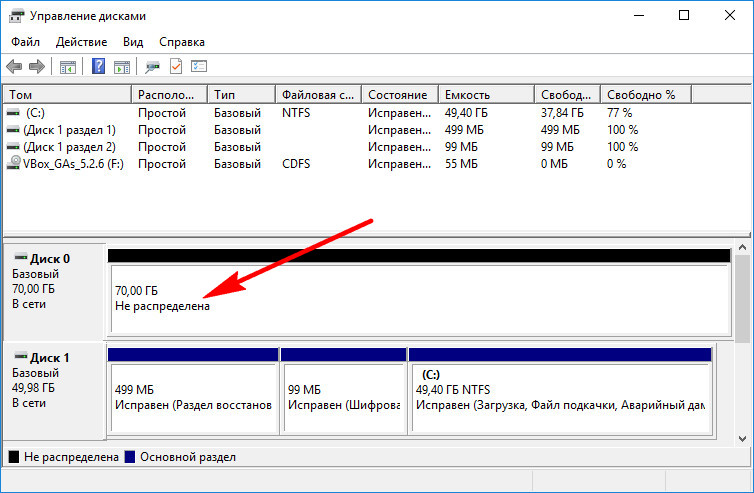

Как на жёстком диске убрать все разделы, если некоторые из них защищены от удаления

И превратим дисковое пространство в нераспределённое, на базе которого сможем создать новую структуру разделов под другие задачи.

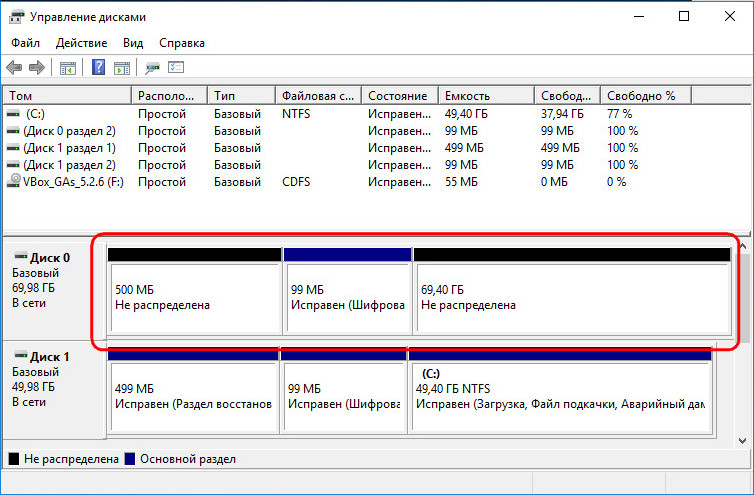

1. Командная строка

Проводить очистку носителей данных от их структуры умеет штатный Windows-инструмент – командная строка. Важный нюанс: запущена она должна быть от имени администратора.

В её окне вводим последовательно:

Увидим перечень всех носителей компьютера. В этом перечне нужно узнать, под каким порядковым номером значится оперируемый диск. И здесь ориентироваться нужно на его объём. В нашем тестовом случае это Диск 0.

От порядкового номера будет зависеть следующая команда:

Здесь вместо нуля каждый должен подставить свой порядковый номер.

Последний шаг – ввод команды для очистки носителя от структуры:

Всё – диск очищен от разделов и инициализации. После этого можем снова обратиться к утилите diskmgmt.msc, чтобы сформировать структуру по новой.

И далее уже можем формировать новую структуру.

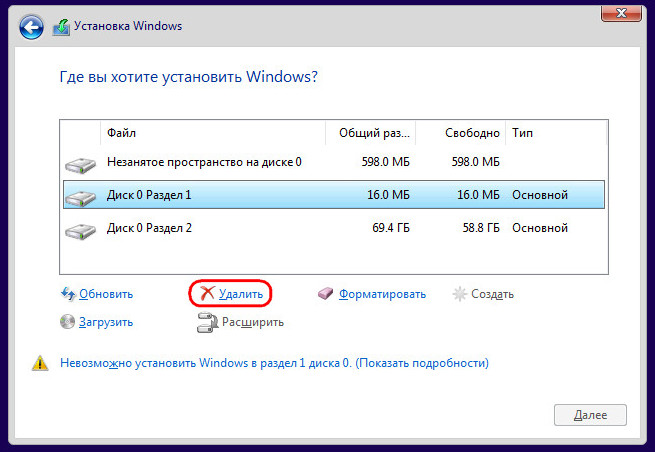

2. Процесс установки Windows

Удалять скрытые разделы диска умеет процесс установки Windows. Если к компьютеру подключён установочный носитель системы, можно загрузиться с него и на этапе выбора места её установки убрать разделы. А затем прекратить установку и перезагрузить компьютер.

Правда, этот вариант подойдёт только для пользователей, которые хорошо знают оперируемый диск. Поскольку установочный процесс отображает дисковое пространство в виде перечня разделов, высока вероятность ошибочно повредить структуру неоперируемого носителя.

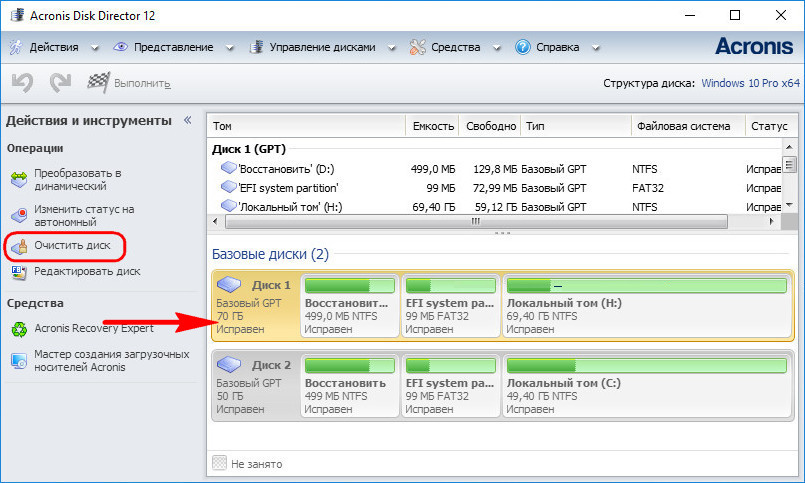

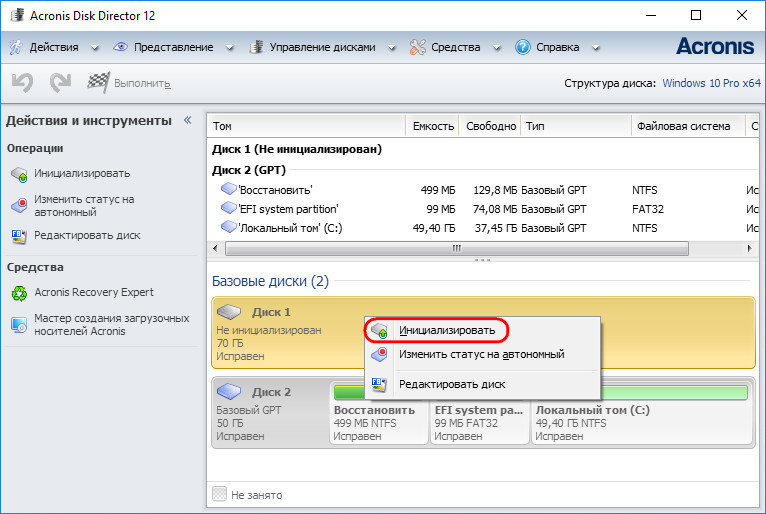

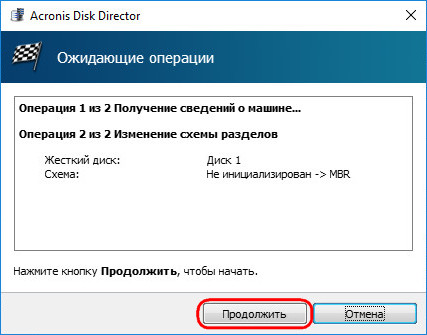

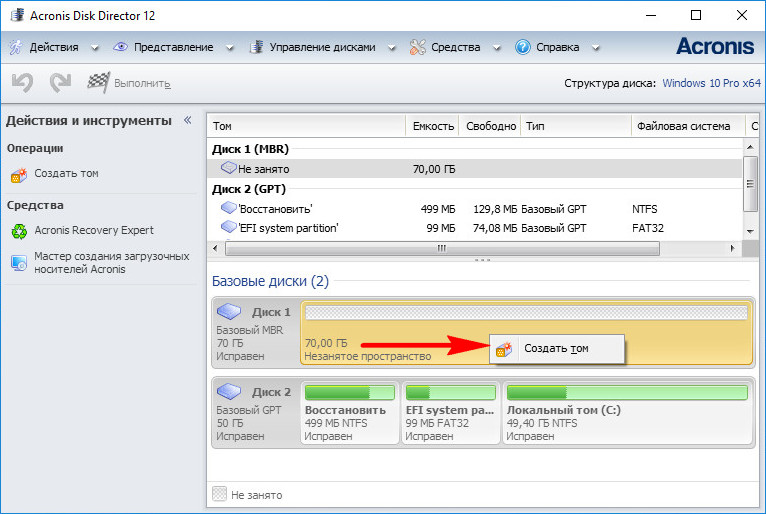

Хейтеры командной строки могут прибегнуть к стороннему софту для работы с дисковым пространством типа Acronis Disk Director 12. Это более функциональный, более юзабильный и даже в каком-то смысле более безопасный способ проведения операций с разметкой носителей данных.

3. Acronis Disk Director 12

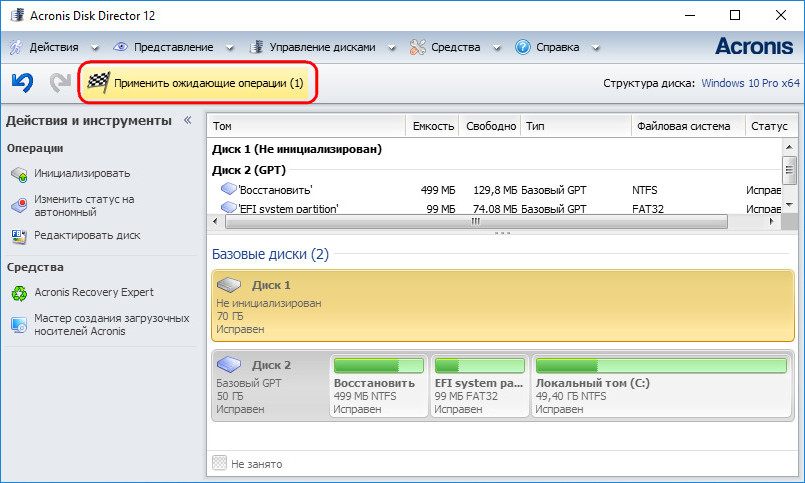

И задействуем функцию «Очистить диск».

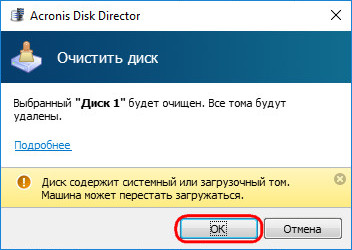

Acronis нас предупреждает, что на очищаемом носителе есть загрузочные разделы. И таким образом защищает нас от необдуманных решений. Дело в том, что у двух Windows, установленных на разных дисках, могут быть как свои загрузчики, так и один общий. Важно проверить этот момент: у оставляемой Windows должны быть свои разделы загрузки:

• Либо «Зарезервировано системой» (MBR);

• Либо «Восстановить» и «EFI» (GPT).

Проверяем, если всё в порядке, жмём «Ок».

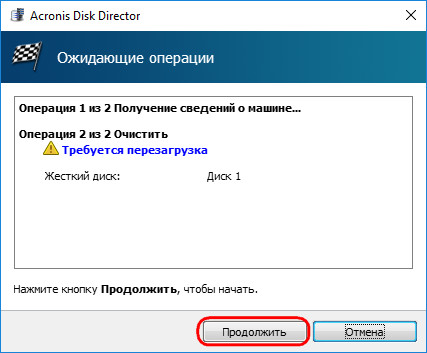

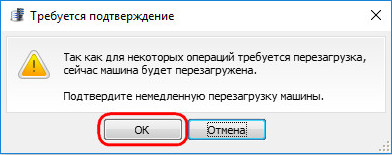

Если работаем не с LiveDisk, а внутри Windows, потребуется перезагрузка.

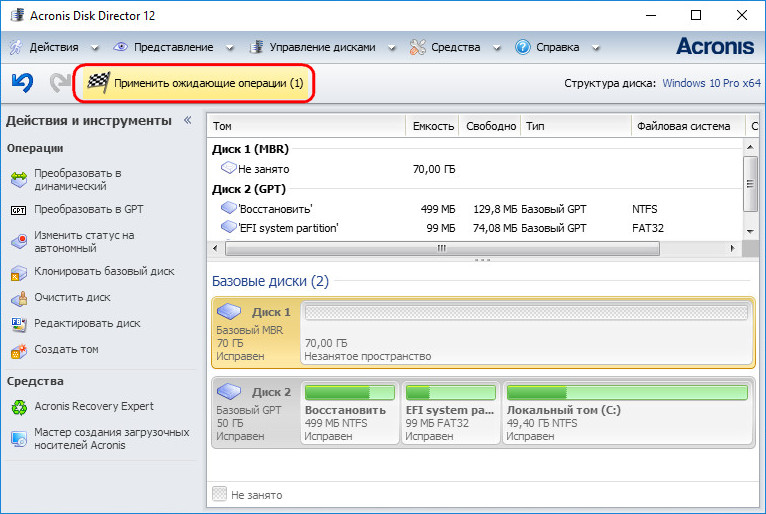

Как только Acronis завершит свою работу, и компьютер перезапустится, можем приступать к формированию новой структуры оперируемого диска.

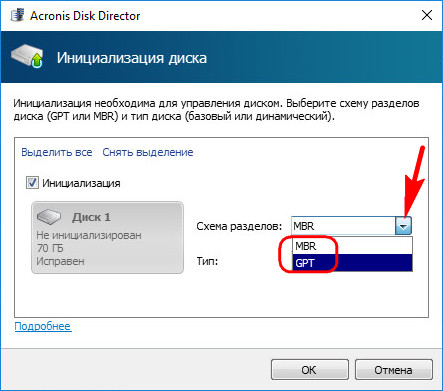

Выбираем стиль разметки.

Формируем разделы под новые цели применения.

10 комментариев

Автор, спасибо, красавчик. После разделов Win8, мне помогла только командная строка, Акронис отказался, вышел в ошибку и сказал что я не могу этого сделать.

Спасибо. Очистил с помощью Diskpart структуру диска от старого ноутбука.

Командная строка помогла. Спасибо!

Спасибо, через командную сделал и Вы показали именно то что я искал=) Огромное спасибо.

Спасибо, все получилось из командной строки.

У меня вопрос: если удалить базовый раздел, то логический останется или тоже удалится?

В смысле основной раздел на базовом диске? При удалении основного раздела расположенный рядом с ним логический останется.

огромное спасибо командная строка помогла))

Сегодня столкнулся с проблемой. Новый ПК с вин10про перестал загружаться, вылетает в биос. Переустановка системы не удалась,- не удаляются разделы SSD. Не помогли ни командная строка, ни акронис, ни парагон, вообще ничего. При установке винды после копирования файлов в старый раздел вылетает ошибка 0x80000010. Ктонить может помочь?

Автору- респект и уважуха! перед установкой Win надо было избавиться от всех разделов диска. Естественно под виндой сделать это не получилось бы, ибо винда не может самоудалиться (вместе с разделами диска, на которой она установлена). Выход один: удаление через командную строку через программу DISKPART. ввёл три строчки и всё «обнулилось». СПАСИБО за совет!

Как и можно ли удалить шифрованный раздел EFI и раздел восстановления с «пустого» диска?

Простой 1 комментарий

Только внимательнее будьте, не перепутайте диски.

мне выходит сообщение о том, что удаление активного системного раздела невозможно.

Ну разумеется, самозащита у системы есть.

но при этом я загружаюсь с первого харда, а разделы пытаюсь удалить со второго,

Нет, судя по всему вы загружаетесь со второго HDD, а на первом у вас операционная система.

вот и непонятно, почему системный раздел второго харда считается активным.

возможно это уже совсем примитив, но как в таком случае загрузиться с первого харда?

Max115, Да, для начала можете просто загрузиться с установочного диска в режиме восстановления- система сама предложит устранить проблемы.

file: /EFI/Microsoft/Boot/BCD

Error: 0xc000000f

Система если ставите второй диск грузиться?

АртемЪ, при подключении второго диска система грузится.

LiveUSB при загрузке с биоса выдает ошибку похожую на синий экран смерти (картинку не получается прикрепить):

Recovery

Your PC needs to be repaired

The boot configuration data for Your PC missing or contains error

file: /EFI/Microsoft/Boot/BCD

Error: 0xc000000f

Шифрование жесткого диска в Windows 10: зачем это нужно и как сделать

Содержание

Содержание

Безопасность данных на компьютере — одна из главных прерогатив для многих пользователей. Комплексный подход — это защитить от стороннего вмешательства весь жесткий диск. Сделать это можно с помощью стандартного средства шифрования в Windows 10.

Чем эффективна такая защита

Зачем выполнять шифрование данных, если есть учетная запись пользователя с паролем? На самом деле это самая простая защита, которую могут сломать даже новички, четко выполняя действия определенной инструкции.

Проблема заключается в том, что злоумышленник может использовать загрузочную флешку и получить доступ к файлам и реестру операционной системы. Далее всего в несколько действий легко узнать введенный пароль или просто отключить его и получить доступ к рабочему столу.

Вопрос защиты файлов будет особенно важен для корпоративного сектора. Например, только в США ежегодно в аэропортах теряются больше 600 тысяч ноутбуков.

Стоит отметить, что с помощью встроенного средства BitLocker шифруются даже флеш-накопители, поскольку они распознаются системой как отдельные тома. При необходимости можно создать виртуальный диск VHD с важными данными и шифровать его, а сам файл хранить на обычной флешке.

Будет ли тормозить?

Шифрование всего диска действительно скажется на производительности системы, в частности, на скорости чтения/записи данных. Тесты различных пользователей показывают, что на относительно современном железе падение скорости на SSD — не более 10%, у жестких дисков падения могут быть больше.

Например, на ноутбуке Dell Inspiron 15 7577 с процессором i7-7700HQ и накопителем Samsung 950 Pro с 256 ГБ разница в ежедневном использовании будет практически незаметна.

Средство BitLocker использует шифрование AES 128/256. Соответственно, задействуются вычислительные ресурсы процессора. Если вы используете старые модели на 1-2 ядра, то BitLocker или аналогичный софт может ухудшить производительность.

Использование BitLocker при наличии чипа TPM

Чип TPM (Trusted Platform Module) — это специальный модуль, в котором хранятся криптографические ключи для защиты информации. Обычно он располагается на материнской плате, но далеко не каждая модель оснащается TPM. Ключ для расшифровки логического тома выдается только в коде загрузчика ОС, поэтому злоумышленникине смогут достать его непосредственно из жесткого диска.

Чтобы проверить, есть ли на вашем компьютере или ноутбуке модуль TPM, в окне «Выполнить» введите команду «tpm.msc».

При наличии чипа вы увидите окно с основной информацией, включая состояние модуля и версию.

Перед использованием системы шифрования TPM модуль необходимо инициализировать по следующей инструкции:

1. В панели управления зайдите в раздел «Шифрование диска BitLocker».

2. Напротив системного диска кликните по строке «Включить BitLocker». Система начнет проверку на соответствие конфигурации компьютера.

3. В следующем окне система предупредит пользователя, что для продолжения процесса будут выполнены два действия: активация оборудования безопасности и последующий запуск шифрования. Необходимо нажать «Далее».

4. Для включения TPM система попросит перезагрузить компьютер, поэтому нажмите соответствующую кнопку.

5. При следующей загрузке перед пользователями появится окно активации чипа TPM. Нажмите соответствующую клавишу для подтверждения (в данном случае F1).

6. Как только Windows прогрузится, мастер шифрования продолжит свою работу и предложит следующее меню с выбором места сохранения ключа восстановления.

Данные логического тома будут зашифрованы, а для разблокировки вам придется ввести пароль от учетной записи. При попытке войти в систему через загрузочную флешку или путем перемещения HDD в другой компьютер посторонние не смогут получить доступ к вашим данным. Ключ доступа будет надежно спрятан в TPM модуле.

Преимущество TPM заключается в простоте настройки и высокой безопасности — ключи хранятся в отдельной микросхеме. С другой стороны, если злоумышленники каким-либо образом узнают пароль от учетной записи, то без проблем смогут зайти в нее даже с шифрованием.

Шифрование BitLocker без модуля TPM

Что делать, если при вводе команды «tpm.msc» TPM модуль не был найден? Использовать BitLocker вы сможете по-прежнему, но теперь ключ вам придется сохранять в другом месте.

Для активации BitLocker следуйте инструкции:

1. Перейдите в меню групповых политик. В окне выполнить введите «gpedit.msc» и нажмите Enter. Необходимо открыть раздел «Конфигурация компьютера», а в нем перейти по «Административные шаблоны» и далее открыть «Компоненты Windows».

2. В компонентах найдите папку «Шифрование диска» и выберите подпункт «Диски операционной системы». Перейдите на вкладку «Стандартный» и дважды кликните ЛКМ по строке «Этот параметр позволяет настроить требования дополнительной проверки подлинности» (выделен на скриншоте).

3. Параметр необходимо перевести в состояние «Включено», а также поставить галочку в строке «Использовать BitLocker без совместимого TPM». Для сохранения изменений нажмите кнопку «Применить» и OK.

На этом настройка групповой политики завершена, и пользователи могут защититься стандартным средством шифрования BitLocker. Как и в предыдущей инструкции, вам необходимо перейти в раздел шифрования и включить BitLocker для системного или другого диска, на котором вы собираетесь зашифровать данные.

Меню настройки будет немного отличаться от вышеописанного:

1. Уже на первом окне вас попросят выбрать способ разблокировки диска. Пароль аналогичен предыдущей защите, вам будет достаточно ввести его при входе в учетную запись. Более надежный способ — флешка + PIN. Для входа в систему вам придется также вставить накопитель в USB-порт, после чего ввести пароль.

2. Если вы указали flash-накопитель, то система предложит выбрать его. В случае с паролем вам достаточно дважды ввести его и перейти в следующее окно.

3. Пользователь должен выбрать, куда сохранить ключ восстановления. Поскольку на шифруемый диск его записать нельзя, то доступны 4 варианта: учетная запись Майкрософт, флеш-накопитель, в качестве отдельного файла на другом диске или просто распечатать.

4. Выберем «Сохранить в файл». В этом случае достаточно указать место и убедиться, что соответствующий txt файл появился по указанному пути.

5. Выберите, как будет шифроваться диск — полностью или только занятая информацией часть. Второй вариант оптимален для новых ПК, на которых только недавно был установлен весь необходимый софт.

6. Выбор режима шифрования. Для несъемных накопителей укажите «новый», но для флешек или переносимых HDD лучше выбрать «Режим совместимости», чтобы при необходимости получить доступ к файлам на другом компьютере.

7. После завершения настроек в трее появится иконка BitLocker. Кликните по ней и подтвердите перезагрузку компьютера.

8. После перезагрузки начнется процесс шифрования, а его прогресс можно узнать из соответствующего значка в трее.

Теперь диск зашифрован и при каждом включении Windows будет просить ввести пароль BitLocker. Это относится и к съемным накопителям, если они были зашифрованы таким способом.

В разделе шифрования также появятся подробные настройки, где вы сможете удалить или сменить пароль, приостановить защиту, архивировать ключ восстановления или отключить шифрование.

Неправильный ввод пароля несколько раз приведет к блокировке, и получить доступ к диску можно будет только с помощью ключа восстановления

Самыми надежными считаются специальные смарт-карты, которые визуально выглядят как обычные флешки. Однако они имеют специальные библиотеки и отображаются отдельными устройствами в диспетчере задач. Соответственно, воспроизвести смарт-карту намного сложнее в отличие от обычной флешки-ключа.

Альтернативы BitLocker

Если по каким-либо причинам стандартная система шифрования вас не устраивает или в вашей редакции Windows ее просто нет, то можно воспользоваться сторонним софтом.

Однако будьте осторожны. Во-первых, сторонние программы в отличие от системных средств могут ощутимо сказываться на производительности компьютера, особенно, если они не оптимизированы под конкретные ОС. Во-вторых, нет гарантий, что такой софт не имеет уязвимостей, которыми могут воспользоваться злоумышленники или даже разработчики.

BitLocker Anywhere

Популярный софт для шифрования дисков, работающий под операционными системами Windows 7/8/10 различных редакций. У софта есть пробная версия на 15 суток, однако в ней запрещено шифровать системный раздел, поэтому пользователи смогут защитить только флешки и другие логические тома жесткого диска.

Базовая версия стоит 14,99$, а профессиональная с возможностью шифровать тома больше 2 ТБ — 19,99$. В функционал BitLocker Anywhere входит шифрование и дешифрование дисков, создание ключей восстановления с их экспортом. По сути, это аналог стандартному BitLocker с технической поддержкой со стороны разработчиков. Очевидный минус — в качестве защиты доступен только пароль, никаких смарт-карт или USB Flash здесь нет.

Для шифрования достаточно выбрать диск, указать пароль, место для сохранения ключа восстановления и дождаться окончания процесса. Интерфейс на английском языке, но программой можно пользоваться даже с минимальными знаниями иностранного.

7 zip

Если вы предпочитаете создавать VHD-образы и при необходимости подключать их к системе, то для шифрования вполне подойдет обычный архиватор 7zip.

Выберите виртуальный образ жесткого диска (формат VHD/VHDX) и нажмите «Добавить в архив». Далее в окне настроек укажите имя, пароль для шифрования и метод (желательно, AES-256).

Теперь для дешифровки вам придется ввести пароль и только потом монтировать VHD файл.

Нюансы восстановления зашифрованного диска

Что делать, если Windows с зашифрованным логическим диском не запускается? Это не проблема, если у вас есть необходимые данные доступа. Чтобы снять блокировку BitLocker, вам следует иметь хотя бы один из следующих элементов:

Если ничего этого у вас нет, то про данные можно забыть и единственный способ вернуть диск — отформатировать его. Конечно, есть специфические способы «выловить» ключ среди метаданных или дампа оперативной памяти, но и они не дают стопроцентной гарантии успеха, не говоря о сложности реализации. К этим методикам могут прибегать специализированные сервисы.

Если Windows не прогружается, то вам необходимо запустить среду восстановления, или воспользоваться установочным диском. Если это возможно, запустите командную строку (для стандартных средств Windows это команда Shift+F10). Теперь выполните следующие действия:

Если пароль не известен, то можно использовать ключ восстановления, напечатав в командной строке:

В этом случае поврежденные данные с диска F будут перекопированы на диск G, при этом последний должен быть по объему больше диска F. Ключ восстановления — это 48-цифровой код, который и печатается в этой команде.

Для flash-ключа формата «.bek», который в данном примере находится на флешке I, используется следующая строка:

Перед открытием расшифрованного диска обязательно выполните проверку на ошибки стандартной командой Chkdsk.