как работать с windows server 2019 ltsc version 1809

Как работать с windows server 2019 ltsc version 1809

Для чего устанавливать Windows Server 2019 Core версию

И так небольшая справка из истории, существует два режима работы операционной системы Windows Server:

Неоспоримый плюс Core версии

Установка Windows Server 2019 Core

Несколько лет назад я вам рассказывал, про тот же процесс, но в Windows Server 2012 R2. И так у вас есть несколько вариантов развертывания:

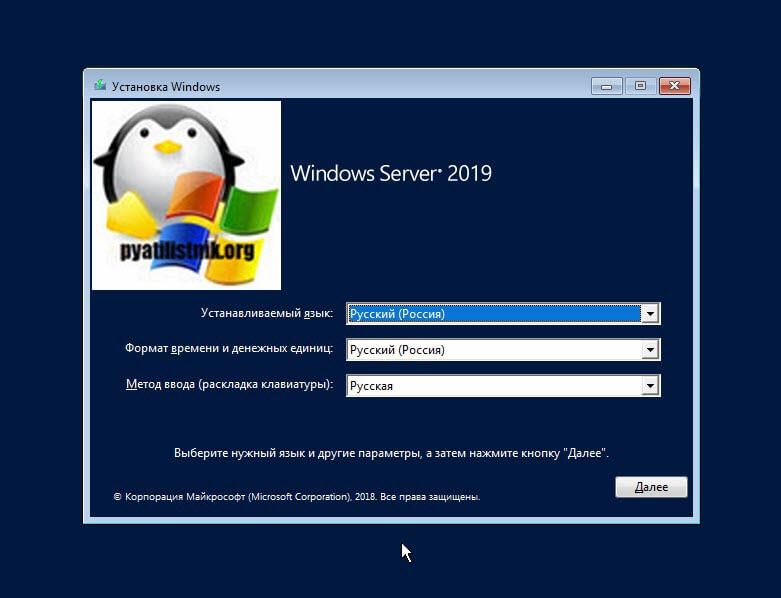

Выбрав удобный для вас механизм развертывания операционной системы, вы загружаете дистрибутив. На первом экране инсталляции выбираете если есть возможность язык интерфейса мастера установки, это ни как не влияет на сам язык Windows Server.

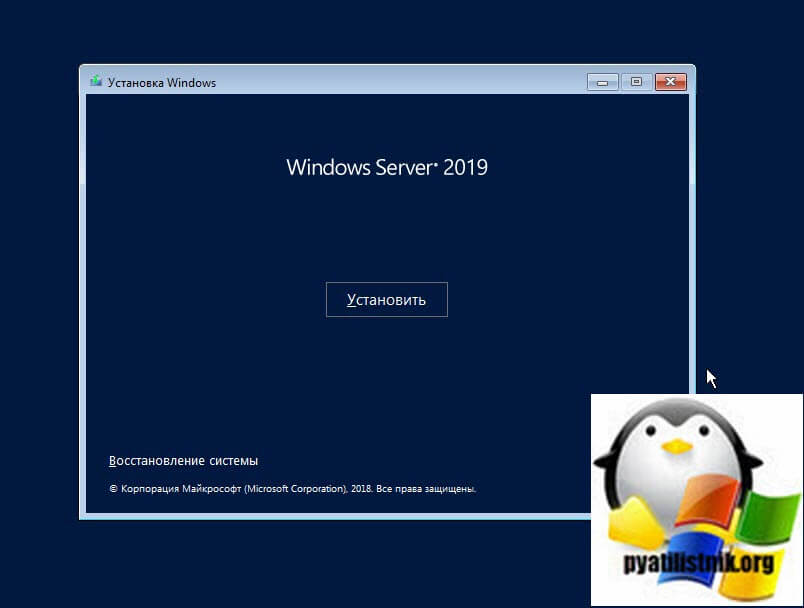

Далее, так как нам не требуется восстановление системы, то мы нажимаем по центру, кнопку «Установить«.

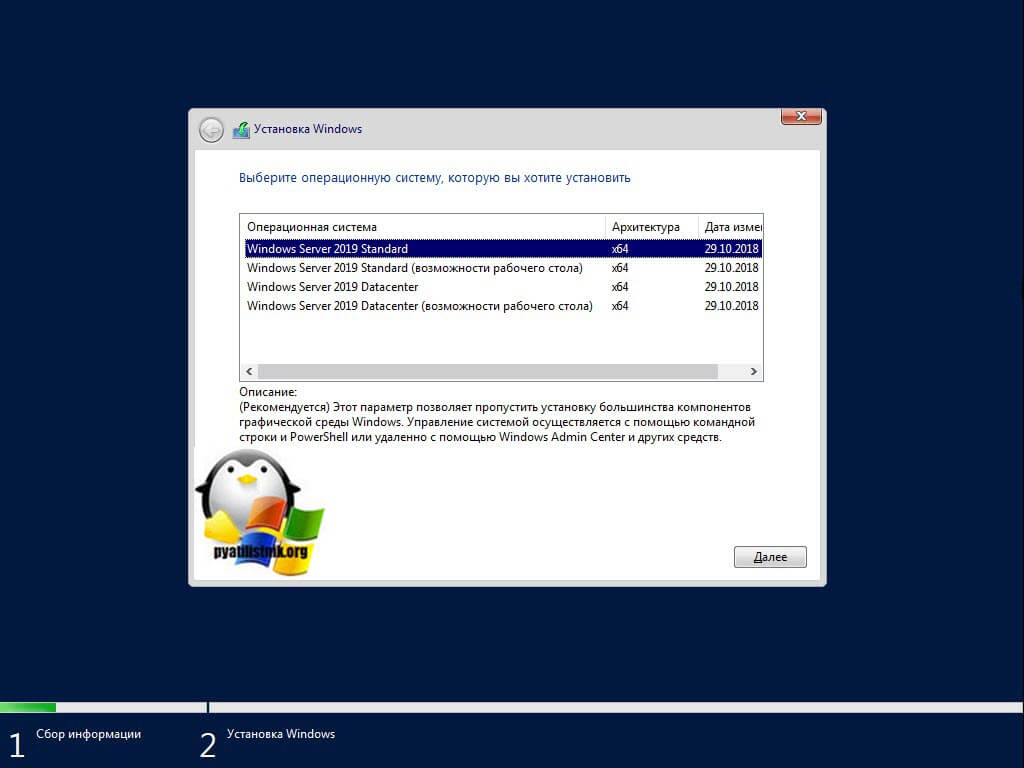

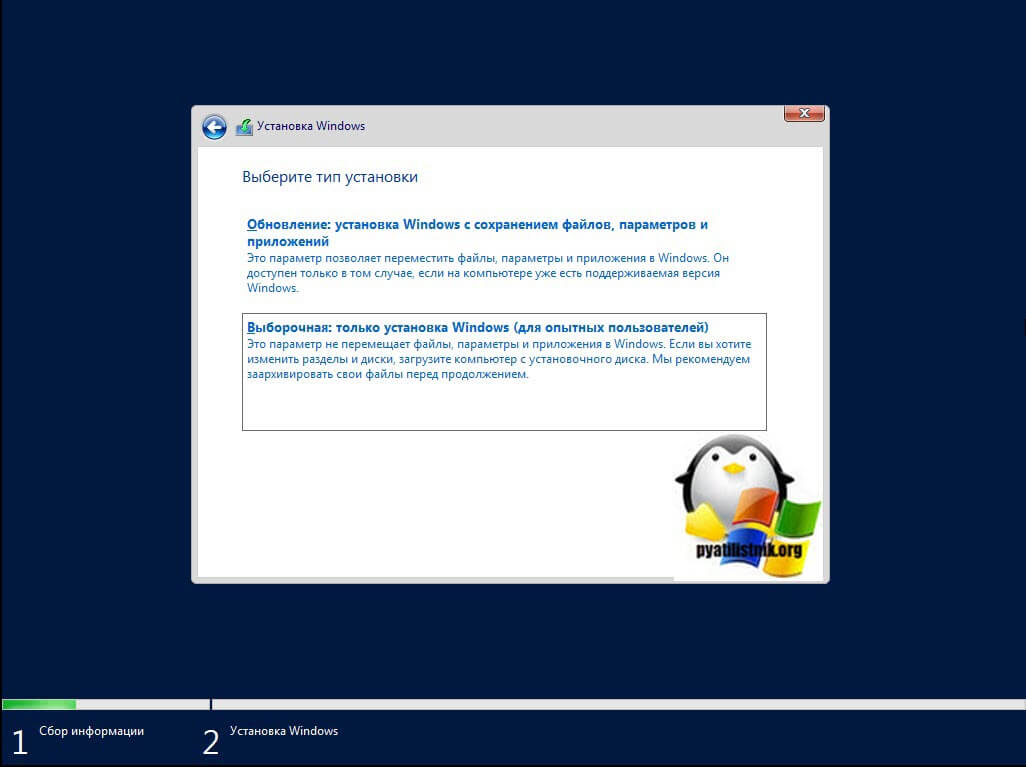

На следующем этапе, вам и нужно выбрать режим установки Windows Server 2019 Core, который не имеет возможностей рабочего стола, это и есть графический интерфейс. Я выберу версию Standard.

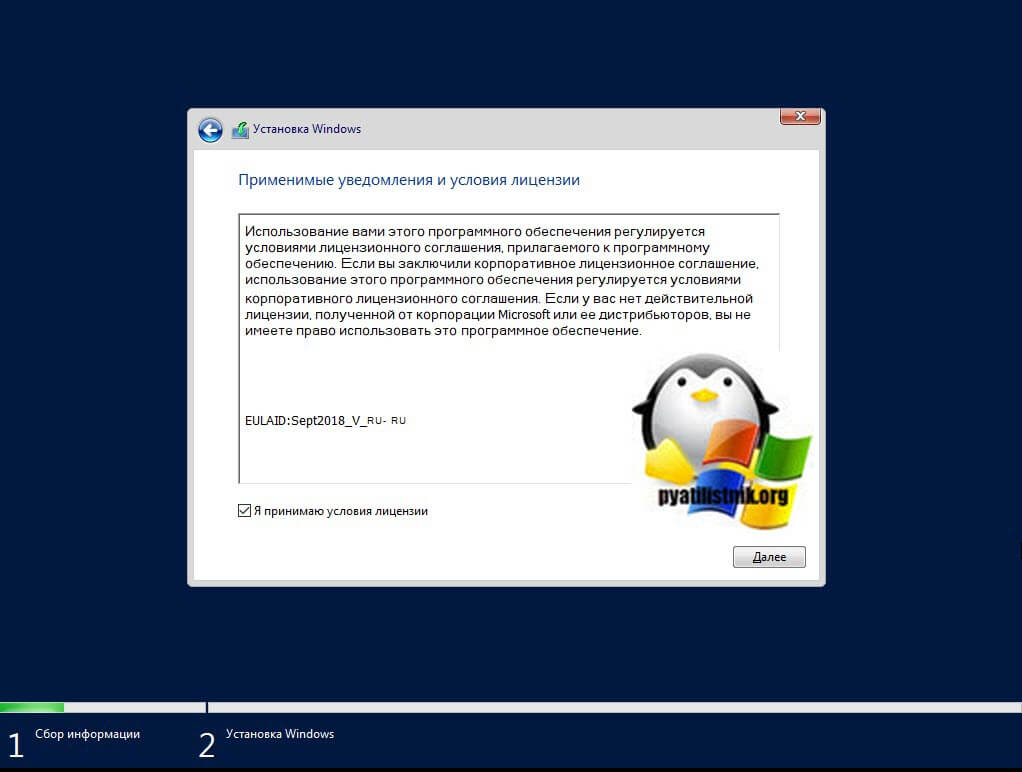

Принимаете лицензионное соглашения и делаем шаг вперед.

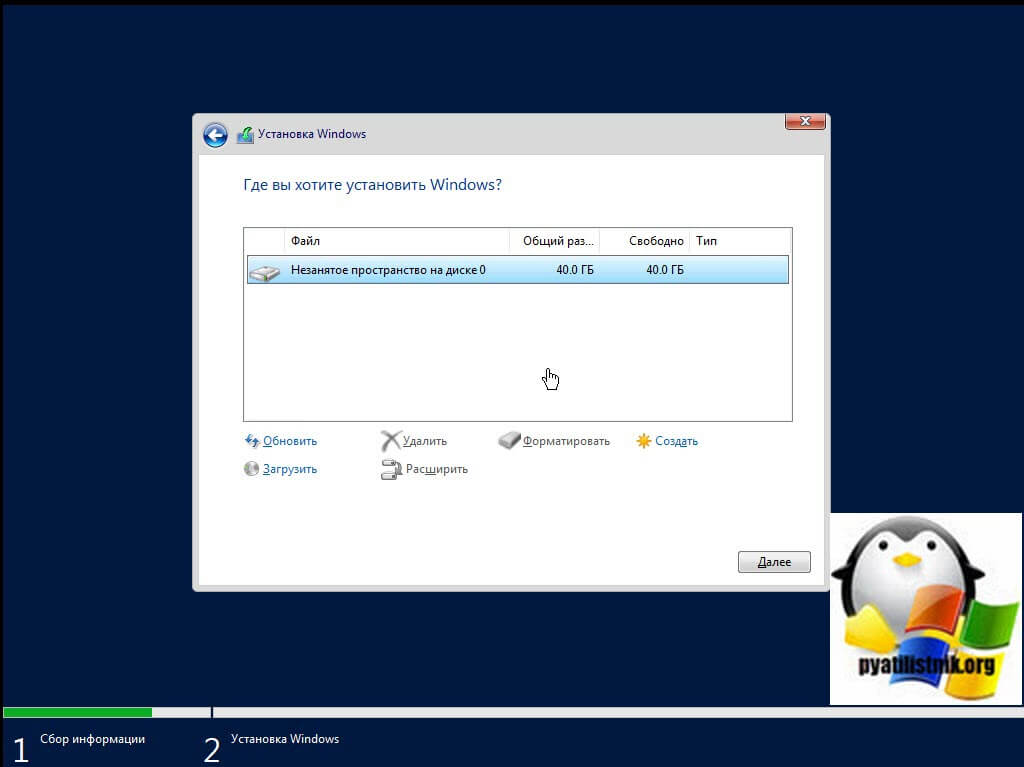

Остается только произвести разметку диска и продолжить инсталляцию Core версии. В моем случае, это один диск, объемом 40 ГБ, мне этого будет достаточно, более чем.

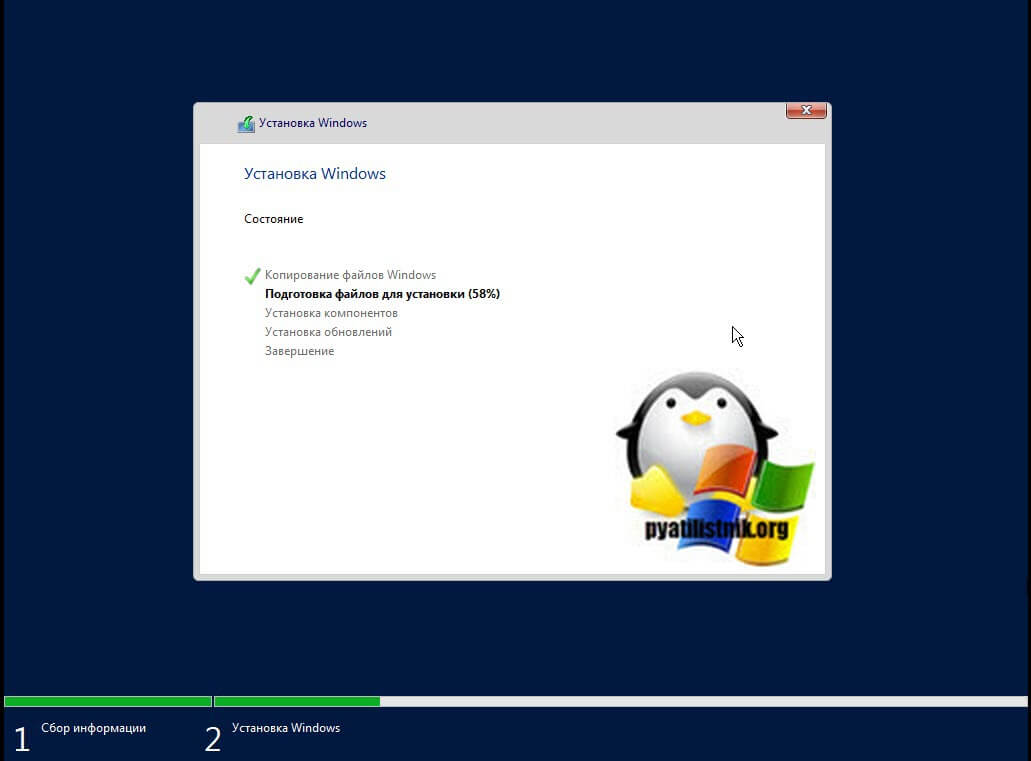

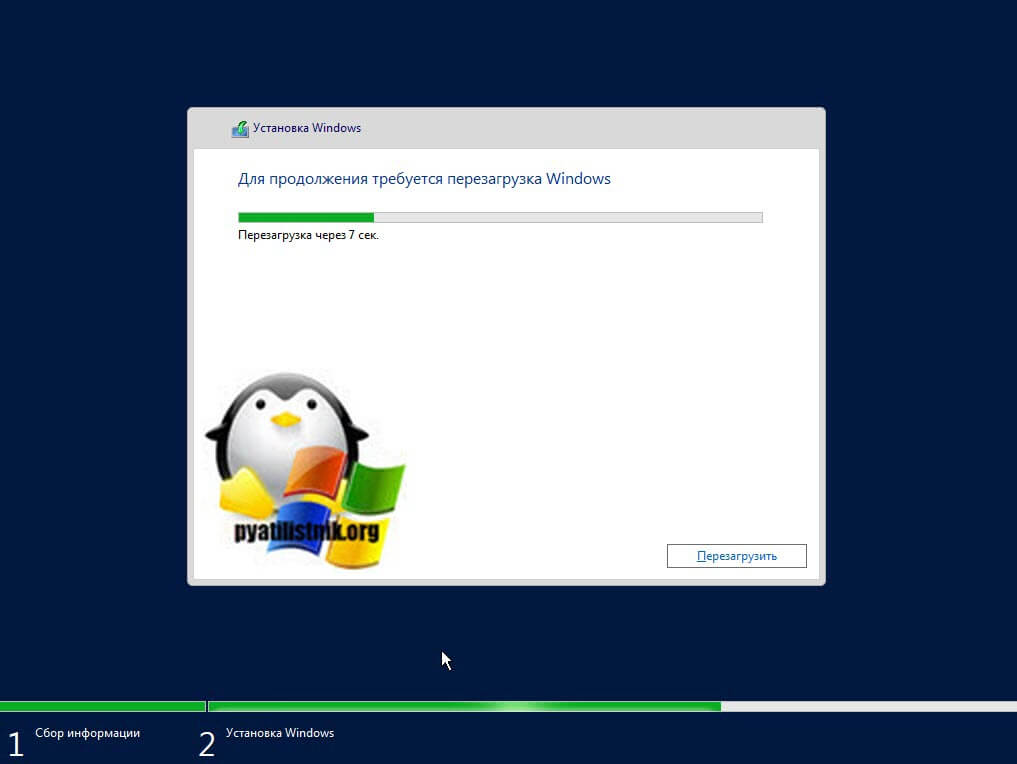

Начинается процесс копирования файлов Windows, затем идет подготовительный этап по установке файлов. Вам остается его дождаться, система уйдет в перезагрузку.

Далее начинается этап установки драйверов на ваше оборудование, установка обновлений.

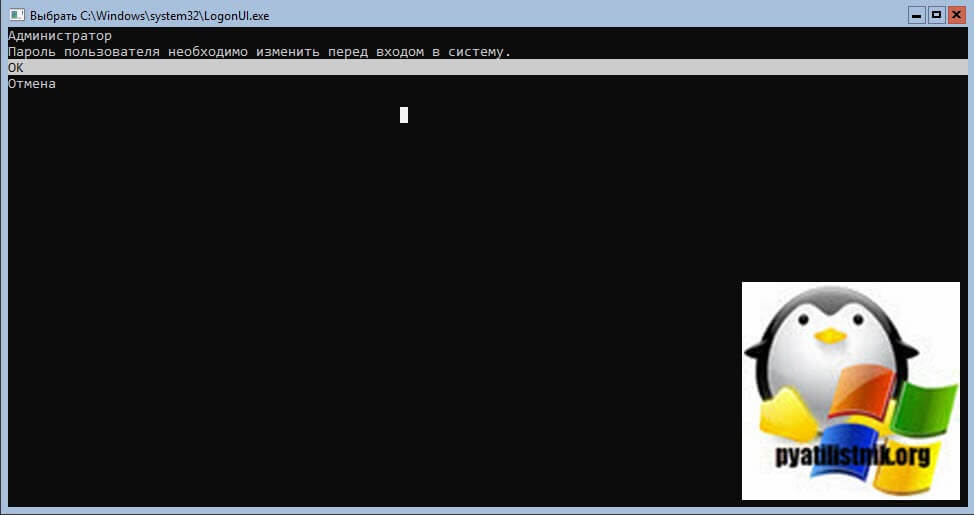

После очередной перезагрузки Windows Server 2019 у вас появится окно командной строки в котором вам необходимо изменить пароль администратора.

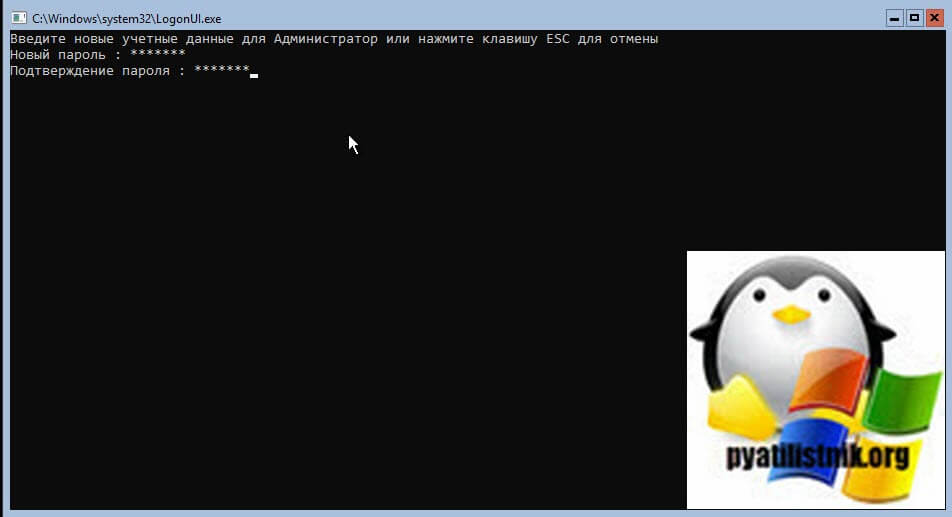

Задаем два раза ваш пароль на вход.

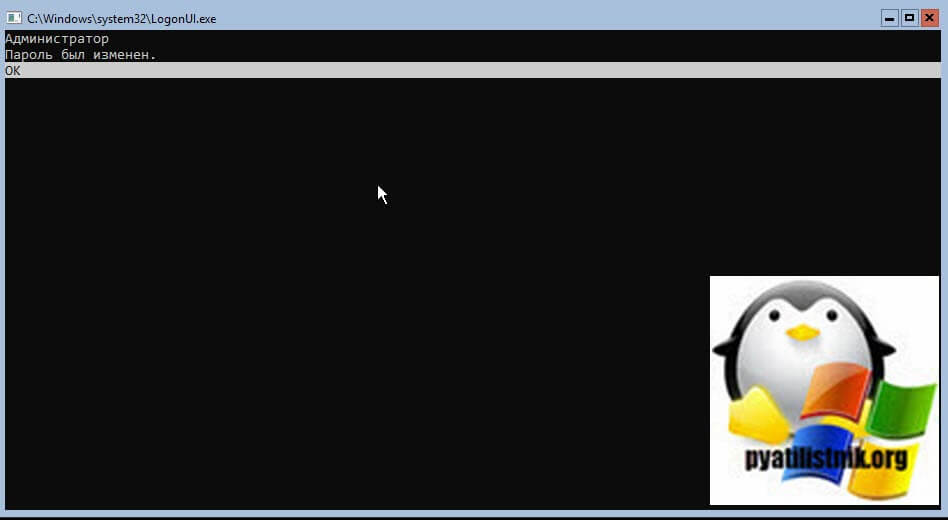

Если вы все ввели верно, то вам покажут, что пароль успешно изменен, на этом установку Windows Server 2019 Core можно считать оконченной и можно приступать к настройке.

Настройка Windows Server 2019 Core

Чтобы ввести такой сервер в эксплуатацию, вам необходимо произвести базовую настройку вашего Windows Server 2019, напомню, это:

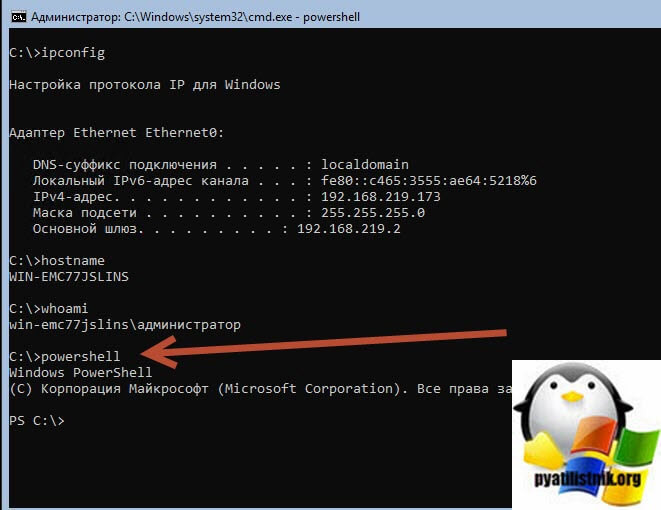

Все эти команды вы как администратор желательно должны знать, но так как на дворе 2019 год, то логично, что большее внимание нужно уделять PowerShell, который вы легко можете открыть в текущем cmd, но это путь более долгий.

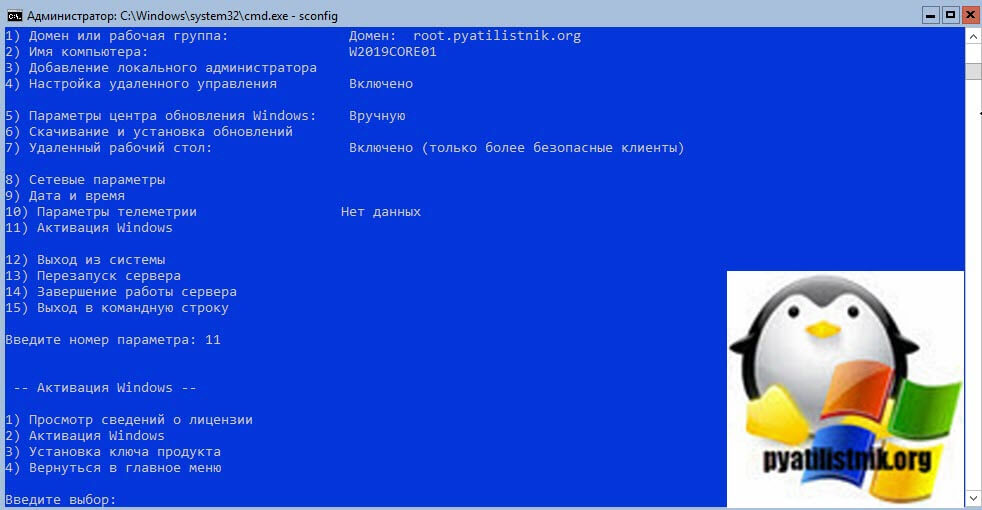

Разработчики еще начиная с версии Windows Server 2012, а может и раньше, вшили замечательный скрипт sconfig, который буквально в считанные минуты позволит вам выполнить поставленные задачи по настройке. В командной строке введите:

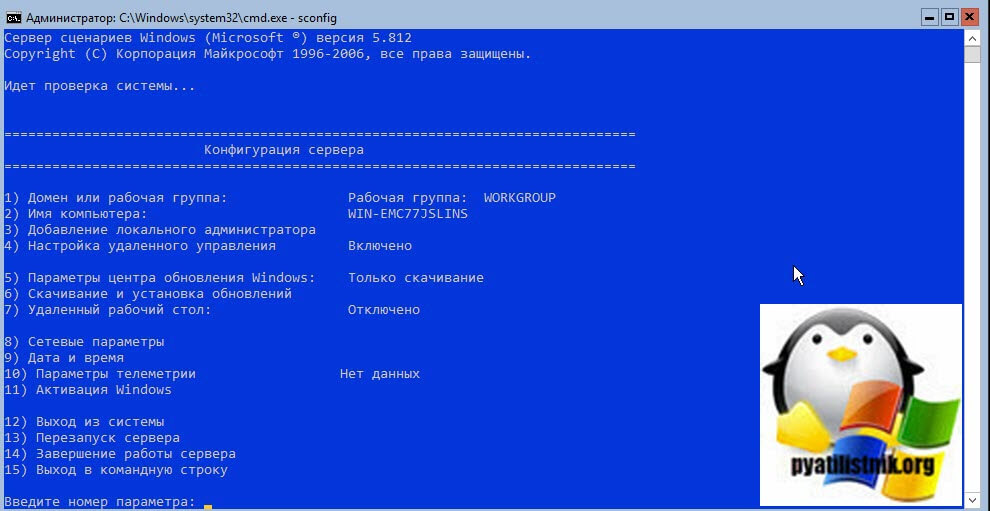

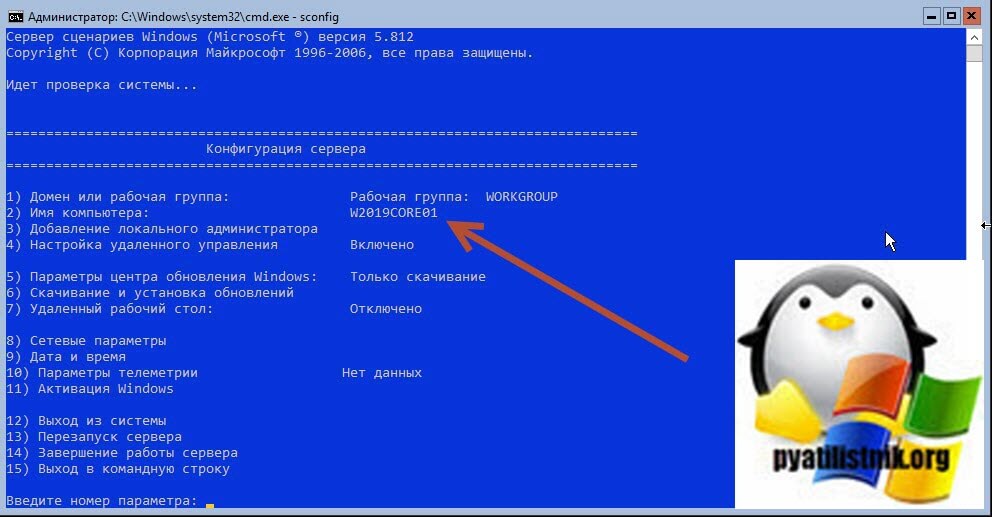

В результате у вас появится голубое окно с 15-ю пунктами:

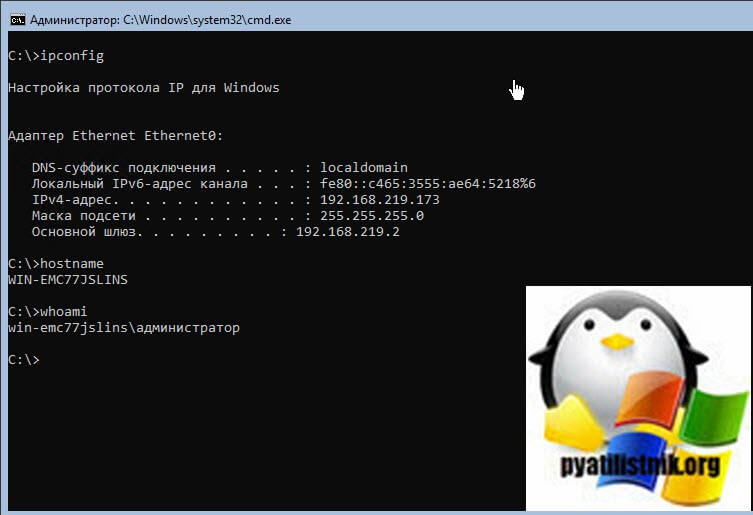

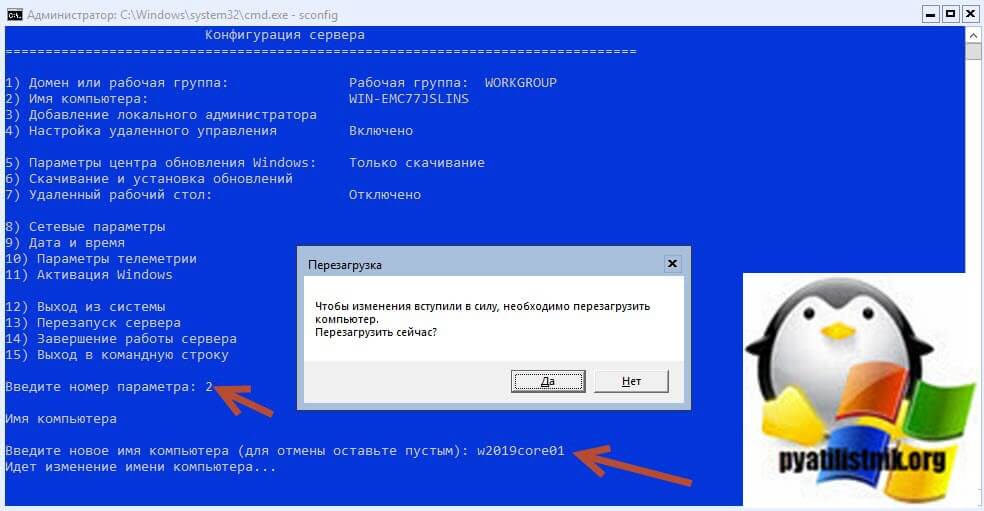

Давайте для начала зададим нужное имя нашему серверу Windows Server 2019 Core. Выбираем пункт 2 и нажимаем Enter. Как видим у меня сейчас не очень красивое имя WIN-EMC77JSLINS. Задаем новое имя сервера, у меня это будет w2019core01. Когда согласитесь сохранить изменения, вас попросят перезагрузить сервер, соглашаемся.

Как видим сервер после перезагрузки изменил имя.

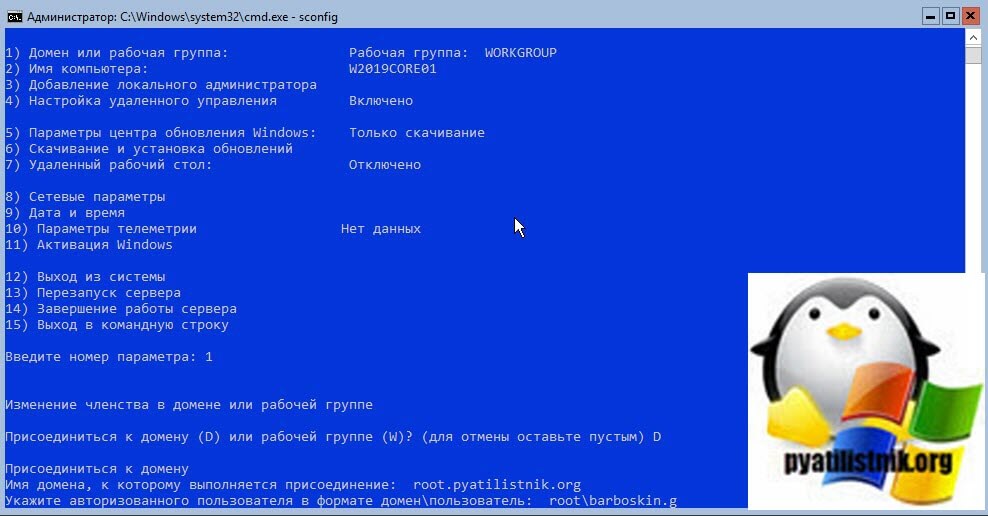

Далее я вам предлагаю ввести наш Windows Server 2019 Core в домен Active Directory. Для этого выбираем первый пункт. Вас спросят, что вы хотите сделать, так как мы хотим сделать сервер частью нашего предприятия, то нажимаем букву «D«. Укажем имя домена и имя пользователя от имени которого мы выполним присоединение, напоминаю, что по умолчанию, это может сделать даже любой пользователь Active Directory, как минимум 10 раз.

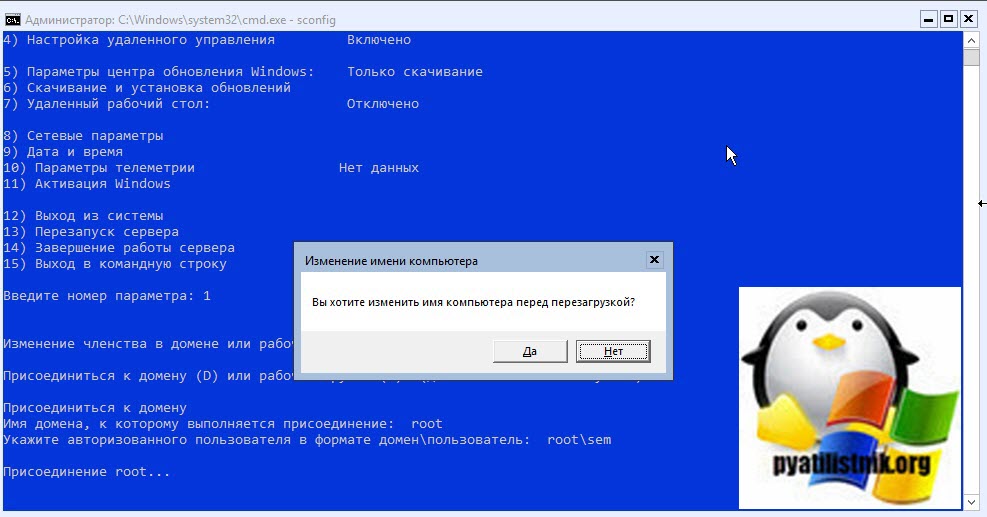

Вводим пароль от учетной записи два раза, если все хорошо, то вам выскочит окно, где вы можете изменить имя компьютера, мне это не нужно.

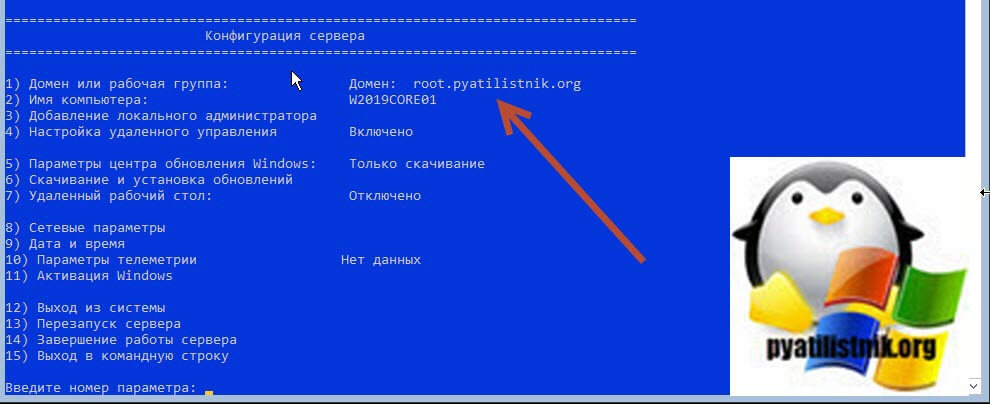

В результате у меня уже в статусе домен, видится нужное мне значение. На контроллере домена запись уже должна появиться, но я вам рекомендую все же перезагрузиться.

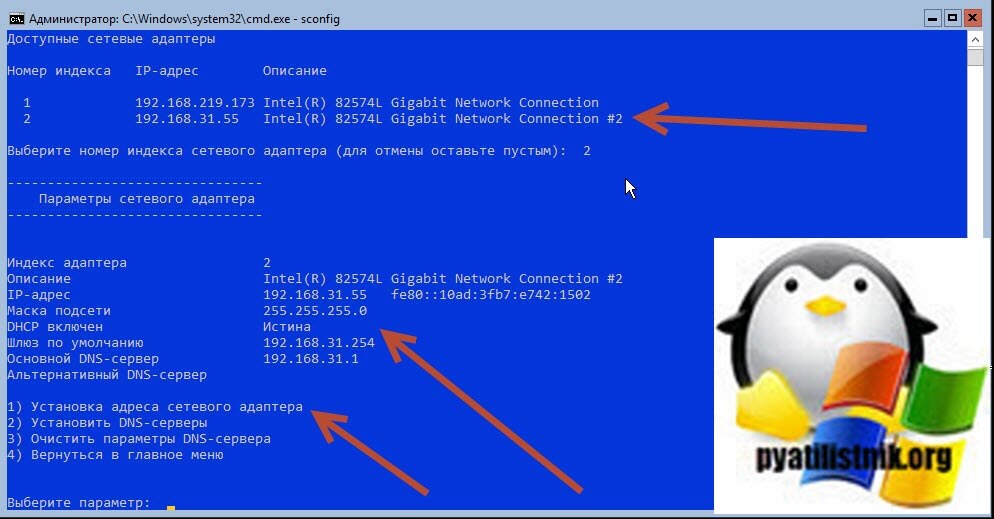

Следующим шагом я вам предлагаю настроить статический ip-адрес. Выбираем в sconfig 8-й пункт сетевые параметры. В моем примере у меня есть два сетевых интерфейса, я буду настраивать второй, имеющий выход во внутреннюю, доменную сеть. Выбираю второй пункт.

Как видим у вас четыре пункта:

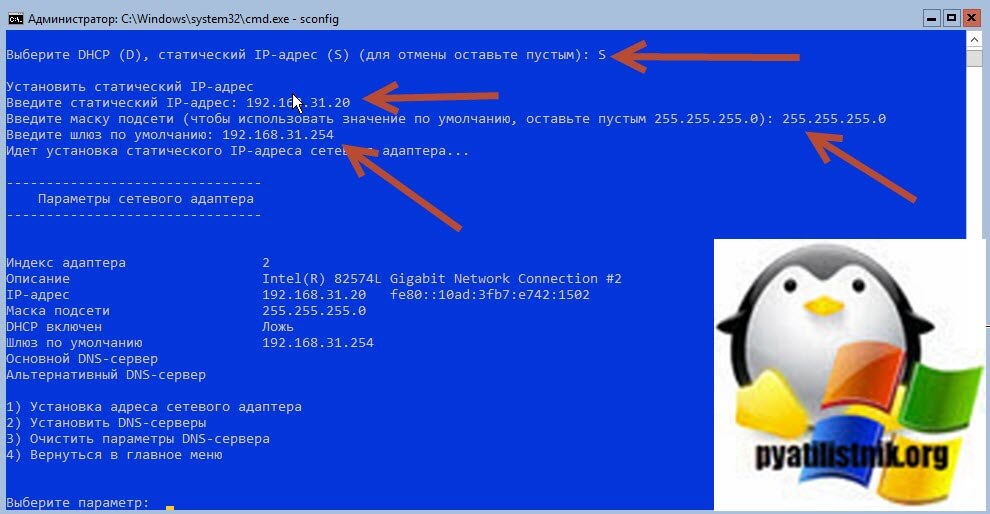

Выбираем первый пункт и зададим статический ip-адрес. На первом шаге вас спросят выбрать динамическое получение адреса с DHCP сервера, клавиша «D» или же статическое получение, выбираем «S«. Указываем ip адрес, в моем случае, это 192.168.31.20, задаем маску сети и основной шлюз. Ваши настройки сохранятся.

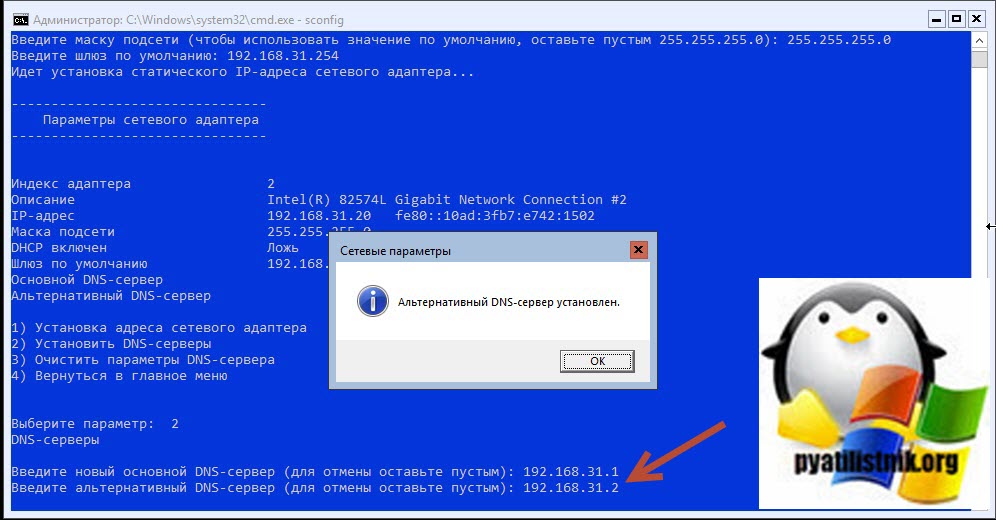

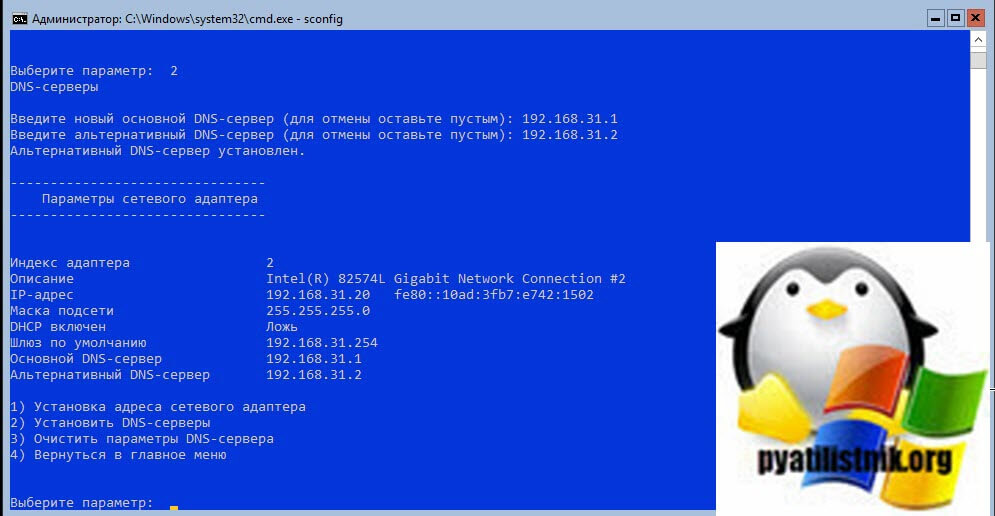

Теперь выбираем второй пункт и укажем DNS серверы. Лучше указывать два, для отказоустойчивости.

Проверяем наши сетевые настройки и возвращаемся в главное меню.

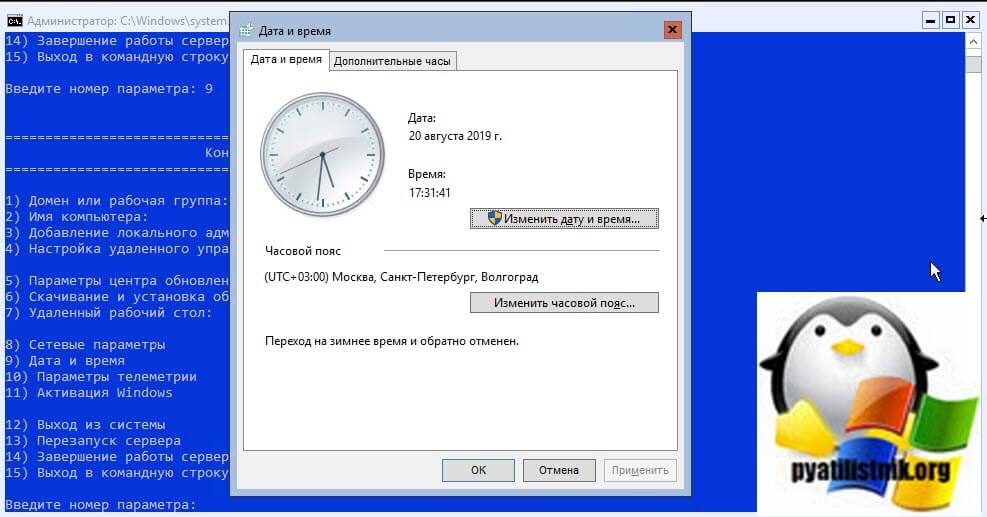

Далее я вам советую проверить дату и время, а так же часовой пояс, это очень важно. Выбираем пункт 9 «Дата и время». И о чудо в Windows Server 2019 Core есть графическое окно, да не удивляйтесь.

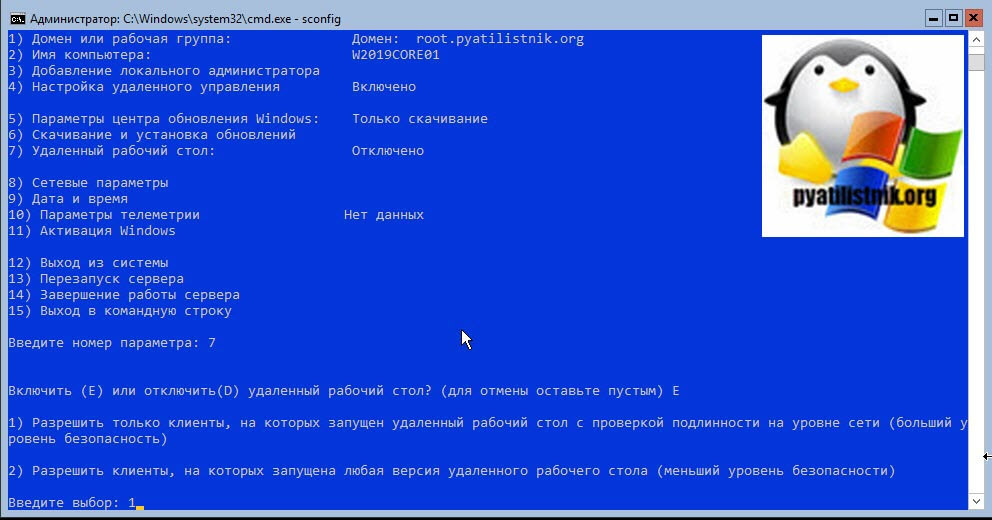

Давайте включим удаленный рабочий стол, чтобы была возможность подключаться при необходимости по RDP, хотя уверен, что это будет очень редко, так как есть более удобный механизм WinRM. Выбираем 7-й пункт.Тут будет два варианта, буква «E» включить или буква «D» отключить. Далее нужно выбрать будите ли вы использовать NLA или нет, я советую использовать, поэтому выбираем первый пункт:

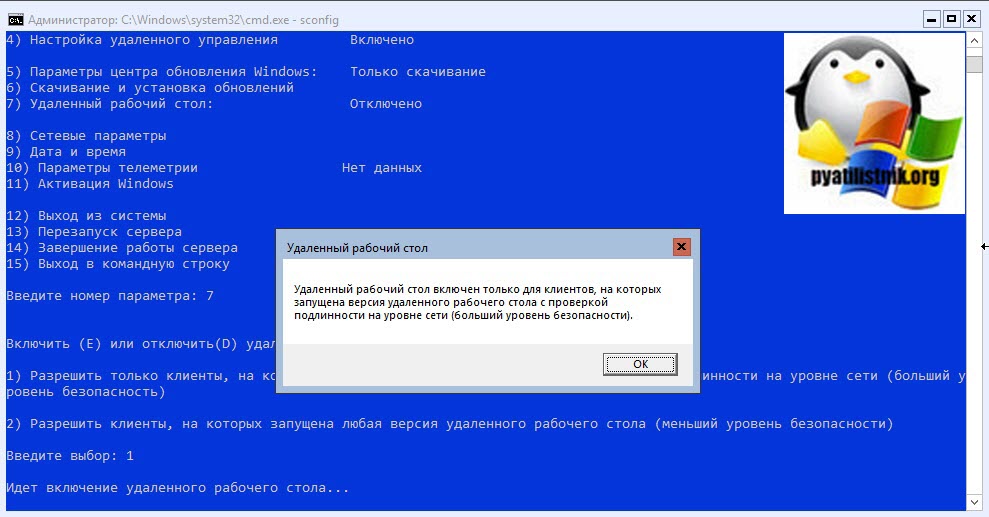

Вас уведомят, что удаленный рабочий стол включен.

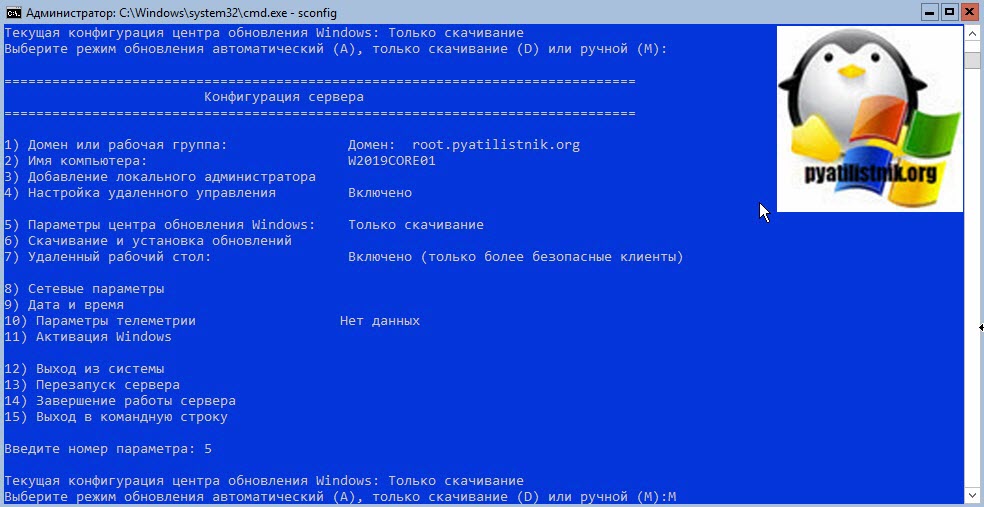

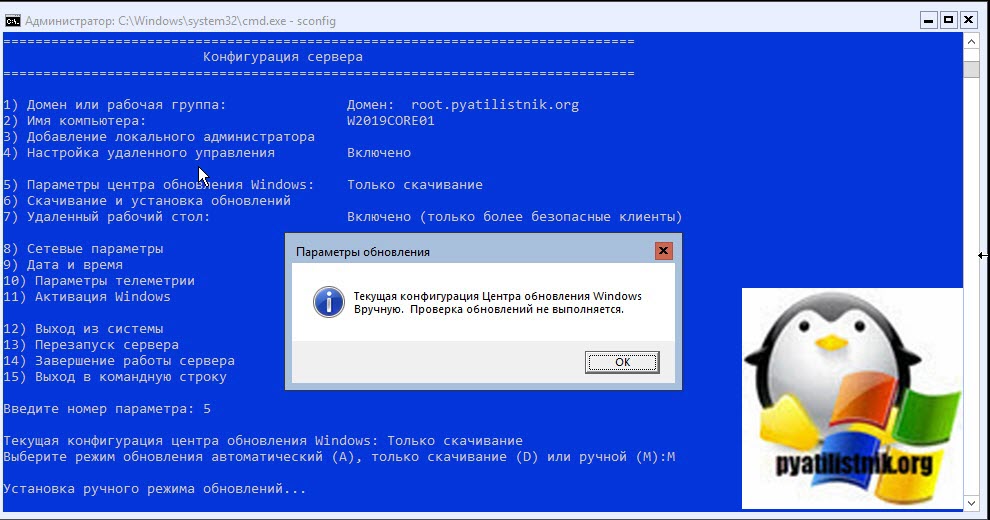

Остается не решенным еще вопрос по обновлению Windows Server 2019 Core. Для этого у нас есть два пункта 5 и 6. Выбираем пункт 5, вас спросят, как будут находится обновления, в каком режиме. На выбор будут автоматический, буква «A«, скачивание, буква «D» или ручной режим, буква «M«. Я выберу «M», так как я привык перепроверять получаемые обновления.

Вас уведомят, что настройки к центру обновления Windows применены.

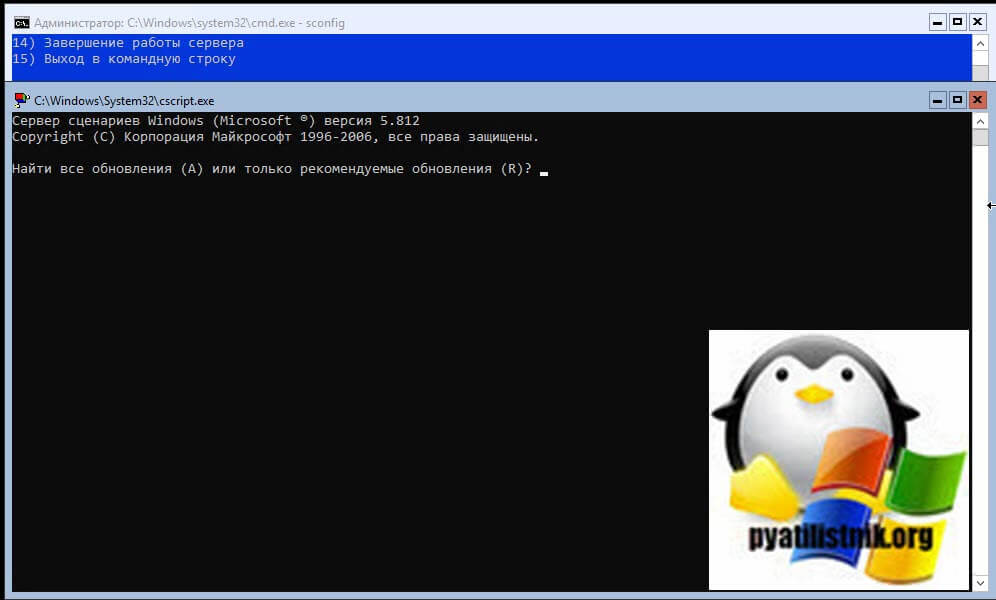

Выбираем 6 пункт и скачаем обновления. Вас спросят найти для всех продуктов или только рекомендуемые. я вам советую закрывать все, что можно, поэтому я выбираю пункт «A«.

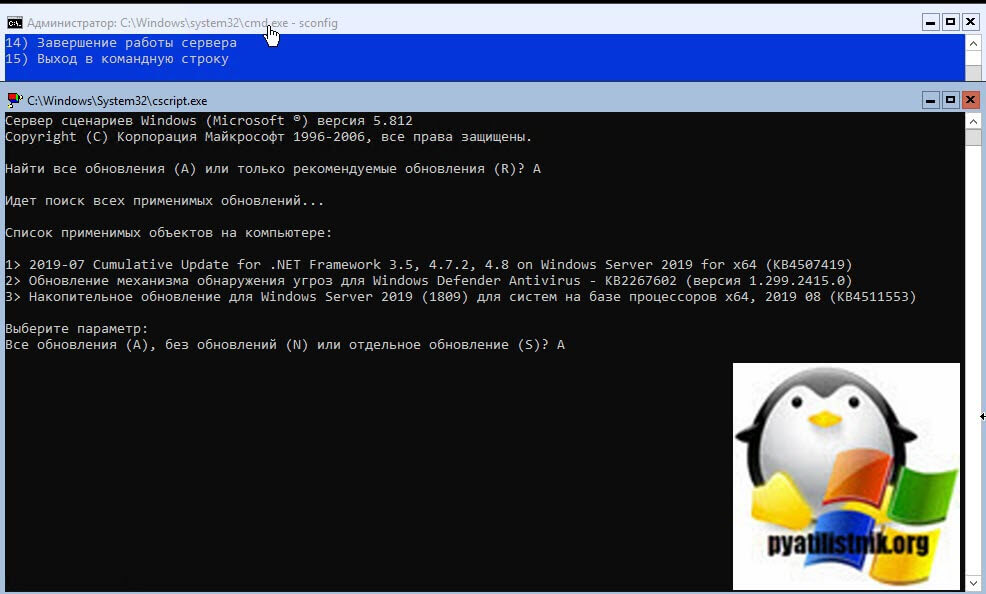

Начинается поиск обновлений, видим у меня нашлось 3 обновления, я могу поставить их все сразу или поодиночке. Я выберу все сразу, пишем «A«.

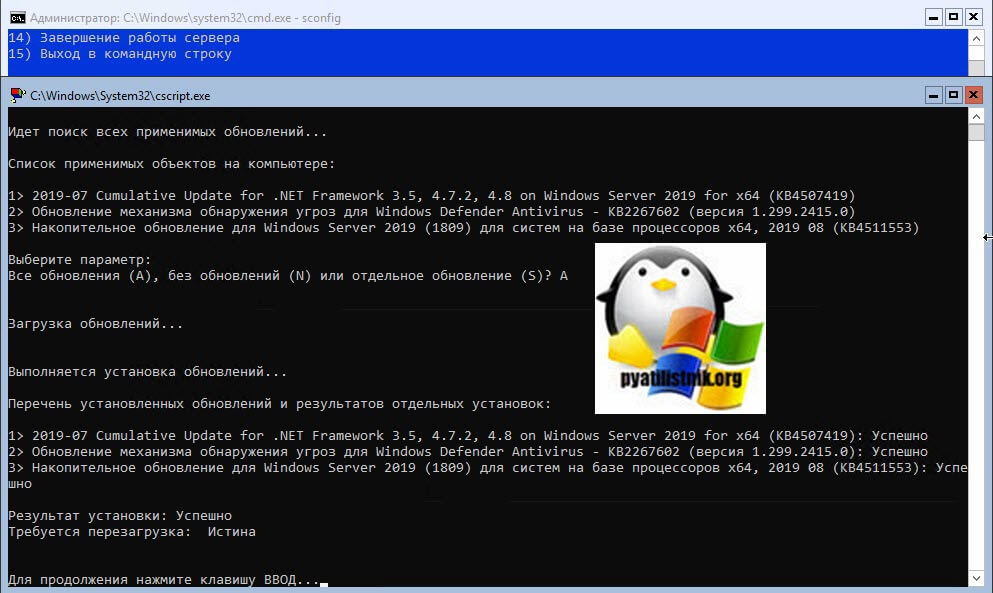

Производится загрузка обновлений. их установка через некоторое время вы увидите их статус.

Активация Windows Server 2019 Core

Остается еще активировать ваш сервер, надеюсь, что у вас в локальной сети развернут и настроен KMS сервер. Выбираем 11 пункт. В параметрах активации Windows, у вас будут пункты:

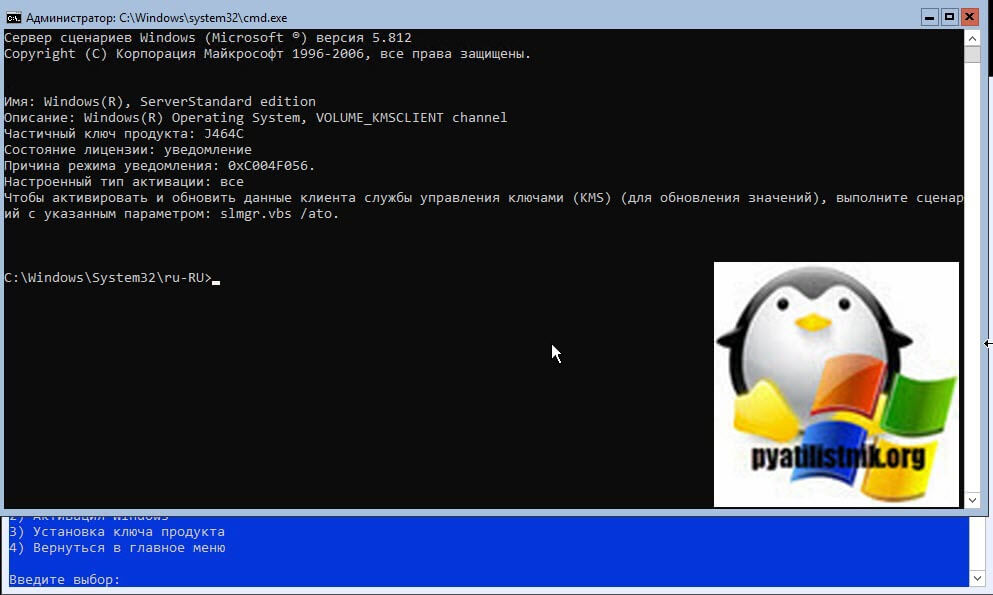

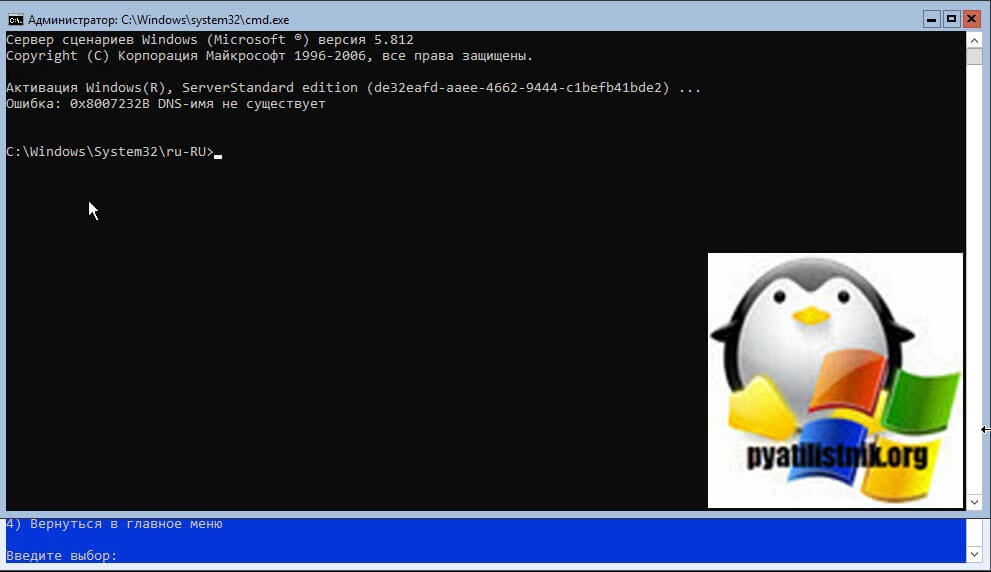

Просмотрим текущее состояние активации Windows Server 2019 Core. Выбираем пункт 1. У вас откроется окно командной строки, вы увидите работу скрипта slmgr. В моем примере я вижу редакцию ОС, ее тип Volume и то, что активация не выполнена, ошибка 0x0C004F056.

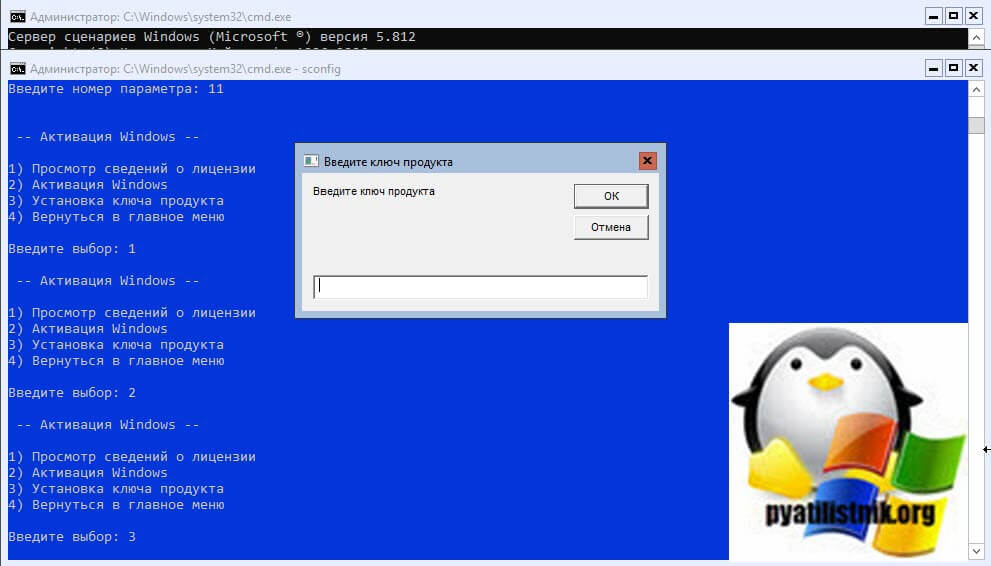

Если нужно поменять ключ продукта, то выберите пункт 3, и у вас откроется еще одно графическое окошко.

В Windows Server 2019 Core по умолчанию уже включена служба удаленно управления WinRM, поэтому дополнительно ее настраивать не нужно. В окне PowerShell введите:

В итоге я спокойно подключился и ввел команду ipconfig, где вижу ранее настроенный ip-адрес.

Каналы обслуживания Windows Server 2019

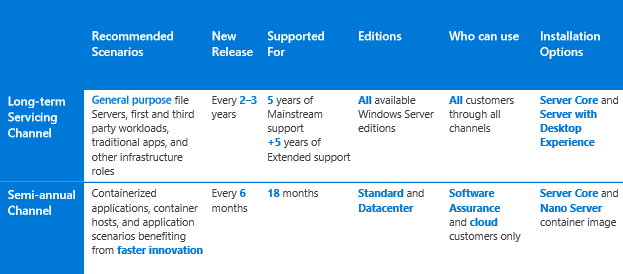

Понятие канала обслуживания (servicing channel) пришло в серверные операционные системы из Windows 10. На данный момент для серверных ОС Windows есть два канала обслуживания — Long-Term Servicing Channel (LTSC) и Semi-Annual Channel (SAC).

Long-Term Servicing Channel

Изначально каналы обслуживания назывались ветками (branches), соответственно данный канал был известен под названием LTSB ( Long-Term Servicing Branch). Этот канал предназначен для систем, которым наиболее важна стабильность и является традиционным для Windows Server подходом к обслуживанию:

• Выпуск новой версии ОС происходит каждые 2-3 года;

• В обновления не входят новые функции и возможности, только исправления и обновления системы безопасности;

• Пять лет основной и пять лет расширенной поддержки.

Операционные системы в канале LTSС ориентированы на традиционные рабочие нагрузки (файловые сервера, сервера приложений, инфраструктурные роли и т.п.). Текущей редакцией для канала LTSC является Windows Server 2019. В ыпуски LTSC доступны всем пользователям, независимо от применяемой модели лицензирования. Установка системы возможна в режиме ядра (Server Core) и в режиме сервера с возможностями рабочего стола (Server with Desktop Experience).

Semi-Annual Channel

Канал SAC предназначен для тех, кому требуется оперативно получать все новейшие возможности операционной системы:

• Новые выпуски доступны ОС два раза в год, весной и осенью;

• Для каждого выпуска предоставляется поддержка в течение 18 месяцев, начиная с даты выпуска;

• В ыпуски Windows Server идентифицируются по году и месяцу выпуска, например выпуск от 9-го месяца 2018 года обозначается как Windows Server 1809.

Область применения для SAC — это контейнеры и виртуализация приложений, где ускоренный цикл обновлений приносит наибольшую пользу. Текущей редакцией для канала SAC является Windows Server 1809. Выпуск SAC доступен участникам программы Software Assurance, через Azure Marketplace, а также в рамках различных программ, например Visual Studio Subscriptions. Установка возможно в режиме режиме ядра (Server Core), а также в качестве контейнера (Nano Server).

Для большей наглядности вот табличка различий, взятая с сайта Microsoft.

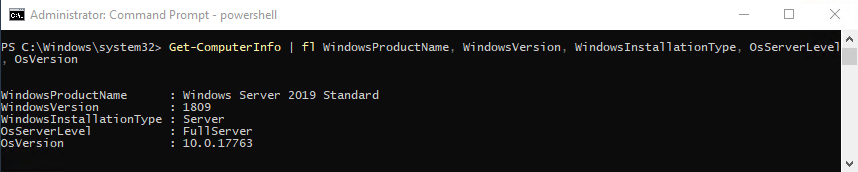

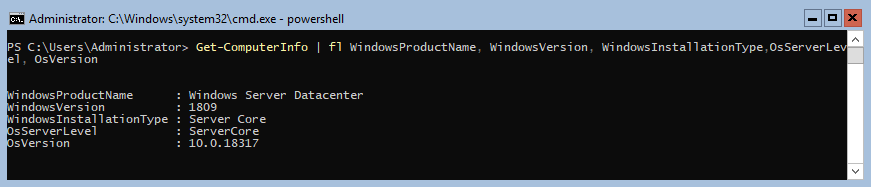

Определить текущий канал обслуживания можно с помощью PowerShell, вот такой командой:

Get-ComputerInfo | fl WindowsProductName, WindowsVersion, WindowsInstallationType, OsServerLevel, OsVersion

Для канала LTSC она выдаст такой результат,

Обратите внимание, что название продукта отличается, т.е. по сути Windows Server 2019 версии 1809 и Windows Server 1809 — это две разных операционных системы. Они находятся в разных каналах обслуживания и inplace-upgrade между ними не поддерживается. Для смены канала обслуживания требуется полная переустановка ОС.

Более подробную информацию о каналах обслуживания Windows Server можно найти на сайте Microsoft.

Новые возможности Windows 10 Корпоративная LTSC 2019

Область применения

В этой статье перечислены новые и обновленные функции и контент, которые интересуют ИТ-специалистов для Windows 10 Корпоративная LTSC 2019 по сравнению с Windows 10 Корпоративная LTSC 2016 (LTSB). Краткое описание канала обслуживания LTSC и связанной с ним поддержки см. в Windows 10 Корпоративная LTSC.

Возможности Windows 10 Корпоративная LTSC 2019 эквивалентны Windows 10, версия 1809.

Windows 10 Корпоративная LTSC 2019 строится на Windows 10 Pro версии 1809 с добавлением функций премиум-класса, предназначенных для решения потребностей крупных и средних организаций (в том числе крупных академических учреждений), таких как:

Выпуск Windows 10 Корпоративная LTSC 2019 является важным выпуском для пользователей LTSC, так как включает накопительные улучшения, предоставляемые в Windows 10 версиях 1703, 1709, 1803 и 1809 годов. Подробные сведения об этих улучшениях приведены ниже.

Выпуск LTSC предназначен для устройств специального использования. Поддержка LTSC приложениями и средствами, предназначенными для полугодовых выпусков Windows 10 каналов, может быть ограничена.

Microsoft Intune

Microsoft Intune поддерживает Windows 10 Корпоративная LTSC 2019 и более поздний. Это включает поддержку таких функций, как Windows автопилот. Однако обратите внимание, Windows 10 профили устройств update Rings не поддерживают выпуски LTSC, поэтому для исправления следует использовать поставщика служб конфигурации политики,WSUS или Configuration Manager.

Безопасность

Эта версия Window 10 включает улучшения безопасности для защиты от угроз, защиты информации и защиты удостоверений.

Защита от угроз

Расширенная защита от угроз в Microsoft Defender

Платформа Microsoft Defender для конечной точки содержит столбы безопасности, показанные на следующей схеме. В этой версии Windows, Defender for Endpoint включает мощную аналитику, интеграцию стеков безопасности и централизованное управление для улучшения обнаружения, предотвращения, расследования, реагирования и управления.

Уменьшение числа возможных направлений атак

Уменьшение поверхности атаки включает системы предотвращения вторжений на основе хостов, такие как [управляемый доступ к папкам]/microsoft-365/security/defender-endpoint/enable-controlled-folders).

Эта функция может помочь предотвратить изменение личных файлов программ-вымогателей и других вредоносных программ. В некоторых случаях внесение изменений в такие общие папки, как Документы и Изображения, приложениями, которые вы часто используете, может блокироваться. Мы упростили процесс добавления приложений, которые были недавно заблокированы, в список разрешенных, чтобы вы могли продолжать пользоваться устройством без полного отключения функции.

При блокировании приложения, оно будет появляться в списке недавно заблокированных приложений, который можно открыть, щелкнув Управление параметрами в разделе Защита от программ-шантажистов. Щелкните Разрешить работу приложения через контролируемый доступ к файлам После отображения запроса нажмите кнопку + и выберите Недавно заблокированные приложения. Выберите любые приложения, которые необходимо добавить в список разрешенных. Кроме того, к приложению можно перейти с этой страницы.

Защитник Windows Брандмауэр

Защитник Windows Брандмауэр теперь поддерживает подсистема Windows для Linux (WSL). Вы можете добавить определенные правила для процесса WSL так же, как и для любого Windows процесса. Кроме того, брандмауэр Защитника Windows теперь поддерживает уведомления для процессов WSL. Например, когда средство Linux решит разрешить доступ к порту извне (например, SSH или веб-серверный NGINX), брандмауэр Защитника Windows предложит разрешить доступ так же, как и для процессов Windows, когда порт начинает принимать подключения. Это было впервые реализовано в сборке 17627.

Device Guard в Защитнике Windows

Device Guard всегда была коллекцией технологий, которые можно объединить для блокировки компьютера, в том числе:

Но эти средства защиты также можно настроить отдельно. И, в отличие от HVCI, политики целостности кода не требуют безопасности на основе виртуализации (VBS). Чтобы подчеркнуть явное значение этих защиты, политики целостности кода были ребрендингом в Защитник Windows application Control.

Защита следующего поколения

Обнаружения угроз в конечных точках и реагирование на них

Улучшено обнаружение конечных точек и реагирование. Enterprise теперь клиенты могут использовать весь стек Windows безопасности с обнаружением антивирусная программа в Microsoft Defender и блоками device Guard, которые будут всплыть на портале Microsoft Defender для конечных точек. ****

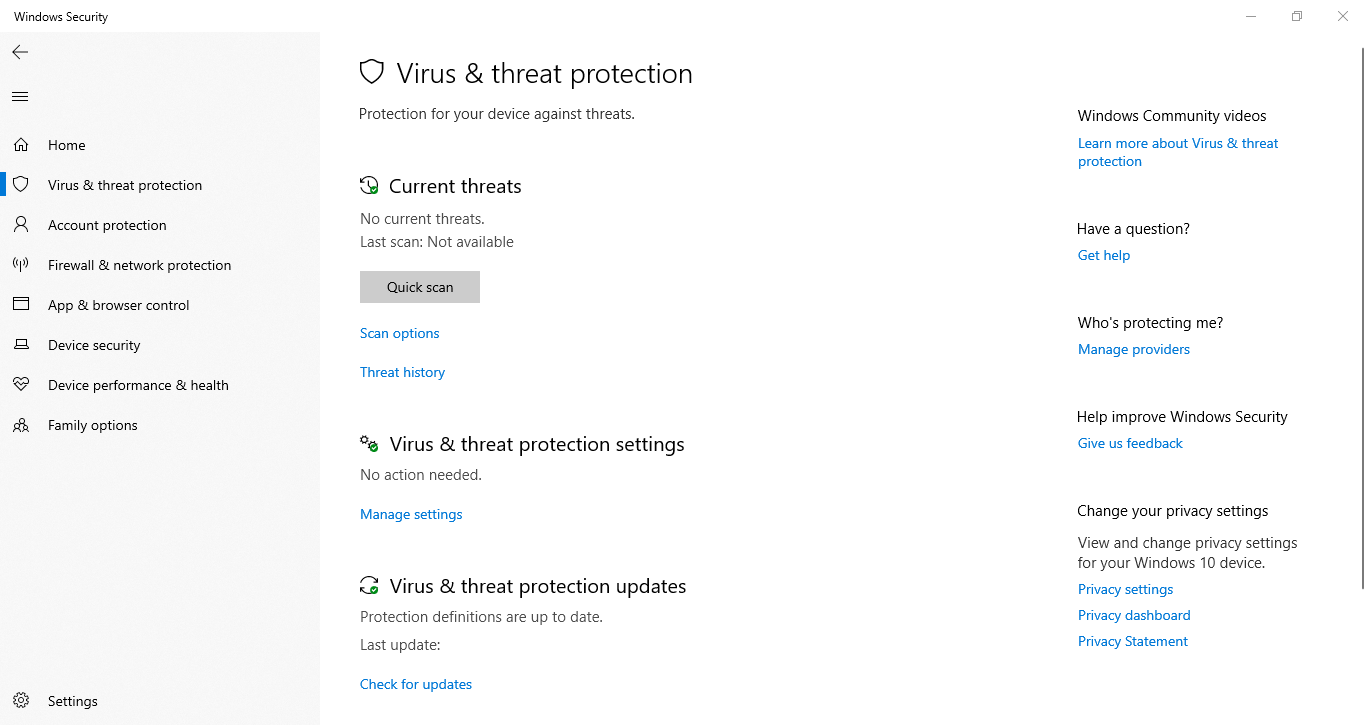

Защитник Windows теперь называется антивирусная программа в Microsoft Defender и теперь делится состоянием обнаружения между службами M365 и взаимодействиями с Microsoft Defender для Endpoint. Кроме того, реализованы дополнительные политики для улучшения облачной защиты. Созданы новые каналы для экстренной защиты. Дополнительные сведения см. в следующих сведениях: Защита от вирусов и угроз и использование технологий следующего поколения в антивирусная программа в Microsoft Defender с помощью облачной защиты.

Мы также увеличили ширину библиотеки документации для администраторов корпоративной безопасности. В новой библиотеке доступна следующая информация:

Некоторые из основных моментов новой библиотеки включают руководство по оценке для Microsoft Defender AV и руководство по развертыванию для Microsoft Defender AV в виртуальной среде инфраструктуры настольных компьютеров.

Новые функции microsoft Defender AV в Windows 10 Корпоративная LTSC 2019 включают:

Мы вложилизначительные средства в защиту от вымогателей, и мы продолжаем эти инвестиции с обновленным мониторингом поведения и защитой в режиме реального времени.

Кроме того, улучшены обнаружение конечных точек и ответные действия. Новые возможности обнаружения включают:

Настраиваемый обнаружение. С помощью настраиваемых средств обнаружения угроз можно создавать настраиваемые запросы для мониторинга событий в поведении любого типа, например подозрительных и возникающих угроз. Это можно делать, используя возможности расширенного поиска, путем создания пользовательских правил обнаружения.

Улучшения в памяти ОС и датчиках ядра для обнаружения злоумышленников, использующих атаки на уровне памяти и на уровне ядра.

Обновленные обнаружения программ-вымогателей и других расширенных атак.

Историческая возможность обнаружения обеспечивает применение новых правил обнаружения к хранимой информации сроком до шести месяцев для обнаружения предыдущих атак, которые, возможно, не были замечены.

Реагирование на угрозы улучшается при обнаружении атаки, что позволяет незамедлительно принять меры, чтобы группы безопасности содержали нарушение:

Добавлены дополнительные возможности, которые помогут получить целостное представление о расследованиях:

Изучение учетной записи пользователя — Определение учетных записей пользователей с наиболее активными оповещениями и изучение случаев потенциальной компрометации учетных данных.

Дерево процесса оповещения — Объединяет несколько обнаружений и событий в одном представлении, сокращая время разрешения случаев.

Другие расширенные функции безопасности:

Поддержка поставщика управляемых служб безопасности (MSSP) — Microsoft Defender for Endpoint добавляет поддержку для этого сценария, предоставляя интеграцию MSSP. Интеграция позволяет поставщикам MSSP выполнять следующие действия: осуществлять доступ к порталу Центра безопасности Защитника Windows пользователя MSSP, получать уведомления об электронной почте, а также получать оповещения с помощью средств управления событиями и информацией о безопасности (SIEM).

Интеграция с Azure Defender — Microsoft Defender для конечной точки интегрируется с Azure Defender, чтобы обеспечить комплексное решение по защите серверов. С помощью этой интеграции Azure Defender может использовать возможности Defender для конечной точки, чтобы обеспечить улучшенное обнаружение угроз для Windows серверов.

Onboard Windows Server 2019 — Microsoft Defender for Endpoint теперь добавляет поддержку Windows Server 2019. Вы сможете подключать Windows Server 2019 таким же способом, как и клиентские компьютеры Windows 10.

Мы также добавили новую оценку службы Windows времени в раздел Производительность устройства & работоспособности. Если мы определим, что время вашего устройства синхронизировано с нашими серверами времени неправильно и служба синхронизации времени отключена, система предоставит вам возможность включить службу.

Мы продолжаем работать над тем, как другие устанавливаемые вами приложения для обеспечения безопасности, отображаются в приложении Безопасность Windows. Появилась новая страница под названием Поставщики безопасности в разделе Параметры приложения. Нажмите кнопку Управление поставщиками для просмотра списка всех других поставщиков безопасности (включая антивирусные программы, межсетевой экран и защиту от веб-угроз), работающих на вашем устройстве. Здесь можно легко открыть приложения поставщиков или получить дополнительные сведения о способах устранения проблем, о которых сообщает Безопасность Windows.

Это также означает, что в Безопасности Windows будут отображаться дополнительные ссылки на другие приложения для обеспечения безопасности. Например, если вы откроете раздел Брандмауэр и защита сети, вы увидите приложения брандмауэра, работающие на вашем устройстве, с разбивкой по типу брандмауэра, то есть доменный, частный и для публичных сетей.

Дополнительные возможности по смягчению последствий и обнаружению программ-вымогателей можно узнать по:

Кроме того, см. новые возможности Microsoft Defender для конечной точки и далее повышения эффективности и надежности безопасности конечных точек

Получите краткий, но углубленный обзор Microsoft Defender для конечной точки для Windows 10: Defender for Endpoint.

Защита информации

Улучшения добавлены в Windows и BitLocker.

Windows Information Protection

Windows Information Protection теперь работает с Microsoft Office и Azure Information Protection. Подробнее: Развертывание и управление Windows Information Protection (WIP) с Azure Information Protection.

С помощью Microsoft Intune вы можете создать и развернуть политику Windows Information Protection (WIP), а также выбрать разрешенные приложения, уровень защиты с помощью WIP и способ поиска корпоративных данных в сети. Дополнительные сведения см. в статьях Создание политики Windows Information Protection (WIP) с помощью Microsoft Intune и Сопоставление и развертывание политик Windows Information Protection (WIP) и VPN с помощью Microsoft Intune.

Кроме того, теперь можно собирать журналы событий аудита с помощью поставщика служб конфигурации отчетов (CSP) или службы пересылки событий Windows (для компьютеров с Windows, подключенных к домену). Дополнительные сведения см. в новой статье Как собирать журналы событий аудита Windows Information Protection (WIP).

В этом выпуске реализована поддержка WIP с файлами по запросу, шифрование файлов, когда файл открыт в другом приложении, а также улучшена производительность. Дополнительные сведения: Файлы из OneDrive по запросу для предприятий.

BitLocker

Минимальная длина ПИН-кода меняется с 6 символов на 4 (по умолчанию 6). Подробнее: Параметры групповой политики BitLocker.

Автоматическое принудительное включение для фиксированных жестких дисков

С помощью политики управления современными устройствами (MDM) BitLocker можно включить автоматически для обычных пользователей, подключенных к Azure Active Directory (AAD). В Windows 10 версии 1803 автоматическое шифрование BitLocker было включено для обычных пользователей AAD, тем не менее, требовалось использовать современное оборудование, которое прошло проверку интерфейса проверки безопасности оборудования (HSTI). Эта новая функциональная возможность включает шифрование BitLocker через политику даже на устройствах, которые не прошли проверку HSTI.

Это обновление поставщика служб конфигурации BitLocker, который появился в Windows 10 версии 1703 и использовался Intune и другими службами.

Эта функция будет скоро реализована в Olympia Corp в качестве дополнительной функции.

Доставка политики BitLocker на устройства AutoPilot во время запуска при первом включении компьютера

Вы можете выбрать алгоритм шифрования, который будет применен к устройствам, поддерживающим автоматическое шифрование BitLocker, чтобы эти устройства не зашифровывали себя сами автоматически с помощью алгоритма по умолчанию. Это позволяет доставить алгоритм шифрования (и другие политики BitLocker, которые должны быть применены до шифрования) до запуска шифрования BitLocker.

Например, можно выбрать алгоритм шифрования XTS-AES 256 и применить его к устройствам, которые ранее зашифровывали бы семя сами автоматически с помощью алгоритма XTS-AES 128 по умолчанию во время запуска при первом включении компьютера.

Для этого выполните следующие действия.

Настройте параметры способа шифрования в профиле Windows 10 Endpoint Protection, выбрав необходимый алгоритм шифрования.

Назначьте политику группе устройств Autopilot.

Политика шифрования должна быть назначена устройствам в группе, а не пользователям.

Включите страницу состояния регистрации Autopilot (ESP) для этих устройств.

Если не включить ESP, политика не будет применена до начала шифрования.

Защита идентификации

Добавлены улучшения для Windows Hello для бизнеса и службы учетных данных.

Windows Hello для бизнеса

Новые функции в Windows Hello позволяют лучше работать с блокировкой устройства, используя многофакторную разблокировку с помощью новых сигналов расположения и близости пользователей. С помощью сигналов Bluetooth можно настроить устройства с Windows 10 так, чтобы они автоматически блокировались, когда вы они отходите, или запретить доступ других людей к устройству в ваше отсутствие.

Теперь можно выполнить сброс забытого ПИН-кода без удаления данных организации или приложений на устройствах под управлением Microsoft Intune.

Для устройств под управлением Windows Phone администратор может инициировать удаленный сброс ПИН-кода через портал Intune.

Пользователи настольных компьютеров с Windows могут сбросить забытый ПИН-код в меню «Параметры» > «Учетные записи» > «Параметры входа». Дополнительные сведения см. в разделе Что делать, если я не помню свой ПИН-код?.

Windows Hello поддерживает проверку подлинности FIDO 2.0 для устройств Azure AD Joined Windows 10 и имеет расширенную поддержку общих устройств, как описано в конфигурации Киоска.

Поддержка S/MIME с Windows Hello для бизнеса и API-интерфейсов для решений по управлению жизненным циклом удостоверений сторонних производителей.

Windows Hello— это часть системы защиты учетных записей в Центре безопасности Защитника Windows. Система защиты учетных записей помогает пользователям, применяющим пароли, настроить распознавание лиц Windows Hello, отпечаток пальца или ПИН-код для более быстрого входа и уведомляет пользователей динамической блокировки об остановке работы динамической блокировки из-за отключения функции Bluetooth на телефоне или устройстве.

Вы можете настроить Windows Hello на экране блокировки для учетных записей MSA. Мы упростили настройку Windows Hello для пользователей учетной записи Майкрософт на устройствах для более быстрого и безопасного входа в систему. Ранее вам требовалось перейти в «Параметры» для поиска Windows Hello. Теперь вы можете настроить распознавание лиц Windows Hello, отпечаток пальца или ПИН-код напрямую на экране блокировки, щелкнув плитку Windows Hello в разделе «Параметры входа».

Новый общедоступный API для единого входа дополнительной учетной записи для определенного поставщика идентификаторов.

Упрощена настройка динамической блокировки, добавлены оповещения WD SC о прекращении работы динамической блокировки перестает работать (например, функция Bluetooth телефона выключена).

Credential Guard в Защитнике Windows

Credential Guard в Защитнике Windows — это служба безопасности в Windows 10, разработанная для защиты учетных данных домена Active Directory (AD), чтобы их не могли украсть или неправомерно использовать вредоносные программы на компьютере пользователя. Она предназначена для защиты от известных угроз, таких как атаки с передачей хэша и сборщики учетных данных.

Защитник Windows Credential Guard всегда была необязательным элементом, но Windows 10 режиме S включает эту функцию по умолчанию при Azure Active Directory компьютера. Это обеспечивает дополнительный уровень безопасности при подключении к ресурсам домена, которые обычно не присутствуют на устройствах, работающих Windows 10 режиме S.

Защитник Windows Credential Guard доступен только для устройств режима S или Enterprise и образовательных выпусков.

Другие улучшения безопасности

Базовые параметры безопасности Windows

Корпорация Майкрософт выпустила новые базовые параметры безопасности Windows для Windows Server и Windows 10. Базовые параметры безопасности — это группа рекомендуемых корпорацией Майкрософт параметров конфигурации с пояснением их влияния на безопасность. Подробнее: Набор средств обеспечения совместимости с правилами безопасности Microsoft 1.0(в этом разделе также можно скачать анализатор политик).

Базовые параметры безопасности Windows были обновлены для Windows 10. Базовые параметры безопасности— это группа рекомендуемых корпорацией Майкрософт параметров конфигурации с пояснением их влияния на безопасность. Дополнительные сведения см. в разделе Набор средств обеспечения совместимости с правилами безопасности Microsoft 1.0(в этом разделе также можно скачать анализатор политик).

Уязвимость SMBLoris

Устранена проблема, известная как SMBLoris, которая может привести к отказу в обслуживании.

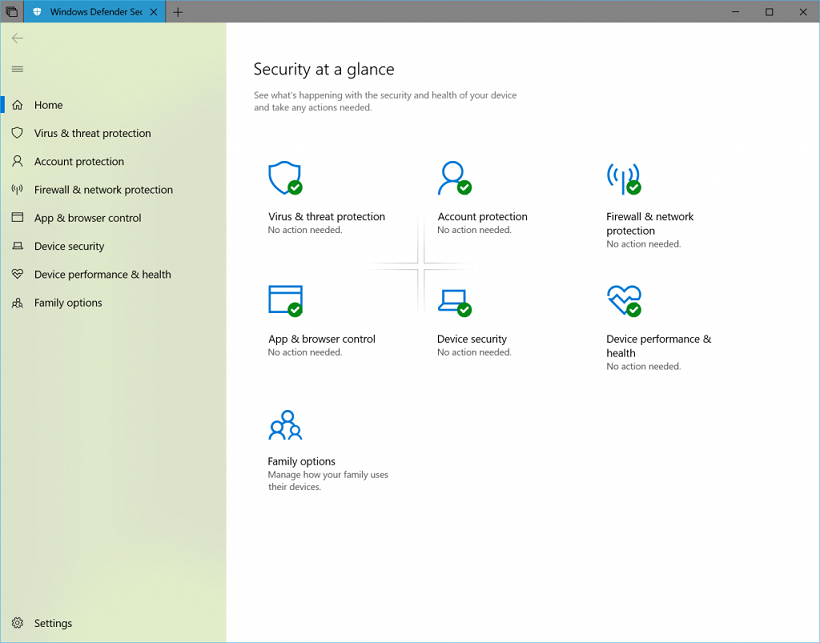

Центр обеспечения безопасности Windows

Центр безопасности Защитника Windows теперь называется Центр обеспечения безопасности Windows.

Вы по-прежнему можете открыть приложение всеми стандартными способами: просто попросите Кортану открыть центр обеспечения безопасности Windows (WSC) или выберите значок на панели задач. WSC позволяет управлять всеми функциями безопасности, включая антивирусную программу «Microsoft Defender» и брандмауэр Защитника Windows.

Теперь, чтобы зарегистрировать антивирусный продукт, служба WSC запрашивает их запуск в качестве защищенного процесса.Продукты, в которых этот механизм еще не реализован, не будут отображаться в пользовательском интерфейсе центра обеспечения безопасности Windows и антивирусная программа «Microsoft Defender» будет оставаться включенной параллельно с этими продуктами.

В состав WSC теперь входят всем привычные элементы системы Fluent Design. Вы также заметите, что мы настроили интервалы и заполнение вокруг приложения. Теперь размер категорий на главной странице будет динамически изменяться при необходимости освободить место для дополнительных сведений. Мы также обновили заголовок окна. В нем будет использоваться цвет элементов при включении этого параметра в разделе Параметры цвета.

Параметры безопасности для групповой политики

Параметр безопасности Интерактивный вход в систему: отображать сведения о пользователе, когда сеанс заблокирован теперь работает совместно с параметром Конфиденциальность в разделе Параметры > Учетные записи > Параметры входа.

В LTSC 2019 в LTSC 2019 был представлен новый параметр политики безопасности Interactive logon: Windows 10 Корпоративная не отображайте имя пользователя при входе. Этот параметр политики безопасности определяет, отображается ли имя пользователя при входе в систему. Он работает в сочетании с параметром Конфиденциальность в разделе Параметры > Учетные записи > Параметры входа. Этот параметр влияет только на плитку Другой пользователь.

Windows 10 в S-режиме

Мы продолжили работу над текущими угрозами в компоненте Защита от вирусов и угроз, в которой теперь отображаются все угрозы, которые необходимо устранить. Можно быстро принять соответствующие меры в отношении угроз на этом экране:

Развертывание

Windows Autopilot

Windows автопилот — это средство развертывания, внедренного с Windows 10 версии 1709, а также доступно для Windows 10 Корпоративная LTSC 2019 (и более поздних версий). Windows Автопилот предоставляет современную службу управления жизненным циклом устройства с питанием от облака, чтобы обеспечить нулевой сенсорный режим для развертывания Windows 10.

Windows Автопилот в настоящее время доступен с Surface, Dell, HP и Lenovo. Другие партнеры OEM, такие как Panasonic и Acer, в ближайшее время поддержат автопилот. Ознакомьтесь с Windows блогом Pro или этой статьей.

Используя Intune, Autopilot теперь включает блокировку устройства во время при первом запуске компьютера с Windows, пока политики и параметры устройства не будут настроены. Таким образом, когда пользователь получает доступ к рабочему столу, устройство уже защищено и правильно настроено.

Применить профиль развертывания Autopilot к ваших устройствам также можно с помощью Microsoft Store для бизнеса. Когда сотрудники в вашей организации производят запуск при первом включении на устройстве, профиль настраивает Windows на основе профиля развертывания Autopilot, примененном к устройству. Подробнее: Управление развертыванием устройств с Windows посредством Windows Autopilot Deployment.

Сброс Autopilot

ИТ-специалисты могут использовать сброс Autopilot для быстрого удаления личных файлов, приложений и параметров. На экране блокировки доступен специальный экран входа, который позволяет применить исходные параметры и состояние регистрации (в Azure Active Directory и системе управление устройствами), после чего устройства возвращаются в полностью настроенное известное утвержденное ИТ-отделом состояние и становятся готовы к использованию. Дополнительные сведения см. в разделе Сброс устройств с помощью сброса Autopilot.

MBR2GPT.EXE

MBR2GPT.EXE — это новое средство командной строки, внедренное с Windows 10 версии 1703, а также доступное в Windows 10 Корпоративная LTSC 2019 (и более поздних версиях). MBR2GPT преобразовывает диск из стиля раздела «Основная загрузочная запись» (MBR) в стиль раздела «Таблица разделов GPT» (GPT) без изменения или удаления данных на диске. Данное средство запускается в командной строке среды предустановки Windows (Windows PE), но также может быть запущено в полной операционной системе Windows 10.

Формат раздела GPT более новый и позволяет использовать более объемные и дополнительные разделы диска. Кроме того, он повышает надежность хранения данных, поддерживает дополнительные типы разделов, ускоряет загрузку и завершение работы. Если вы хотите преобразовать системный диск на компьютере из MBR в GPT, необходимо также настроить компьютер на загрузку в режиме UEFI. Перед преобразованием системного диска убедитесь, что устройство поддерживает UEFI.

При загрузке в режиме UEFI включаются дополнительные функции безопасности Windows 10: безопасная загрузка, драйвер для раннего запуска антивредоносной программы (ELAM), надежная загрузка Windows, измеряемая загрузка, Device Guard, Credential Guard и сетевая разблокировка BitLocker.

Дополнительные сведения см. в разделе MBR2GPT.EXE.

Были добавлены следующие новые команды DISM для управления обновлениями компонентов.

DISM /Online /Initiate-OSUninstall

DISM /Online /Remove-OSUninstall

DISM /Online /Get-OSUninstallWindow

DISM /Online /Set-OSUninstallWindow

Программа установки Windows

Теперь вы можете запускать собственные настраиваемые действия и сценарии параллельно с программой установки Windows. Программа установки также переносит сценарии в следующую версию компонента, поэтому их можно добавить всего один раз.

Теперь также можно запустить сценарий, если пользователь выполняет откат своей версии Windows с помощью параметра PostRollback.

/PostRollback [\setuprollback.cmd] [/postrollback

Доступны новые параметры командной строки для управления BitLocker:

Setup.exe/BitLocker AlwaysSuspend

Setup.exe/BitLocker TryKeepActive

Setup.exe/BitLocker ForceKeepActive

Улучшения обновлений компонентов

Часть работы, которая совершалась в автономном режиме при обновлении Windows, перенесена на оперативный этап. Это привело к существенному сокращению времени работы в автономном режиме при установке обновлений. Дополнительные сведения см. в разделе Мы вас слушаем.

SetupDiag

SetupDiag — это новое средство командной строки, которое помогает с определением причины сбоя обновления Windows 10.

SetupDiag выполняет поиск в файлах журнала программы установки Windows. SetupDiag использует набор правил для обнаружения известных проблем. В текущей версии SetupDiag файл rules.xml содержит 53 правил, которые извлекаются при запуске SetupDiag. Файл rules.xml будет обновляться по мере выхода новых версий SetupDiag.

Более быстрый вход на общий компьютер с Windows 10

Если у вас есть общие устройства, развернутые в вашем месте работы, быстрый вход позволяет пользователям войти на общий компьютер Windows 10 в один миг!

Чтобы включить функцию быстрого входа, выполните следующие действия.

Настройка общего или гостевого устройства с Windows 10, версия 1809 или Windows 10 Корпоративная LTSC 2019.

Установите CSP политики и политики проверки подлинности и EnableFastFirstSignIn, чтобы включить быстрый вход.

Войдите в общий компьютер сот своей учетной записью. Вы заметите разницу!

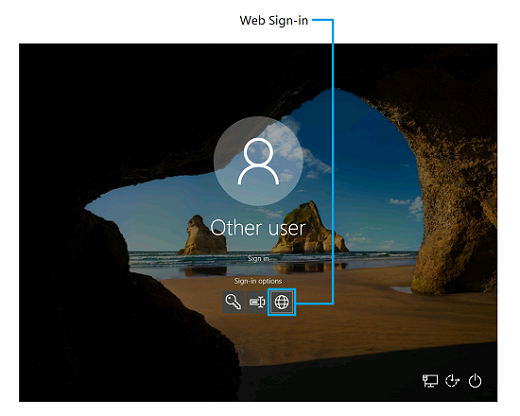

Веб-вход в Windows 10

До недавнего времени процесс входа в Windows поддерживал использование только федеративных удостоверений Active Directory или других поставщиков, которые поддерживают протокол WS-Fed. Мы представляем «веб-вход» — новый способ входа на компьютер с Windows. Веб-вход реализует поддержку входа в систему Windows для федеративных поставщиков, отличных от ADFS (например, SAML).

Чтобы попробовать веб-вход на практике, выполните следующие действия.

Присоедините компьютер с Windows 10 к Azure AD. (Веб-вход поддерживается только на компьютерах, присоединенных к Azure AD.)

Настройте включение веб-входа в поставщике служб конфигурации политики, а также в политиках проверки подлинности и политике EnableWebSignIn.

На экране блокировки выберите веб-вход в разделе «Параметры входа».

Чтобы продолжить, нажмите кнопку «Войти».

Windows Analytics

Готовность к обновлению

Готовность к обновлению не позволяет оценить обновление до выпуска LTSC (сборки LTSC недоступны в качестве целевых версий). Однако можно записать устройства под управлением LTSC для планирования обновления до полугодовых выпусков каналов.

Upgrade Readiness позволяет убедиться, что приложения и драйверы готовы к обновлению до Windows 10. Решение предоставляет актуальные данные о драйверах и приложениях, сведения об известных проблемах, рекомендации по устранению неполадок и сведения об отслеживании и готовности устройства. Средство Проверка готовности к обновлению стало общедоступным 2марта 2017г.

На разработку Upgrade Readiness сильно повлияли входные данные сообщества, а разработка новых функций продолжается. Чтобы начать работу с Upgrade Readiness, добавьте его в существующую рабочую область Operation Management Suite (OMS) или зарегистрируйтесь для получения новой рабочей области OMS с включенным решением Upgrade Readiness.

Дополнительные сведения об Upgrade Readiness см. в следующих статьях:

Проверка готовности к обновлению позволяет получить информацию о проблемах совместимости приложений и драйверов. Среди новых возможностей — расширение охвата приложений, отчеты о работоспособности после обновления и усовершенствованная фильтрация отчетов. Подробнее: Управление обновлениями Windows с помощью средства «Проверка готовность к обновлению».

Поддержка обновлений

Соответствие обновлений обеспечивает защиту и актуальность устройств Windows 10 в вашей организации.

Поддержка обновлений — это решение, созданное на основе журналов и аналитики OMS и предоставляющее информацию о состоянии установки ежемесячных исправлений и обновлений компонентов. Здесь представлены сведения о ходе развертывания существующих обновлений и состоянии будущих обновлений. Также предоставляется информация об устройствах, которые могут требовать внимания для устранения проблем.

Дополнительные сведения о поддержке обновлений см. в статье Мониторинг обновлений Windows с поддержкой обновлений.

Новые возможности в Поддержке обновлений позволяют контролировать состояние защиты Защитника Windows, сравнивать соответствие с другими представителями отрасли, а также оптимизировать полосу пропускания для развертывания обновлений. Дополнительные сведения см. в Windows Monitor антивирусная программа в Microsoft Defender обновления.

Работоспособность устройств

Работоспособность устройств — это новое аналитическое средство для упрощения обслуживания устройств, способное идентифицировать устройства и драйверы, которые часто дают сбой и могут требовать замены или повторной сборки. Подробнее: Мониторинг работоспособности устройств с помощью средства «Работоспособность устройств».

Специальные возможности и конфиденциальность

Специальные возможности

Встроенные специальные возможности дополнены автоматически создаваемыми описаниями изображений. Дополнительные сведения о специальных возможностях см. в разделе Информация о специальных возможностях для ИТ-специалистов. Также см. раздел «Доступность» в разделе Что нового в Windows 10 2018 update, в блоге.

Конфиденциальность

На странице «Отзывы и параметры» в разделе «Параметры конфиденциальности» теперь можно удалить диагностические данные, которые устройство отправляет в корпорацию Microsoft. Вы также можете просмотреть этот диагностических данных с помощью приложения Просмотр диагностических данных.

Конфигурация

Конфигурация киоска

Новый Microsoft Edge на основе хрома имеет множество улучшений, специально предназначенных для киосков. Однако он не входит в выпуск LTSC Windows 10. Вы можете скачать и установить Microsoft Edge отдельно здесь.

Internet Explorer включен в Windows 10 LTSC, так как его набор функций не меняется, и он будет продолжать получать исправления безопасности для Windows 10 выпуска LTSC.

Если вы хотите воспользоваться возможностями киоска в Edge,рассмотрите режим Киоск с полугодовым каналом выпуска.

Совместное управление

Добавлены Microsoft Endpoint Manager intune и Microsoft Endpoint Manager для обеспечения гибридной проверки подлинности с использованием Azure AD. В этом выпуске в систему управления мобильными устройствами (MDM) добавлено более 150новых политик в параметров, в том числе политика MDMWinsOverGP, для упрощения перехода к облачному управлению.

Период удаления ОС

Период удаления ОС— это время, в течение которого пользователи могут выполнить откат обновления Windows 10. В этом выпуске администраторы могут использовать Intune или DISM для настройки периода удаления ОС.

Пакетное присоединение к Azure Active Directory

Используя новые мастера в конструкторе конфигураций Windows, вы можете создать пакеты подготовки для регистрации устройств в Azure Active Directory. Пакетное присоединение к Azure AD доступно в мастерах рабочего стола, мобильных устройств, киосков и Surface Hub.

Windows: интересное

Расширены возможности экрана «Windows: интересное» — добавлены новые параметры групповой политики и параметры управления мобильными устройствами (MDM):

Расположение элементов на начальном экране и на панели задач

Ранее настраиваемую панель задач можно было развернуть только с помощью групповой политики или пакетов подготовки. Windows 10 Корпоративная LTSC 2019 добавляет поддержку настраиваемых панели задач в MDM.

Обновление Windows

Программа предварительной оценки Windows для бизнеса

Недавно мы добавили возможность загрузки Windows 10 предварительного просмотра с помощью корпоративных учетных данных в Azure Active Directory (Azure AD). Зарегистрив устройства в Azure AD, вы повышаете видимость отзывов, представленных пользователями в организации, особенно в том, что касается функций, которые поддерживают ваши конкретные бизнес-потребности. Подробные сведения см. в разделе Программа предварительной оценки Windows для бизнеса.

Теперь вы можете регистрировать свои домены Azure AD в Программе предварительной оценки Windows. Подробнее: Программа предварительной оценки Windows для бизнеса.

Оптимизация доставки обновлений

Перечисленные изменения можно применить к Windows 10 версии 1607, установив накопительный пакет обновления за апрель 2017 г.

Политики оптимизации доставки теперь позволяют настраивать дополнительные ограничения и повышают эффективность работы в различных сценариях.

Добавлены следующие политики:

Удаленные встроенные приложения больше не будут переустанавливаться автоматически

Начиная с Windows 10 Корпоративная LTSC 2019, включительно приложения, которые были неустановлены пользователем, не будут автоматически переустановлены в рамках процесса установки обновления функций.

Кроме того, приложения, отостановимые администраторами на Windows 10 Корпоративная машинах LTSC 2019, останутся отостановками после будущих установок обновления функций. Это не будет применяться к обновлению Windows 10 Корпоративная LTSC 2016 (или ранее) Windows 10 Корпоративная LTSC 2019.

Управление

Новые возможности MDM

Windows 10 Корпоративная LTSC 2019 добавляет множество новых поставщиков служб конфигурации (CSPs), которые предоставляют новые возможности для управления Windows 10 устройствами с помощью MDM или пакетов обеспечения. Помимо прочего, эти CSP позволяют настраивать несколько сотен оптимальных параметров групповой политики через MDM. См. Политики CSP — политики с поддержкой ADMX.

Ниже перечислены еще некоторые новые CSP:

DynamicManagement CSP позволяет управлять устройствами в зависимости от местоположения, сети или времени. Например, можно отключать камеры на устройствах в рабочей среде, услуги операторов сотовой связи при выезде за границу (во избежание затрат на роуминг) или доступ к беспроводной сети, когда устройство находится за пределами организации или территории учебного заведения. После настройки этих параметров они применяются даже тогда, когда устройству не удается связаться с сервером управления по причине изменения местоположения или параметров сети. DynamicManagement CSP позволяет настраивать политики, которые меняют тип управления устройством и определяют условия, когда происходят эти изменения.

CleanPC CSP позволяет удалять предустановленные и установленные пользователем приложения с возможностью сохранения данных пользователя.

BitLocker CSP используется для управления шифрованием компьютеров и устройств. Например, можно включить обязательное шифрование карт памяти в мобильных устройствах или дисков операционной системы.

NetworkProxy CSP позволяет настраивать прокси-сервер для соединений Wi-Fi и Ethernet.

Office CSP позволяет устанавливать на устройствах клиент Microsoft Office с помощью средства развертывания Office. Дополнительные сведения см. в разделе Параметры конфигурации для средства развертывания Office.

EnterpriseAppVManagement CSP используется для управления виртуальными приложениями на компьютерах с Windows 10 Корпоративная и Windows 10 для образовательных учреждений. Он обеспечивает потоковую передачу приложений, виртуализированных с помощью App-V, на компьютеры, даже если они находятся под управлением MDM.

ИТ-специалисты могут использовать новое средство анализа миграции MDM (MMAT) для определения параметров групповой политики, настроенных для пользователя или компьютера, и проверять эти параметры на соответствие встроенному списку поддерживаемых политик MDM. MMAT позволяет создавать отчеты в формате XML и HTML, отражающие уровень поддержки для каждого параметра групповой политики и эквивалентных параметров MDM.

MDM теперь распространяется на присоединенные к домену устройства с регистрацией в Azure Active Directory. Для устройств, присоединенных к Active Directory, можно использовать групповую политику для запуска автоматической регистрации в MDM. Подробнее: Автоматическая регистрация устройства Windows 10 с помощью групповой политики.

Поддержка управления мобильными приложениями для Windows 10

Версия управления мобильными приложениями (MAM) для Windows — это облегченное решение для управления доступом к данным организации и безопасностью на личных устройствах. Поддержка MAM встроена в Windows поверх Windows защиты информации (WIP), начиная с Windows 10 Корпоративная LTSC 2019.

Диагностика MDM

В Windows 10 Корпоративная LTSC 2019 мы продолжаем работу по улучшению диагностики современного управления. Благодаря автоматическому ведению журнала для мобильных устройств Windows автоматически собирает журналы при обнаружении ошибок в MDM, и вам больше не потребуется постоянно вести журналы на устройствах с ограниченными ресурсами памяти. Кроме того, добавлено средство Microsoft Message Analyzer, которое позволяет специалистам службы поддержки быстро выявлять причины проблем, не затрачивая дополнительных средств и времени.

Виртуализация приложений (App-V) для Windows

См. также следующие разделы:

Данные диагностики Windows

Узнайте подробнее о диагностических данных, собираемых на базовом уровне, и некоторых примерах типов данных, собираемых на полном уровне.

Электронная таблица групповой политики

Узнайте о новых групповых политиках, добавленных в Windows 10 Корпоративная LTSC 2019.

Приложения смешанной реальности

В этой версии Windows 10 появился компонент Windows Mixed Reality. Организации, в которых используется WSUS, должны выполнить определенные действия для включения Windows Mixed Reality. Также можно запретить использование Windows Mixed Reality путем блокирования установки портала смешанной реальности. Подробнее: Включение или запрет приложений Windows Mixed Reality на предприятии.

Сетевой стек

В этот выпуск вошло несколько усовершенствований сетевого стека. Некоторые из них также были доступны в Windows 10 версии 1703. Подробнее: Основные возможности сетевого стека в Creators Update для Windows 10.

Miracast над инфраструктурой

В этой версии Windows 10 microsoft расширила возможность отправки потока Miracast локальной сети, а не по прямой беспроводной связи. Эта функция основана на протоколе установления соединения Miracast по инфраструктуре (MS-MICE).

Принцип работы

Пользователь выполняет попытку подключения к приемнику Miracast, как и ранее. После заполнения списка приемников Miracast Windows 10 определяет, что приемник поддерживает подключение по инфраструктуре. Когда пользователь выбирает приемник Miracast, Windows 10 пытается сопоставить имя узла устройства через стандартный DNS, а также через DNS мультивещания (mDNS). Если имя не разрешается через один из методов DNS, Windows 10 возвращается к установке сеанса Miracast с помощью стандартного подключения Wi-Fi Direct.

Miracast инфраструктуры предоставляет ряд преимуществ

Включение Miracast по инфраструктуре

Если у вас есть устройство, обновленное до Windows 10 Корпоративная LTSC 2019, у вас автоматически будет новая функция. Чтобы использовать ее преимущества в вашей среде, необходимо убедиться, что в вашем развертывании верно следующее:

Устройство (ПК, телефон или Surface Hub) должно работать Windows 10 версии 1703, Windows 10 Корпоративная LTSC 2019 или более поздней ОС.

Компьютер с Windows или Surface Hub может выступать в качестве приемника Miracast по инфраструктуре. Компьютер с Windows или телефон может выступать в качестве источника Miracast по инфраструктуре.

DNS-имя узла (имя устройства) устройства должно быть разрешаемым вашими DNS-серверами. Этого можно добиться, либо разрешив вашему устройству автоматически регистрироваться через динамический DNS, либо путем создания записи A или AAAA для имени узла устройства вручную.

Компьютеры с Windows 10 должны быть подключены к той же сети предприятия через Ethernet или защищенную сеть Wi-Fi.

Miracast инфраструктуры не является заменой стандартных Miracast. Это дополнительная функциональность, предоставляющее преимущество пользователям, подключенным к корпоративной сети. Пользователи, являющиеся гостями в определенном расположении и не имеющие доступа к корпоративной сети, по-прежнему будут подключаться, используя метод соединения Wi-Fi Direct.

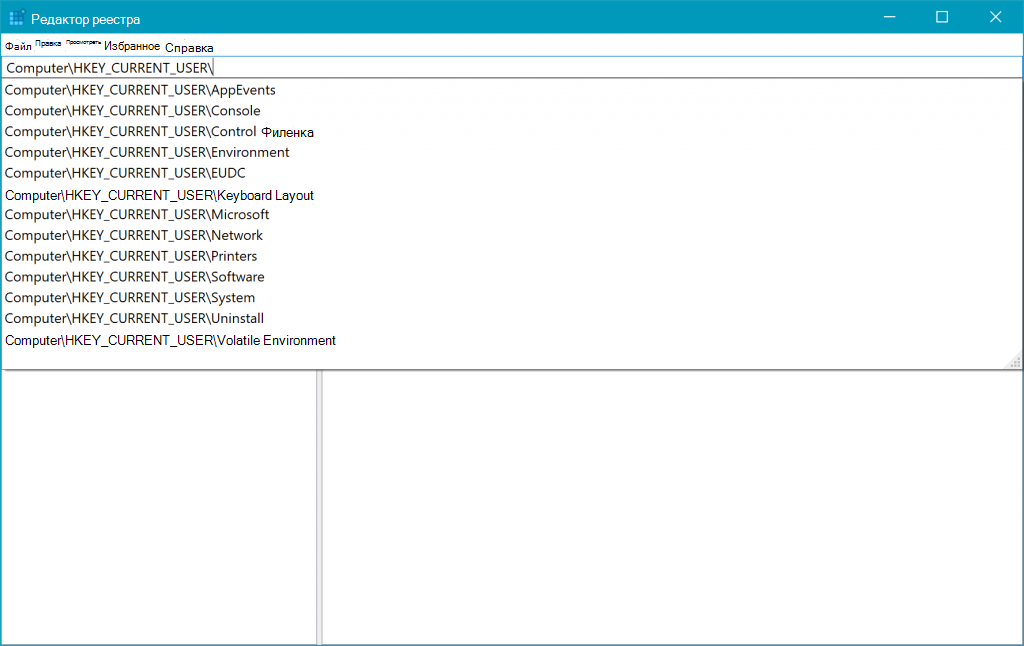

Улучшения редактора реестра

Мы добавили раскрывающийся список, отображающийся по мере ввода текста, в котором отображаются слова-подсказки для автозаполнения. Можно также нажать клавиши CTRL+BACKSPACE, чтобы удалить последнее слово, и CTRL+DELETE для удаления следующего слова.

Удаленный рабочий стол с функцией биометрии

Пользователи Azure Active Directory и Active Directory, работающие с Windows Hello для бизнеса, могут использовать биометрические данные для проверки подлинности при подключении к сеансу удаленного рабочего стола.

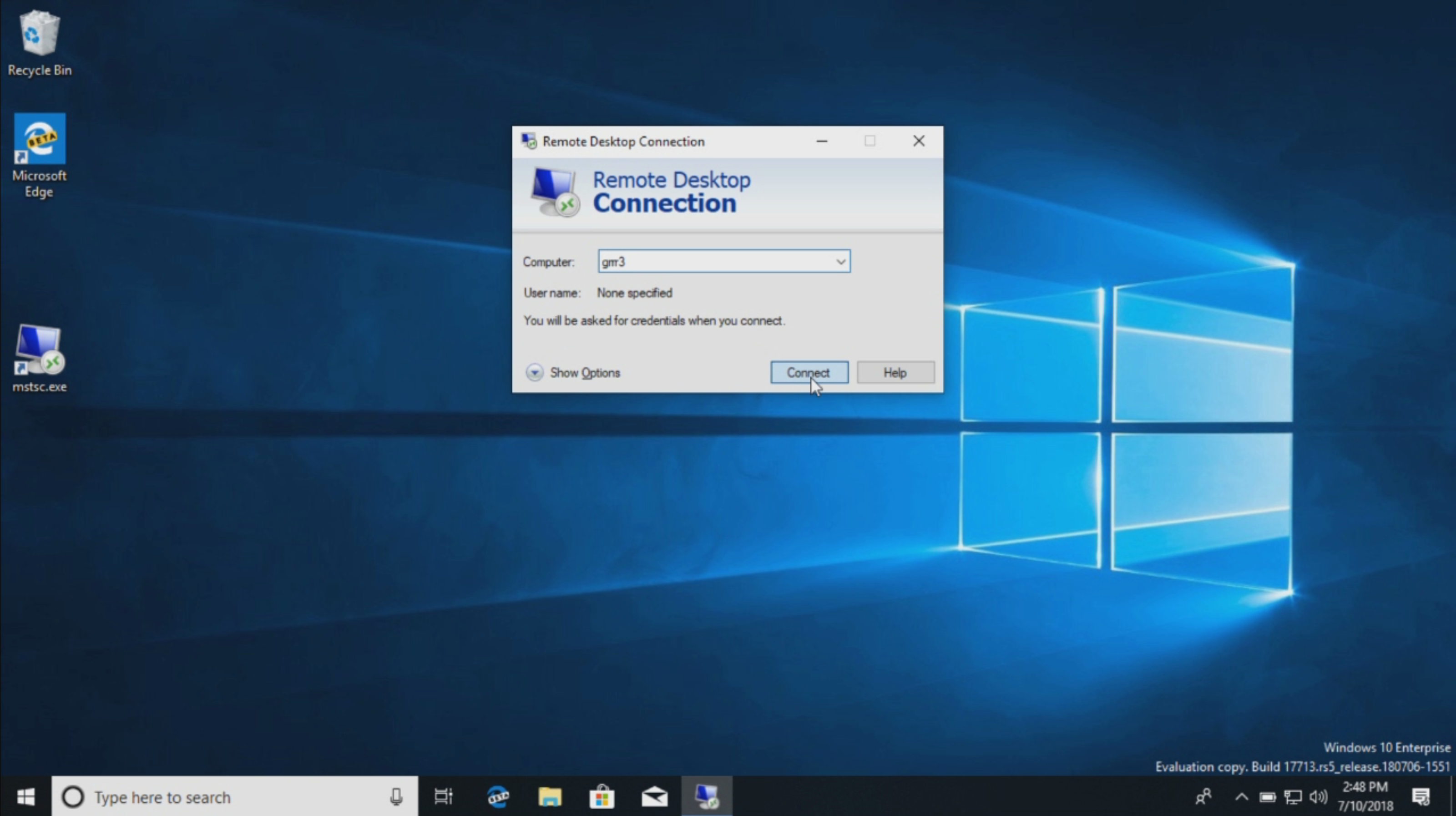

Чтобы приступить к работе, войдите на устройство с помощью Windows Hello для бизнеса. Откройте Подключение к удаленному рабочему столу (mstsc.exe), введите имя компьютера, к которому необходимо подключиться, и нажмите кнопку Подключение.

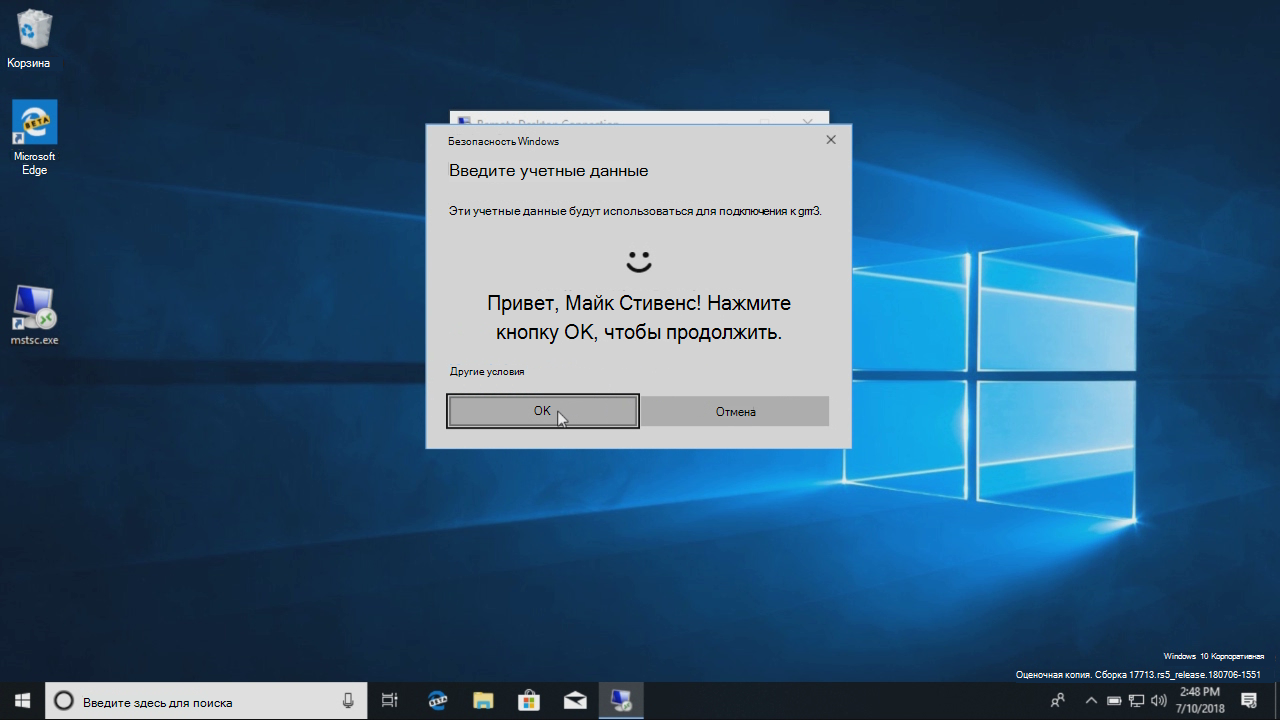

Windows запоминает ваш вход с помощью Windows Hello для бизнеса и автоматически выбирает Windows Hello для бизнеса для проверки подлинности при подключении к сеансу RDP. Можно также щелкнуть Дополнительные варианты, чтобы выбрать другие учетные данные.

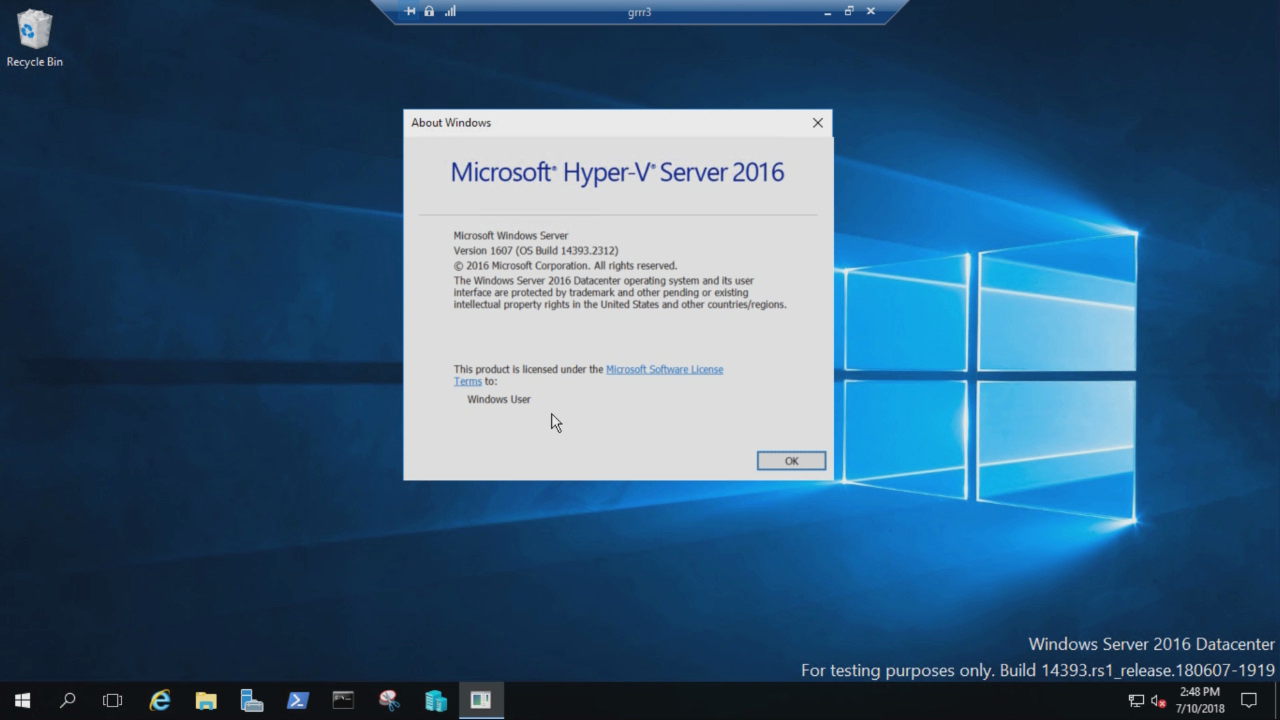

Windows использует распознавания лиц для проверки подлинности при подключении к сеансу RDP на сервере Windows Server 2016 Hyper-V. Вы можете продолжить использование Windows Hello для бизнеса в удаленном сеансе, но будет необходимо вводить PIN-код.

См. приведенный ниже пример.

См. также

Windows 10 Корпоративная LTSC: краткое описание канала обслуживания LTSC со ссылками на сведения о каждом выпуске.