как на сайте запретить просмотр кода

Как запретить сохранение страницы и просмотр HTML кода?

Помощь в написании контрольных, курсовых и дипломных работ здесь.

Сохранение HTML кода страницы.

Как можно без TWebBrowser сохранить HTML код WEB страницы?

Как запретить отправку HTML кода в чате?

если отправить в чате к примеру такое: пых! то оно исполнится.

Остается только добавить, что все это бессмысленно и более того вредно.

Бессмысленно, потому что исходник страницы все равно можно будет посмотрев, сохранив страницу на диск или отключив JavaScript.

И вредно потому что нажатие правой кнопки не означает что пользователь собирается смотреть исходник страницы.

В общем НЕ НАДО ЭТОГО ДЕЛАТЬ!

Такой метод усложянет просмотр исходного текст сстраницы, но делает его невозможным. Этим вы только усложните жизнь себе и замедлите скорость загрузки страницы.

Вот как это можно обойти: разместите у себя на странице ссылку

Esli OCHEN XOCHETSYA to sdelayte aplet ili flesh.

A voobshe Basile prav! Na html/javascript eto ne vozmozhno. poskolku browser snachala poluchaet ves kod, a potom nachinaetsya eti fishki. Esli ktoto zaxochet posmotret to mozhet vzjat URL i puskat ix v GetRight ili REget, a tut nechevo ne pomozhet tebya.

Статья устарела. У Microsoft уже есть утилита для шифрования JavaScript. Называется Script Encoder.

http://www.microsoft.com/downloads/details.aspx?FamilyID=e7877f67-c447-4873-b1b0-21f0626a6329&DisplayLang=en

Но хакеры не дремлят. Существуют утилиты для дешифрования результатов работы Script Encoder.

Пользователям исходный текст страницы или javascript не нужен. Защита нужна от программистов, которые знают и о innerHTML и о других вещах.

> А хорошему программисту быстрее свое написать,

> чем чужое лопатить.

Вы не правы.

Помощь в написании контрольных, курсовых и дипломных работ здесь.

Просмотр html кода

Пишу форму в которой генерируется html код письма, перед отправкой хотелось бы данный код вывести в.

Просмотр html-кода

Имеется браузер и пара кнопок, одна из которых открывает страничку. Помогите плиз сделать так.

Имеется браузер и пара кнопок, одна из которых открывает страничку. Помогите плиз сделать так.

Просмотр кода определенной страницы

Здравствуйте. Есть на сайте определенная страница, как мне просмотреть и отредактировать сходный.

Ещё 10 уловок для защиты WordPress’a

На сегодняшний день WordPress как никогда популярен. Блоги, мини-сайты, а то и целые порталы — всё это строится на основе такого удобного движка-конструктора как WordPress. Но за удобностью и лёгкостью освоения кроются, прежде всего, вопросы, связанные с безопасностью вашего сайта. Большая распространённость — большее внимание злоумышленников.

В этой статье описаны десять простых уловок, которые позволят сделать ваш сайт на WordPress’e ещё более защищённым и позволят спокойнее спать по ночам.

1. Защищаем WordPress от XSS-инъекций

Options +FollowSymLinks

RewriteEngine On

RewriteCond %

RewriteCond %

RewriteCond %

RewriteRule ^(.*)$ index.php [F,L]

2. Убираем показ лишней информации

В чём проблема?

Если при попытке зайти в админку WordPress’a вы ошибётесь с логином или паролем, вежливый движок скажет вам об этом. Ну а зачем злоумышленнику знать, что пароль, который он пытается подобрать – неверен? Давайте просто уберём вывод этой информации и чуток запутаем его.

Что делаем?

Открываем functions.php, лежащий в папке с активной темой нашего блога (wp-content/themes/название-вашей-темы/) и добавляем следующий код:

add_filter(‘login_errors’,create_function(‘$a’, «return null;»));

сохраняем файл. Вуаля – больше никаких сообщений.

3. Принудительное использование SSL

В чём проблема?

Если вы хотите, чтобы передаваемая вами информация была защищена, вам необходимо использовать SSL—протокол, обеспечивающий целостность и конфиденциальность обмена данными. В WordPress’e это сделать проще простого.

Что делаем?

Прежде всего узнаём, есть ли возможность у вашего провайдера использовать SSL. Если да, то открываем файл wp-config.php (обитающий в корне сайта) и добавляем следующую строку:

Как это работает?

Всё просто. WordPress использует множество констант и FORCE_SSL_ADMIN всего лишь одна из них. Эта константа включает принудительное использование SSL при заходе в панель администратора.

В чём проблема?

wp-config.php содержит все данные, необходимые для подключения к серверу MySQL и базе данных. Защита этого файла – одна из самых главных задач.

Что делаем?

Находим файл .htaccess в корне нашего сайта и добавляем следующие строки:

order allow,deny

deny from all

Как это работает?

Мы просто запрещаем доступ к этому файлу кому бы то ни было. Теперь уж точно ни один бот не сможет и близко подойти к этому файлу.

5. Скрываем версию WordPress’a

В чём проблема?

WordPress автоматически вставляет номер своей версии в исходный код страниц. К сожалению, не всегда удаётся вовремя обновлять движок. А это означает, что зная какая у вас версия WordPress’a со всеми её брешами и слабыми местами, злоумышленник может очень-очень огорчить вас. Что делаем? Правильно, убираем вывод версии.

Как это работает?

Хуки WordPress’a позволяют легко заменять одну функцию на другую. Именно этим мы сейчас и воспользовались – мы просто запретили вывод информации о версии нашего движка.

+ как справедливо указал пользователь rOOse, необходимо также удалить файл readme.html, находящийся в корне сайта. В нём тоже содержится информация о текущей версии WordPress’a.

6. Баним спамеров и ботов

В чём проблема?

Надоедливые постеры и спамеры. Решение – запретить им доступ к сайту по IP. Конечно, это не защитит от спам-скриптов, постоянно меняющих прокси, но немного облегчить жизнь вполне может.

Что делаем?

Вставьте этот код в файл .htaccess. Просто поменяйте адрес 123.456.789 на IP того редиски нехорошего человека, который вас достаёт и всё — он забанен всерьёз и надолго.

deny from 93.121.788

7. Пишем плагин для защиты от зловредных url-запросов

В чём проблема?

Хакеры и недохакеры всех родов очень часто пытаются найти слабые места при помощи всевозможных зловредных запросов. WordPress неплохо защищён от этого, но лишняя защита никогда не повредит.

Как это работает?

Работа этого плагина проста – он проверяет все длинные запросы (более 255 символов) и наличие php-функций eval или base64 в URI. Если что-то из этого находится, браузеру пользователя отдаётся страница с ошибкой 414.

8. Личеры!

В чём проблема?

Мир полон добрых людей, которые изо всех сил пытаются донести до других новость или статью, написанную вами. Всё бы ничего, но ведь по доброте душевной они берут картинки прямо с наших с вами серверов, скромно забывая при этом про слово «трафик». А теперь представьте что будет, если ссылки на наши картинки попадут на какой-нибудь популярный китайский блог, с их-то почти уже четырёхсотмиллионным интернет-населением! Свят-свят-свят… Значит сейчас будем защищать хотлинкинг, a.k.a. личинг, a.k.a. «да я просто вставил ссылки на файлы с вашего сервера».

Что делаем?

И опять всемогущий apache поможет защищить нам наш трафик. Достаём в очередной раз файлик .htaccess и пишем следующее:

Как это работает?

При помощи этих правил мы заставляем сервер проверять откуда пришёл запрос на нашу фотку — если со страниц нашего сайта, он отдаёт её пользователю. Если с «вражеского» — то показывает личерам какую-нибудь обидную картинку.

В чём проблема?

Злоумышленникам всегда проще получить доступ к сайту при помощи брута, если уже известен логин. При этом на протяжении многих лет дефолтный логин админа был примитивным до зубного скрежета — «admin».

Надо сказать, что в новом WordPress 3.0 у вас есть право указать любой логин, какой только душе будет угодно. Для остальных версий нужно применить одно волшебное заклинание.

Что делаем?

Просто выполняем этот запрос к базе данных:

UPDATE wp_users SET user_login = ‘Ваш новый логин’ WHERE user_login = ‘Admin’;

Как это работает?

С помощью sql-запроса меняем дефолтный логин. Правда, есть одно «но». Посты, написанные ранее admin‘ом не поменяют своего автора. А для того чтобы извести admin‘a на корню, необходимо выполнить ещё один запрос:

UPDATE wp_posts SET post_author = ‘Ваш новый логин’ WHERE post_author = ‘admin’;

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Обход запрета показа исходного HTML кода, обход социальных блокировщиков и других мер противодействия сбору информации о сайте

Можно ли надёжно защитить HTML код веб-страницы

Исходный код веб-страницы невозможно защитить от просмотра. Это факт. Но можно в некоторой степени усложнить задачу анализа кода. К совершенно пустым, неэффективным способам можно отнести блокировку правой кнопки мыши. К более эффективным средствам можно отнести обфускацию кода. Особенно если код не присутствует в исходном тексте страницы, а подгружается из разных файлов с помощью JavaScript и если на разных этапах (сам JavaScript и HTML) также обфусцированны. В этом случае всё становится намного труднее. Но такие случае довольно редки — чаще встречаются на веб-сайтах очень крупных компаний. Мы же рассмотрим более простые варианты.

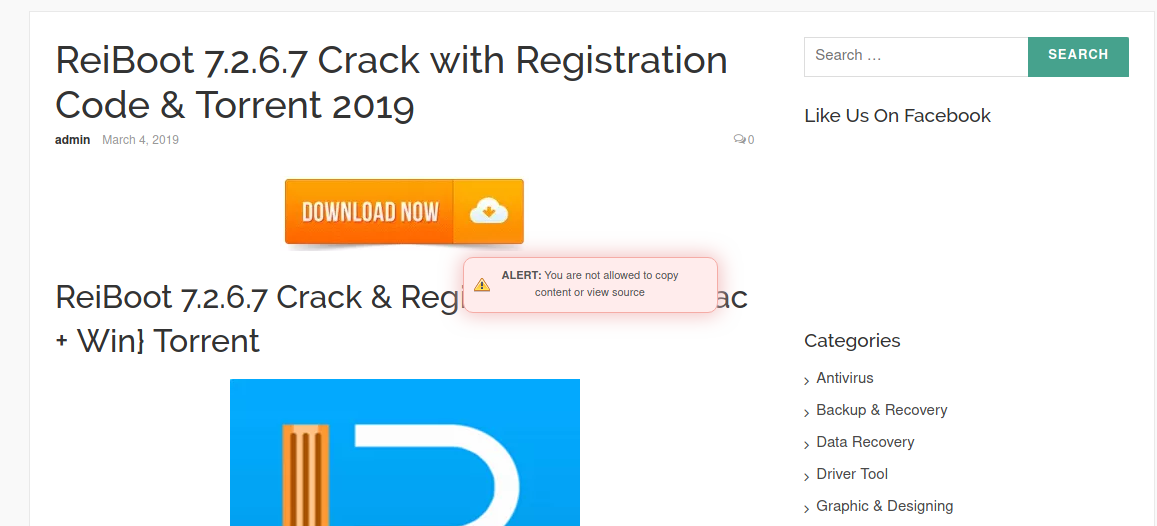

Как просмотреть исходный HTML код веб страницы, если заблокирована правая кнопка мыши и сочетание клавиш CTRL+u

Если правая кнопка мыши не работает, то просто нажмите CTRL+u. Мне попался сайт, в котором CTRL+u также отказалась работать:

CTRL+u можно отключить с помощью JavaScript и именно эта техника используется на том сайте. То есть первый вариант очевиден — с выключенным JavaScript исходный код не будет «заблокирован».

Другой вариант — это в меню браузера найти опцию «Показать исходный код». В Firefox эта опция есть, но лично у меня всегда уходит много времени, чтобы её найти ))) В Chrome я эту опцию вообще не могу найти в меню браузера, поэтому запомните строку

Если эту строку добавить перед любым адресом сайта и всё это вставить во вкладку веб-браузера, то будет открыт исходный код данной страницы.

Например, я хочу посмотреть HTML страницы https://suip.biz/ru/?act=view-source, тогда я вставляю строку view-source:https://suip.biz/ru/?act=view-source во вкладку веб-браузера и получаю в ней исходный код.

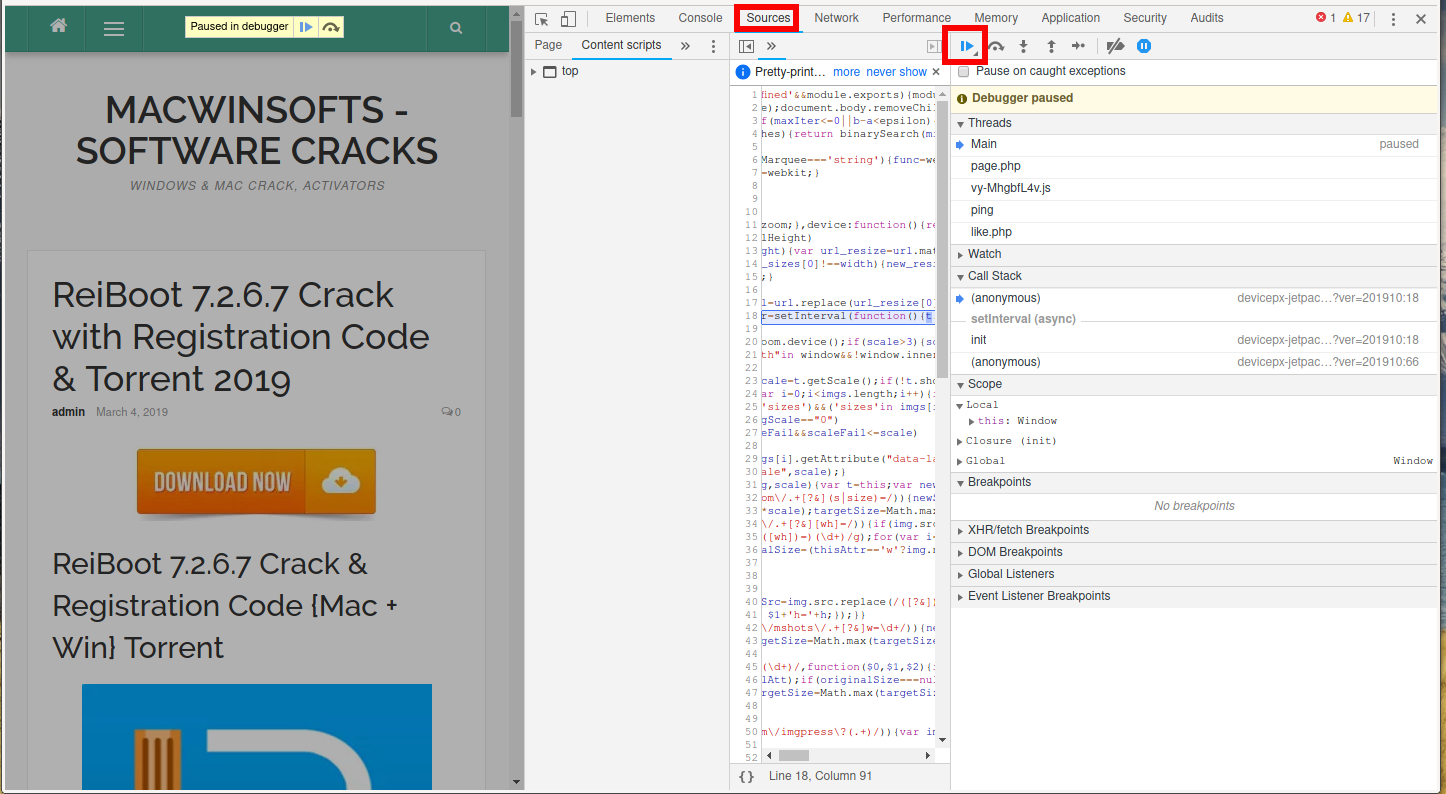

Кстати по поводу отключения JavaScript — необязательно лазить в «глубинные» настройки браузера и искать где эта опция. Можно даже не отключать JavaScript, а приостановить выполнение скриптов для конкретной страницы.

Для этого нажмите F12, затем в инструментах разработчика перейдите во вкладку Sources и нажмите там F8:

Теперь на странице сайта будет работать сочетание клавиш CTRL+u, как будто бы его никогда не отключали.

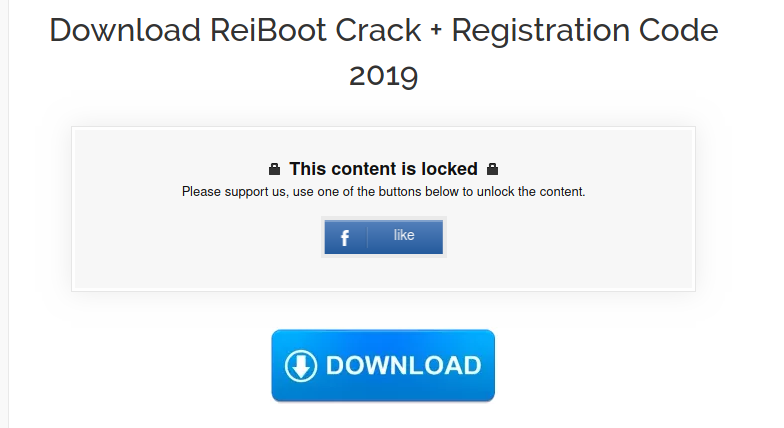

Обход социальных блокировщиков

Социальный блокировщик выглядит примерно так:

Суть в следующем, чтобы просмотреть содержимое, нужно «лайкнуть» эту статью в социальной сети.

«Под капотом» там всё (обычно) так: «скрываемый» текст уже присутствует в HTML странице, но спрятан с помощью свойства стиля style=»display: none;». Поэтому достаточно:

Пример «взлома» социального блокировщика:

Но каждый раз лазить в исходный код не очень удобно и я… сделал онлайн сервис, который сам извлекает для вас данные, скрываемые социальными блокировщиками, его адрес: https://suip.biz/ru/?act=social-locker-cracker

Там я реализовал обход четырёх социальных блокировщиков и добавил «эвристический» анализ — он включается если никакой из этих 4 х блокировщиков не подошёл, то тогда просто выводится содержимое всех блоков с style=»display: none;».

Кстати, если вам попались страницы, которые этот сервис не может обойти — просто напишите в комментариях ссылку на проблемную страницу — я добавлю соответствующий «обработчик».

Тот сайт, который я показываю на скриншотах, как будто бы распространяет пиратское ПО. Я посмотрел ссылки с помощью обходчика социальных блокировщиков — оказалось, что все скрытые ссылки абсолютно беспонтовые: ведут на демо версии программ или вообще на официальный сайт. В некоторых статьях ссылок вообще нет. Такой «маркетинг» меня заинтересовал и я решил поискать другие сайты этого же автора.

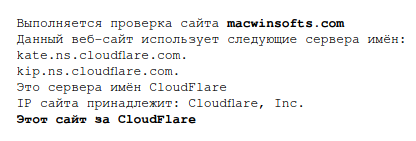

Поиск сетки фальшивых пиратских сайтов

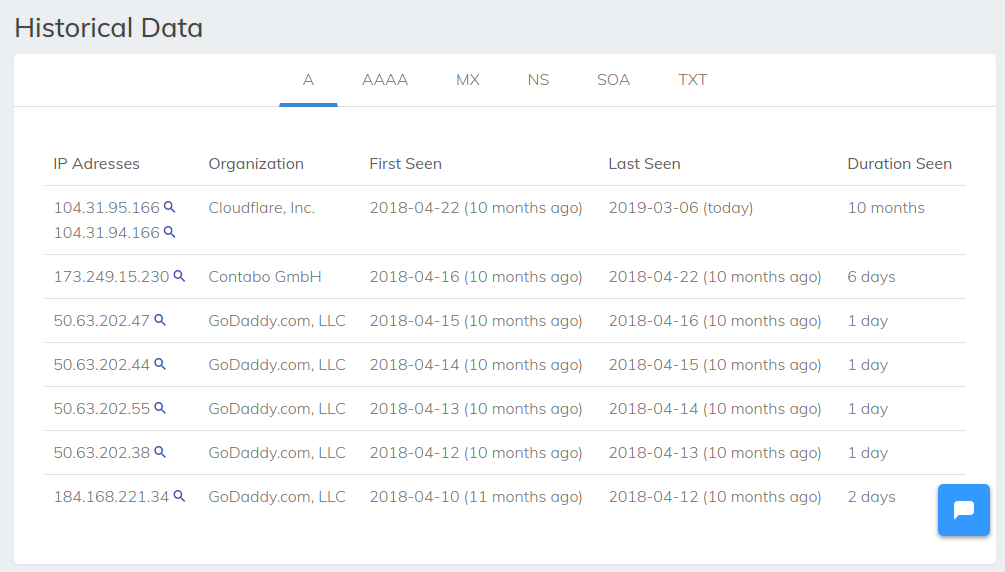

Этот сайт за CloudFlare — Ha ha, classic!

Итак, вероятно, что IP этого сайта 173.249.15.230. На securitytrails на настоящее время по этому IP информации о связанных с ним сайтов нет.

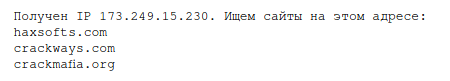

Поэтому идём на сервис «Список сайтов на одной IP», в качестве исходных данных вводим 173.249.15.230 и получаем там:

Все сайты схожей тематики, везде есть социальный блокировщик, везде вместо вареза ссылки на демо версии, ссылки на официальные сайты, либо просто ничего нет под закрытым контентом.

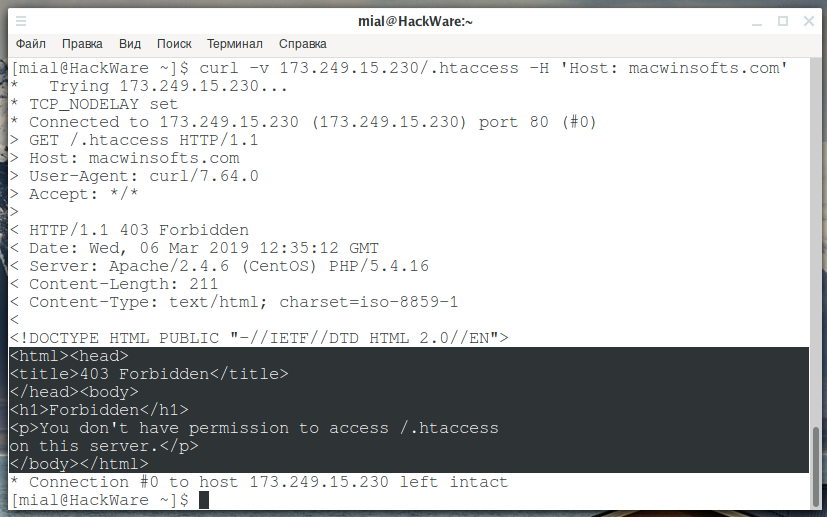

Верификация IP сайта с помощью cURL

Для верификации IP обычно я использую следующую команду:

Или так, если нужно проверить сайт на HTTPS протоколе:

Но сервер 173.249.15.230 настроен так, что абсолютно любой хост, хоть даже если туда написать «dfkgjdfgdfgfd» он перенаправляет на адрес с HTTPS, то есть на «https://dfkgjdfgdfgfd». А запросы по HTTPS сам сервер не принимает вовсе — там веб-сервер не настроен на их обработку и 443 порт даже не октрыт.

В принципе, доказать, что данный сервер настроен на обработку хоста macwinsofts.com можно косвенно, например, данный запрос практически мгновенно вызовет ошибку 503:

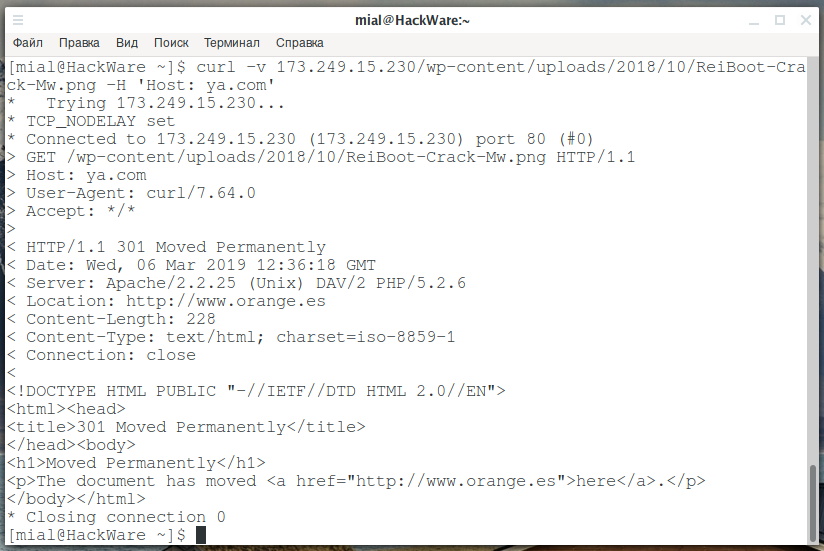

А вот данный запрос хотя в конечном счёте также вызовет ошибку 503, но заставит сервер надолго «задуматься»:

Видимо, там из-за особенностей настройки происходят бесконечный редиректы и в конце концов соединение сбрасывается по таймауту.

Это способ позволяет в том числе брутфорсить файлы и папки:

И совсем интересный результат вызывает вот такой запрос:

Заключение

Возможно владелец ожидает роста посещаемости для включения настоящей монетизации или распространения вирусов.

Связанные статьи:

Рекомендуется Вам:

2 комментария to Обход запрета показа исходного HTML кода, обход социальных блокировщиков и других мер противодействия сбору информации о сайте

Открыть исходный необходимо для того, что бы скопировать текст, а что делать, кодда код отрываешь, а там текста нет, одни ссылки?

Приветствую! Для копирования текста вы выбрали неверный подход. Вам подойдёт Absolute Enable Right Click & Copy который сделает доступным для копирования любой текст.

Как на сайте запретить просмотр кода

Создав свой сайт и разместив его в Сети, многие считают, что на этом дело и заканчивается. Появляются посетители, появляются отзывы. Иногда, когда информация ли, дизайн привлекают к себе особое внимание, могут появиться ссылки на сайт в новостях или обзорах. Вроде бы все хорошо. Да не всегда. Неожиданно для себя автор сайта может обнаружить, что его собранная по крупицам информация, изюминки дизайна или скриптов, уже используются и на других сайтах. Бороться с любителями плагиата зачастую бывает бесполезно — времени и нервов затрачивается много, а результат чаще всего оказывается крайне незначительный.

Что делать в таком случае? Защищать свой сайт от «расхищения» любыми возможными способами. И первый — защищать исходный код страниц сайта от копирования. Варианты существуют разные, и сейчас вкратце на них остановимся.

Другой способ позволяет ограничить возможности по копированию отдельных элементов страниц и текстов. Для этого используются, к примеру, специальные функции, заимствованные из JawaScript. С их помощью можно запретить выполнение отдельных функций, связанных с просмотром и, самое главное, сохранением текстов или иных элементов страниц на локальном компьютере. Так, может быть заблокирована функция клика правой кнопки мыши, функция выделения и копирования текста, функция запрета на сохранение графических файлов.

Возможна различные их реализации, например такие, которые предлагает В.Белов в статье «Защита контента». Если нет необходимости предупреждать посетителей о наличии защиты от копирования, можно вставить такой код:

а в тело самой страницы поместить скрипт с функцией:

Аналогичную функцию будет выполнять и следующий код:

Для защиты графических файлов можно воспользоваться иным кодом:

Если же надо запретить выделение, копирование и вызов контекстного меню, то в разделе следует поместить следующий скрипт:

Но такие способы могут отпугнуть разве что новичков. Для опытных пользователей обойти подобную защиту труда не составит.

Но есть ограничения по использованию операционных систем и браузеров. Из браузеров этот способ поддерживается лишь Internet Explorer 5 и выше. Такие ограничения не дали возможность получить большого распространения этому способу защиты.

|

Но есть и иные варианты защиты, связанные уже с шифрованием исходных страниц. Одним из таких решений является программа Encrypt HTML Pro, разработанная компанией MTop Software Inc. Encrypt HTML Pro обеспечивает защиту веб-страниц от просмотра и использования исходных текстов, включая исходный HTML-код, JavaScript, VBScript, ASP, PHP, тексты, ссылки и графику, таким образом защищая вашу кропотливую работу на дизайном и содержанием сайта. В дополнение к уже названным возможностям, использование программы может предоставить защиту от использования правой кнопки мыши, отображения ссылок в строке статуса, защиту от выделения и копирования текста с экрана, печать страницы, ряд иных функций.

|

Процесс обработки исходных файлов состоит из пяти шагов, выполняемых в определенной последовательности. На первом шаге формируется список файлов, которые требуется зашифровать. Файлы можно добавлять поодиночке, можно — целыми папками со всеми входящими в них подразделами. В последнем случае можно дополнительно указать, что из разделов нужно включать только файлы с расширением HTM и HTML, а также внешние файлы JavaScript. Для безопасности можно использовать опцию создания резервных копий исходных файлов. Они будут создаваться с расширением *.PreEnc. Полученный список можно сохранить в виде текстового файла, чтобы в следующий раз можно было его использовать для повторных действий.

На этой же страница вместо формирования защищенных файлов, можно выбрать опцию восстановления их из зашифрованных файлов. Восстановление выполняется за два шага, из которых на первом формируется список для восстановления, а на втором — эти файлы восстанавливаются.

|

На четвертом шаге выбираются опции, связанные с обработкой метатегов. К этому относится установление запрета на кэширование страниц, запрет на сохранение во временном разделе, вставка пустых строк в начало исходного кода и некоторые другие, включая запрет на функционирование поисковых роботов.

|

Выполнив установки, их можно сохранить в файле конфигурации программы, или в ином внешнем файле. Тогда в следующий раз достаточно будет загрузить их из этого файла. И можно запускать процесс. Процесс обработки, особенно тех страниц, которые содержать символы на русском языке, проходит довольно долго, даже появляется ощущение, что программа «зависает», но нет — это такой процесс. В конце-концов все завершается нормально и у вас — комплект зашифрованных файлов, которые вы можете выкладывать на свой сайт в значительно большей уверенности в том, что «выкрасть» информацию из них будет несравненно сложнее, чем при иных способах защиты.

Методы скрытия элементов веб-страниц

Веб-разработчикам приходится скрывать элементы веб-страниц по самым разным причинам. Например, есть кнопка, которая должна быть видимой при просмотре сайта на мобильном устройстве, и скрытой — при использовании настольного браузера. Или, например, имеется некий навигационный элемент, который должен быть скрыт в мобильном браузере и отображён в настольном. Элементы, невидимые на странице, могут пребывать в различных состояниях:

HTML5-атрибут hidden

Рассмотрим следующий пример:

В CSS я воспользовался атрибутом hidden для вывода элемента только в том случае, если область просмотра страницы имеет необходимый размер.

Вот CSS-код, который здесь использован:

→ Вот пример этой страницы на CodePen

▍Атрибут hidden и доступность контента

Если рассмотреть атрибут hidden с точки зрения доступности контента, то окажется, что этот атрибут полностью скрывает элемент. В результате с этим элементом не смогут работать средства для чтения с экрана. Не используйте этот атрибут в тех случаях, когда некие элементы страниц нужно делать невидимыми для человека, но не для программ для чтения с экрана.

CSS-свойство display

Представим, что мы хотим скрыть изображение из предыдущего примера и решили воспользоваться следующим CSS-кодом:

При таком подходе изображение будет полностью исключено из документа (из так называемого document flow — «потока документа»), оно будет недоступно программам для чтения с экрана. Возможно, вы не очень хорошо представляете себе понятие «поток документа». Для того чтобы с этим понятием разобраться — взгляните на следующий рисунок.

Синюю книгу убрали из стопки

Вот анимированный вариант примера с книгами, показывающий то, что происходит в том случае, если одну из них убирают из стопки.

Если убрать книгу из стопки — положение других книг в ней изменится

▍Производится ли загрузка ресурсов, скрытых средствами CSS?

Если коротко ответить на этот вопрос — то да, загрузка таких ресурсов производится. Например, если элемент скрыт средствами CSS, и мы показываем этот элемент в некий момент работы со страницей, к этому моменту изображение уже будет загружено. Наличие на странице изображения, даже скрытого средствами CSS, приведёт к выполнению HTTP-запроса на его загрузку.

Исследование страницы, содержащей скрытое изображение