begin pgp public key block расшифровка кода

Begin pgp public key block расшифровка кода

GnuPG использует криптографию с открытым ключом. Каждый пользователь имеет пару ключей (keypair), состоящую из секретного (private) и открытого (public) ключей. Секретный ключ является секретом пользователя и не может быть передан другому лицу, ни при каких обстоятельствах. Открытый ключ передается всем людям, с которыми пользователь будет обмениваться сообщениями. GnuPG использует несколько более хитроумную схему, при которой пользователь имеет первичную пару ключей и, возможно, дополнительно несколько подчиненных. Первичная и подчиненные пары объединены, для упрощения их использования, и эта связка, зачастую, может рассматриваться просто, как одна пара ключей.

About to generate a new ELG-E keypair. minimum keysize is 768 bits default keysize is 1024 bits highest suggested keysize is 2048 bits What keysize do you want? (1024)

Больший размер ключа дает большую защиту от взлома, но размер по умолчанию достаточен практически для любых целей. Большая длина ключа замедляет зашифровку и расшифровку и может отразиться на длине сигнатуры. Размер ключа нельзя будет впоследствии изменить.

Наконец, Вы должны указать срок действия ключа. В случае варианта 1, указанный срок используется для обоих ключей.

В дополнение к параметрам ключа, Вы должны указать идентификатор пользователя. Идентификатор нужен, чтобы связать созданный ключ с конкретным лицом.

GnuPG запросит пароль для защиты первичного и подчиненного секретных ключей, которые Вы будете держать в недоступном для других месте.

Отпечатки ключа проверяются его владельцем. Это может быть сделано при личной встрече, по телефону, или любым другим способом, гарантирующим, что Вы общаетесь с владельцем ключа. Если отпечатки полученные Вами совпадают с указанными владельцем ключа, то можете быть уверены, что обладаете достоверной копией ключа.

После проверки отпечатков Вы можете подписать ключ. Так как проверка ключа слабое звено в криптографии с открытым ключом, то Вы должны быть совершенно уверены в ключе перед тем, как его подписывать, и всегда проверяйте отпечатки.

Подписав ключ, Вы можете просмотреть список подписей на ключе и увидеть там добавленную Вами. Каждый идентификатор пользователя ключа подписан этим ключом и каждым пользователем, заверившим этот ключ.

Command> check uid Blake (Executioner) sig! 9E98BC16 1999-06-04 [self-signature] sig! BB7576AC 1999-06-04 Alice (Judge)

Если Вы хотите послать сообщение другу, то зашифровываете его при помощи открытого ключа друга, а тот расшифровывает его при помощи своего секретного ключа. Если друг захочет Вам ответить, то он зашифрует ответ при помощи Вашего открытого ключа, а Вы расшифруете его своим секретным.

Цифровая подпись удостоверяет создателя и дату создания документа. Если документ будет каким-либо образом изменен, то проверка цифровой подписи выдаст ошибку. Цифровая подпись может использоваться в тех же целях, что и обычная подпись. Исходные тексты GnuPG, например, подписаны, и Вы можете убедиться, что они дошли до Вас неизмененными.

Создание и проверка подписей отличается от зашифрования/расшифрования. При подписи документа используется закрытый ключ подписывающего, а проверяется подпись с использованием его открытого ключа. Например, Alice использует свой секретный ключ, чтобы подписать свою новую статью в журнал. Редактор, получив письмо, использует открытый ключ Alice, чтобы проверить, что письмо действительно от Alice и не было изменено за время пересылки.

Документ сжимается перед подписью и выводится в двоичном формате.

Вариант 3 генерирует пару ElGamal, которая не пригодна для подписи.

Шифрование сообщений. Практический ликбез.

1) Скачиваем архив программы gpg4usb, например отсюда: http://gpg4usb.org/

3) Сохраняем каталог gpg4usb на свою секретную флэшку.

4) Запускаем файл start_windows.

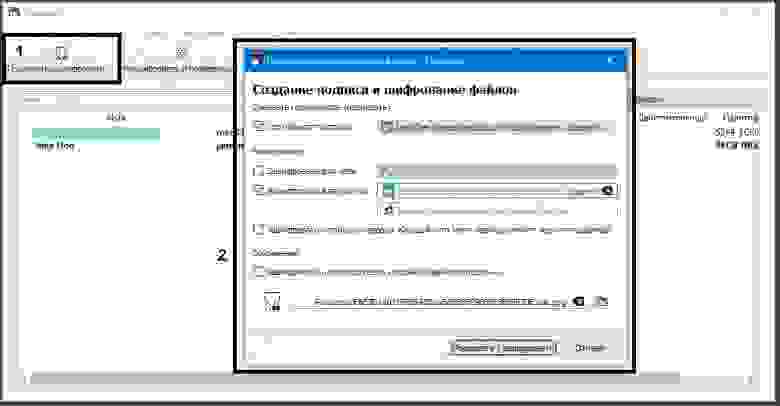

6) Выбираем создать новую ключевую пару.

7) Выбираем создать новый секретный ключ.

8) В появившемся окне вводим требуемые данные. Особое внимание стоит обратить на сложность создаваемого пароля. Нажимаем Ок.

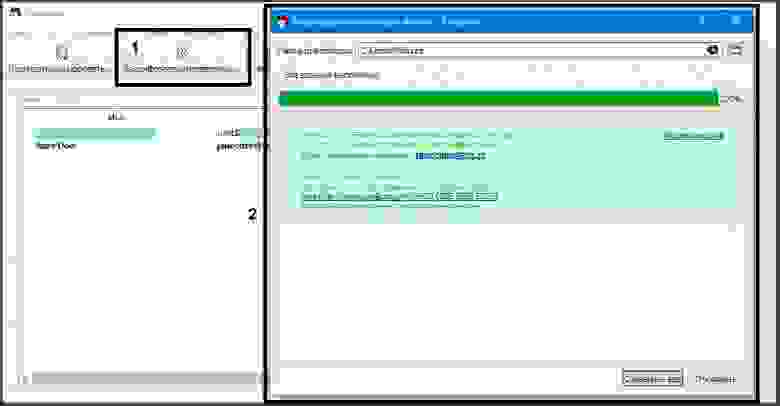

9) Происходит генерация ключа, появляется сообщение, что новый ключ успешно создан.

11) Ваш потенциальный собеседник делает всё тоже самое у себя.

13) Появляется примерно такой текст:

——BEGIN PGP PUBLIC KEY BLOCK——

Version: GnuPG v1

mQENBFNfMX8BCADBDc3EmLGdz0pkxho/a04XfCPNlqdMgF+OBsN6ZDE2fuTrXW6c

Yf6qx8ixs2dT9GMFkO3jKAkbFXXvxNji3MTYlcJYir7u9S8Rnl25OlBVxXQn6gQB

NJrChC3SsEWPk2lhvluXR/jPZucnlR4i/vNuAsW3hgx0UR8ZMki8EdKAKVj7C64m

NLcTPgrmFO/GOriojvBnCo3dzUhKqz5ZmHBLTWuxk346AmrcSilLh0g3aaR9cMGD

8XTZhsA6t4A0xTu51+gd5qIGRVjI1wpInJ+jfqDNbSqPsygvABXQ5LJjBXmbyRjH

gGWo48eGPnZGio/e5hM7YZEnexs6mXG2tGEtABEBAAG0H3F3ZXJ0eSAoYm9tYmEp

IDxxd2VydHlAbWFpbC5ydT6JATwEEwEKACYFAlNfMX8CGwMFCQlmqpEFCwkIBwMF

FQoJCAsEFgIBAAIeAQIXgAAKCRAY/LAeOM8j9gUdB/9W4Zi9SKLBkoEtmSITFiiu

2r04daY6Y0eUgd5UI4emmvj/ZCy6O4t3uC4Kqsk1iwFjyZWOcKwCaGIRALiYeNou

8+vuBHRlON0ZyxIFBt/E0sHwy1rNpAQUi6PlaabYnYfDa35n3dan1zM/Eu8aI77U

PYm8uBcBloNFPzjIRCGCN2skbGHAJQU2Y+/M/fXW9rpTcN5NpF8DqEa+C1+CFSe9

1ya8bMl15MIShjq/dQuoat/uzCXMy/JnFacXd+3AJsLqYZl+UX4KzAY2e2c8pLWQ

WYayjKv8xCYPbBbJVIzUt8o0v3scAtHXST6C+hfSKq8gassGjQhHCcXfsATi0/0x

uQENBFNfMX8BCADHvFV5zlLUdEXI/wO3uPV6Ogfafap40/6S5HPCHYUB9CFBGTAl

fgYeTY6UTQ67LVXNPDP+3zgJrqnZq8kcoe8Ud3FPp68LLIsLgL/H0MtgqrjFUZYC

c2W8knSMOpU78WgLb7ycV7hSuLd+FzkmnzQ2eR1cKh5bAg0t+7RX85Ft4kcw1gNm

wXaFgVMdsTaaFIUcRYpOtySkemf3Uj0K5NBw+bu3ak1BN73vjNTnatkMRRW1B12/

omKG6tSK1UOf1QBktmCciA6SVx6JdVFhViN/LNjC5Oczkxam7xEtgUX9iwlzAUTT

sFMQy8/8m/fEzhSLklU54ffQt5XHDvFu5ndFABEBAAGJASUEGAEKAA8FAlNfMX8C

GwwFCQlmqpEACgkQGPywHjjPI/arNQf/Ylytc5VZu7sMMkcjqMAIz/QrjlUnMsCq

/ptUEs25kUY0fPeX2+vvAGMD7FfI4H0e3+eZJt2lA0mx4pWzlR4VXO6Hd6NszJBU

hN3yKhy8tJsPWlGmiaAJmCevVOI4qojoNX1mUEVk8Fa0zo47mdRbPRvj0Q+0Rh5P

BTnhatas4q/uBKL8hhI3/YkhJtETcqaD+ndvuTIPcgM10bESU+schY6ttxIdAzW8

zhrbeVKkrVBVsWdP97gxhDZtfCymteJBAHyVTmJL0xGfO1egQW9bJxPIJzlP50xX

gIXXKXfchZ7/FK9tKtpZ9Jg/+xn2wx3ETJMpo02awoYcyIPOSLOcTA== =jElY

——END PGP PUBLIC KEY BLOCK——

Это ваш ПУБЛИЧНЫЙ ключ, который вы отправляете своему собеседнику.

14) Ваш собеседник ПОЛНОСТЬЮ копирует ключ, начиная «——BEGIN PGP PUBLIC KEY BLOCK——«

Version: GnuPG v1″ и заканчивая «——END PGP PUBLIC KEY BLOCK——«

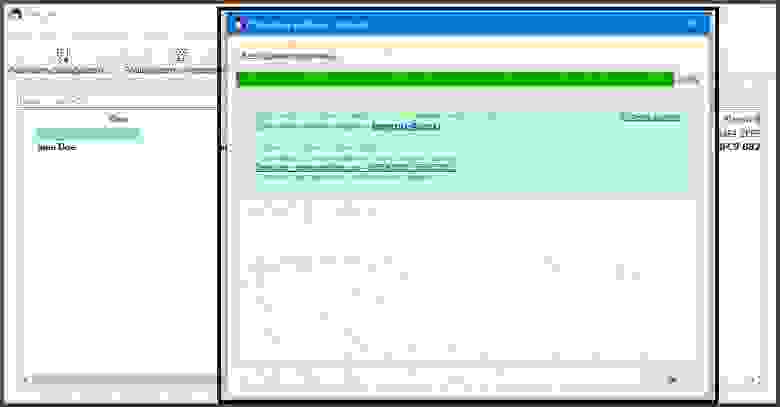

15) Далее он заходит в менеджер ключей и выбирает импорт ключа из буфера обмена. Появляется окно с деталями выбранного ключа, нажимает Ок.

16) Теперь в менеджере ключей у него рядом с его ключом появился ещё и ваш ключ.

17) Он делает тоже самое: ставит галочку напротив СВОЕГО ключа, выбирает Экспорт в Буфер Обмена, в левой части тела программы выбирает вставить. Появляется текст ЕГО публичного ключа, который он отправляет вам.

18) Теперь вы полностью копируете присланный вам текст его публичного ключа, заходите в менеджер ключей, выбираете импорт ключа из буфера обмена. Появляются детали его ключа, нажимаете Ок.

19) Всё! Теперь и у вас в менеджере ключей, помимо вашего ключа, имеется ключ вашего собеседника. Обмен ключами состоялся. Если вы планируете вести ваши секретные разговоры более чем с одним человеком, то они поступают ТОЧНО ТАКЖЕ: устанавливают себе программу, создают свою пару ключей (приватный и публичный) и обмениваются с вами публичными ключами, которые добавляются в менеджер ключей, пополняя список ключей, находящихся в нём.

21) Вот вы пишите в левой части программы текст, например: «Привет, Хосе, хотел бы приобрести у тебя диск с детской порнушкой.» В правой части программы ставите галочку напротив ключа вашего собеседника и выбираете зашифровать. Теперь вы видите, что в левой части программы вместо вашего текста появилось что-то типа такого:

——BEGIN PGP MESSAGE——

Version: GnuPG v1

hQIMA6EimX1lkuUDAQ/+LLU0/9v8L9o2hw1Lb29YkRJ3YuFdj9NmzQGzYBoGTFU2

2OMpxtMm12Rx6wH9lQkQaymu8uIfeh6vz5B2WmmSYBptFg9l0D32el0JuavU9OU/

UZPSflkEJMzO6Zxxp8Os10sDC95UklIcEiuWEAzQjrdH66cLSKUNg2fZmkwQXH9n

WSnzH6MWVAm0xEHXMjNbxXu3UTGaeGzUu0sgehcswtiqqS4JkP2DPSCwLAmB3Qk3

oSB4qMO3YNzjbTGsUExSBAPCnnJbRn5KZ9/v4sMRkGc3UxsSk2ZtS5HQ0mMET8sB

eHGjYSJO79zGjTHt+O2KJzpJeVKntat6u5FfNEb7V3Zb62CWyZovbMSf3s+a06H6

6FcWYBh0D11m7mnr2c8HDrKULG57hzyq3RAd0nFZjxHO+LKQITrE0obrpOyivwc1

JlkOMs26KvEtD27pBcC6oG6+k9NO0p8IYBU06n0NMO6ruA4wKrqkWp1lJ7MkBFJC

FhwZJS02Tw19qyyxwdiVx0dPzP2nW4GXkiSBwa/CDzVTGY3u51dhHODWK/N6XY0Y

tfQ+0e6eVAHejxzufmeJicGfSIBzFUJXO/1PHCgVN/orhpfzWRAyCiFCMMu8KfZU

ChRnPAm7XUXClVeAUawVfpvRtUOOzNnWDi0lg7WxkSCxuYffTmJpkknE9v9Kr7XS

nwGe5migdVyLa1VxBiPHEynHWPqgdME1gQns9dCM/HI6AmB/tmwMMMcjDLWr2XdW

8ApXJZdU5Uzuz71NISZRx6sjFwvEdq6Qg3W+YG08w3e/pSEqUV645o+BIDL3oM5T

9bH+d0W4SWJfdAVbSN0EHPTdo+9Bt7961vDU3y7bvSfBewiNQKnkASLxFjblURzZ

89tSUM04RhFrxGGbRVwN2Q== =e5ka

——END PGP MESSAGE——

Полностью копируете этот текст и отправляете вашему собеседнику.

22) Ваш собеседник получает этот текст, копирует в буфер обмена, вставляет его в левом поле программы и выбирает расшифровать. Появляется сообщение, в котором программа просит ввести пароль. Ваш собеседник вводит свой пароль и опаньки. У него в левой части программы появляется ваше сообщение.

——BEGIN PGP MESSAGE——

Version: GnuPG v1

hQEMAzqYLqtZxVsAAQgAktr6b4EBuvH4U9oyg9vgrXdefkNuqXNdoEg7TP/v+9Gw

B65v3sTOzhd+BG4TqagAgK7wcXwlJlh/AVZNRgT4B5htJ7Oq2Lr6YBtyei66jF69

9L8oukSqfAvXgtPMyelMg2QjvPS9KvHvI+3bf/0bpbbrbfuHGCTJXffBIy4EFNQp

R1USB++tzpty0a77uoXeNGPCbhMUhjq0hCcn73sTKPWHrRgdAtmVu3wXD3R2YjS1

AzZ5Vc9ewibDbu4GnrNrm+D/cUsUvyaHW5IPKlpDmxkUYjcIWsW2srDxFGwwDdn4

CXyUXj8Kd9c+8WDR7TWpoA7kS1pJh/VMOOlo/JNXZNLADgGNeDrBkhPNubGgOHyT

t/6h2YQwisGHnJLX2pnJ3G+pwqa0SuNS7ma7C3xogMDlXWol8kx9nOHvFukOktQm

mu6ynhvNkHDx2ZbKmFnoqC5HkO5Zmuf5pCYo5vpF629NMLov3O+RPshxbeHnA72S

FzbscuQ7cJIhvWZQd6mPb67YVWHAS2mVZxjeRYFMsex0Rz7GOHtvXVzhMCkSN6bj

2IeU7QIw6MAMRKYynKiPllQZ9Sv2BhG4jfa90cw7xY2hiE36YhYJBjxNPR5WdNIU =Yc3z

——END PGP MESSAGE——

Это сообщение он отправляет вам.

25) Программу лучше всего хранить не на компе, а на флэшке, которую в случае облавы, можно будет уничтожить. Кроме того, имеет смысл сохранить копию программы с вашим СЕКРЕТНЫМ ключом и публичными ключами ваших собеседников на другой флэшке (например на той, где вы храните копию вашего биткойн-кошелька), и спрятать её подальше, например в тайник в лесу. Это на тот вариант, если в случае облавы вам придётся уничтожить основную флэшку, резервная, о местонахождении которой будете знать только вы, у вас останется.

26) Теперь вы можете обмениваться своими зашифрованными сообщениями с помощью любого мессэнджера (хоть скайп, хоть аська) или даже используя ЛС вконтакте. Пусть эти сообщения хранятся у них на сервере. Существующих в мире компьютерных мощностей не хватит, чтобы они смогли их расшифровать в ближайшие годы.

Kleopatra: GnuPG в графической оболочке

Программы семейства GPG (GNU Privacy Guard) / PGP (Pretty Good Privacy) позволяют «прозрачно» подписывать и зашифровывать все типы цифровой информации. По своей сути, названные инструменты являются лишь удобной обёрткой, упрощающей практическое использование открытых алгоритмов асимметричной криптографии.

Несколько лет ведется полемика об актуальности использования GPG, в рамках которой высказывается много скептицизма о громоздкости и устаревании этого криптографического продукта. Высокий порог вхождения очевиден при соответствующем поисковом запросе, который выдает много сложной информации и инструкции по работе с утилитой GPG в терминале Linux.

В этой статье рассмотрим приложение с открытым исходным кодом для работы с инструментарием GPG в графической оболочке — находка для новичков и тех, кто просто избегает загадочного черного окна командной строки. Благодаря кроссплатформенности Клеопатры, статья одинаково полезна для пользователей Windows, Linux и FreeBSD.

Установка

Первый шаг в использовании GPG — создание своей пары ключей. Публичный ключ предоставляется всем желающим, а секретный хранится в надежном месте и служит для подписания информации от лица его владельца и расшифровки адресованной ему информации.

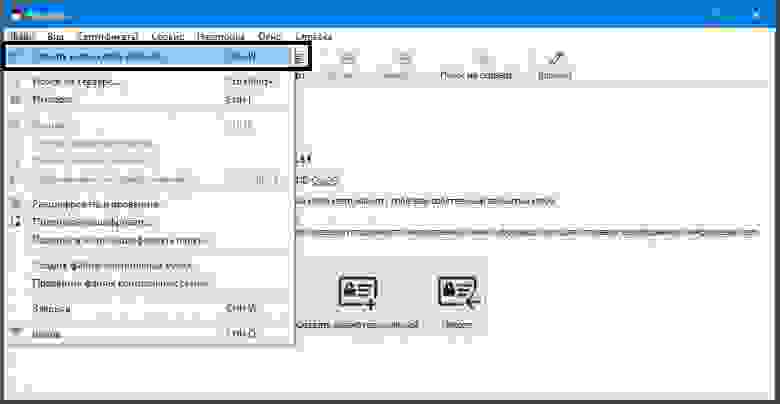

Создание пары ключей

На выбор предлагаются типы ключей X.509 (практически применяется в корпоративной среде) и OpenPGP. Выбираем OpenPGP. Вводим контактые данные, которые будут отображаться у всех владельцев нашего открытого ключа. Вместо настоящего имени можно указать никнейм. В дальнейшем некоторую информацию ключа будет возможно изменить.

По умолчанию используется шифрование RSA с длиной ключа в 2048 бит (2048 нулей и единиц машинного кода). С учетом развития квантовых технологий, данное шифрование всё менее и менее кажется надежным. В настоящее время себя хорошо зарекомендовало использование криптографии на эллиптических кривых. Подобные алгоритмы имеют невероятную криптостойкость и хорошую производительность, благодаря небольшой длине ключа.

Чтобы создать пару ключей на эллиптических кривых, переходим в дополнительные параметры. Пункт ECDSA/EdDSA — то, что нам надо. Дополнительный чекбокс (галочка) «+ECDH» даст ключу возможность шифровать, без нее сертификат можно будет использовать только для подписи и идентификации, так как ECDSA/EdDSA — алгоритмы подписи, а не шифрования. В выпадающих списках предлагается выбрать один из алгоритмов: ed25519, brainpool и NIST.

ed25519 (Curve25519) — эталонная и непатентованной реализация криптографии на эллиптической кривой, имеет 128-битную длину. Является ключом EdDSA — самым актуальным алгоритмом цифровой подписи (считается, что без закладок от силовых структур каких-либо стран).

brainpool — алгоритм, разработанный немецким сообществом криптографоф, в число которых входят университеты, государственные ведомства и коммерческие организации, например, компания Bosch. Поддерживает длины в 256, 384 и 512 бит. При подписи использует несколько устаревший алгоритм ECDSA.

NIST — американский алгоритм, разработанный Национальным Институтом Стандартов и Технологий. Рекомендован для использования государственными органами США. Поддерживает длины в 256, 384 и 521 бит. По оценке некоторых специалистов, NIST лучше brainpool по производительности. При подписи использует несколько устаревший алгоритм ECDSA.

Для примера в обоих случаях используется алгоритм brainpool с максимальной длиной ключа. По умолчанию ключ создается со сроком годности в два года. Этот параметр можно изменить, либо вовсе отключить, тогда ключ будет бессрочным.

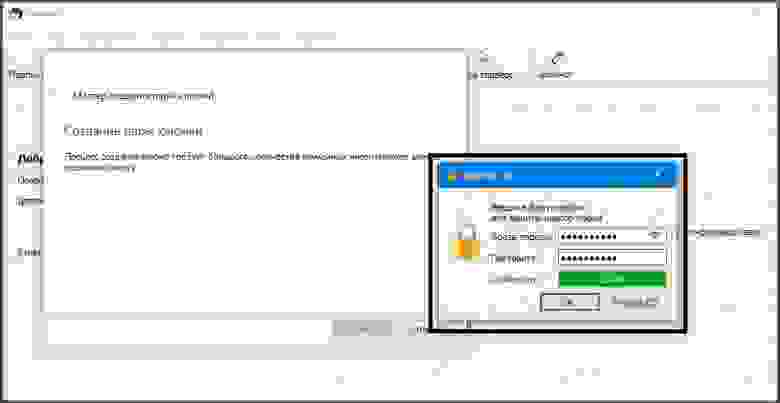

На следующем шаге задается пароль, который является последним рубежом защиты секретного ключа. Не следует передавать кому-то секретный ключ, но если так все-таки вышло, будет лучше, когда вы задали очень надежный пароль. Рекомендуется использовать специальные знаки (символы пунктуации и прочее) для надежной защиты от брутфорса. Лучшим вариантом будет длинный пароль, полученный из генератора случайных символов, однако не забывайте про золотую середину между использованием и безопасностью. Например, вводить на телефоне очень длинный и сложный пароль с символами из расширенной таблицы ASCII, не имея возможности его скопировать из менеджера паролей, будет весьма проблематично.

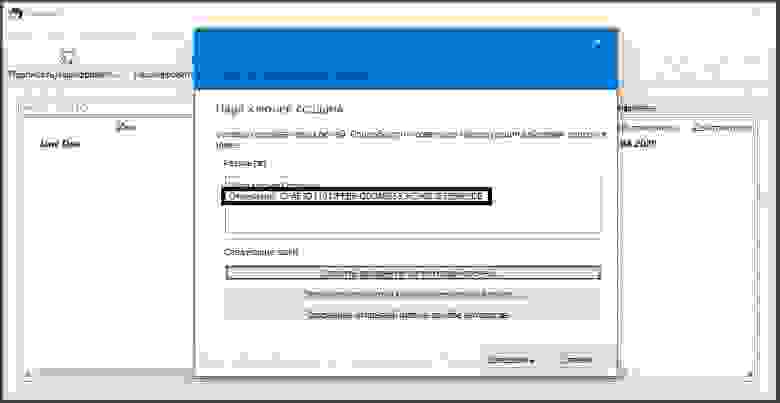

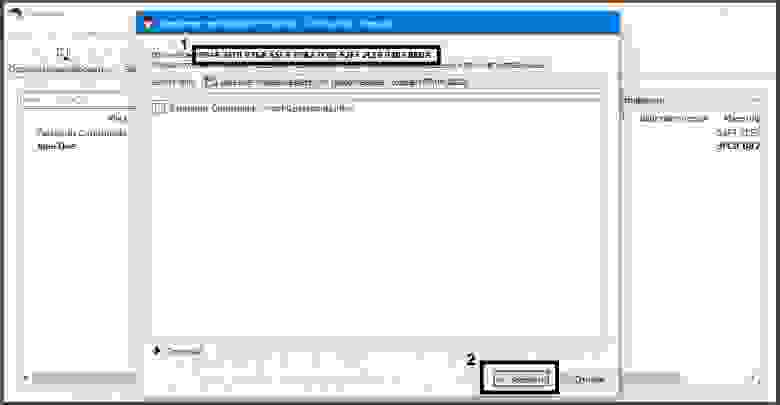

Итак, пара ключей создана! Обратите внимание на отпечаток, это уникальный идентификатор вашего ключа. Даже если кто-то захочет представиться вами, создав ключ с такими же именем и электронной почтой, его отпечаток будет отличаться. Именно поэтому важно сверять отпечатки получаемых ключей.

Клеопатра предлагает сделать резервную копию ключей, что по факту является экспортом закрытого ключа. Эту операцию в дальнейшем можно произвести в любой момент.

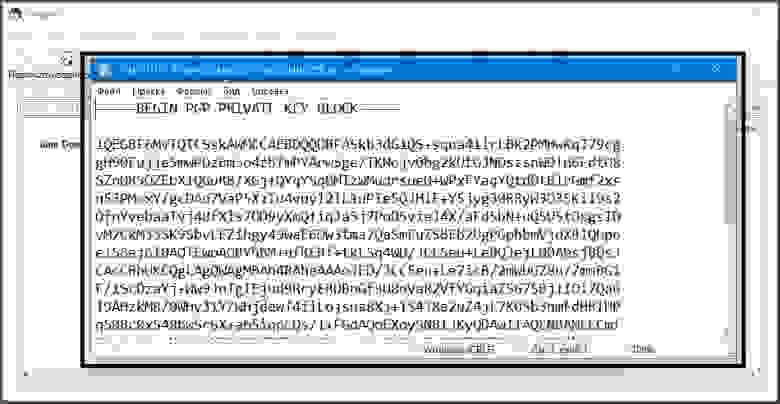

Открыв экспортированный ключ в текстовом редакторе, мы увидим специфичный фрагмент текста, начинающийся словами «BEGIN PGP PRIVATE KEY BLOCK». Будьте внимательны, не отправьте его кому-то по ошибке! Открытые ключи, предназначенные для передачи вторым лицам, начинаются со слов «BEGIN PGP PUBLIC KEY BLOCK».

Большое преимущество GPG перед другими средствами идентификации заключается в легкой переносимости ключа. Например, его можно распечатать на бумаге или выучить наизусть. Хранить можно только приватный ключ, так как при необходимости кому-то передать публичный, мы всегда можем экспортировать его из секретного (выводится математическим путём).

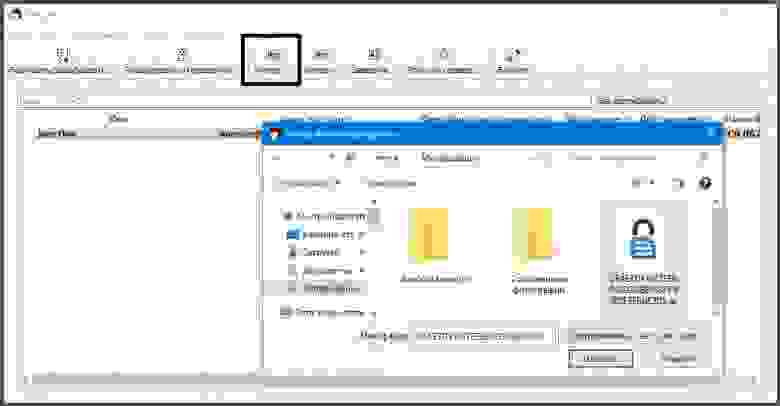

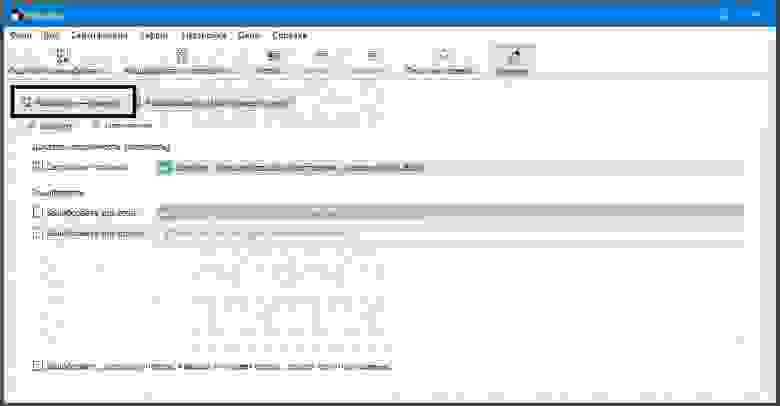

Экспорт и импорт

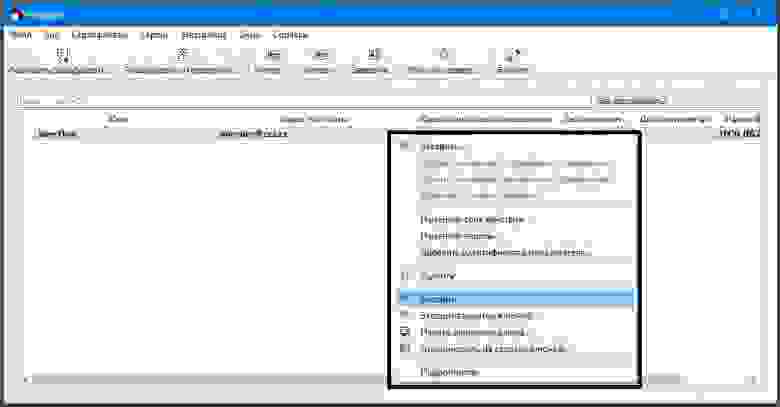

Для операций с ключом, щелкните по нему правой кнопкой мыши.

Для импорта ключей (нашего уже существующего на новом устройстве или полученного публичного), воспользуемся кнопкой «Импорт». Также можно использовать двойной клик по файлу ключа, это автоматически откроет Клеопатру и импортирует выбранный ключ. GPG-файлы встречаются с расширениями *.asc, *.pgp и *.gpg. Это не имеет большого значения, так как расширение нужно больше для удобства пользователя и лишь немного — приложений. Файл будет корректно прочитан и в случае, когда специальное расширение изменено или удалено.

Очень часто ключи распространяются в виде текстового блока. В таком случае, скопировав ключ, можно импортировать его через меню операций с буфером обмена.

Программа попросит удостовериться в подлинности ключа. В настоящее время самым простым и эффективным способом является сравнение отпечатка, поэтому его публикуют вместе с ключом. Если отпечаток совпадает с заявленным, заверяем сертификат.

Теперь мы можем проверять подпись владельца нового ключа и шифровать для него информацию.

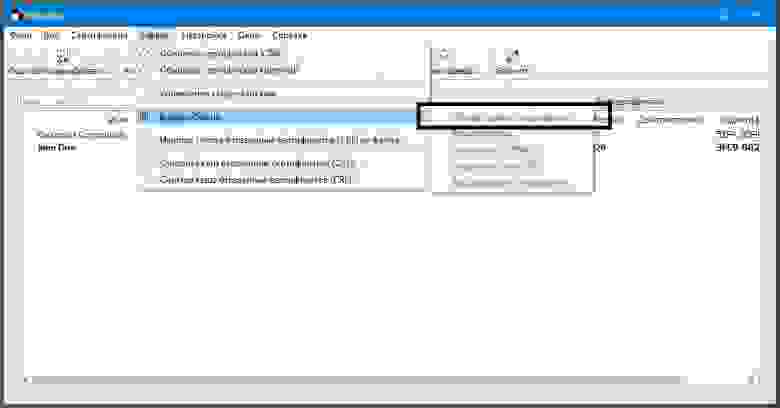

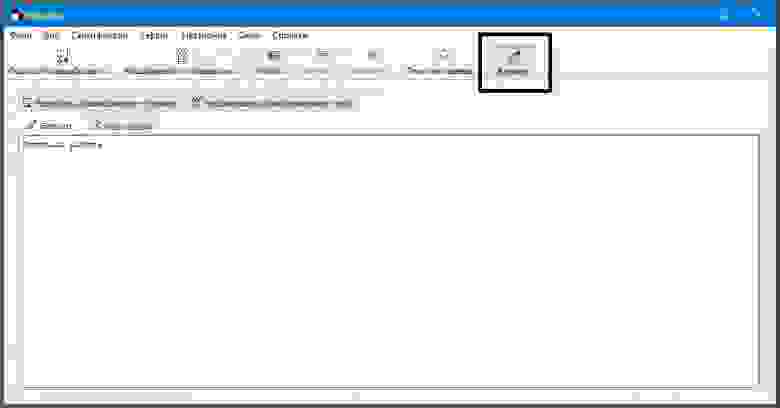

Шифрование и подпись

Чтобы зашифровать и подписать файл, воспользуемся соответствующим пунктом меню на верхней панели.

После выбора файла, предлагается выбрать нужные операции. Подпись позволяет получателю убедиться в авторстве файла. Эта функция очень полезна: расшифровав архив, мы точно знаем, что архив был зашифрован владельцем обозначенного ключа, а не кем-то другим, кто просто располагает нашим публичным ключом. Использовать подпись — полезная привычка в большинстве случаев.

Распространненым способом безопасного хранения данных на облачном хранилище является GPG-шифрование файлов «для себя». В таком случае расшифровать информацию можно будет только нашим ключом.

Также возможна подпись без шифрования. Чаще всего применимо к текстовой информации. Механизм подписания строится на хеш-сумме: позволяет сравнить актуальное состояние информации с тем, какой она была, когда ее подписывал отправитель. Для примера откроем «блокнот».

Назначив отсутствие шифрования для кого-либо, оставляем только подпись и нажимаем кнопку «Подписать».

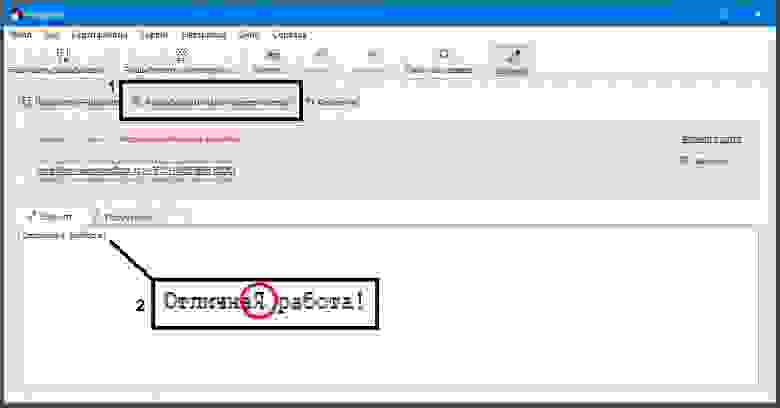

После ввода пароля от ключа, видим, что к фразе «Отличная работа» добавился дополнительный текстовый блок с хеш-суммой SHA512.

Если сейчас проверить подпись, она будет верна, но если изменить хотя бы один символ или добавить пробел, проверка выявит недействительную для данного текста подпись. Это связано с тем, что хеш-сумма данного массива информации абсолютна отлична от той, когда вместо буквы «Я» стояла «я».

В случае подписи файла без шифрования, в директории файла создается сигнатура с расширением *.sig, которую следует передавать вместе с исходным файлом. Если в файле изменится хотя бы один бит, проверка подписи выдаст ошибку.

Постскриптум

Все локальные ключи централизованно хранятся на устройстве в специальной папке. Все программы, взаимодействующие с GPG, будут их видеть. Для общения по протоколу XMPP (Jabber), защищенного GPG-шифрованием, можно использовать Gajim, который также является кроссплатформенным. Для ведения защищенной почтовой переписки удобно использовать этичный клиент Thunderbird, в который необходимо будет импортировать секретный ключ, так как он имеет свое изолированное хранилище ключей. Об использовании Thunderbird написано тут.

В статье опущено много технических нюансов, так как она рассчитана на широкий круг пользователей, которые в том числе имеют низкий уровень познаний в криптографии и ищут стартовую позицию для знакомства с действительно надеждным сквозным шифрованием.

Теперь я понял, почему почти никто не шифрует свою почту

Шифрование электронной почты — трудная и болезненная процедура. Недавно я сам понял, насколько. Одна моя знакомая, очень продвинутая в сфере информационной безопасности, прислала мне свой открытый ключ PGP и попросила перейти на шифрование. Нет, она не из АНБ или ЦРУ, просто обычный человек, который заботится о своей конфиденциальности. Я никогда раньше не отправлял зашифрованные письма, но подумал: «Почему бы и нет?» Много лет я хотел это освоить, но не с кем было обмениваться шифрованными письмами.

Я начал с установки GnuPG на свой компьютер под Linux.

GnuPG похож на PGP в том, что использует открытые и закрытые ключи для шифрования и дешифрования, но поставляется открытым исходным кодом и идёт в комплекте со многими дистрибутивами Linux. Другая версия PGP с открытым исходным кодом — OpenPGP.

GnuPG для Windows под названием Gpg4win можно загрузить с официального сайта. Я выбрал общий метод шифрования и дешифрования сообщений, который не привязан ни к какому провайдеру электронной почты, потому что не хотел ограничивать себя возможностью шифрования только у одного провайдера. Кроме того, единственный способ убедиться, что даже почтовый провайдер не имеет доступа к вашим письмам — шифровать их самостоятельно. Наиболее полное руководство по GnuPG я нашёл на сайте How-To Geek.

Я импортировал открытый ключ своей знакомой с помощью этой команды:

В этой команде her_public_key_file.key заменяется фактическим файлом открытого ключа. Затем проверил, что её ключ успешно импортирован:

Появилось сообщение вроде этого:

Это означает, что GnuPG распознаёт её открытый ключ как действительный и сохраняет его для последующего использования.

Затем подписал её открытый ключ:

Подписание открытого ключа говорит GnuPG, что вы доверяете этому ключу, то есть он действительно пришёл от этого человека. Каждый открытый ключ должен быть подписан, прежде чем сообщения от владельца этого открытого ключа можно будет расшифровать. По-моему, этот шаг не имеет никакого смысла. Зачем вам импортировать ключ, если вы не считаете, что он пришёл от нужного человека?

Затем я попытался сгенерировать свои ключи:

Ну, после такой команды выскочило сообщение об ошибке, что обнаружен конец новой строки. Я подумал, что это может быть связано с пробелами в моём имени и между именем и адресом электронной почты, поэтому попробовал различные форматы. Примерно через час и множества неудачных попыток, некоторые из которых выглядели как успешные, но не были таковыми, я наконец нашёл правильную команду:

Приведённая выше команда задаёт вам ряд вопросов. На первый я выбрал вариант «1», затем выбрал опцию 2048-битной длины ключей. Установил бессрочный срок действия ключей. В поле имени не указывал фамилию, но пробелы там тоже поддерживаются: можно указать и имя, и фамилию. Затем ввёл свой электронный адрес. Поле комментария оставил пустым. И, наконец, ввёл длинную парольную фразу. «Парольная фраза» — это просто синоним пароля. Я его записал там, где он не потеряется. На самом деле, я поместил его в файл, зашифрованный с помощью Truecrypt. Парольная фраза понадобится позже, чтобы зашифровать сообщения и в случае повторной установки GnuPG на жёсткий диск и повторного импорта ключей. И не забудьте сделать резервную копию самих ключей!

После создания ключей проверяем результат:

Эта команда выдаёт примерно такой результат:

Я дважды запускал генерацию ключей, потому что не был уверен, этот результат означает наличие пары открытого/закрытого ключей или только одного ключа. Каким-то образом я в конце концов понял, что создал две пары ключей, поэтому удалил вторую пару.

Я попытался расшифровать файл message.asc с её письмом:

Но GnuPG выдал сообщение об ошибке, что не может найти секретный ключ:

Но я видел свой секретный ключ. Я мог даже экспортировать его. Я знал, что он есть! Что тут сказать, иногда программисты пишут действительно ужасные сообщения об ошибках. К этому моменту я уже начал испытывать некоторое раздражение.

Я не знал, что сделал неправильно. Единственное, что я мог предположить, что я каким-то образом не смог правильно создать ключи. Либо так, либо я экспортировал не тот открытый ключ. Поэтому я решил начать всё сначала. Удалил свою пару ключей, сгенерировал новую пару ключей и экспортировал свой открытый ключ в файл с помощью такой команды:

Она опять зашифровала своё сообщение и отправила его мне. Когда я попытался расшифровать его, то опять увидел то же самое сообщение об ошибке:

Я повторно экспортировал свой открытый ключ с помощью той же команды, указанной выше. На этот раз я проверил, что это действительно мой ключ, прежде чем отправить его ей по электронной почте. Из справочных материалов по GnuPG в интернете я узнал, что сообщение об отсутствии секретного ключа может появиться, если люди используют разные версии GnuPG. Я упомянул об этом ей, когда отправил новый ключ по электронной почте.

Через несколько недель я получил ответное письмо. К этому времени я уже решил, что она сдалась. В течение последующих недель у меня были некоторые проблемы с компьютером, из-за которых пришлось переформатировать жёсткий диск. Поэтому пришлось заново установить GnuPG, повторно импортировать мои ключи и повторно импортировать её открытый ключ. К счастью, я сделал резервные копии! Затем я ответил на её последнее письмо другим письмом, которое зашифровал с помощью этой команды:

Из этого опыта я понял, что зашифрованная электронная почта, хотя и является интересным упражнением, не очень практична. Если только вы не Эдвард Сноуден, за которым следит АНБ, вероятно, вряд ли вы сможете оправдать усилия на создание и использование зашифрованной почты. И если вы не Эдвард Сноуден с важными секретами, вряд ли кто-то захочет тратить силы на шифрование переписки с вами.

Шифрование и дешифровка электронной почты, как у меня с GnuPG, просто слишком утомительны. Поскольку я уже потратил на это слишком много усилий, то продолжу использовать её для общения со своей онлайн-знакомой. Но я бы не рекомендовал обычному человеку использовать GnuPG для шифрования электронной почты, если этого можно избежать. Понимаю, что на рынке есть более простые решения от конкретных почтовых провайдеров, таких как Protonmail, но большинство людей не захотят менять провайдера, чтобы воспользоваться ими. Нам всем нужен более простой способ отправки и получения зашифрованной почты без изменения почтового провайдера. GnuPG — не решение проблемы. Если вы знаете о более простом способе шифрования почты, пожалуйста, подумайте о том, чтобы оставить комментарий.