антимайнер блокировка майнинг скриптов расширение

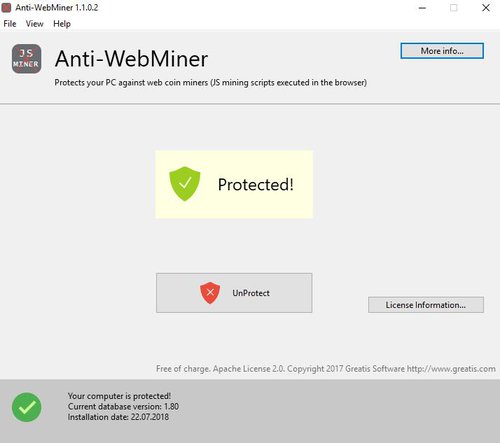

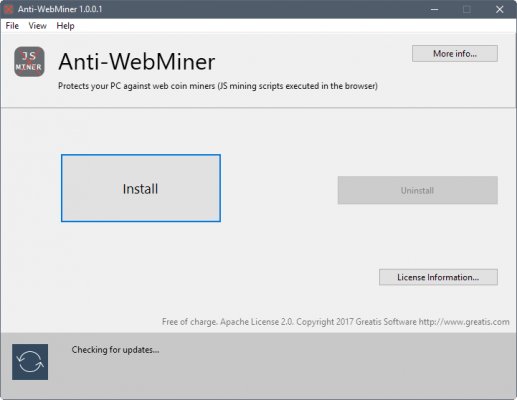

Свободная программа анти-майнер для защиты от интернет-криптовалютных майнеров (JS скрипты, выполненные в браузере) путем изменения HOSTS файла Windows.

Свободная программа анти-майнер для защиты от интернет-криптовалютных майнеров (JS скрипты, выполненные в браузере) путем изменения HOSTS файла Windows.

Совместимость:

Майнинг криптовалюты в браузере с использованием таких скриптов, как Coinhive, является реальной проблемой для всех. Эти сценарии могут привести к тому, что браузеры будут работать медленно или полностью перестанут реагировать, используя ресурсы компьютера. Любому веб-мастеру достаточно добавить всего одну строку к коду веб-сайта, чтобы начать монетизацию с помощью криптовалюты.

Anti-WebMiner блокирует скрипты, используя черный список базы данных хостов, таких как «Coinhive». Анти-майнер изменяет HOSTS файл Windows для блокирования попыток подключения к сайтам из черного списка.

Приложение защищает компьютер во всех браузерах, и не требуется устанавливать расширение браузера.

В случае, если используются различные торрент-приложения и веб-сайты, тогда имеется опасность столкновения с веб-майнерами. Основная проблема заключается в том, что они могут содержать javascript, который запускается в браузере, и использует ресурсы компьютера для различных криптовалют.

Защита от криптомайнеров

Windows Insider MVP

Как заблокировать скрипты Cryptomining в вашем веб-браузере

По мере того, как взлетела ценность криптовалют, таких как Биткойн и Монеро, появилась более зловещая тенденция. Киберпреступники увидели возможность использовать вычислительную мощность незащищенных компьютеров для майнинга криптовалюты.

Эти расчеты требуют большого количества ресурсов процессора и электроэнергии, поэтому хакеры используют сценарии майнинга в браузерах для незаконного использования компьютеров других людей (так называемый криптоджекинг), чтобы они могли бесплатно добывать криптовалюты.

Что такое криптоджекинг

Как и шифровальщики, криптомайнеры отнюдь не новое явление. Ведь примерно с 2011 года существует возможность использовать компьютерные ресурсы для майнинга биткойнов без помощи специализированного или мощного оборудования. Однако киберпреступники стали разрабатывать вредоносное ПО только после бума криптовалют в середине 2017 года.

Киберпреступники поняли, что если они заражают чужой компьютер вредоносным ПО, то могут заставить зараженный компьютер выполнять работу по майнингу, но злоумышленники получат прибыль. Ведь умножить прибыль на 1000 или 1000000 зараженных компьютеров, то очень легко понять, почему такой взлет получили вредоносные криптомайнеры.

Более того, злоумышленники решили, что могут резко увеличить прибыль, объединяя несколько типов вредоносных программ.

Фактически пользователь, перейдя по фишинговой ссылке или открывая вредоносное вложение, получает одновременно две инфекции: криптомайнинговое ПО и вымогатель. Естественно, что злоумышленник выбирает какое ПО активировать, ведь одновременно они работать н могут. Выбор осуществляется на основе таких факторов, как аппаратная и программная конфигурация компьютера и того, какая атака окажется более прибыльной.

Как работает незаконный криптомайнинг

Для заражения компьютеров киберпреступники используют различные методы: от компрометации ПК и мобильных устройств отдельных пользователей до проникновения на популярные веб-сайты и распространения вредоносного ПО всем, кто их посещает.

Кроме того, чрезвычайно популярным методом заражения остается фишинг. В некоторых случаях используются компоненты-черви, что позволяет вредоносам атаковать по сети одну машину за другой.

Эксплойт EternalBlue, который использовался для распространения вымогателей WannaCry в глобальной эпидемии в 2017 году, до сих пор используется для распространения вредоносного криптомайнинга. Но в отличие от вымогателей, большинство жертв криптомайнинга не имеют ни малейшего представления о том, что у них крадут, кроме смутного ощущения, что их система работает не так эффективно, как раньше.

Поддельные обновления программного обеспечения — это еще один популярный метод проникновения, например, загрузка вредоносных программ, которая маскируется под законное обновление Adobe Flash Player. Другим распространенным методом является внедрение вредоносного сценария майнинга на легитимном веб-сайте или в блоке онлайн-рекламы, размещаемой на многих веб-сайтах. Когда жертва заходит на веб-сайт или ее браузер загружает онлайн-рекламу, начинается процесс криптомайнинга, который ворует ресурсы и прибыль без ведома пользователя.

Разработчики вредоносных программ Cryptomining извлекли уроки из своих ранних ошибок. Сегодня гораздо реже встречаются вредоносные программы, которые потребляют 100% мощности процессора жертвы, что приводит к заметному замедлению, которое, скорее всего, побудит пользователя заметить и предпринять корректирующие действия. В новых выпусках вредоносных программ для криптомайнинга предпринимаются более разумные меры для сокрытия их присутствия: загрузка ЦП жертвы примерно до 20 процентов, поиск времени простоя пользователя для выполнения самых ресурсоемких вычислений и т. Д. Таким образом, эти криптомайнеры могут украсть ресурсы у жертвы без обнаружения очень долгое время.

Хуже того, не нужно быть высококвалифицированным инженером-программистом, чтобы заняться незаконным майнингом. Как и в случае других наборов вредоносных программ, криптоджекинг как услугу можно приобрести всего за полдоллара США. Высокий уровень конфиденциальности и анонимности, свойственный некоторым криптовалютам, таким как Monero и Zcash, также значительно усложняет отслеживание и отлов злоумышленников.

Известные криптоджекеры

Smominru

Smominru, пожалуй, самый печально известный криптовалютный ботнет, состоящий из более 520 000 машин, которые к январю 2018 года заработали своим владельцам более 3 миллионов долларов в Monero, чему способствует умный, постоянно восстанавливающийся дизайн ботнета. Smominru был основан на EternalBlue, украденном эксплойте АНБ, который также использовался в глобальной эпидемии вымогателей WannaCry в 2017 году.

BadShell

Умные криптомайнеры, такие как BadShell, прячутся в легитимных процессах, таких как Windows PowerShell, через которые они выполняют скрытые вредоносные сценарии майнинга. Немногие традиционные антивирусные программы могут обнаружить угрозу, поскольку по умолчанию они доверяют исполняемым файлам с подписью Windows, таким как PowerShell.

Coinhive

Первоначально предназначенный и все еще используемый в качестве законного инструмента монетизации веб-сайтов, код майнинга Coinhive в настоящее время является крупнейшей в мире угрозой крипто-взлома.

MassMiner

MassMiner — интересный пример, потому что он использует много эксплойтов для различных уязвимостей в одной полезной нагрузке. Использование неисправленных ошибок в Oracle WebLogic, Windows SMB и Apache Struts принесло криптовалюте Monero на сумму около 200 000 долларов для создателей MassMiner.

Prowli

Prowli — это крупная известная бот-сеть из более чем 40 000 зараженных веб-серверов, модемов и других устройств Интернета вещей (IoT), которые используются для майнинга криптовалюты и перенаправления пользователей на вредоносные сайты. Часть Prowli — это червь с перебором паролей, способствующий распространению майнера Monero. В некоторых случаях ботнет также устанавливает бэкдоры на зараженные системы.

WinstarNssMiner

В течение трех дней в мае 2018 года WinstarNssMiner заразил более полумиллиона систем. Когда этот криптоджер обнаруживает эффективное антивирусное программное обеспечение на своей целевой машине, он остается бездействующим, активируя себя только в системах со слабой защитой. Хуже того, если вы попытаетесь удалить WinstarNssMiner, это приведет к аварийному завершению работы зараженной системы.

Стоимость криптомайнинга

Во-первых, нам нужно понять природу криптовалюты. Эти цифровые валюты основаны на криптографии (также называемой алгоритмами хэширования), которая записывает финансовые транзакции. Доступно только определенное количество хэшей, которые помогают установить относительную ценность каждой единицы.

Создание новых единиц криптовалюты предполагает решение сложной математической задачи. Первый человек, который решит проблему, получит деньги за свои усилия в этой криптовалюте. Это означает, что законные криптомайнеры должны инвестировать в серверные фермы для обеспечения вычислительной мощности, огромного количества электроэнергии и систем охлаждения, которые помогают поддерживать эффективность майнинга при сокращении количества.

Распространение cryptomining

К сожалению, этот подход был использован преступниками. Вместо того чтобы инвестировать в инфраструктуру, необходимую для законного криптомайнинга, они рассматривают сценарии майнинга браузеров как способ избежать этих затрат. И будь то Coinhive, предлагающий инструменты майнинга Monero, которые вы вставляете на веб-сайт, или альтернативы Coinhive, такие как EObot и Awesome Miner, которые используют браузерные майнеры Bitcoin, у преступников есть инструменты, которые всегда под рукой.

Как определить, был ли ваш компьютер заражен

Учитывая нагрузку вашего процессора, если ваш компьютер неожиданно стать работать медленнее или батарея разряжается особенно быстро, вы могли быть взломаны. Как вы можете это доказать?

Откройте диспетчер задач Windows или MacOS Activity Monitor и нажмите «Процессы». Если вы видите, что ваш браузер потребляет слишком много ресурсов, вы можете закрыть его и перезапустить. К сожалению, это не говорит вам, на каком сайте запускался скрипт майнинга браузера.

К сожалению, сложно это заметить. В то время как старые сценарии максимально загружали процессор, новые сценарии криптомайнинга нагружают максимум до 20 процентов, что затрудняет их обнаружение.

Остановка криптомайнинга в браузерах

Несмотря на то, что идентифицировать подобные атаки стало намного сложнее, существуют шаги, которые вы можете предпринять, чтобы автоматически уменьшить вашу уязвимость к атакам через браузер.

Развертывание расширений браузера

Большинство популярных веб-браузеров сегодня включают в себя расширения, которые могут помочь остановить атаки криптомайнинга в сети. Они могут включать как решения, разработанные разработчиком браузера, так и расширения с открытым исходным кодом, которые могут быть добавлены. Например, решения No Coin и MinerBlocker отслеживают подозрительную активность и блокируют атаки, и оба имеют расширения, доступные для Chrome, Opera и Firefox.

Ad-Blocker Software

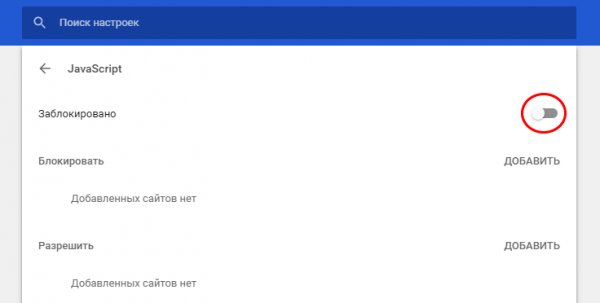

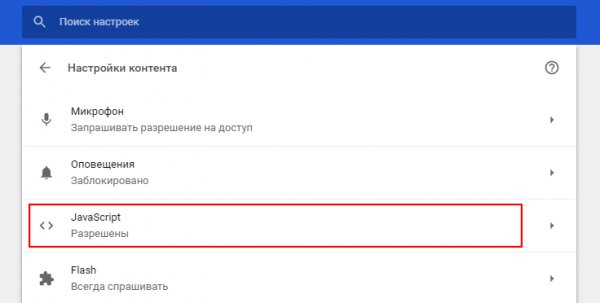

Отключить JavaScript

Если вы хотите полностью блокировать определенные атаки, большинство браузеров разрешат отключить JavaScript — хотя многие легальные сайты по-прежнему используют JavaScript, поэтому отключение может вызвать проблемы.

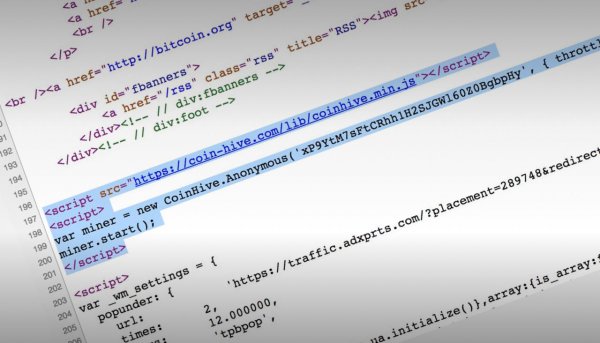

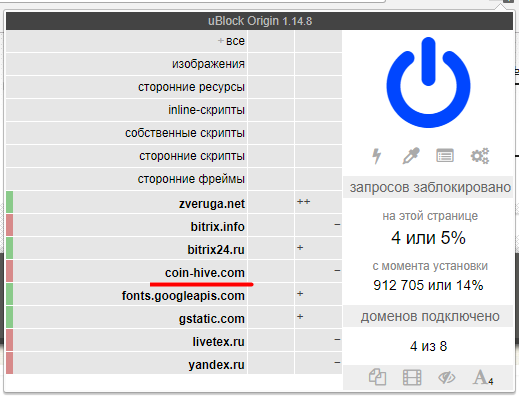

Блокировать домены

Вы также можете заблокировать определенные домены, которые вы подозреваете в криптомайнинге. Просто откройте браузер, найдите раскрывающийся список «Настройка» и заблокируйте URL-адрес. Чтобы заблокировать Coinhive, вы можете скопировать / вставить https://coin-hive.com/lib/coinhive.min.js в текстовое поле.

Заключение

Блокирование сценариев майнинга в браузере является важным шагом для обеспечения целостности и эффективности работы вашей системы, и совсем не сложно предпринять шаги, необходимые для защиты вашего компьютера.

Однако стоит учесть, что сегодня существует много криптоджекеров, не основанных на браузерах. Вместо этого они представляют собой отдельные программы, которые напрямую заражают вашу систему.

Надеюсь, хоть антивирусное ПО у вас лицензионное? Безусловно, сегодня можно применять и бесплатное антивирусное ПО, широко представленное на рынке. Но хватит ли вам бесплатного антивируса? Не думаю. Хотя, безусловно, решать вам!

Как заблокировать майнинг криптовалюты в веб браузере

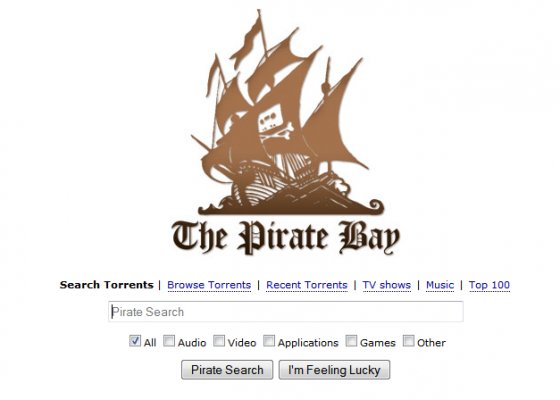

Эта проблема впервые привлекла внимание со скриптом CoinHive, который запускался, когда Вы посетили The Pirate Bay, но есть и другие скрипты и другие веб-сайты, которые используют их. Фактически, исследователи даже обнаружили метод, позволяющий сайту вызывать майнинг криптовалюты после закрытия вкладки браузера. Так что Вы можете сделать? К счастью, есть программное обеспечение, которое может помочь.

Почему мой браузер не блокирует их?

Разработчики веб-браузеров обсуждают способы прекращения использования криптовалютных майнеров. Например, разработчики Google Chrome обсуждают, как решить проблему в этой теме отслеживания ошибок.

Разработчики Chrome не хотят просто хранить черный список майнеров криптовалютов, поэтому они рассматривают возможность добавления разрешения, которое позволяет веб-страницам постоянно использовать все ресурсы Вашего процессора без Вашего разрешения.

Некоторые блокировщики рекламы также блокируют майнеров, но мы не рекомендуем их использовать, потому что многие веб сайты работают за счет рекламы. Блокирование всех объявлений будет только заставлять большее количество веб-сайтов использовать майнинг криптовалюты и других ужасных вещей против пользователей с блокировщиками рекламы.

Надеемся, разработчики браузеров примут правильное решении, которое поможет защитить всех от криптовалютных майнеров в будущем.

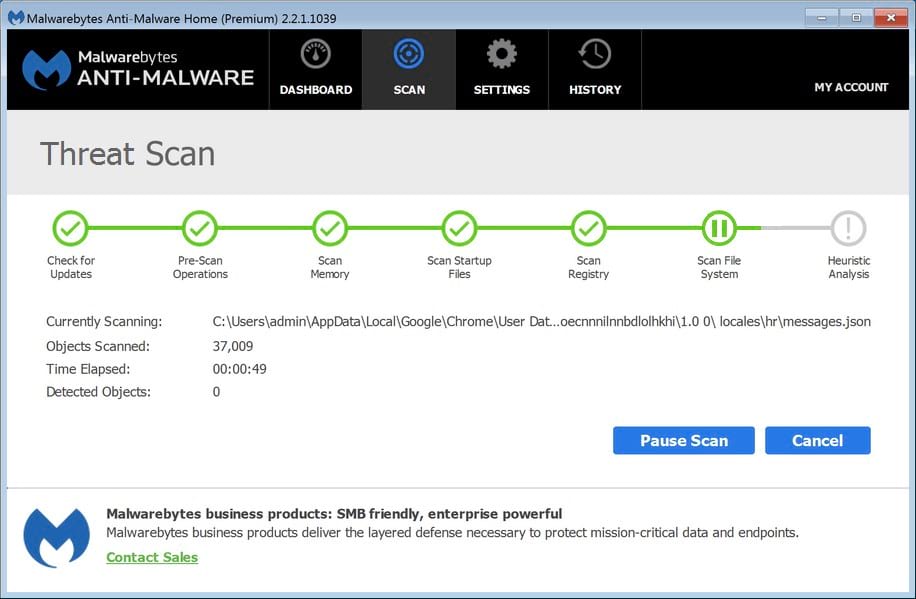

Вариант первый: Использование программного обеспечения Antimalware, которое блокирует майнеров

Хотя сами веб-браузеры еще не блокируют майнеров криптовалюты, некоторые антивирусные программы уже есть. Например, Premium-версия Malwarebytes, средства защиты от вредоносных программ, которые мы настоятельно рекомендуем, теперь автоматически блокирует майнеров криптовалюты на посещаемых Вами веб-страницах.

Интегрированное антивирусное программное обеспечение Windows Defender не блокирует CoinHive или других криптовалютных майнеров на веб-страницах. Если Вы используете другую антивирусную программу, она может или не может блокировать скрипты для криптовалют, такие как CoinHive-check, поэтому убедитесь, что Ваше антивирусное обеспечение может это блокировать.

Вариант второй: установите расширение браузера «No Coin»

В качестве альтернативы, теперь есть расширения браузера, которые автоматически блокируют для Вас криптовалютных майнеров, и они регулярно обновляются.

Нам не нравится рекомендовать расширения для браузеров, потому что мы видели, что хорошие расширения ухудшаются и слишком часто превращаются в рекламное ПО, но в этом случае их вообще не избежать — если Вы откажетесь запускать антивирусное программное обеспечение, которое блокирует майнеров, Вам потребуется расширение браузера.

Мы рекомендуем расширение No Coin, доступное для Google Chrome, Mozilla Firefox и Opera. Расширение с открытым исходным кодом, является самым популярным расширением своего типа и отлично справляется с блокировкой Coin Hive и других подобных майнеров криптовалюты. Вы можете даже включить в белый список определенного майнера, если хотите.

Расширение No Coin недоступно для Microsoft Edge, Apple Safari или Internet Explorer. Если Вы используете один из этих браузеров, Вам понадобится другое решение — например, программа для защиты от вредоносных программ, которая блокирует майнеров криптовалюты.

Существуют также другие способы блокировки этих скриптов, такие как редактирование файла hosts, чтобы перенаправить их и предотвратить загрузку скриптов веб-страницами. Тем не менее, Вам нужно будет сохранить список заблокированных майнеров в актуальном состоянии самостоятельно, поэтому лучше использовать автоматическое обновление программного обеспечения, которое может поддерживать этот список для Вас, например, расширение браузера или антивирусную программу.

Использование майнинга криптовалюты для получения дохода на веб-сайте может быть интересным компромиссом — по крайней мере, если бы сайты, которые использовали майнинг, информировали Вас об этом, и позволили Вам принять обоснованное решение. Но вы, вероятно, не заметите, если не увидите, что веб-страница нагружает Ваш процессор, и в этом проблема. Большинство веб-страниц, которые используют майнеры, не дают никаких указаний на то, что они используют Ваш процессор.

Майнинг в браузере. Как от него защититься

Одной из главных тем текущего года бесспорно является криптовалюта и её майнинг (добыча). «Что такое криптовалюта?», «Как майнить биткоин?» — количество этих запросов в поиске существенно возросли, особенно на фоне значительно выросшей за очень короткое время стоимости самой известной цифровой валюты — Bitcoin. Покупать биткоины и ждать, пока курс вырастет — рискованно, майнить криптовалюту — слишком затратно и зачастую невыгодно. Остаётся ещё один способ получения прибыли, слишком наглый и подлый — использовать ресурсы интернет-пользователей для майнинга. Из последнего сейчас на слуху так называемый браузерный майнинг.

Содержание

Немного теории

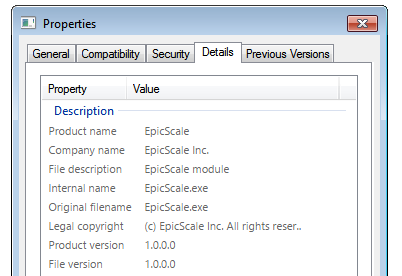

Было бы неправильно утверждать, что подобное явление появилось только сейчас. Ещё в 2011 году компания Symantec заявила, что майнинг можно запустить в ботнете, а «Лаборатория Касперского» обнаружила вредоносную программу, которая подключала зараженные компьютеры к пулу для майнинга. Это были специальные трояны, которые в буквальном смысле клали на лопатки даже мощные компьютеры. В последующие несколько лет к этой проблеме возвращались не один раз. Самый известный случай — разработчики известного торрент-клиента μTorrent в марте 2015 года встроили в программу (версия 3.4.2 build 28913) скрытый модуль EpicScale, который использовал ресурсы компьютера для вычислений во время простоя. После массовых возмущений пользователей разработчикам пришлось убрать его из установочного файла.

Возникает вполне закономерный вопрос: почему никто раньше не догадался сделать скрытый майнинг в браузере? Ведь такой способ не требует специального оборудования, а аудитория многих сайтов превышает десятки миллионов посетителей. Оказалось, всё очень просто. Ещё несколько лет назад добыча цифровой валюты было специфичным занятием, майнили в основном только биткоины, что требовало, да и сейчас требует наличия ASIC-процессоров и определенных видеокарт. С популяризацией майнинга стали появляться новые криптовалюты, например, Feathercoin, Litecoin и Monero, добыча которых, благодаря особым алгоритмам хэширования, не требует таких мощностей.

Из-за чего весь сыр-бор

Браузерный майнинг появился на фоне массового помешательства на криптовалютах и их добыче. Одни видят в этом альтернативу рекламе на сайтах, другие — хитрый способ наживы за счёт посетителей вёб-ресурсов. Но и те, и другие пока не готовы играть по правилам. Процесс майнинга в браузере можно охарактеризовать пословицей «и волки сыты, и овцы целы». Если раньше для таких целей хакеры использовали трояны, которые заражали компьютер, то сейчас достаточно добавить специальный код на страницу сайта и пока пользователь находится на этой странице — его компьютер майнит криптовалюту. Причём неважно где этот код будет прописан, вставить его можно даже в рекламный баннер. Всё, что требуется от «жертвы» — браузер с активным JavaScript.

Громким скандалом, который возмутил всё интернет-сообщество, стал недавний случай с использованием крупнейшим торрент-ресурсом The Pirate Bay скрытого майнера на своих веб-страницах. После разоблачения, владельцы сайта признались, что просто хотели провести эксперимент с майнингом в качестве нового метода монетизации. В коде некоторых страниц The Pirate Bay пользователи обнаружили строчки со скриптом Coinhive, генерирующим криптовалюту Monero.

К слову, на сайте Coinhive вполне открыто предлагают свои услуги по встраиванию JavaScript-майнера на веб-страницы — сделать это может любой желающий. При этом сами разработчики позиционируют свой майнер как альтернативу рекламы и выступают против скрытого его встраивания без предупреждения пользователей. В прошлом месяце авторы майнера Coinhive отчитались о рекордном одновременном подключении более 2,2 млн пользователей за первую неделю своего существования. Суммарная мощность при этом составила 13,5 мегахэшей в секунду, что примерно составляет 5% всей сети Monero.

Новый тренд начал быстро набирать обороты, и в сети уже появилась информация о первом расширении для браузера Chrome со скрытым кодом, который заставлял компьютеры пользователей майнить криптовалюту Monero. В расширении SafeBrowse использовался всё тот же скрипт Coinhive.

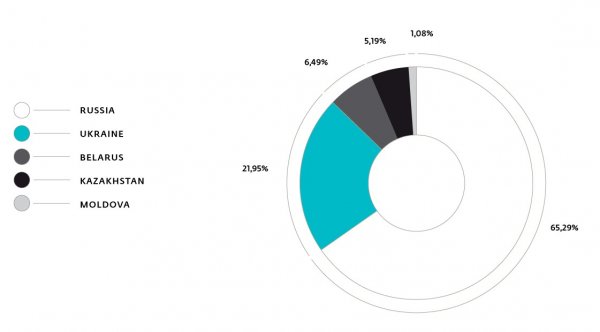

Специалисты антивирусной компании ESET идентифицируют скрытые в коде страницы майнеры как вредоносное ПО и относят их к категории malvertising (вредоносная реклама). Они провели исследование, в котором выяснили, что сайты с такими скриптами в основном размещены в России, Украине и Белоруссии.

По правде говоря, Coinhive — далеко не единственный сервис подобного рода. Есть и другие сайты, продающие готовые скрипты для майнинга в браузере. Это говорит о том, что такие услуги являются востребованными.

Сколько можно заработать скрытым майнингом в браузере

Таким образом, это имеет смысл для крупных сайтов с онлайн-играми и медиаконтентом. В противном случае, этот метод не принесёт больших доходов. В частности, информационные ресурсы гораздо больше могут заработать на рекламе, пресс-релизах и заказных статьях, чем на скрытом майнинге в браузере.

Как защититься от браузерного майнинга

Итак, мы подошли к главному вопросу. Если вы частенько играете в браузерные игры, смотрите фильмы и сериалы онлайн, подолгу пропадаете на крупных ресурсах и при этом замечаете как ваш компьютер начинает тормозить, вполне вероятно, что он сейчас добывает кому-то криптовалюту. Защититься от этого можно несколькими способами.

С помощью отключения JavaScript

Самый простой способ — отключить JavaScript на сайтах в настройке браузера. С другой стороны такой метод может вызвать проблемы в запуске сценариев на страницах, а некоторые сайты и вовсе могут не открываться.

С помощью расширений для браузера

Гораздо удобнее воспользоваться расширениями, которые умеют выборочно блокировать скрипты, например NoScript (Firefox), ScriptBlock или ScriptSafe (Chrome).

Бороться со скриптами для майнинга можно и с помощью блокировщиков рекламы. Популярные расширения AdBlock Plus и UBlock уже добавили в список фильтров серверы, к которым обращаются скрытые майнеры. В случае, если всё же скрипт поменял домен и перестал блокироваться, придётся внести соответствующие изменения вручную.

Появились и специальные расширения для браузеров — антимайнеры. В числе их —NoCoin, Антимайнер и MinerBlock. Все они отлично блокируют уже известный майнер Coinhive. Разработчики обещают оперативно обновлять список запрещённых скриптов, использующих ресурсы компьютера для добычи криптовалюты.

С помощью редактирования файла hosts

Ещё один эфективный способ защититься от скрытого майнера — добавить его домен в файл hosts, чтобы он перенаправлялся на localhost. Например, чтобы заблокировать

Coinhive на ОС Windows, откройте в блокноте файл hosts, который находится по пути: Windows\System32\drivers\etc.

Добавьте в конце документа строку 0.0.0.0 coin-hive.com и сохраните изменения.

В Linux этот файл можно открыть, набрав команду в терминале: sudo nano /etc/hosts, в Mac OS X — sudo nano /private/etc/hosts. Аналогичным образом необходимо поступить и с другими майнерами, правда если вы знаете их домены.

С помощью утилиты Anti-WebMiner

В принципе ту же работу с редактирование файла hosts за вас может выполнить небольшая утилита Anti-WebMiner. Это программа для ОС Windows, которая блокирует различные сценарии веб-майнинга. Она перенаправляет домены, к которым обращаются скрипты. При этом утилита позволяет удалять записи, которые были ею внесены, возвращая таким образом файл hosts в изначальное состояние. Anti-WebMiner подойдёт тем пользователям, которые не знают, что такое hosts и для чего он нужен.

В итоге

В целом, скрытый майнинг в браузере похож на очередное направление в интернете, на котором можно быстро и легко подзаработать. По крайней мере, многим хочется в это верить. Самое печальное, что к такому методу уже прибегают все кому не лень, даже небольшие онлайн-магазины и сайты с маленькой аудиторией. Если явление приобретёт массовый характер, то потребуется более серьезное решение на уровне поисковых систем или самих браузеров.